美亚杯第十届中国电子数据取证大赛资格赛暨数智安全新技术研讨会个人资格赛

案情简介

1 | 2024年8月某日,香港警方接获一名本地女子Emma报案,指她的姐姐Clara失联多天,希望报告一宗失踪人口的案件。现在你被委派处理这宗案件。在处理该案件期间,你在Emma的同意下提取了她手机的资料,并且协助警方对Clara及其丈夫David的电子装备进行取证工作。请分析以下的资料,还原事件经过。 |

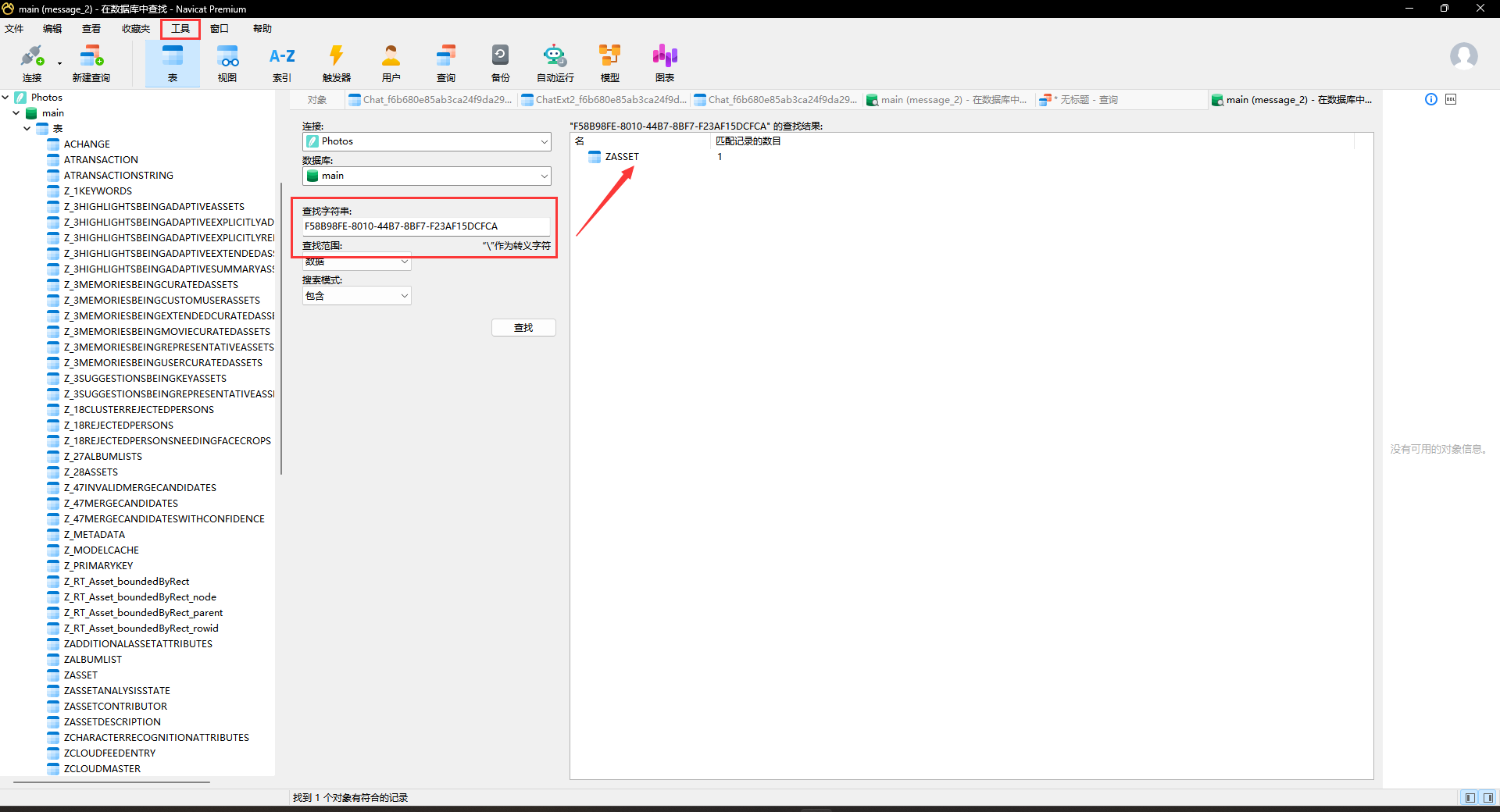

赛前准备

人物关系分析

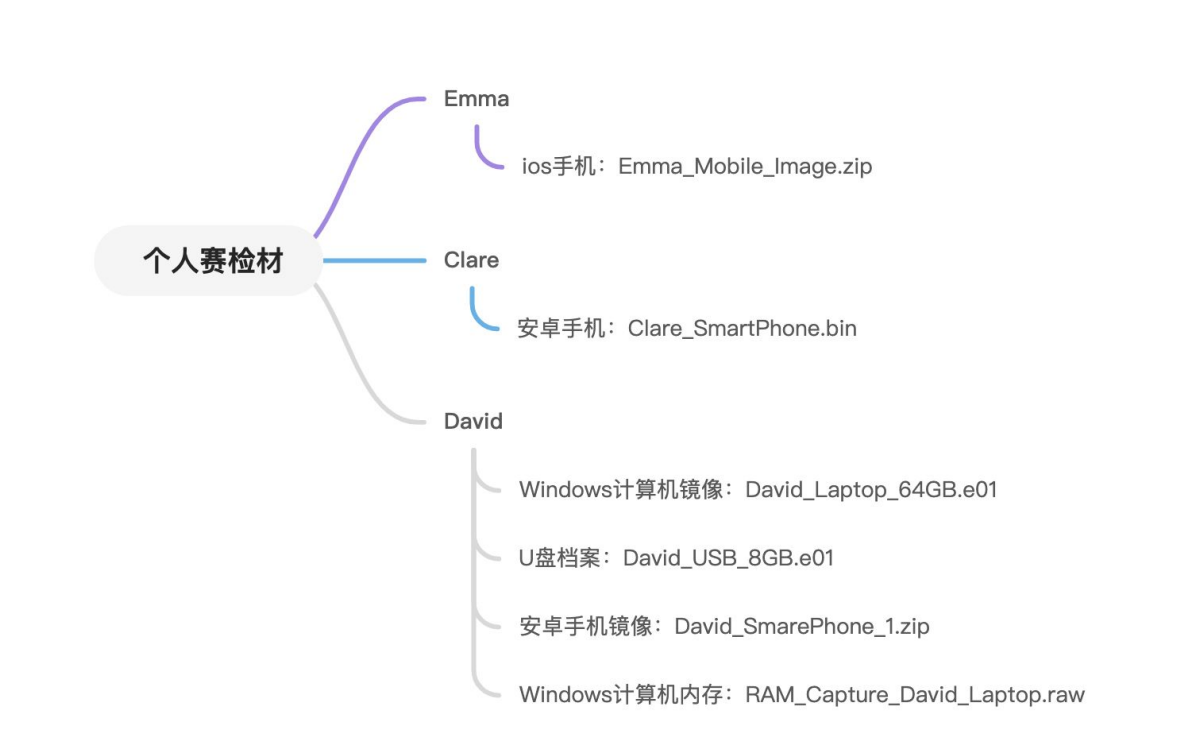

检材列表

1 | 涉及检材 |

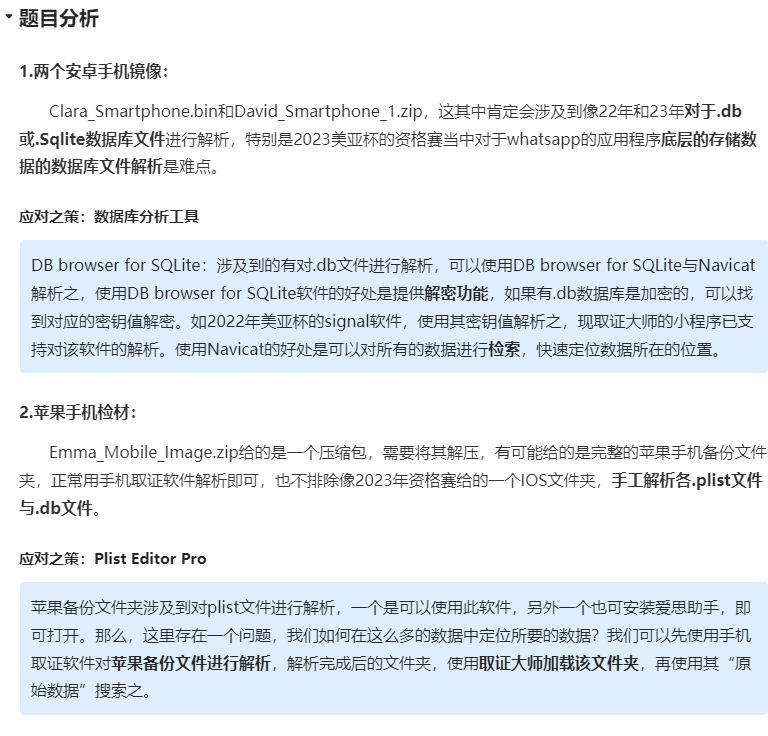

题型分析

2024美亚杯个人资格赛赛题解析

Emma_Mobile.zip

1. Emma 已经几天没有收到她姐姐 Clara的消息了,报警失踪, 她焦虑地将手机提交给警察,希望能找到线索。警察将手机交给你进行电子数据取证。你成功提取了Emma手机的镜像。 请根据取证结果回答以下问题。根据Emma_Mobile.zip, Emma和Clara的微信聊天记录,Emma最后到警署报案并拍摄写有报案编号的卡片,拍摄时的经纬度是多少?

A) 22.451721666667, 114.171853333333

B) 22.451553333333, 114.172845

C) 22.451928333333, 114.170503333333

D) 22.451638333333, 114.16993

答案:A 22.451721666667, 114.171853333333

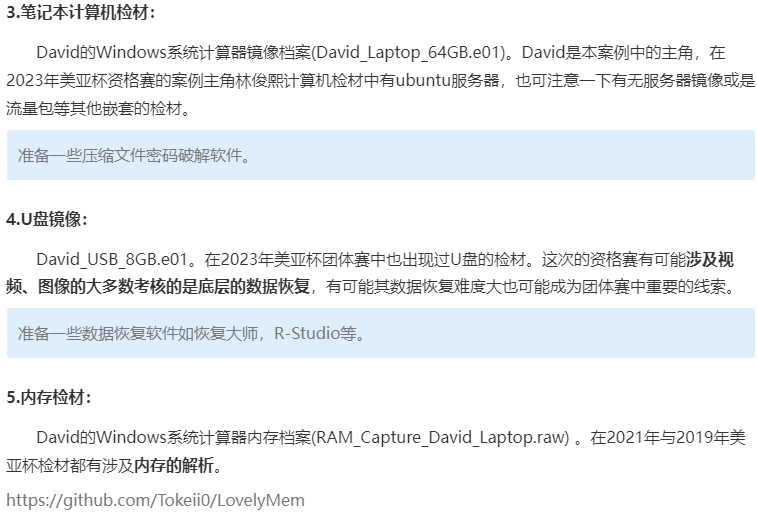

这个时候因为Emma的手机不好解析,我们另辟蹊径;先从Clara的手机看起:

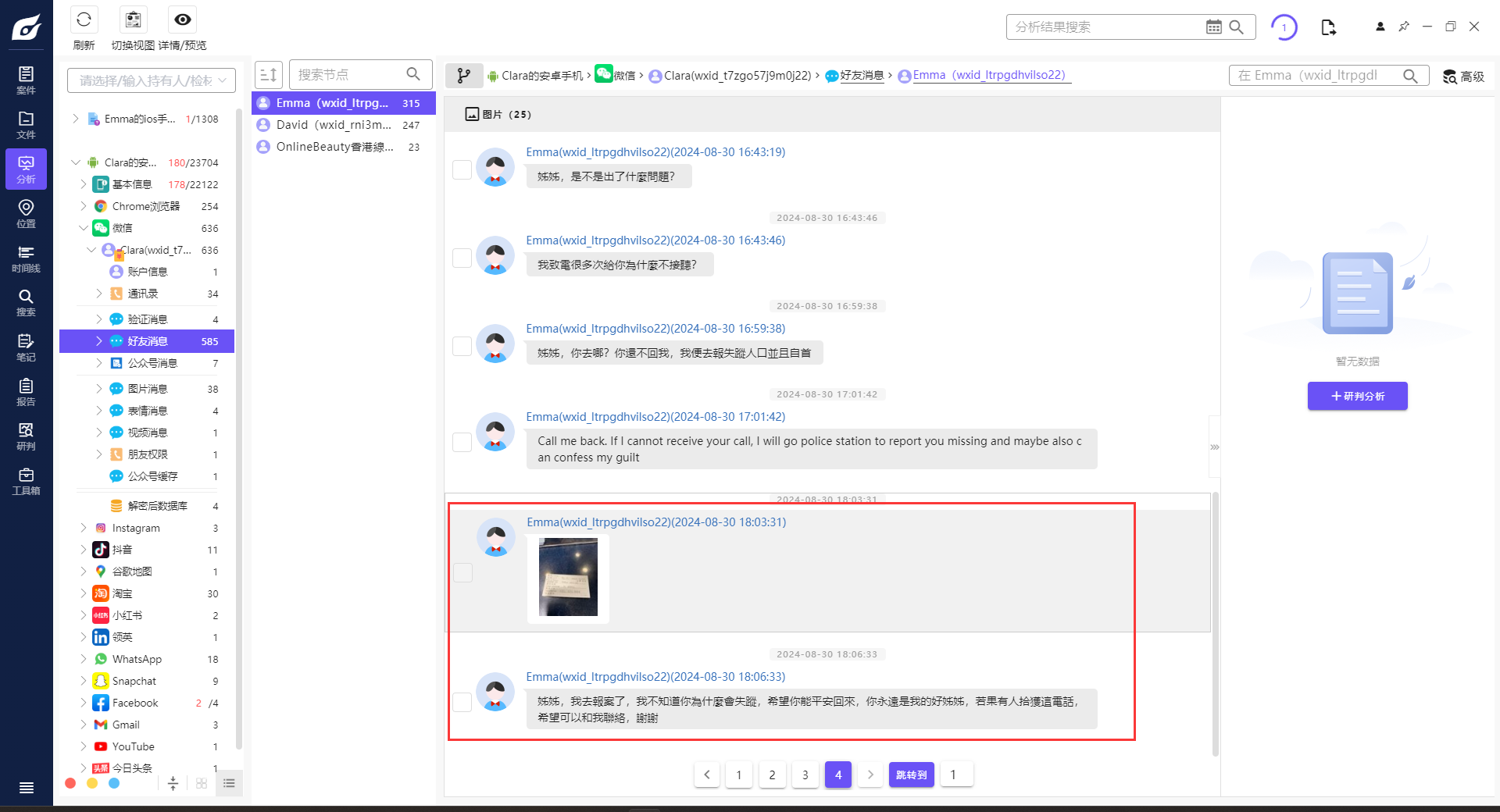

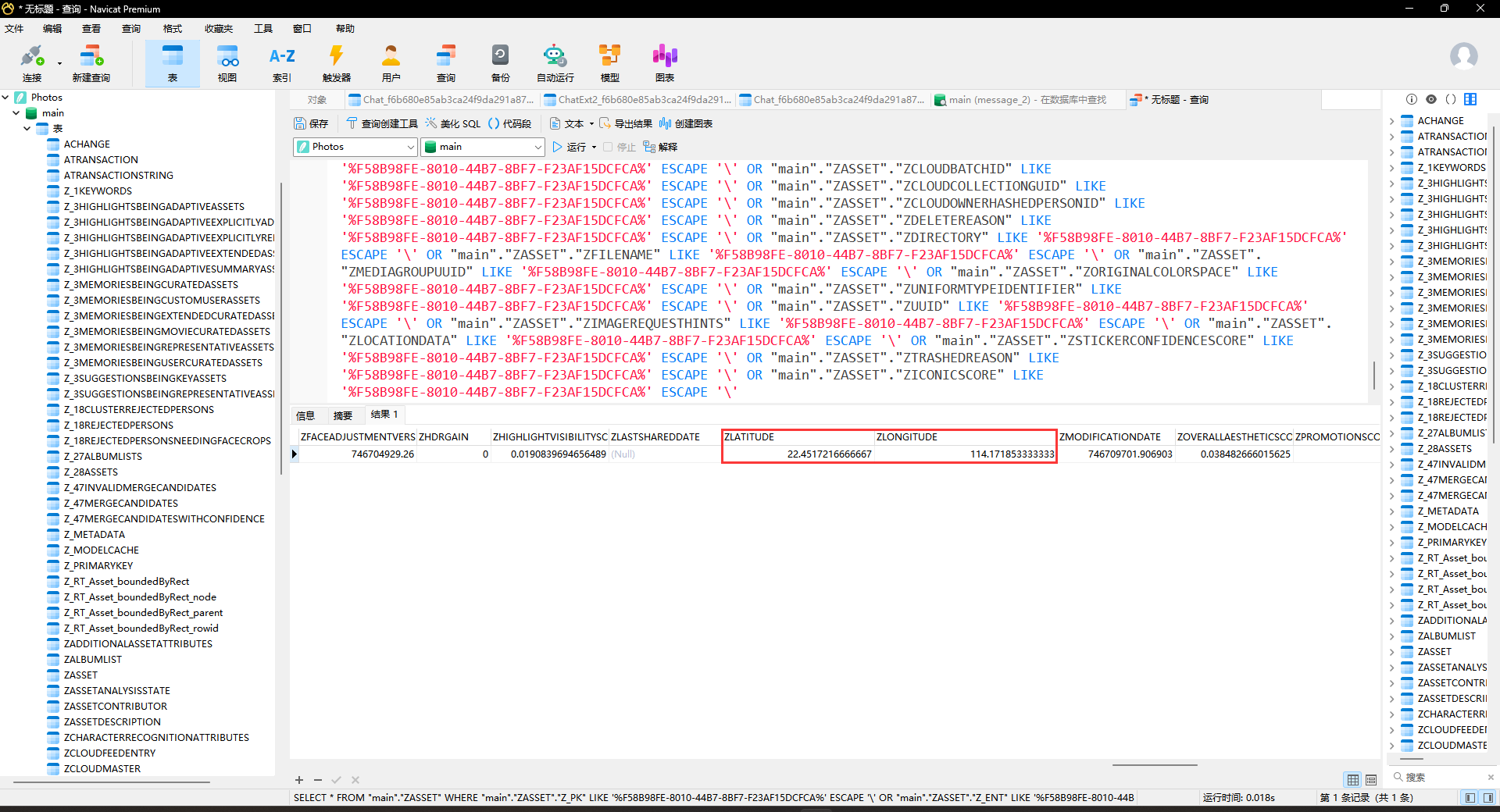

定位到这种图片的上下文消息之后我们在对Emma的数据库进行分析;在message_2.sqlite中发现该图片的具体信息

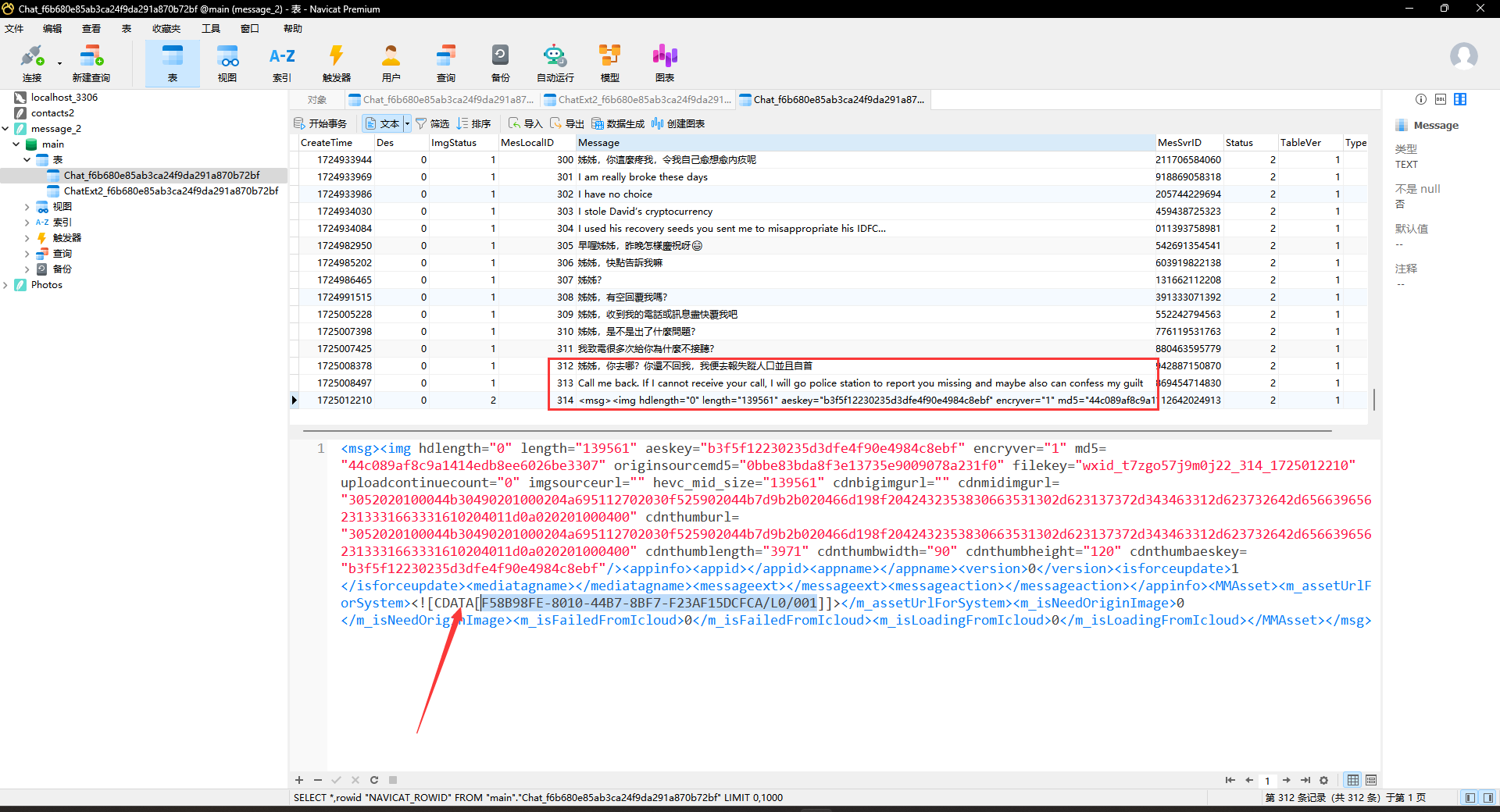

其中的CDATA部分指向了一个UUID(通用唯一识别码):F58B98FE-8010-44B7-8BF7-F23AF15DCFCA;接下来继续分析该手机的数据库文件,这个时候的Photos.sqlite就很明显了;存储了有关于图片的信息,直接对其进行查找

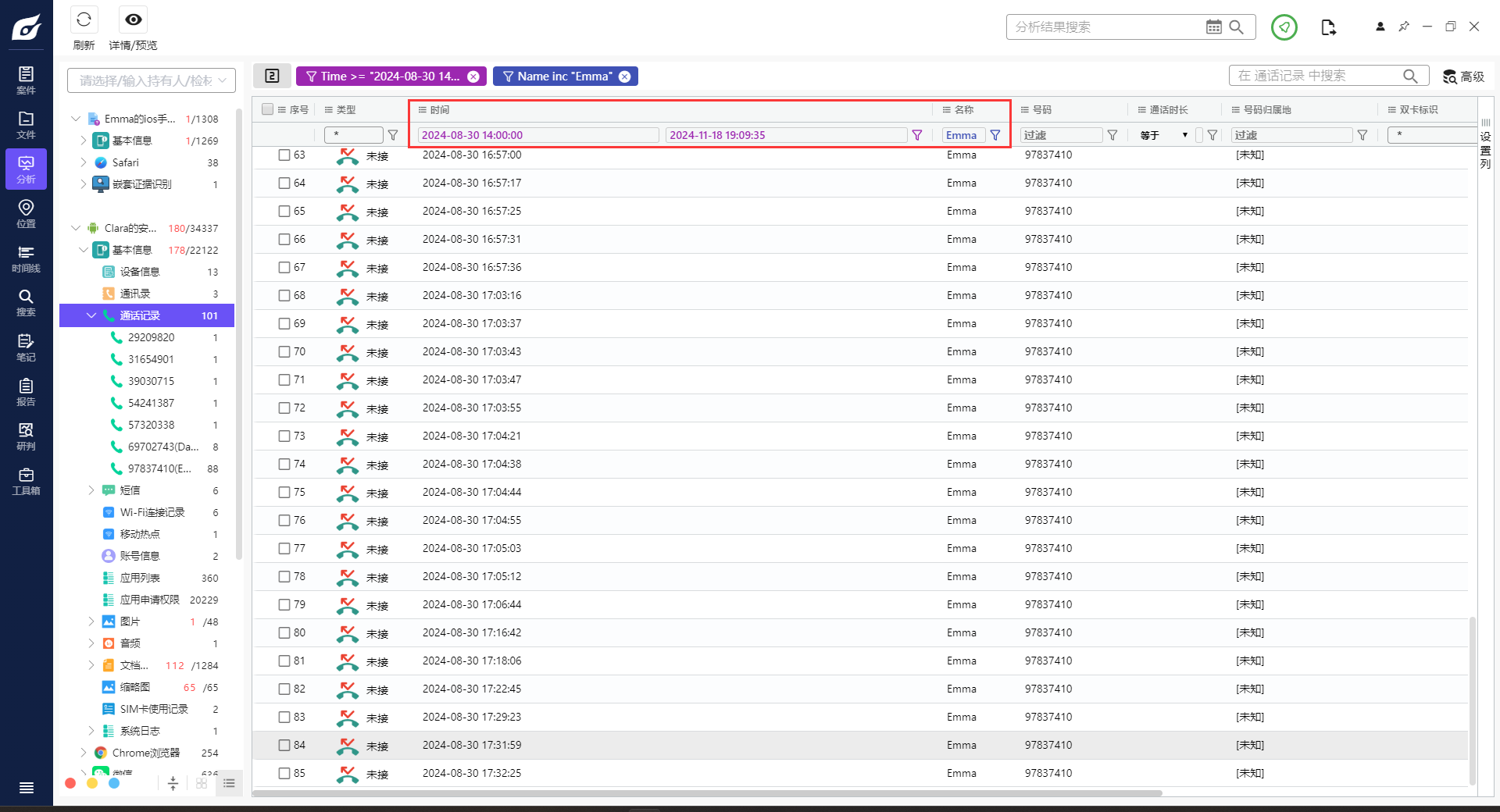

2. 根据Emma_Mobile.zip, 2024年8月30日下午两点后Emma共致电Clara多少次?

A) 85

B) 86

C) 87

D) 88

答案:A) 85

依旧还是从Clara的手机镜像进行查看;对时间和姓名进行过滤得到致电85次

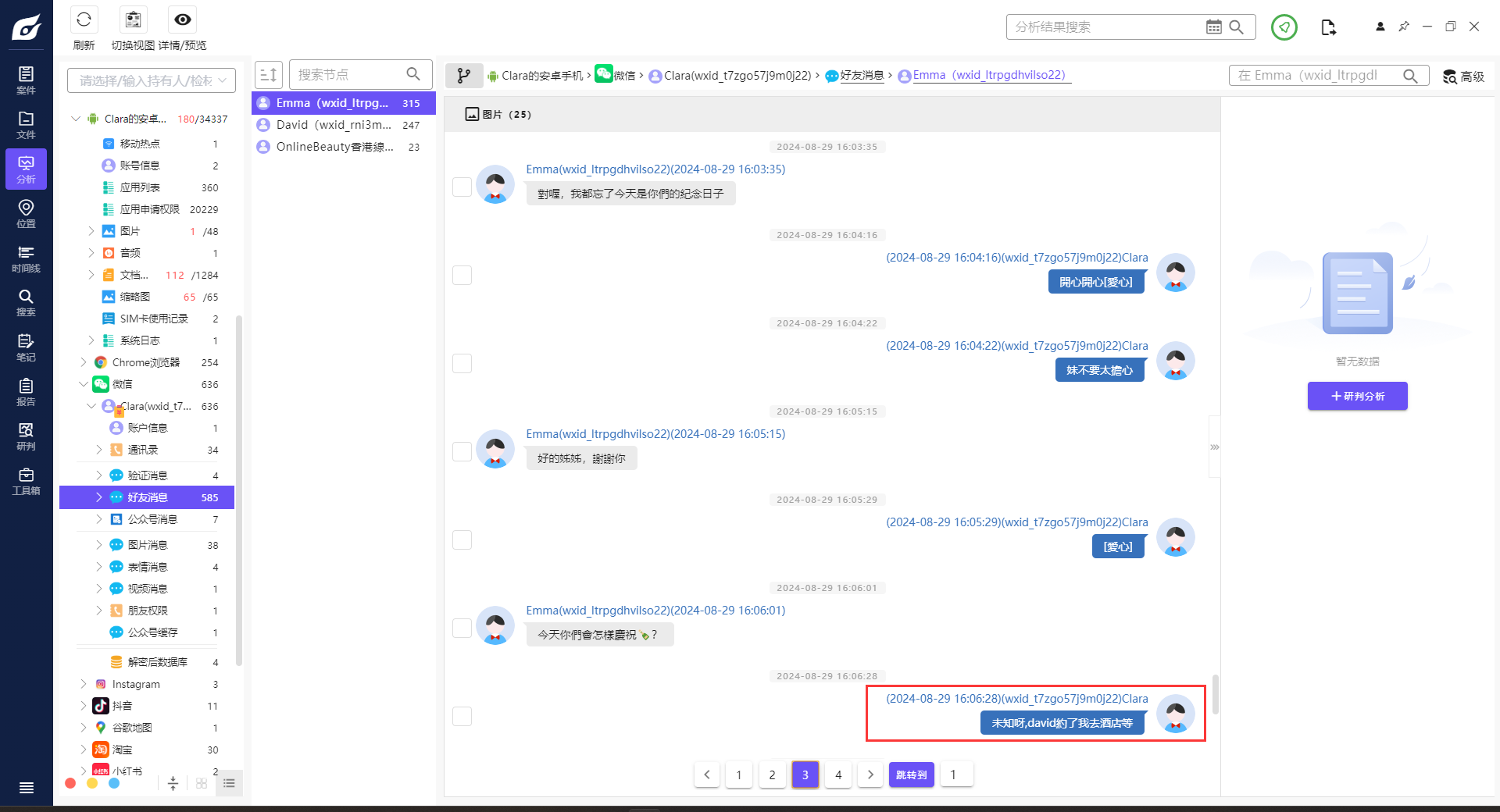

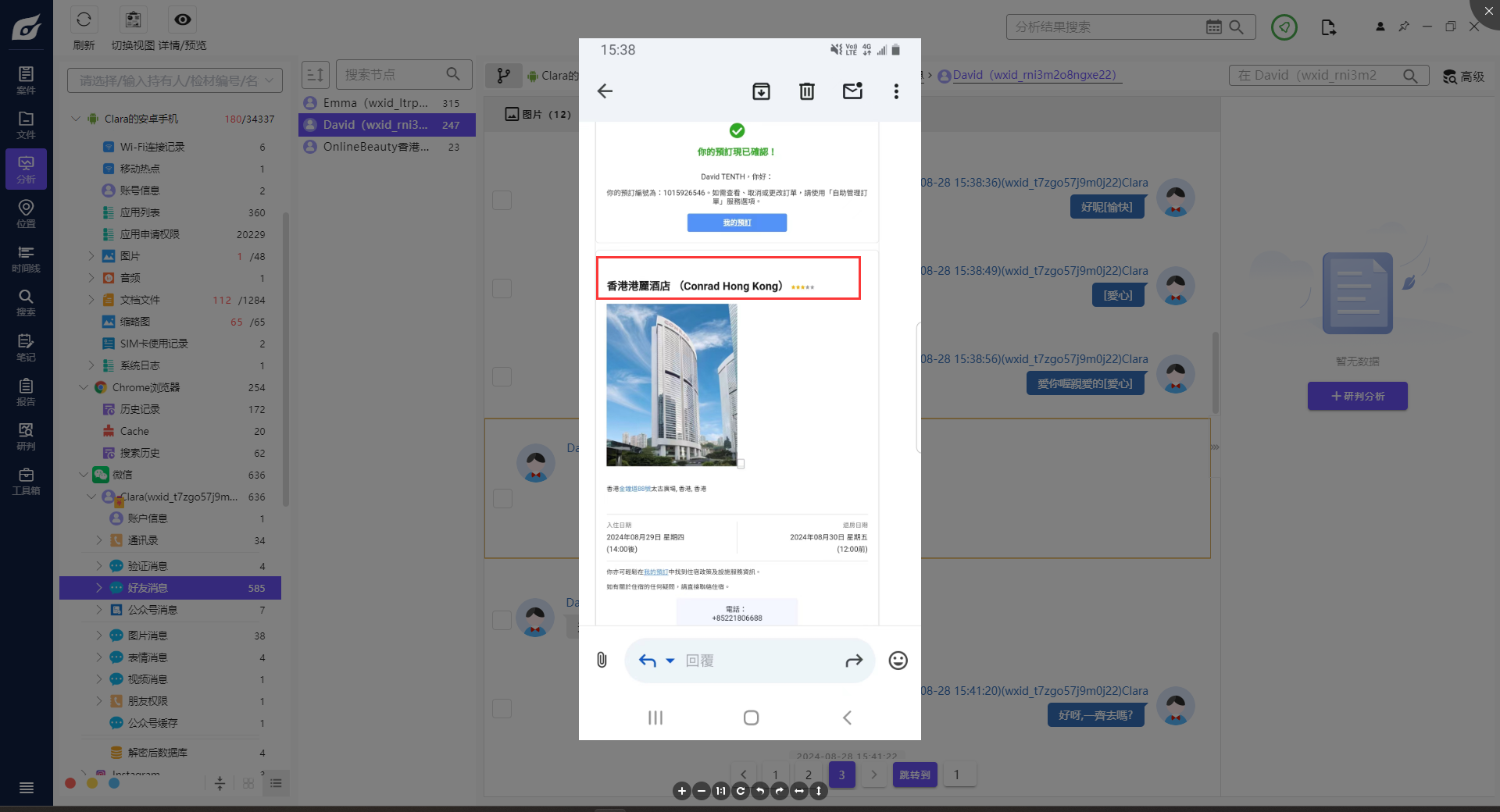

3. 根据Emma和Clara的微信聊天记录,Clara失踪前曾告诉Emma会到哪里?

A) 到酒店和丈夫David庆祝结婚周年

B) 吃自助餐

C) 约了朋友见面

D) 去旅行

答案:A) 到酒店和丈夫David庆祝结婚周年

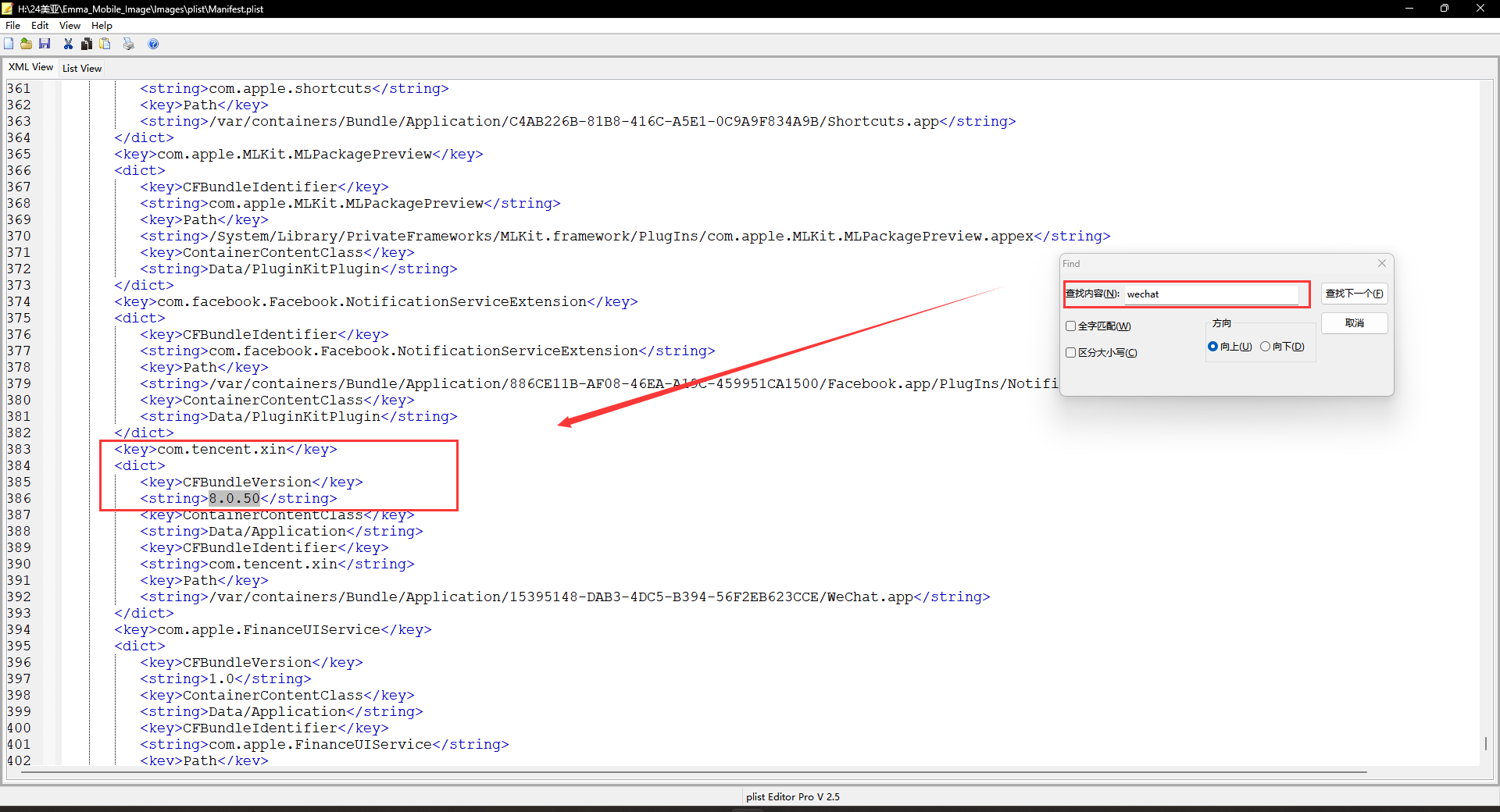

4. 参考Emma_Mobile.zip, Emma的iPhone XR内微信应用程序的版本是多少?

答案:8.0.50

在Manifest.plist中会记录安装应用的版本

5. 参考Emma_Mobile.zip, Emma手机中下列哪个选项是正确的?

A) iOS 版本为 17.6.1

B) IMEI 为 356414106484705

C) Apple ID 为 Emma1761@gmail.com

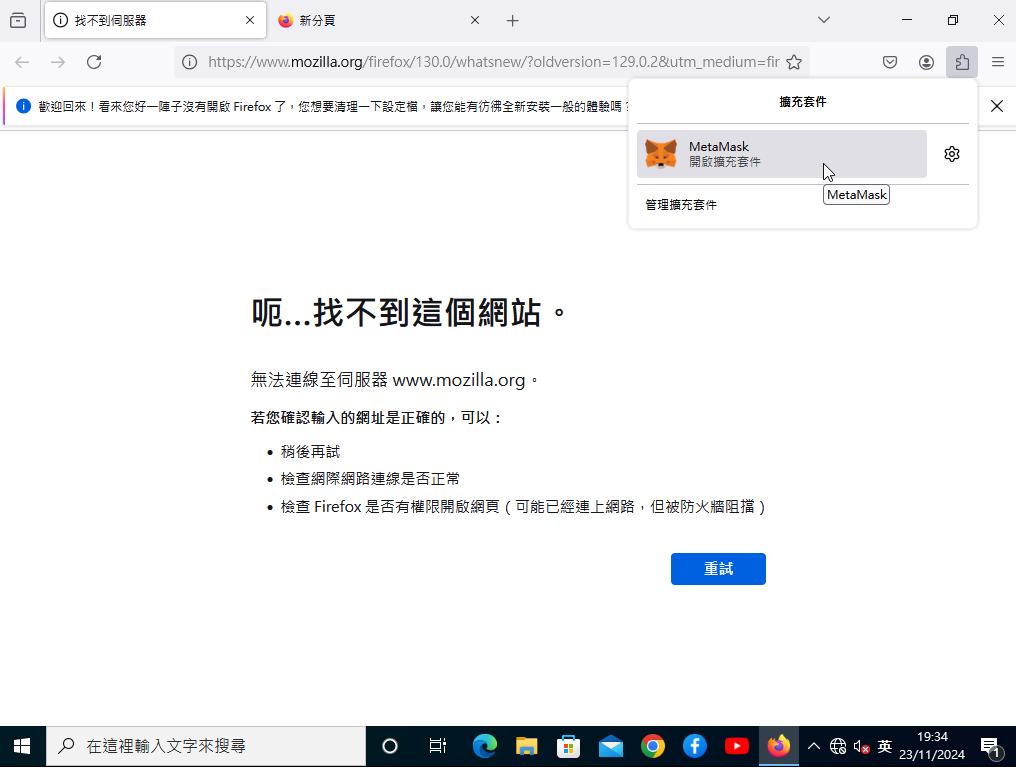

D) 手机曾经安装Metamask 应用程式

答案:D) 手机曾经安装Metamask 应用程式

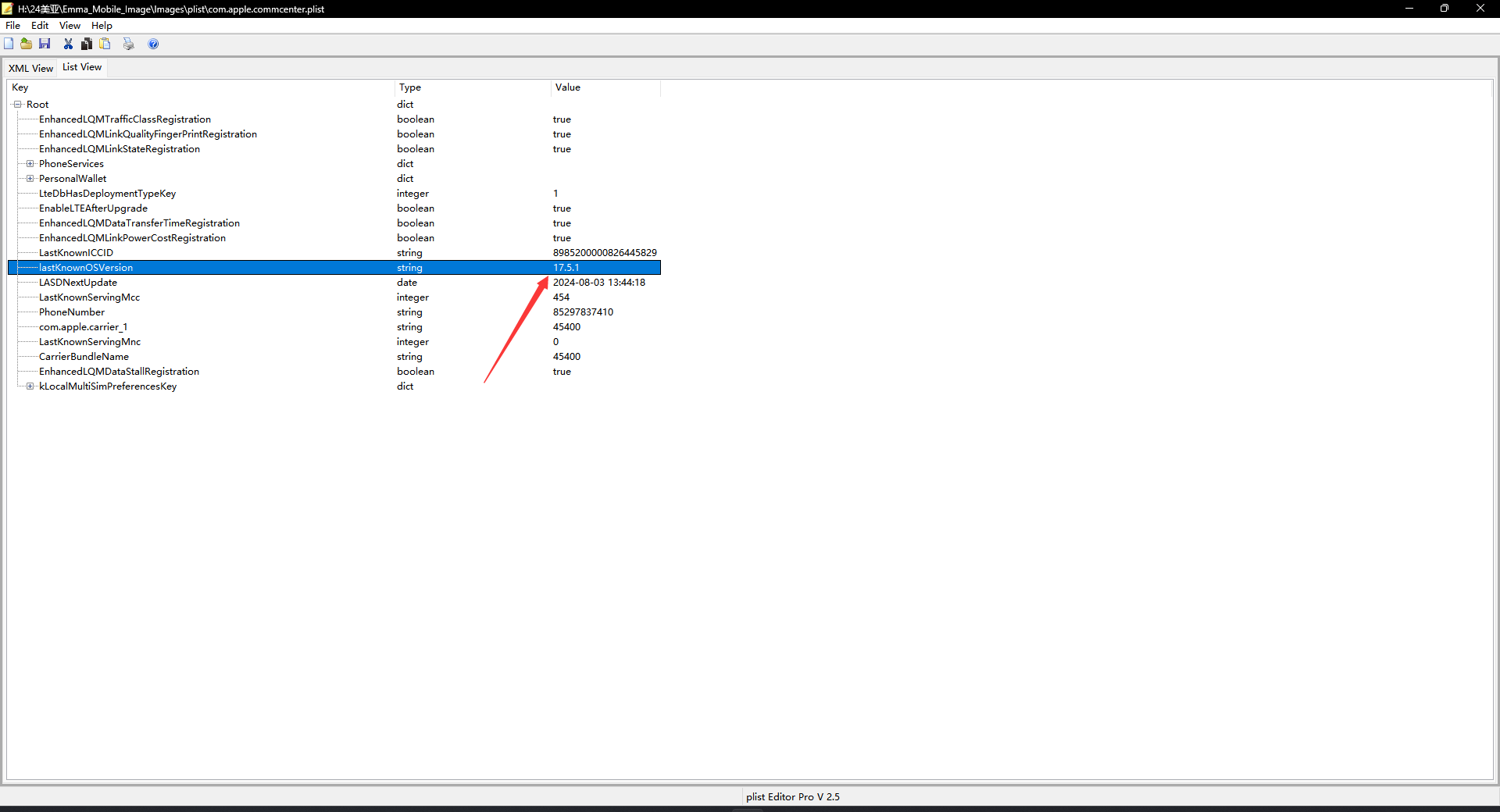

iOS 版本为 17.5.1

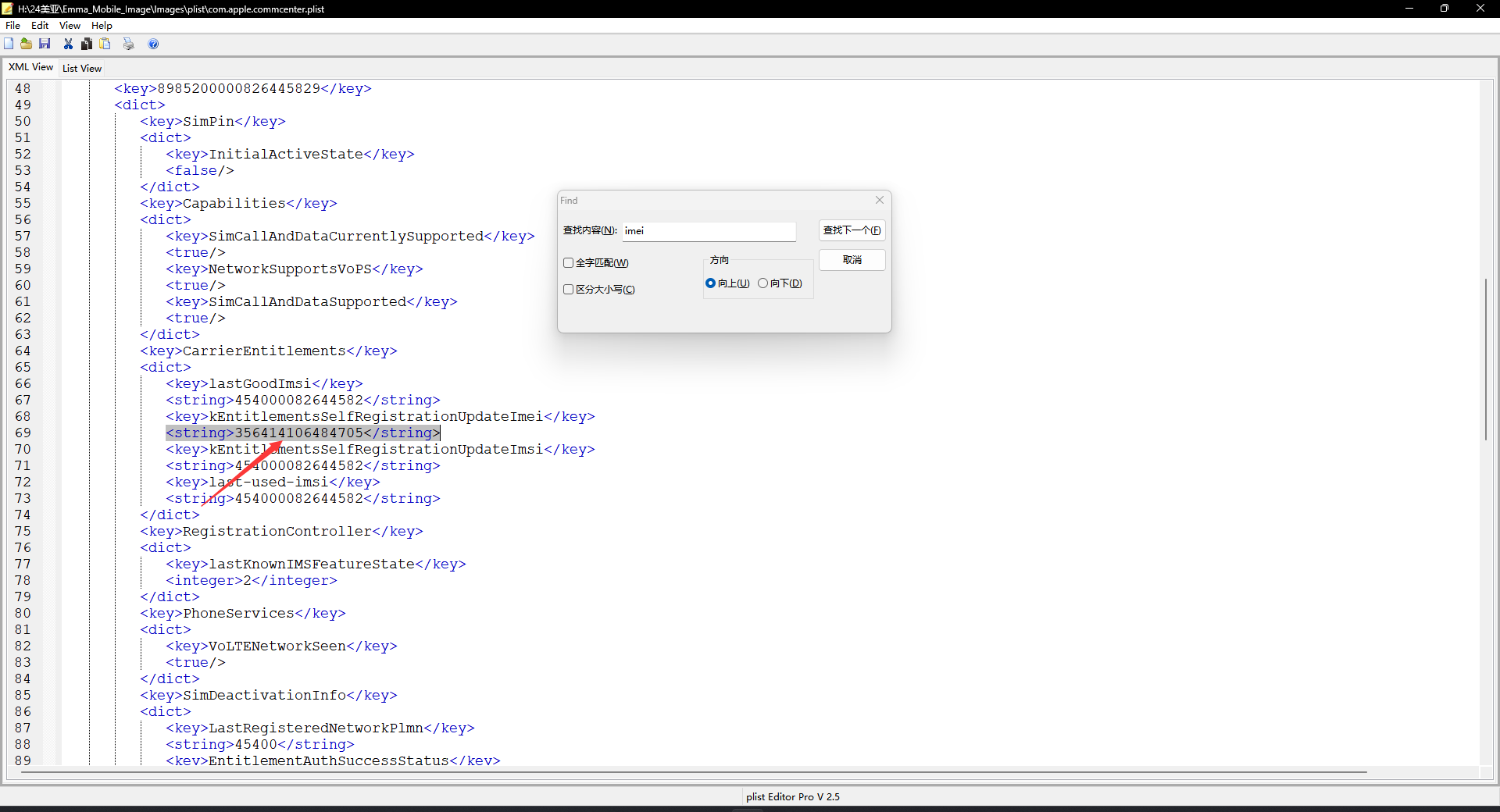

IMEI:356414106484705

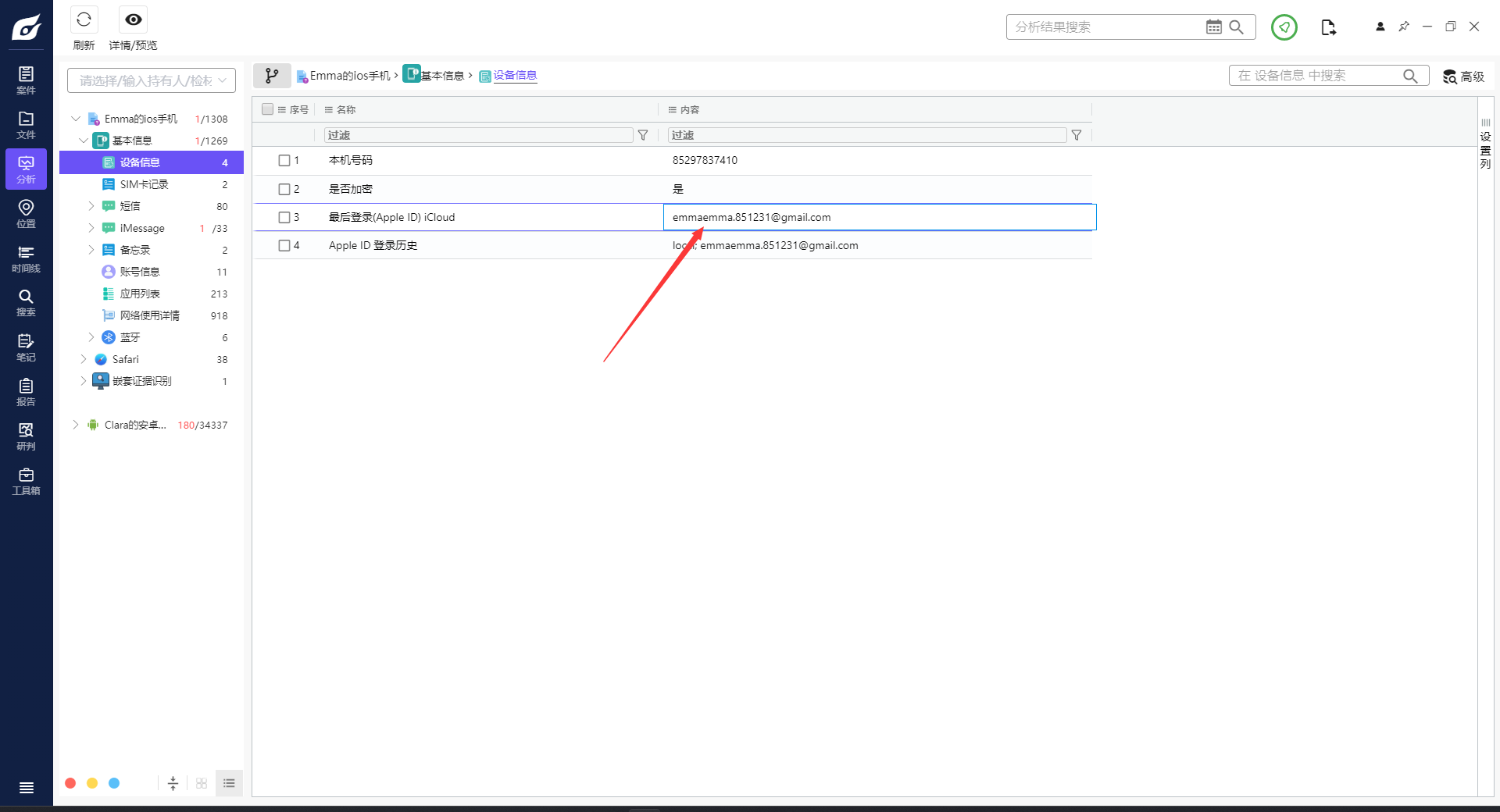

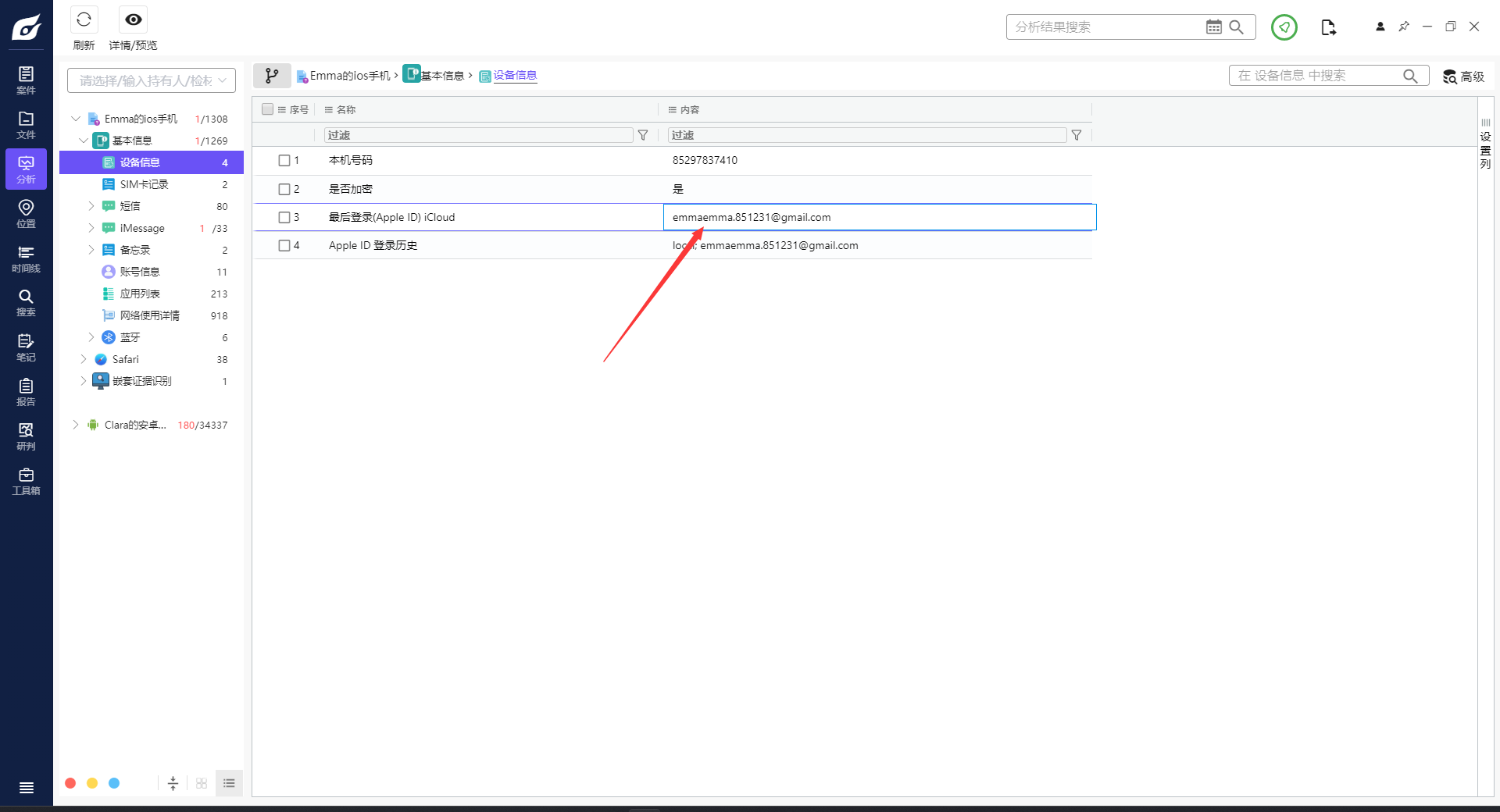

apple id:emmaemma.851231@gmail.com

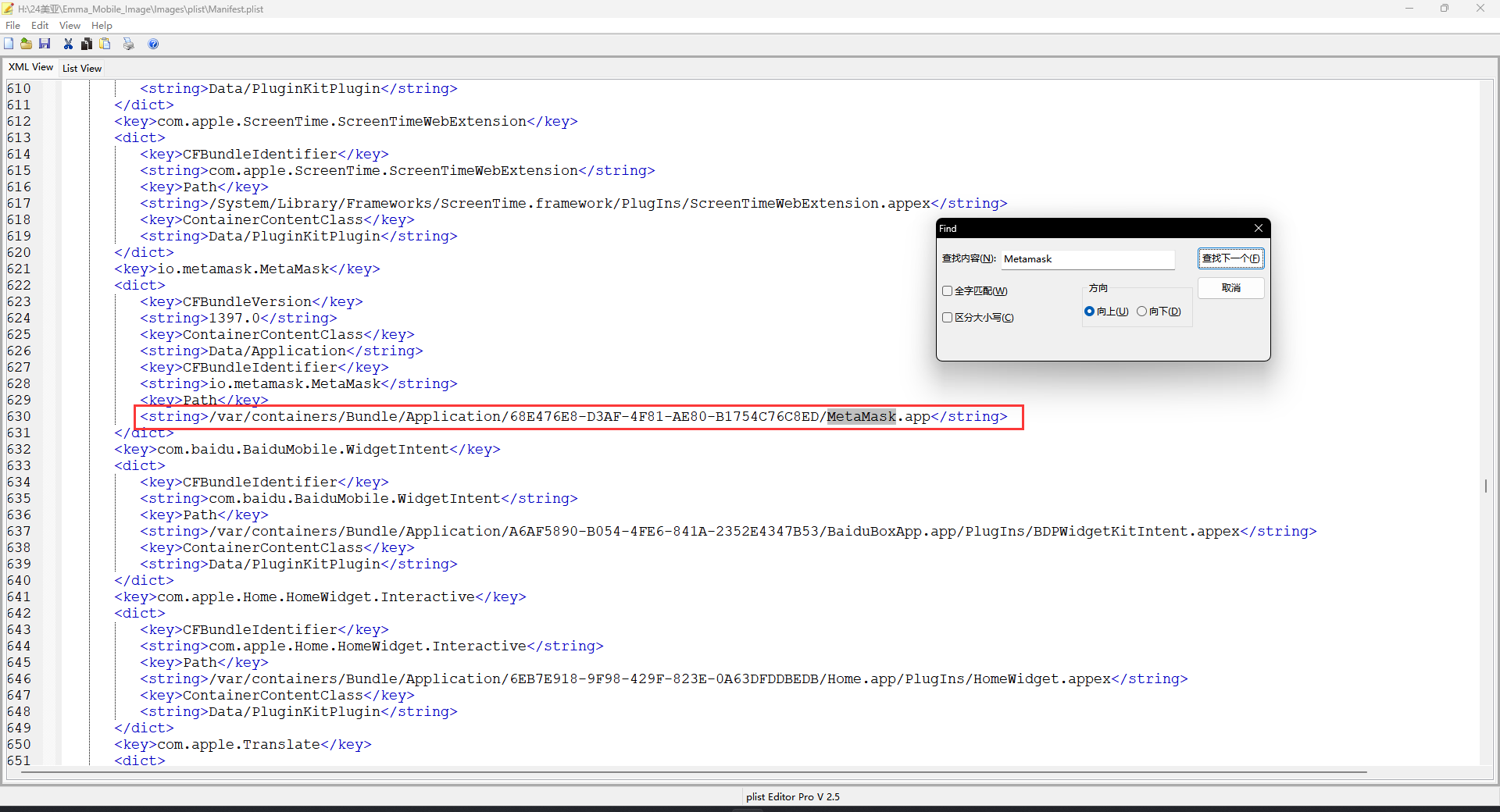

手机曾经安装Metamask 应用程式

6. 参考Emma_Mobile.zip,Emma 手机中 Apple ID 的注册电子邮箱是多少?

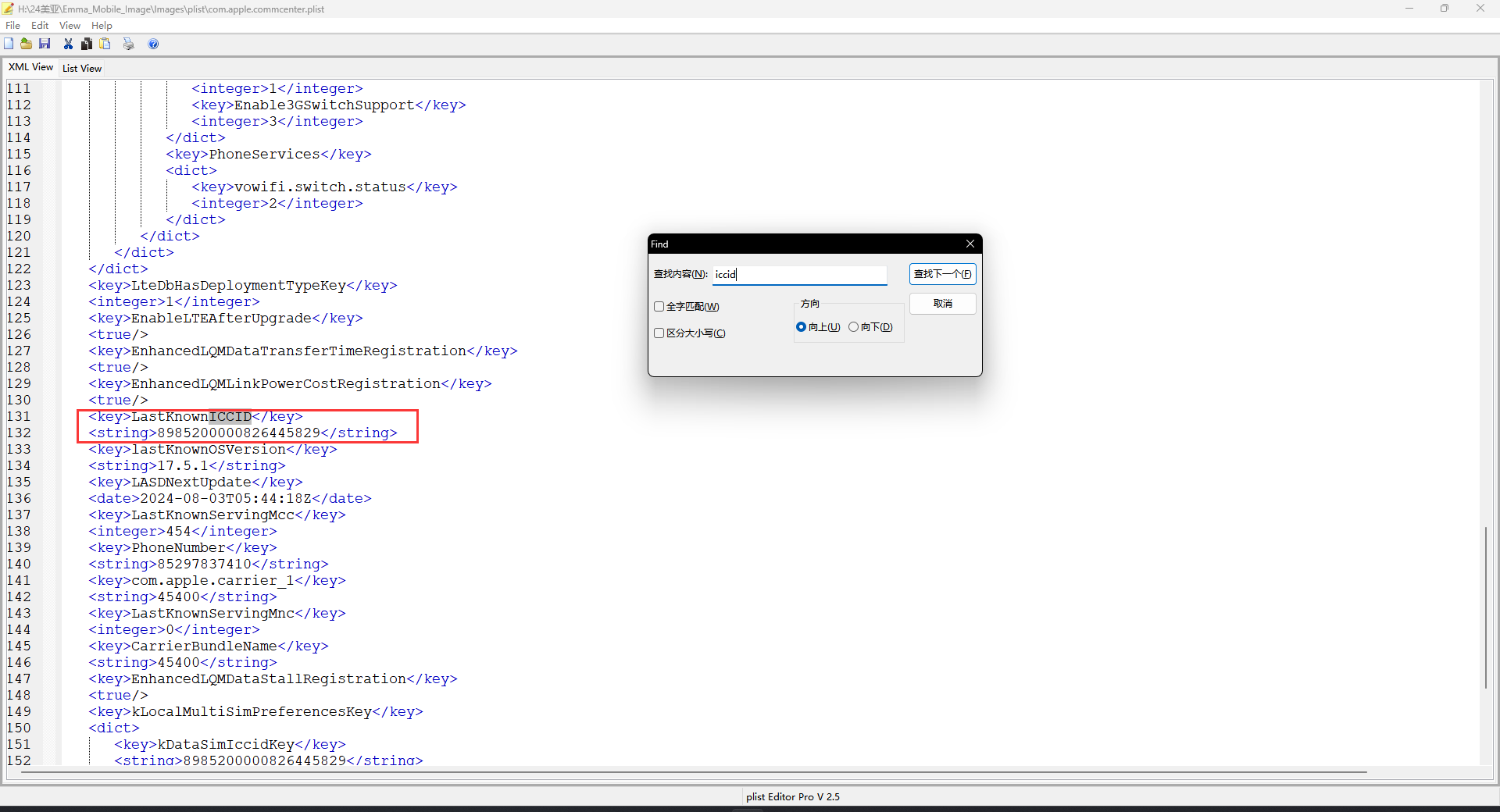

7. 参考Emma_Mobile.zip,在2024年,Emma 手机上曾记录的电话卡集成电路卡标识符 (ICCID) 是多少?(答案格式:只需使用阿拉伯数字回答)

答案:8985200000826445829

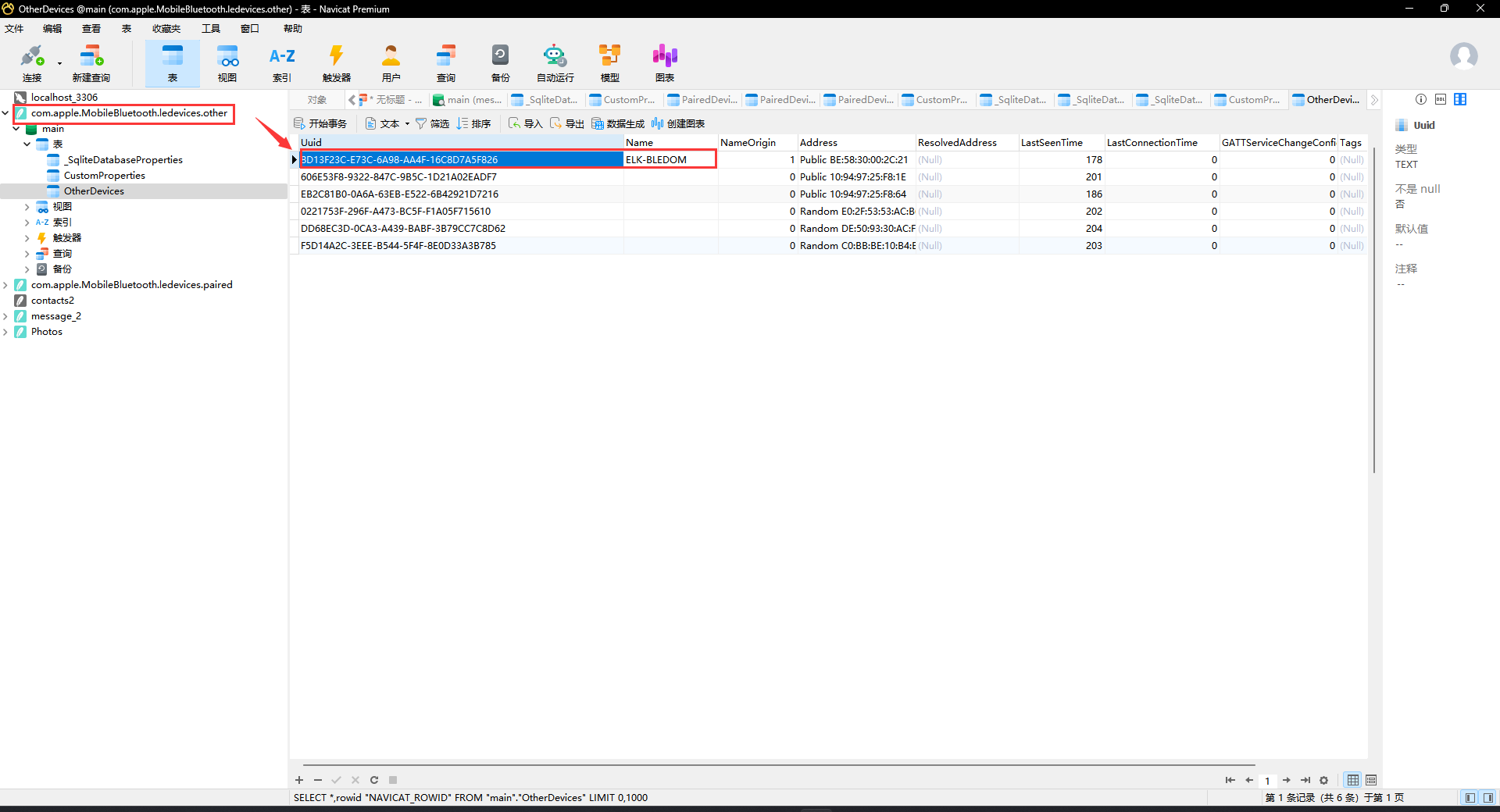

8. 参考Emma_Mobile.zip,Emma 手机的蓝牙设备名称 “ELK-BLEDOM” 的通用唯一标识符 (UUID) 是什么?

答案:8D13F23C-E73C-6A98-AA4F-16C8D7A5F826

在com.apple.MobileBluetooth.ledevices.other.db这个数据库中

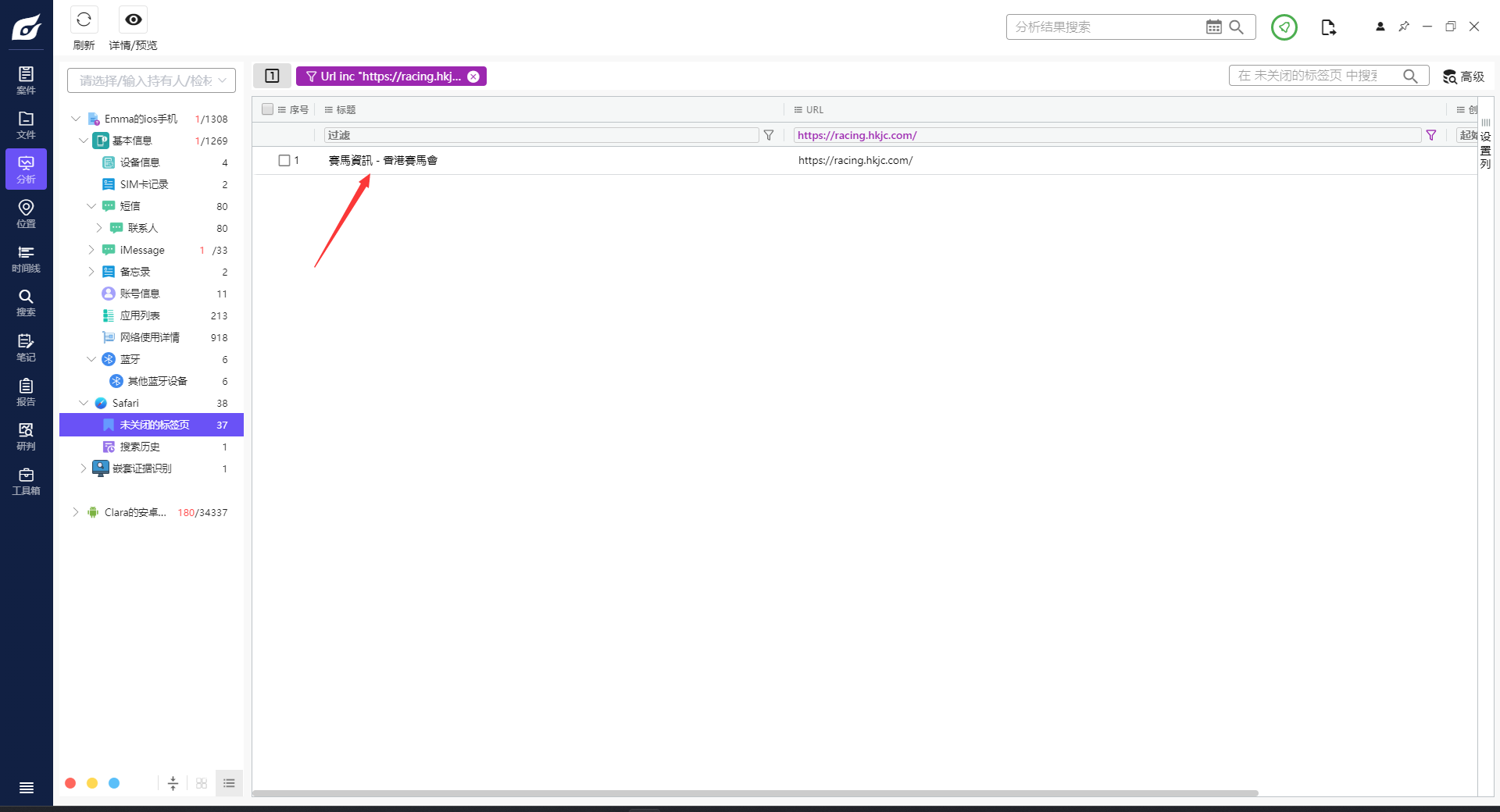

9. 你发现了一些线索,Emma 看起来也很可疑,她似乎背负了大量债务。参考Emma_Mobile.zip,Emma 手机内Safari浏览记录中网页”https://racing.hkjc.com/"的网站标题是什么?

A) 香港马会奖券有限公司

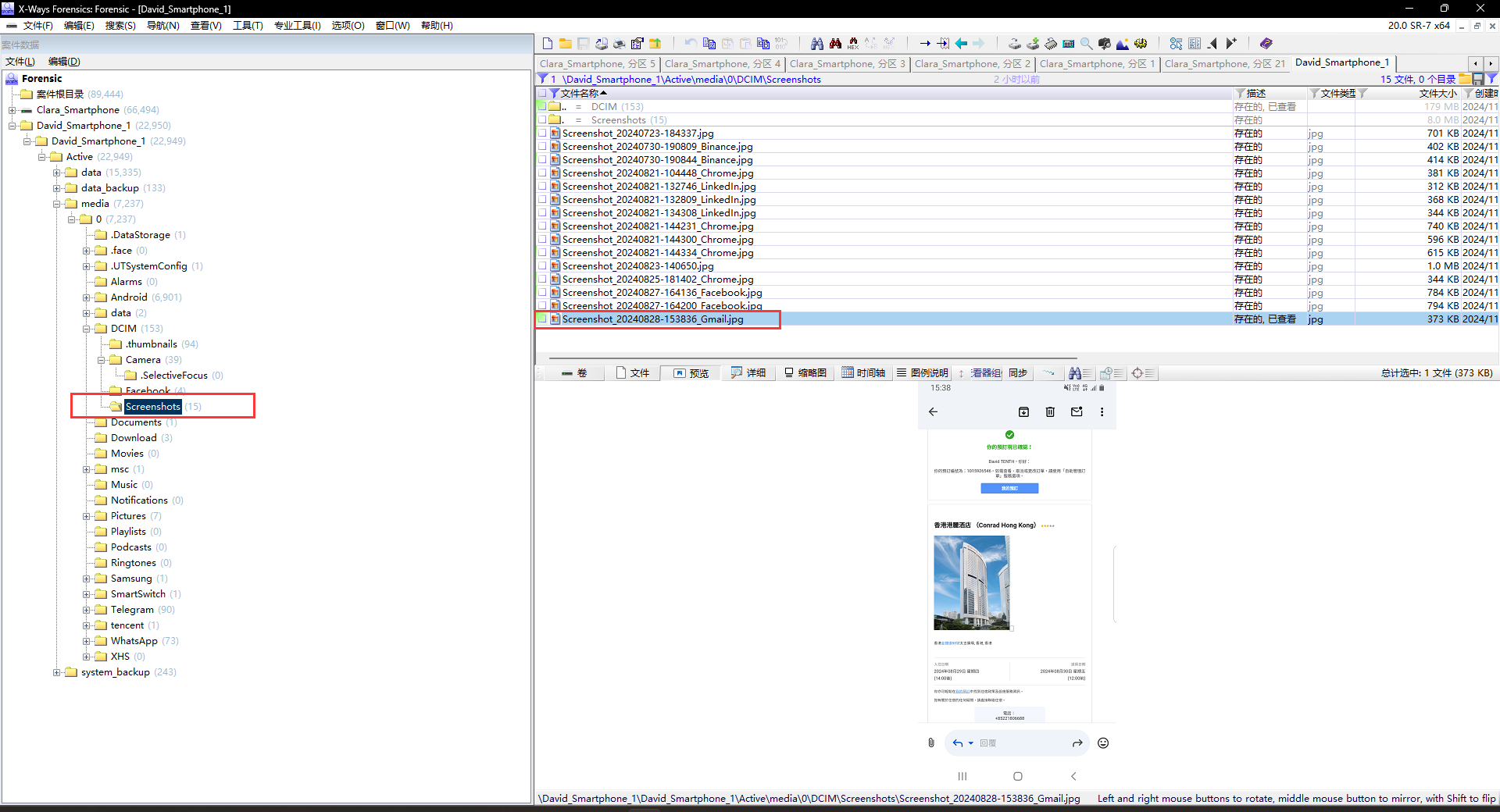

B) 六合彩 - Google 搜索

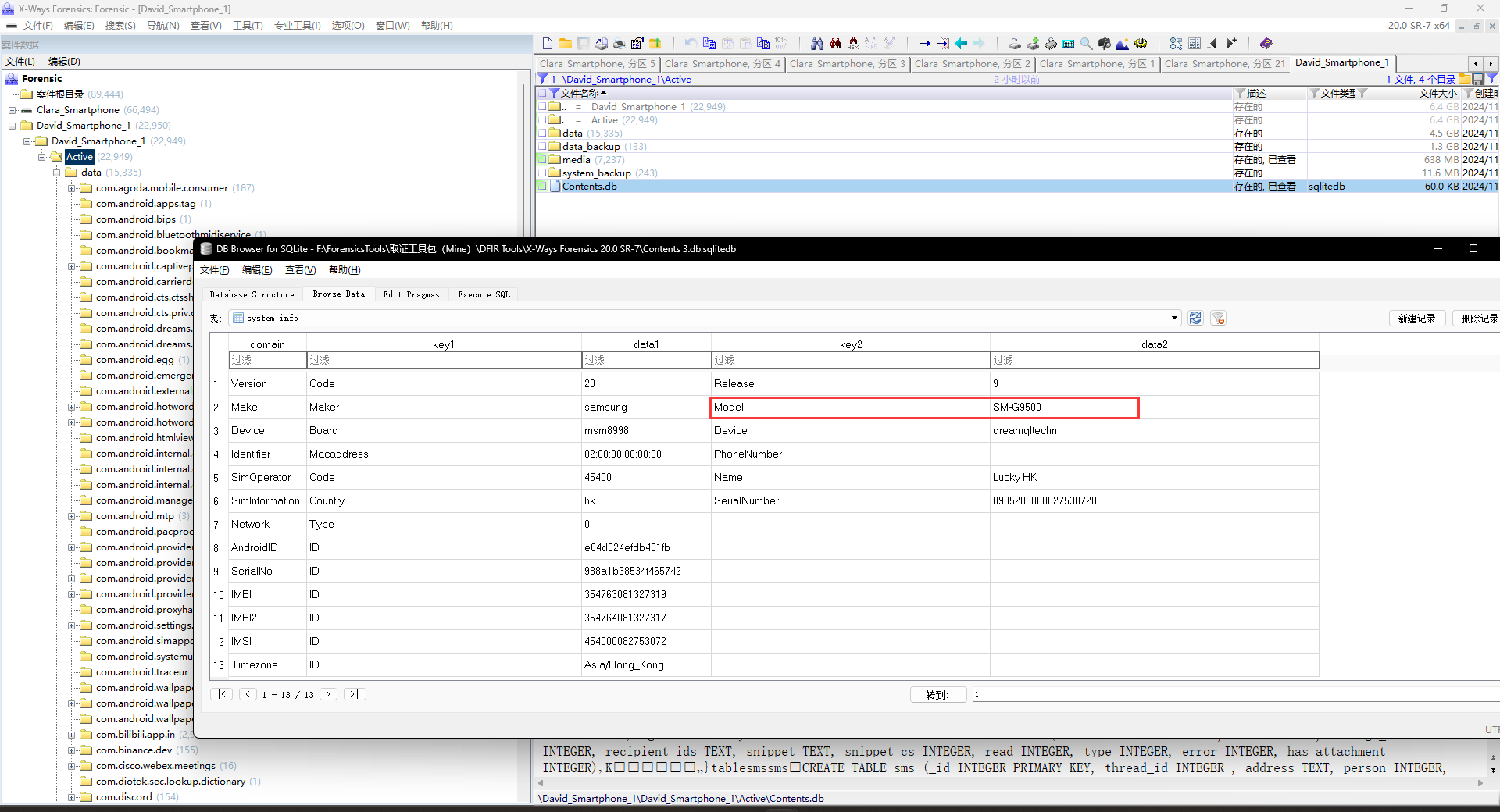

C) 快易钱:网上贷款财务公司 | 足不出户现金即日到手

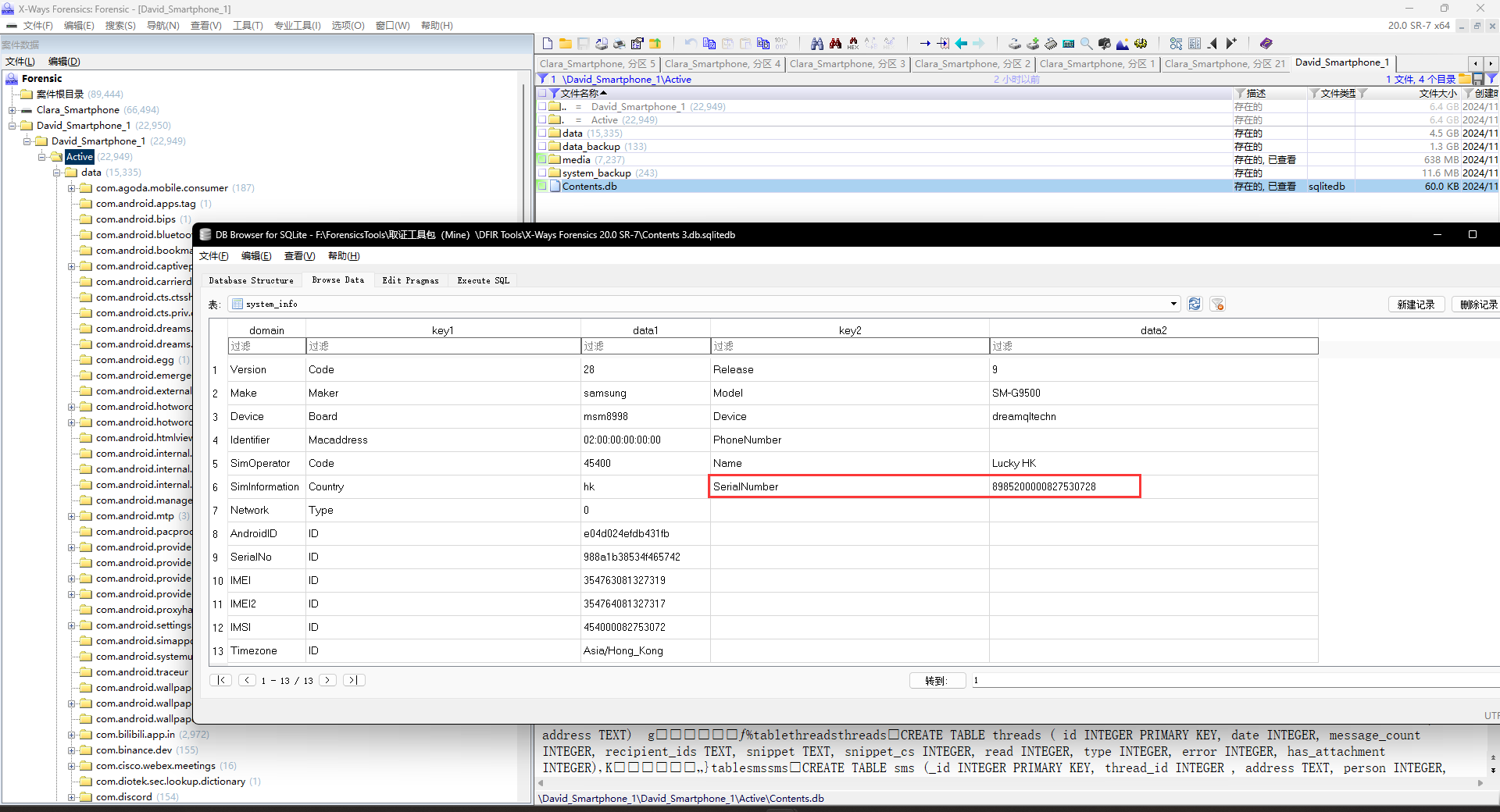

D) 赛马信息 - 香港赛马会

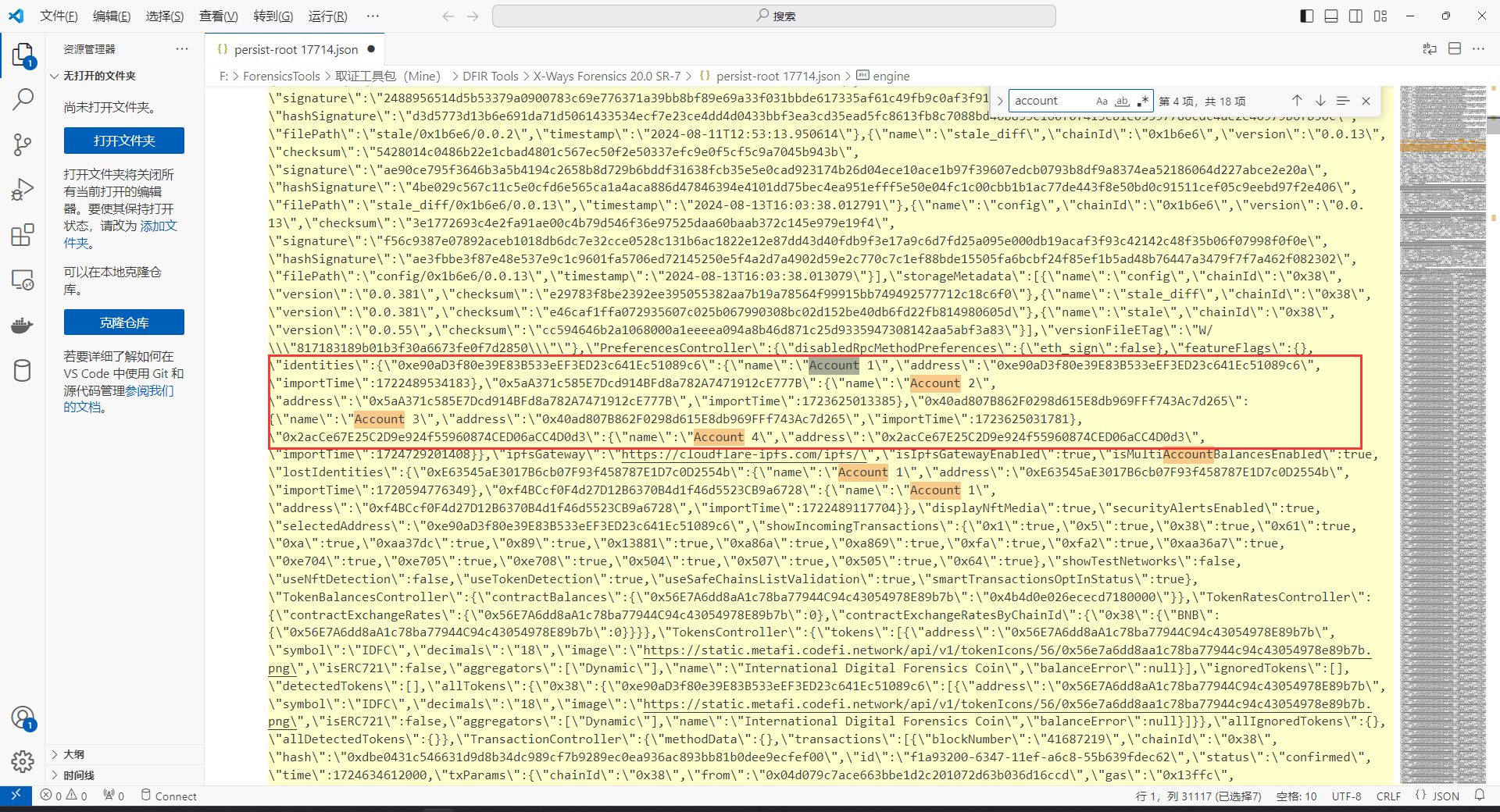

答案:D) 赛马信息 - 香港赛马会

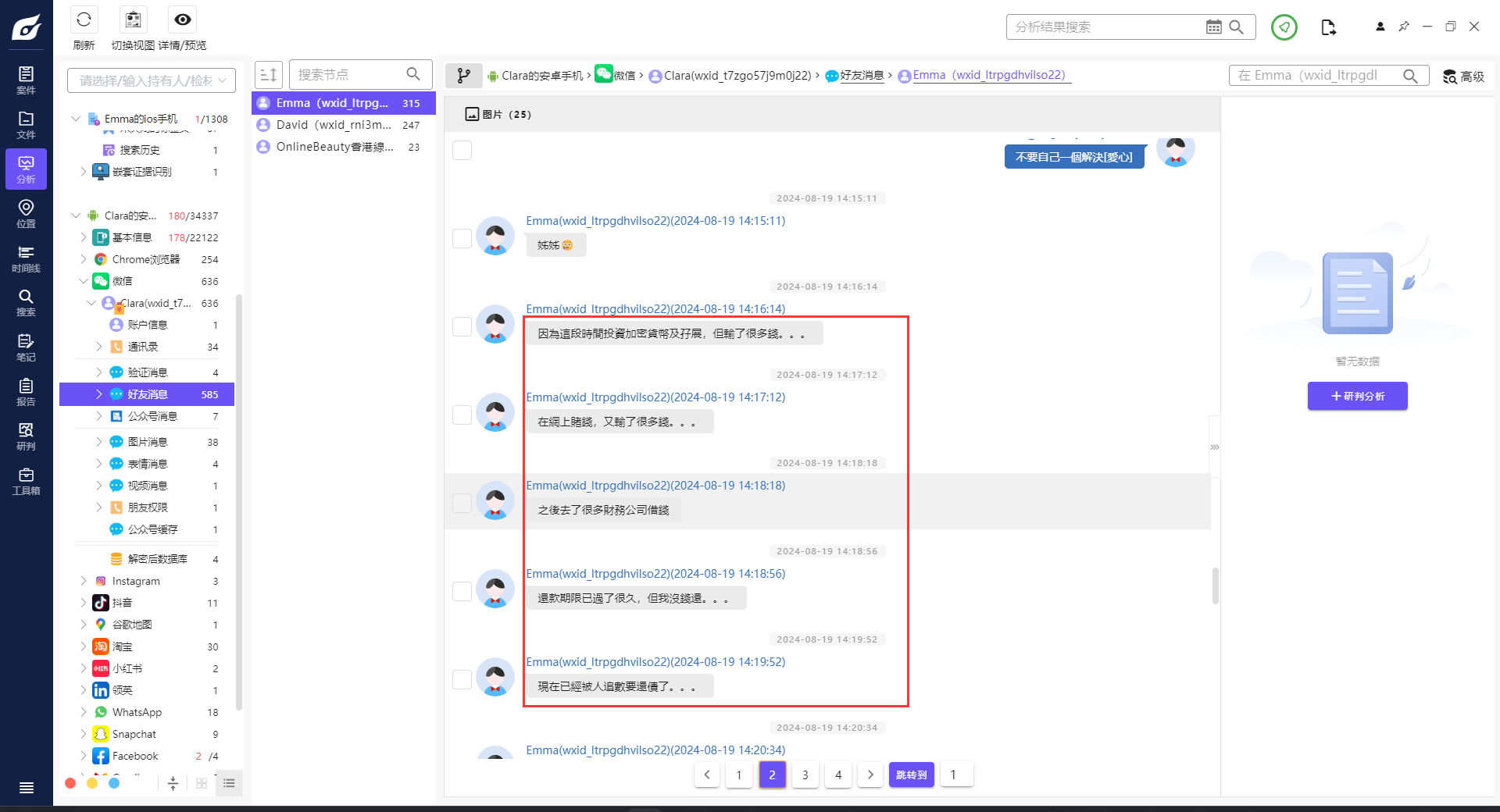

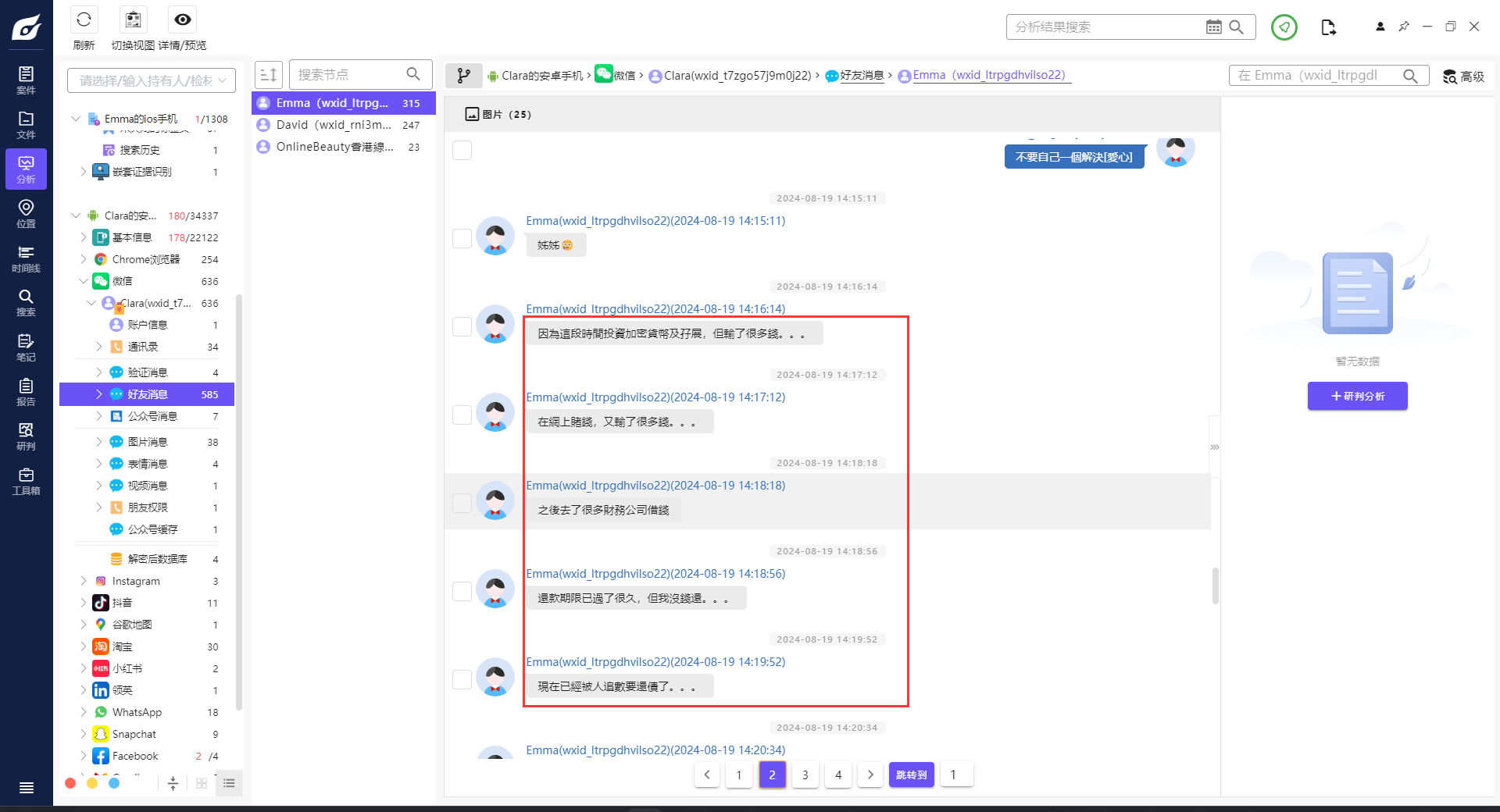

10. 参考Emma_Mobile.zip,Emma向Clara透露什么原因令Emma欠下巨债?

A) 投资孖展

B) 虚拟货币失利

C) 网上赌博

D) 以上皆是

答案:D) 以上皆是

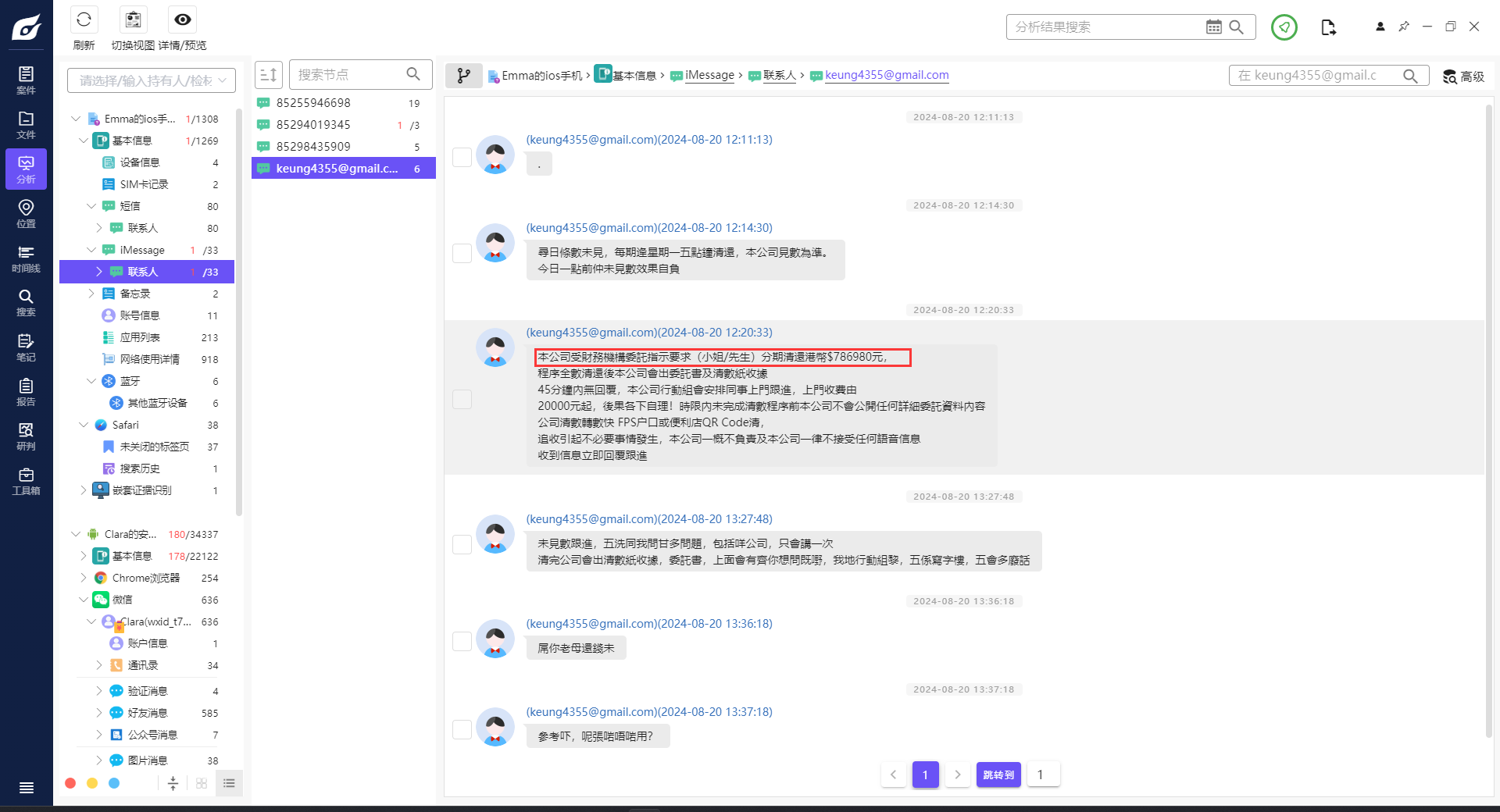

11. 参考Emma_Mobile.zip,收债人要求Emma还款数量?

A) 港币$786,990

B) 港币$878,990

C) 港币$786,980

D) 港币$745,330

答案:C) 港币$786,980

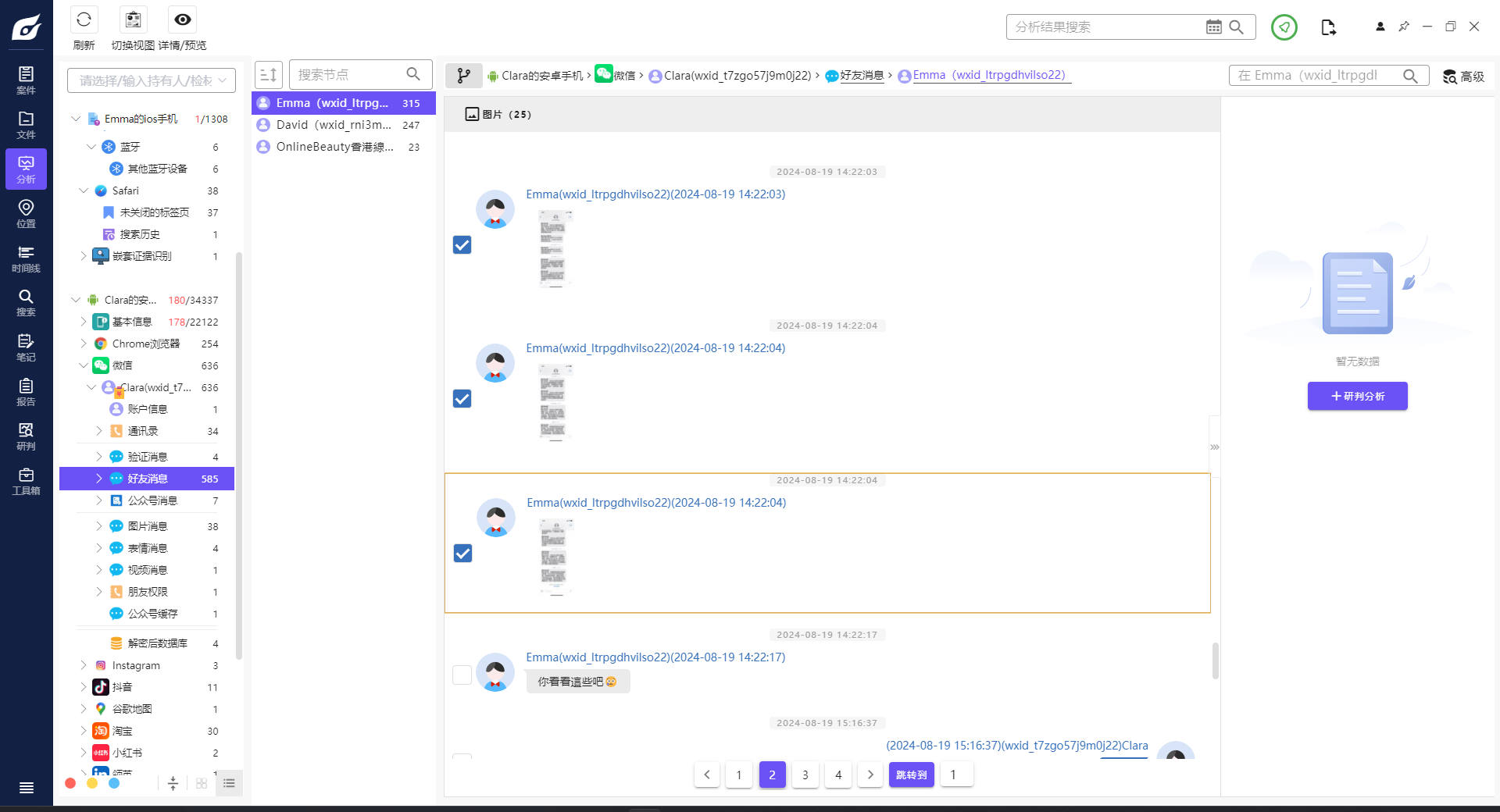

12. 参考Emma_Mobile.zip,Emma发送了多少张.PNG图片给Clara,证明自己正被人追债?

A) 6

B) 7

C) 8

D) 9

答案:B) 7

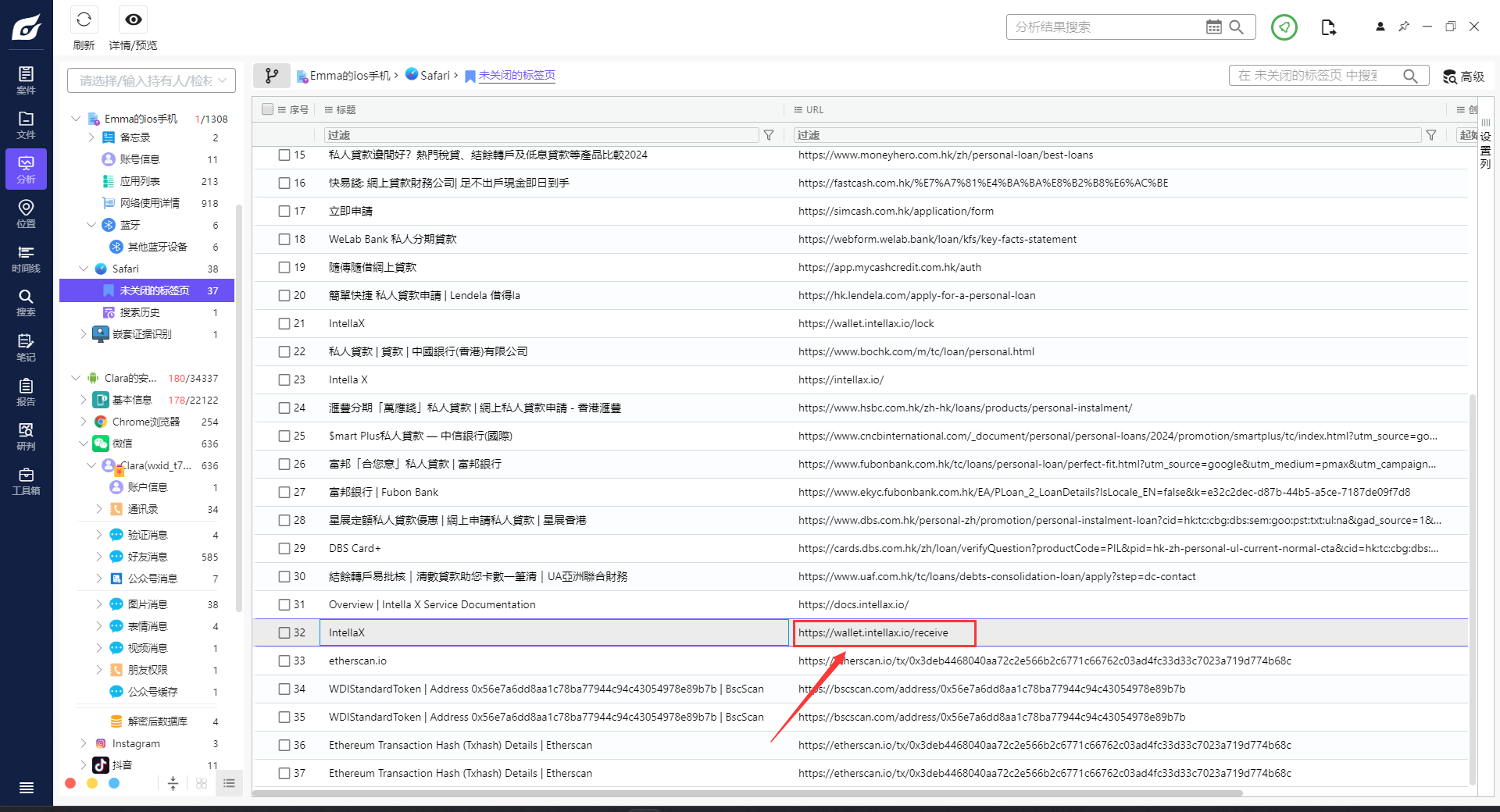

13. 参考Emma_Mobile.zip,Emma用来浏览虚拟货币的网址?

A) Google.com

B) Facebook.com

C) IntellaX.io

D) Yahoo.com

答案:C) IntellaX.io

比赛的时候我是通过wallet钱包来进行判断

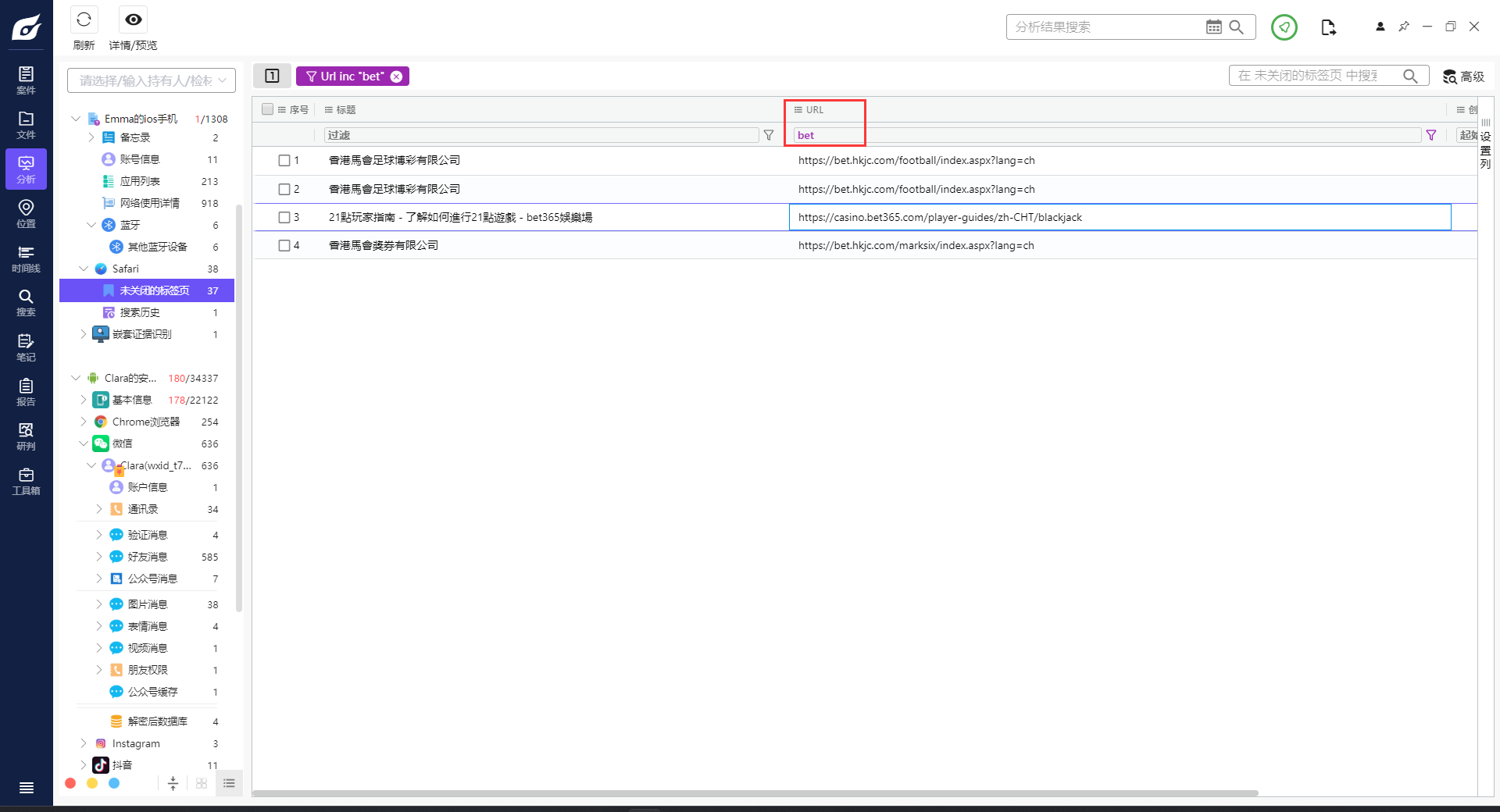

14. 参考Emma_Mobile.zip的浏览器记录,有多少网址与bet365有关?

A) 3

B) 13

C) 9

D) 12

答案:A) 3

浏览器记录在History.db、SafariTabs.db、Bookmarks.db这三个数据库中;但是在比赛中我没有去翻数据库,我直接在历史标签页进行搜素关键词bet;出现了四条记录,直接选一个最相近的

正规做法是直接在那三个数据库中进行搜素

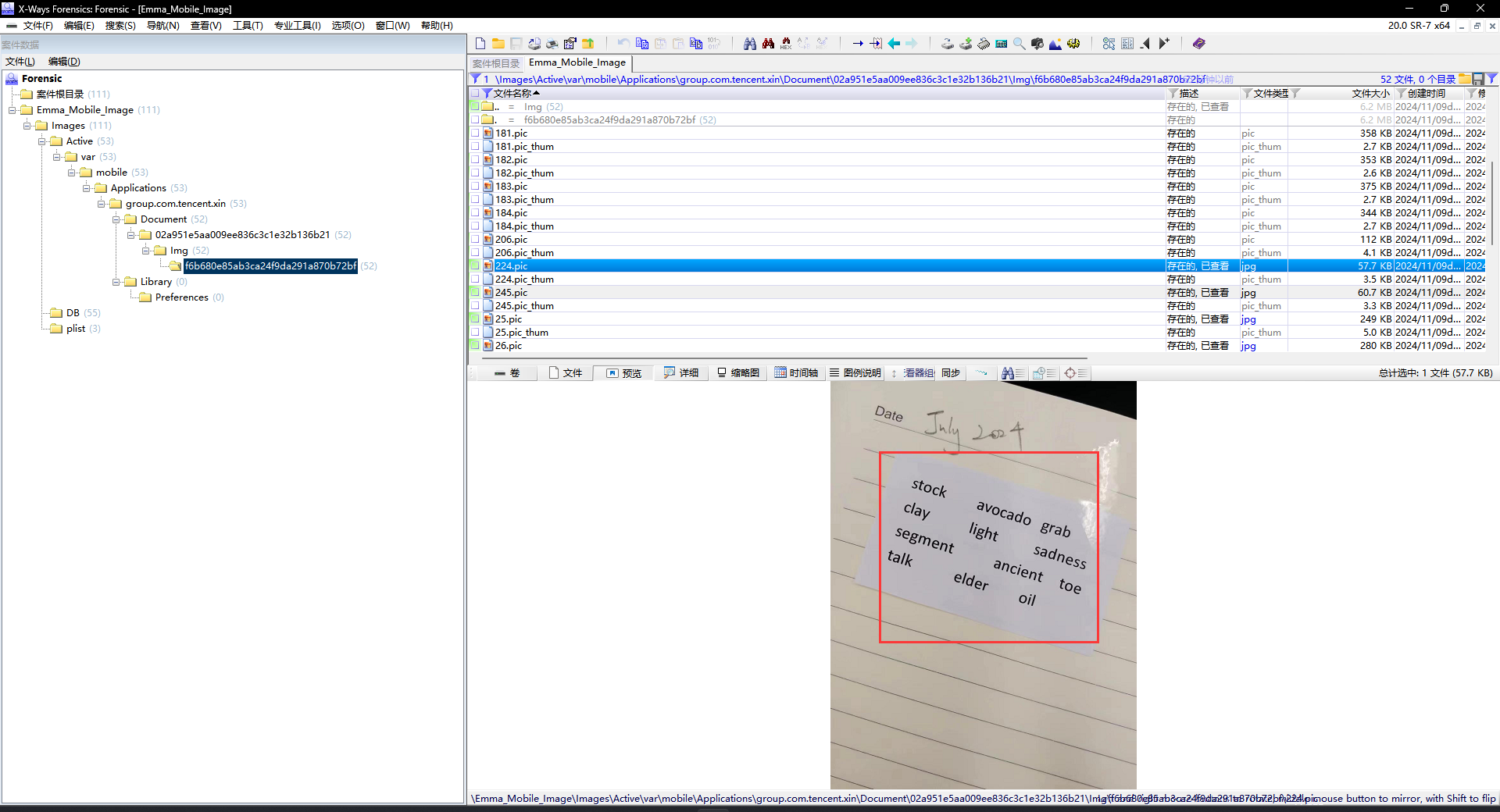

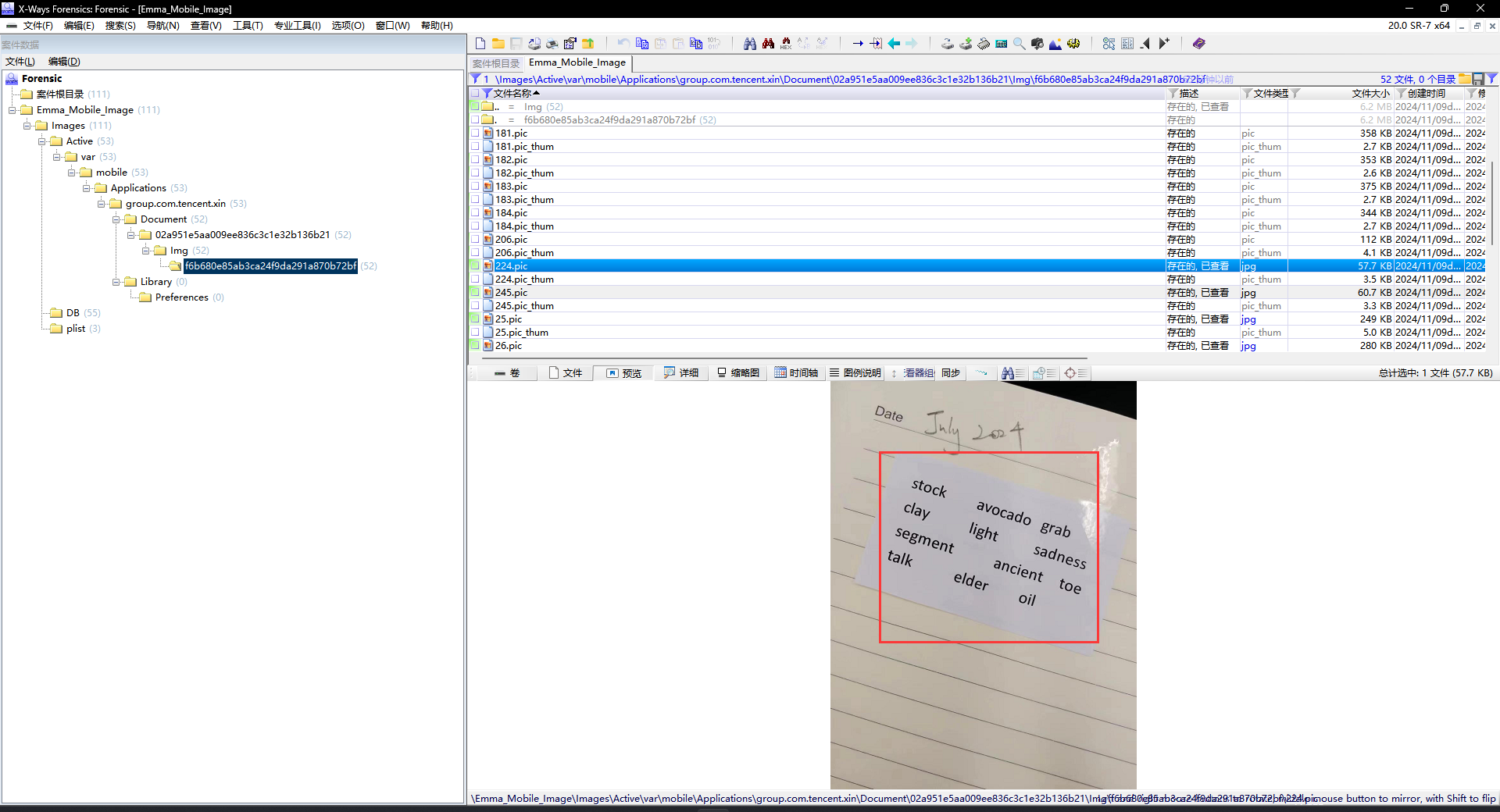

15. 你还发现了一些与不当使用他人加密钱包相关的痕迹。参考Emma_Mobile.zip,Emma用了哪些恢复短语(Recovery Phrase)进入David的虚拟货币账户?

A) stock,avocado,grab,clay

B) light,sadness,segment,ancient

C) toe,talk,elder,oil

D) 以上皆是

答案:D) 以上皆是

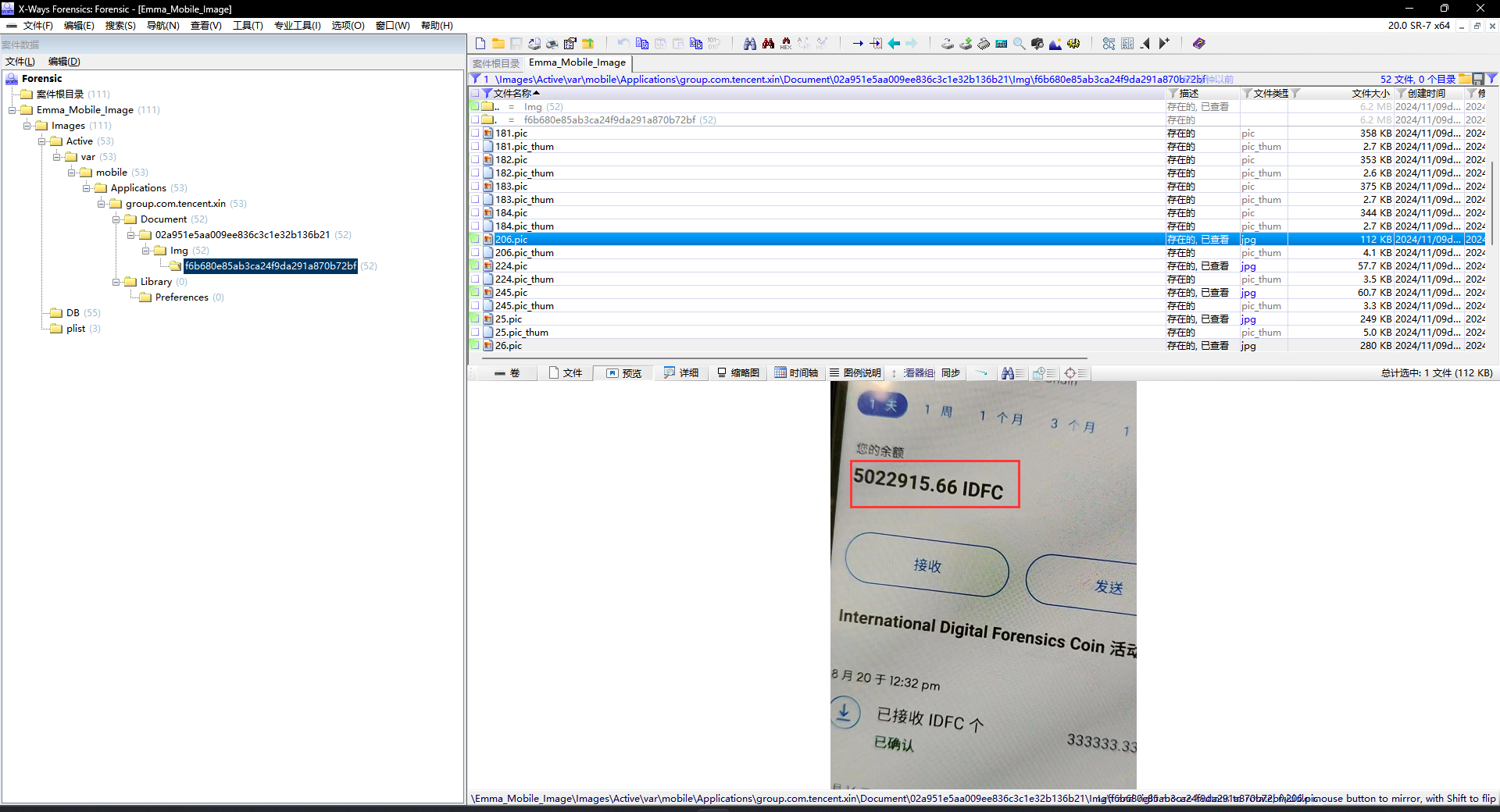

16. 参考Emma_Mobile.zip,Emma从David处窃取的虚拟货币的名称是什么?

A) IDFC

B) ICAC

C) INIC

D) IFCC

答案:A) IDFC

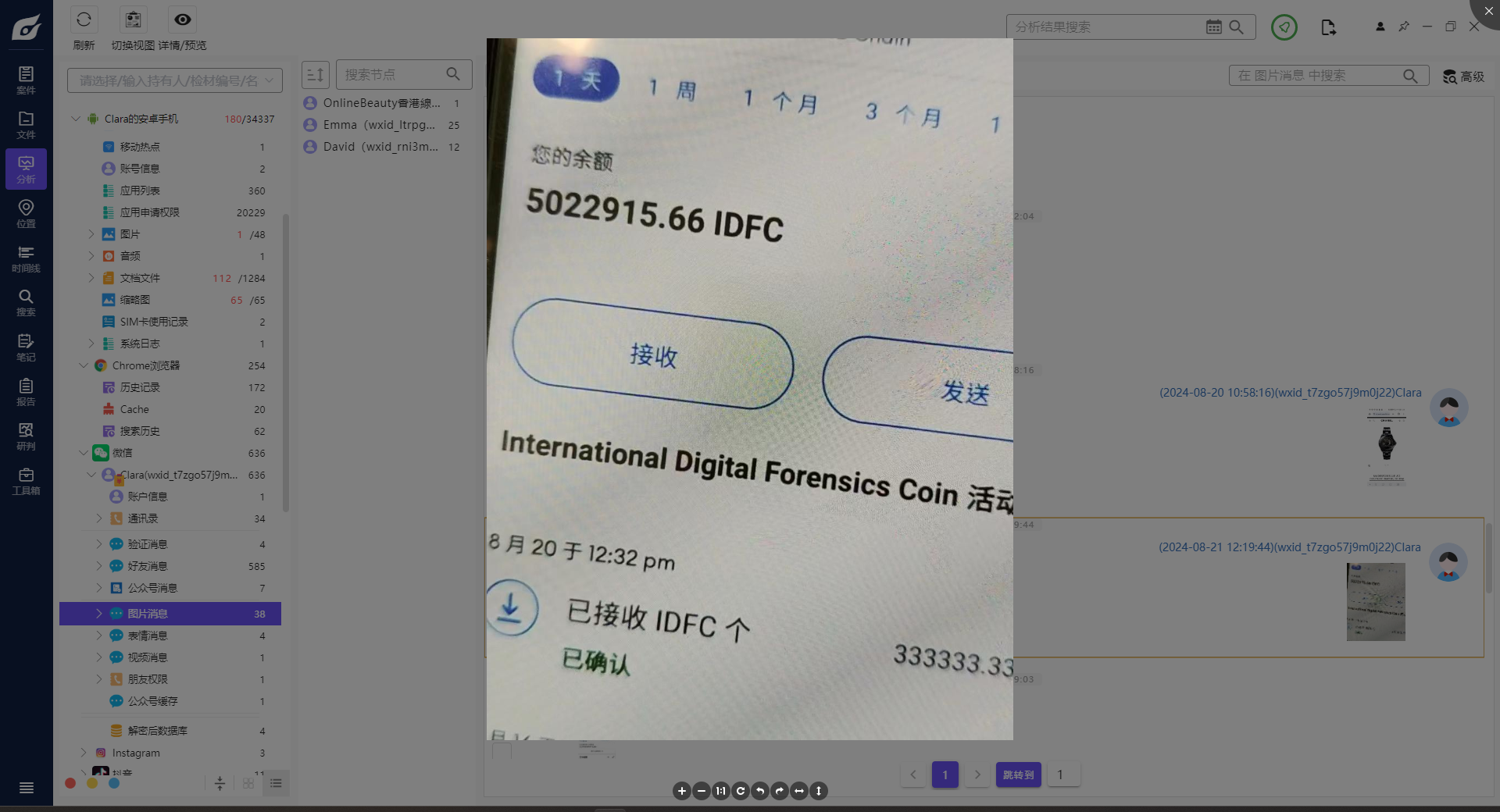

17. 参考Emma_Mobile.zip,Clara偷拍的照片中,David的虚拟货币余额是多少?

A) 3266378.99

B) 1044749.22

C) 5022915.66

D) 7822468.44

答案:C) 5022915.66

18. 参考Emma_Mobile.zip,Emma在偷窃David的虚拟货币前,Emma曾向Clara透露有什么事发生在Emma身上?

A) 中彩票

B) 欠债

C) 升职

D) 失业

答案:B) 欠债

19. (你查看了Emma手机中的一些照片数字信息,以获取更多与失踪案件的信息)Emma的iPhone XR中 “IMG_0008.HEIC” 的图像与相片名字为的”5005.JPG” 看似为同一张相片,在数码法理鉴证分析下,以下哪样描述是正确?

A) 储存在不同的.db 檔案里

B) 有不同哈希值

C) IMG_0008.HEIC 为原图, “5005.JPG”为并非原图

D) IMG_0008.HEIC 和名字” 5005.JPG”是同一张相片

答案:C) IMG_0008.HEIC 为原图, “5005.JPG”为并非原图

ios设置里可以选择默认拍摄heic格式的照片,heic传到qq微信wps之类的软件后会被转换为jpg格式,photos.sqlite里存储的是相册中的照片信息jpg格式是第三方软件转换的,存储在应用程序私有目录当中。HEIC为iOS和macOS的专有格式,一般苹果设备拍摄的照片原图是HEIC格式的,JPG格式可能为缩略图,它们的哈希值可能不同。

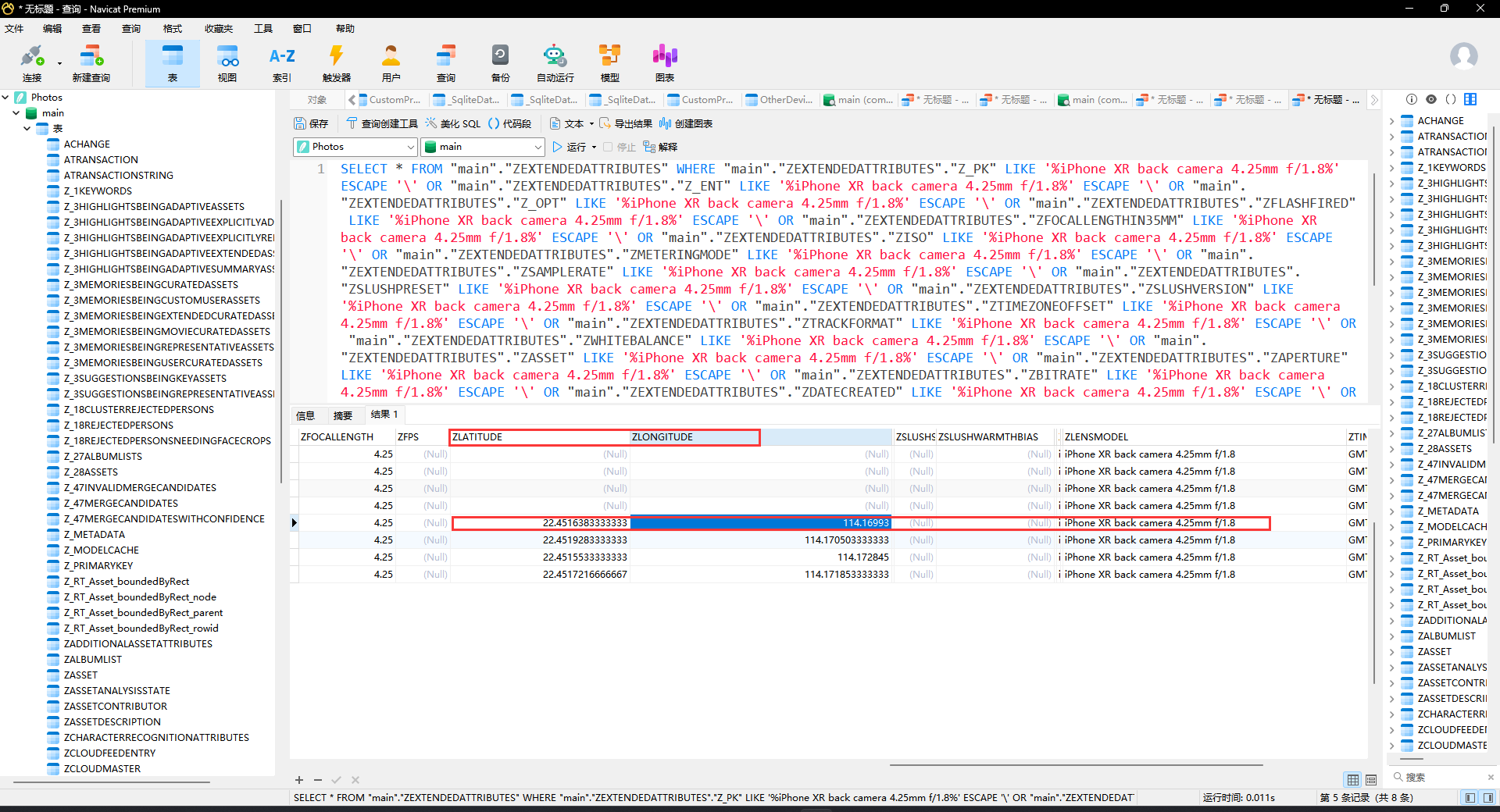

20. 参考Emma_Mobile.zip, Emma的iPhone XR中”IMG_0009.HEIC” 的图像显示拍摄参数怎样?

A) iPhone XR back camera 4.25mm f/1.8

B) iPhone XR back camera 4.25mm f/2.8

C) iPhone XR back camera 4.25mm f/2

D) iPhone XR back camera 4.25mm f/1.6

答案:A) iPhone XR back camera 4.25mm f/1.8

我们先在Photos.sqlite对IMG_0009.HEIC进行检索;发现没有出现拍摄参数的字段值

我们先记录下经纬度;然后再次对选项进行检索:iPhone XR back camera 4.25mm f/1.8

发现经纬度对得上。

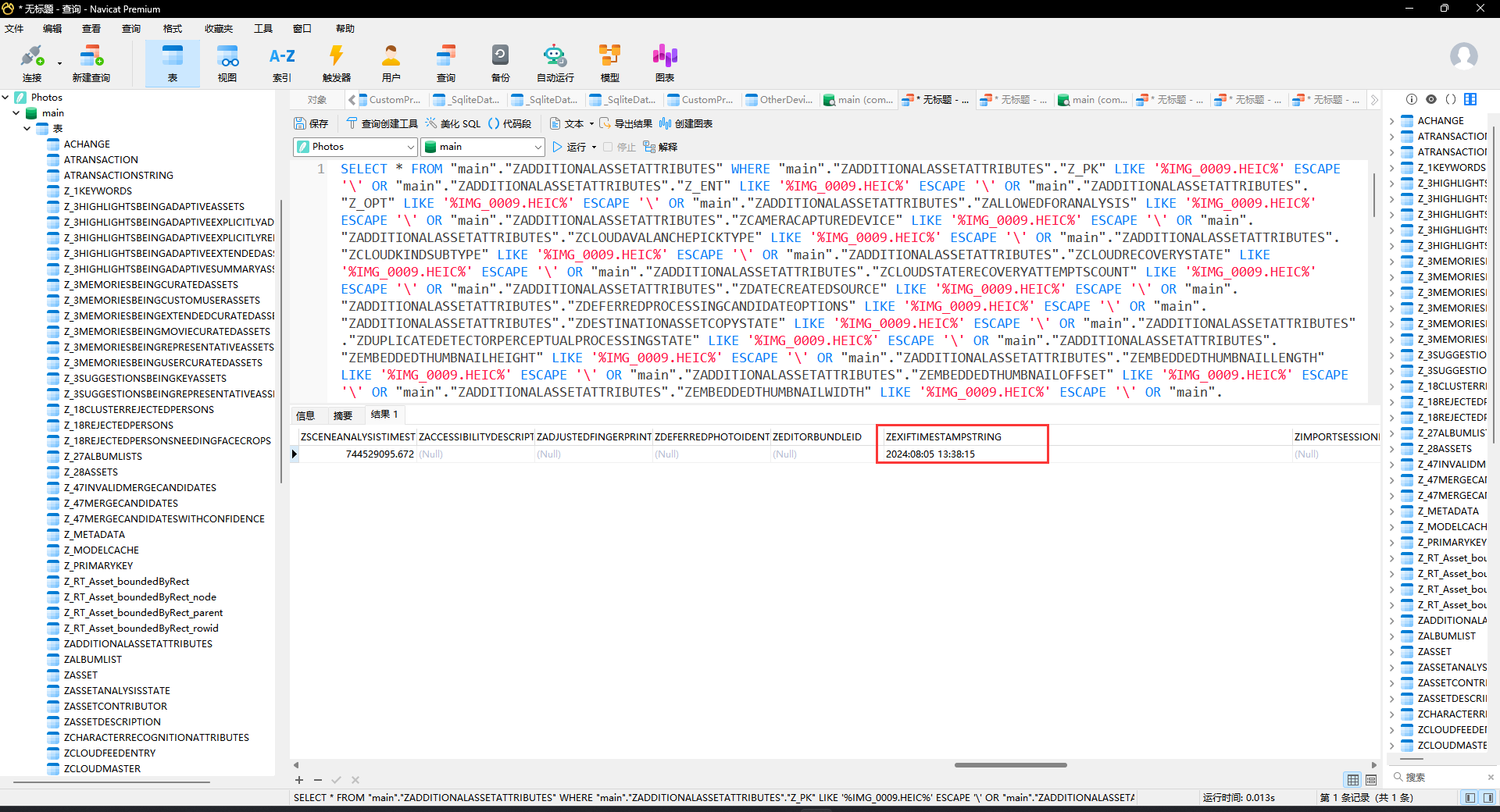

21. 参考Emma_Mobile.zip, Emma的iPhone XR中相片文件IMG_0009.HEIC提供了什么电子证据信息?

A) 此相片是由隔空投送 (Airdrop)得来

B) 此相片由iPhone XR拍摄

C) 此相片的拍摄时间为2024-08-05 13:38:15(UTC+8)

D) 此相片的拍摄时间为2024-08-06 08:30:52(UTC+8)

答案:BC

22. 参考Emma_Mobile.zip, Emma的iPhone XR内以下哪张照片是实况照片(Live Photos)?

A) IMG_0002.HEIC

B) IMG_0005.HEIC

C) IMG_0004.HEIC

D) IMG_0006.HEIC

在 iPhone XR 中,实况照片的格式主要是由一张 HEIC 格式的静态图像和一段 MOV 格式的短视频组成。

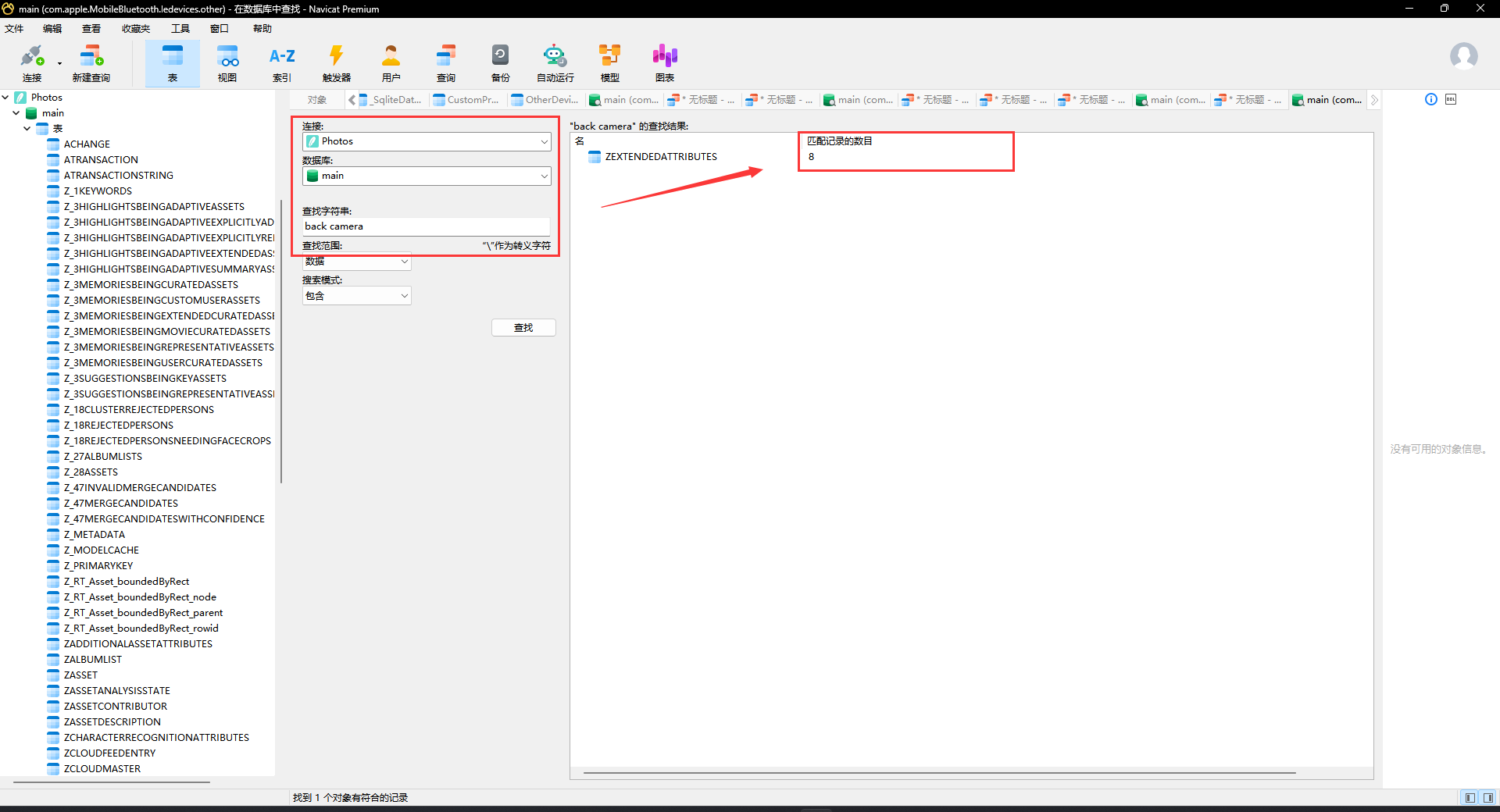

23. 参考Emma_Mobile.zip,手机里有多少张照片是用手机后置摄像镜头拍摄的?

A) 5

B) 6

C) 7

D) 8

答案:D) 8

直接在数据库中检索:back camera

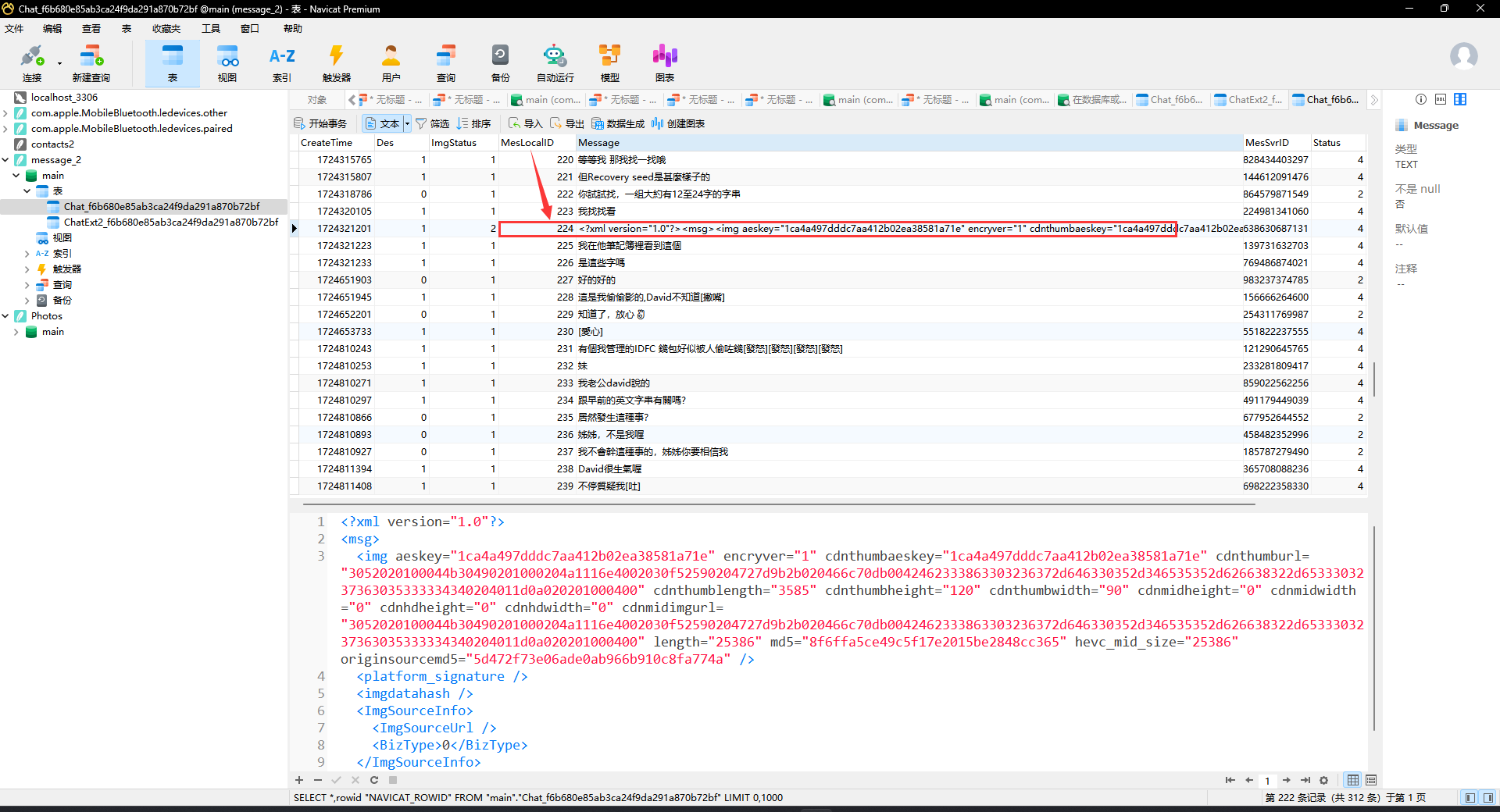

24. 参考Emma_Mobile.zip的通讯记录,MesLocalID 224是什么类的文件?

A) 相片

B) 影片

C) 文件

D) 报表

答案:A) 相片

在messages_2数据库进行检索MesLocalID;找到224条:

Clara_Smartphone.bin

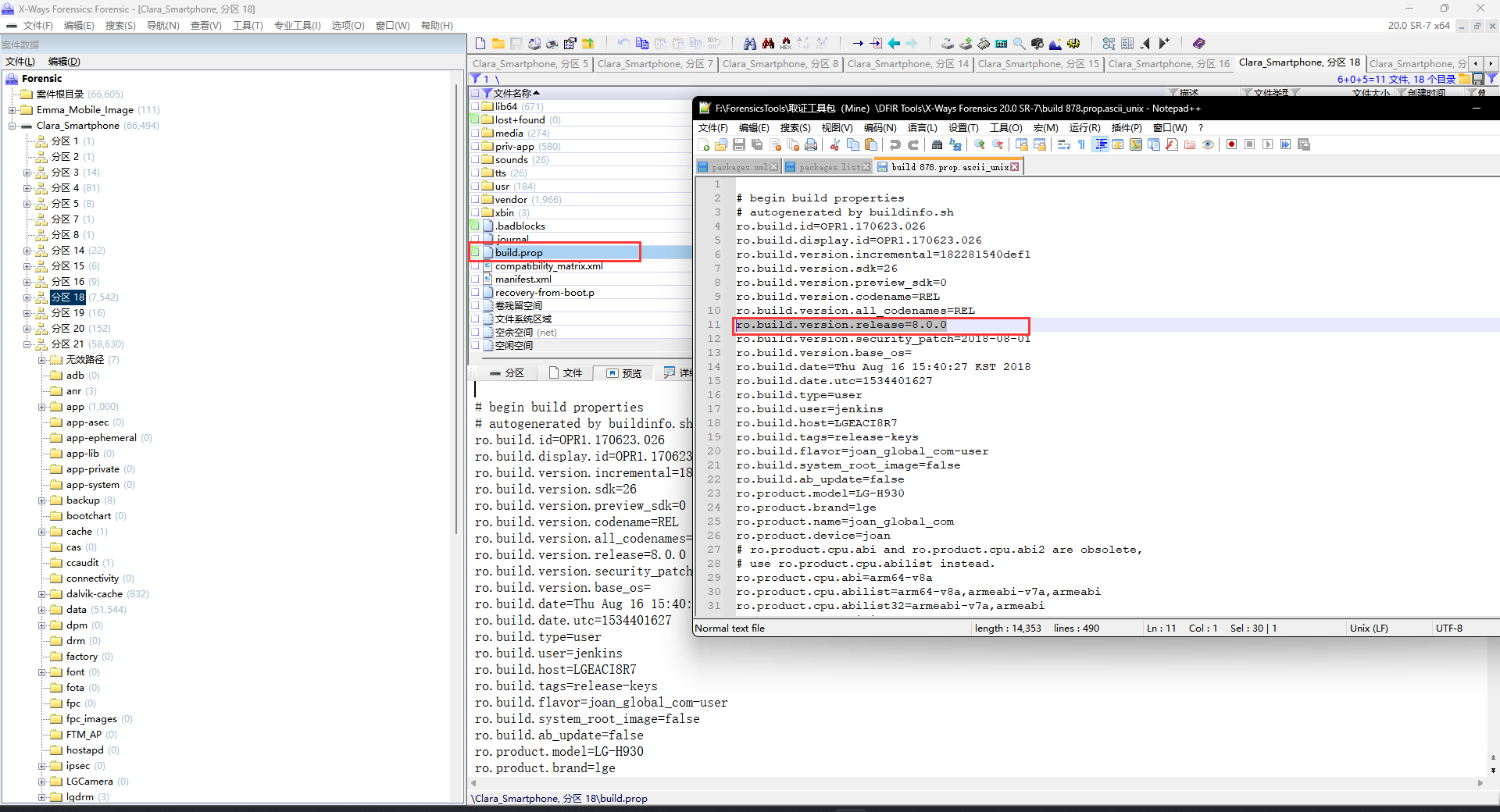

25. 依据你在Emma的手机上找到的照片,你告诉调查员Clara最后的位置是在湾仔的一家酒店。根据你提供的信息,调查员发现Clara在酒店去世,Clara的手机在她的附近, 你对Clara的手机进行取证。请根据取证结果回答以下问题。参考Clara_Smartphone.bin,Clara手机的Android操作系统版本是?

A) 8.0.0

B) 9.0.0

C) 8.1.0

D) 7.0.0

答案:A) 8.0.0

build.prop是 Android 系统中一个重要的文本格式的属性文件,位于/system目录下,该文件存储了大量与系统、设备相关的属性信息,这些信息对于系统的正常运行、应用程序的兼容性以及设备的识别等方面都起着关键作用。

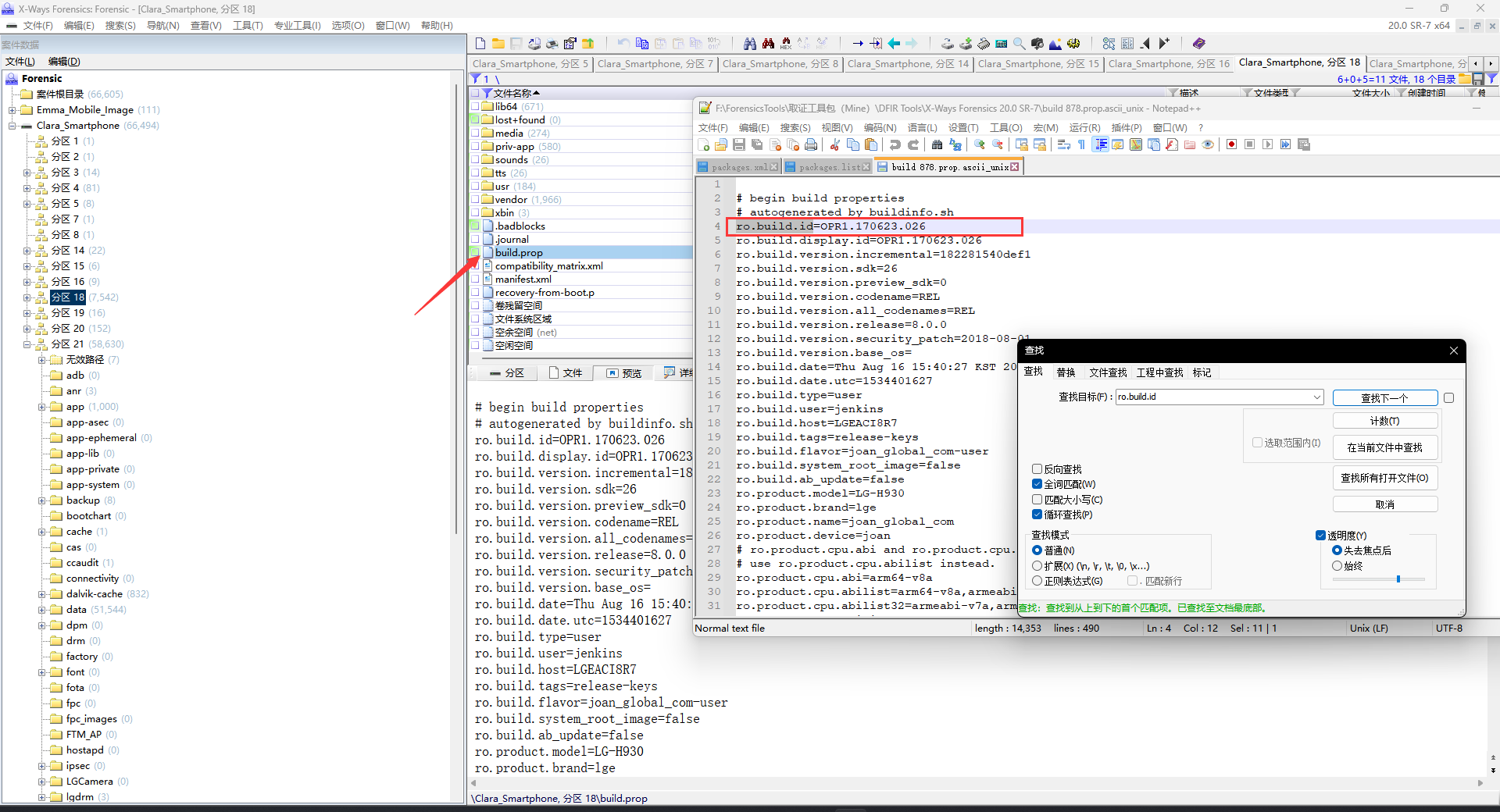

26. 参考Clara_Smartphone.bin,Clara手机的版本号(Build Number)是什么?

答案:OPR1.170623.026

在build.prop中的ro.build.id

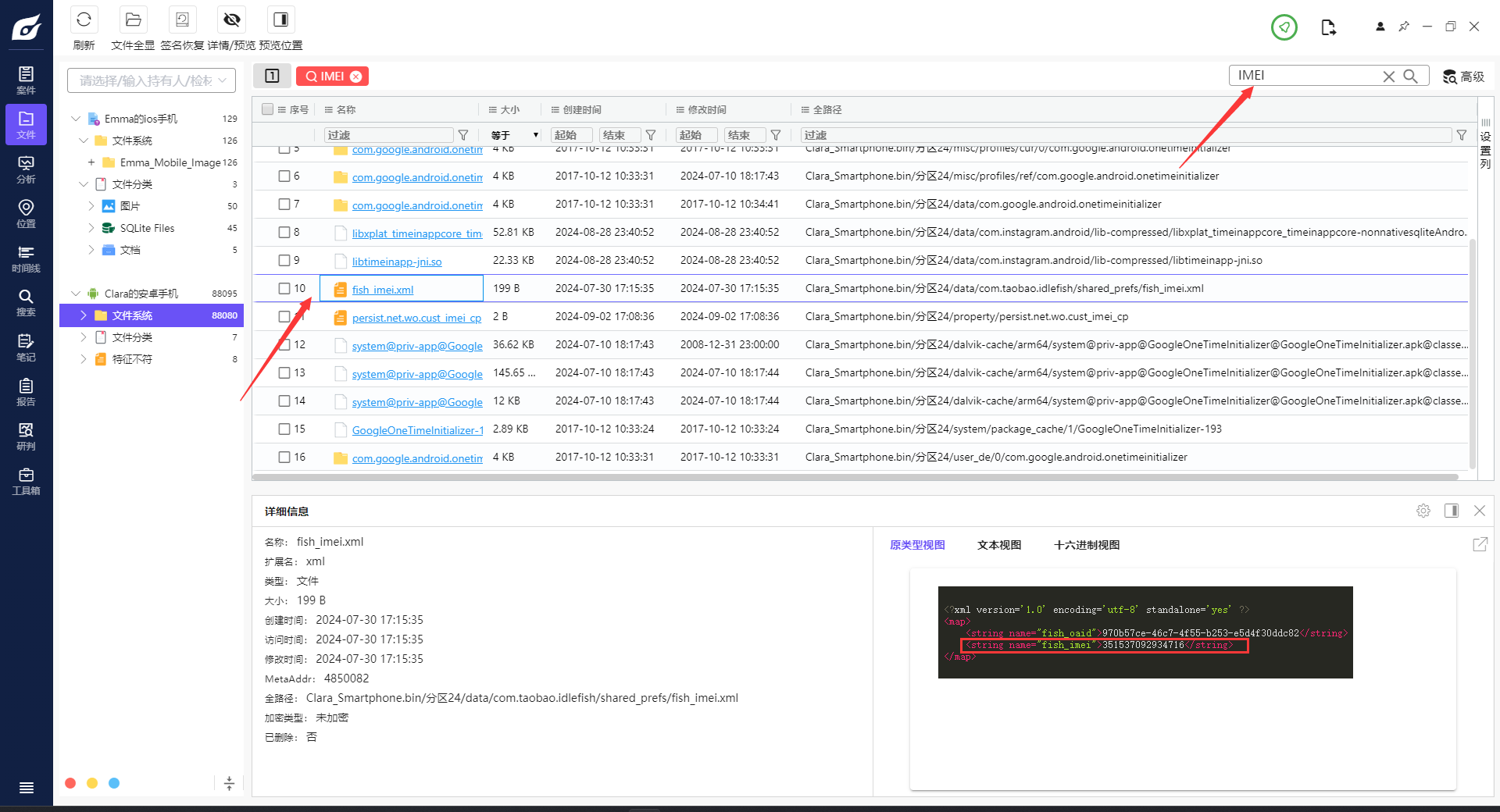

27. 参考Clara_Smartphone.bin,Clara手机的IMEI号码是多少?答案格式:只填写阿拉伯数字部分)

答案:351537092934716

使用某些软件的时候会记录当前设备的信息,在data分区的data目录中全局搜索imei关键词,在淘宝的数据目录中找到了设备的IMEI。直接全局检索IMEI

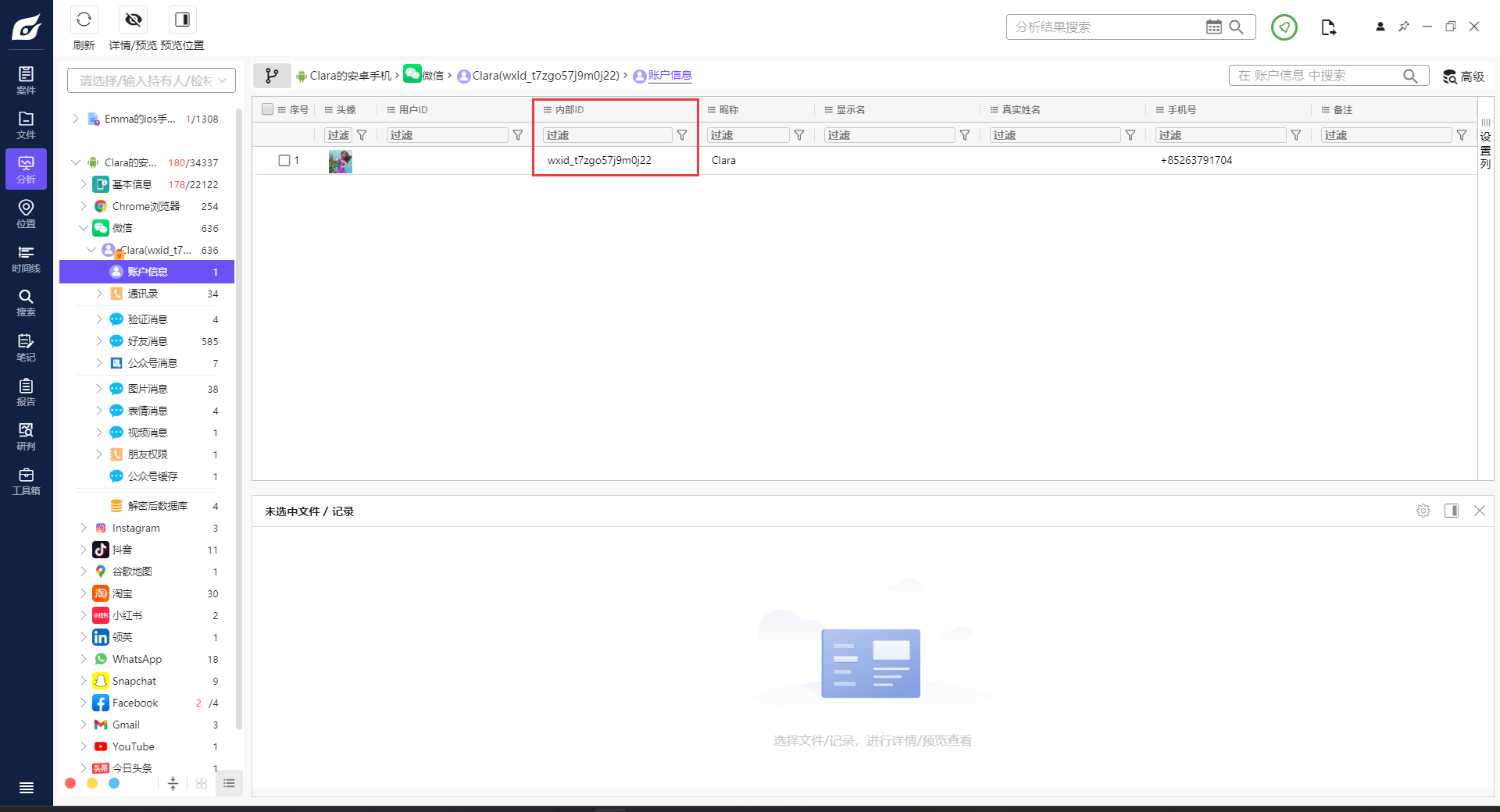

28. 参考Clara_Smartphone.bin,Emma的微信账号是?

wxid_t7zgo57j9m0j22

29. 参考Clara_Smartphone.bin,Clara的第一封电子邮件记录的日期?

A) 2024-07-10

B) 2024-07-18

C) 2024-07-23

D) 2024-07-30

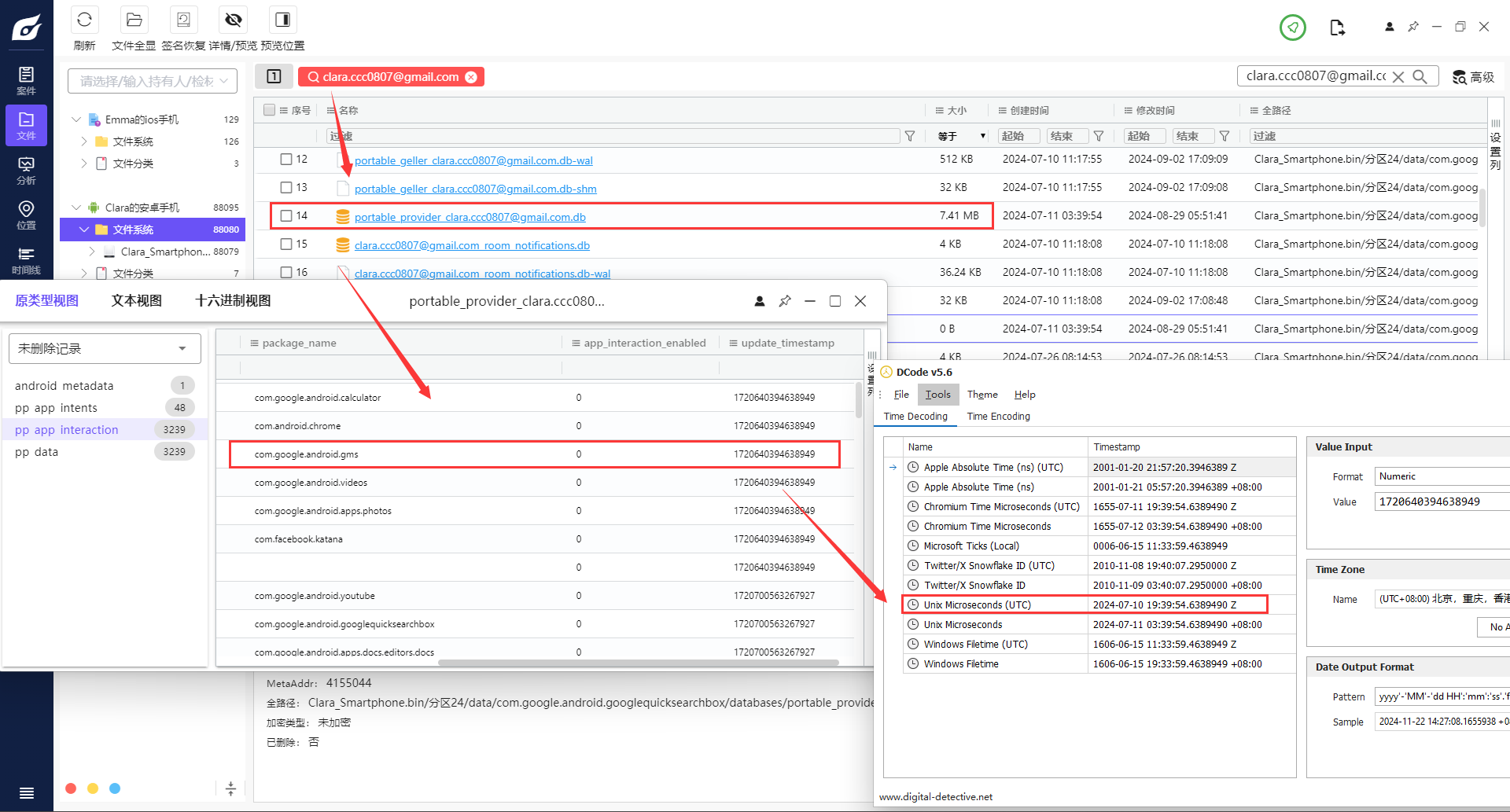

答案:A) 2024-07-10

此时只识别到了谷歌账户,没有识别到邮箱内的信息。进入到谷歌邮箱的数据库内依旧没有发现;直接做全局检索邮箱账户

30. 参考Clara_Smartphone.bin,在通讯录中”David”的联系人信息还包括什么?

A) 出生日期

B) LinkedIn

C) 电子邮件

D) 地址

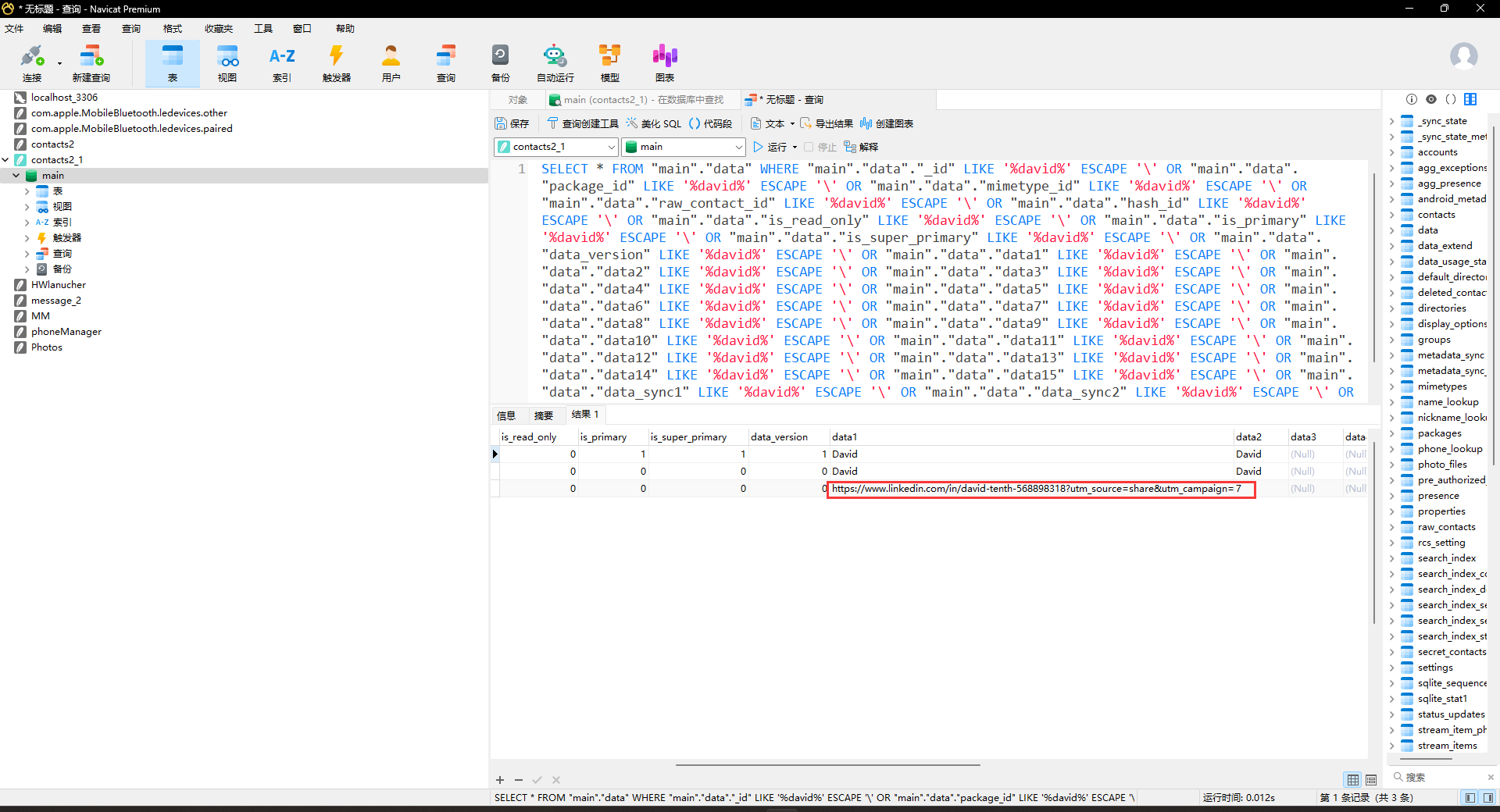

答案:B) LinkedIn

此时定位到联系人的数据库文件:/data/com.android.providers.contacts/databases/contacts2.db

导出后进行检索关键词:David

此时发现LinkedIn。

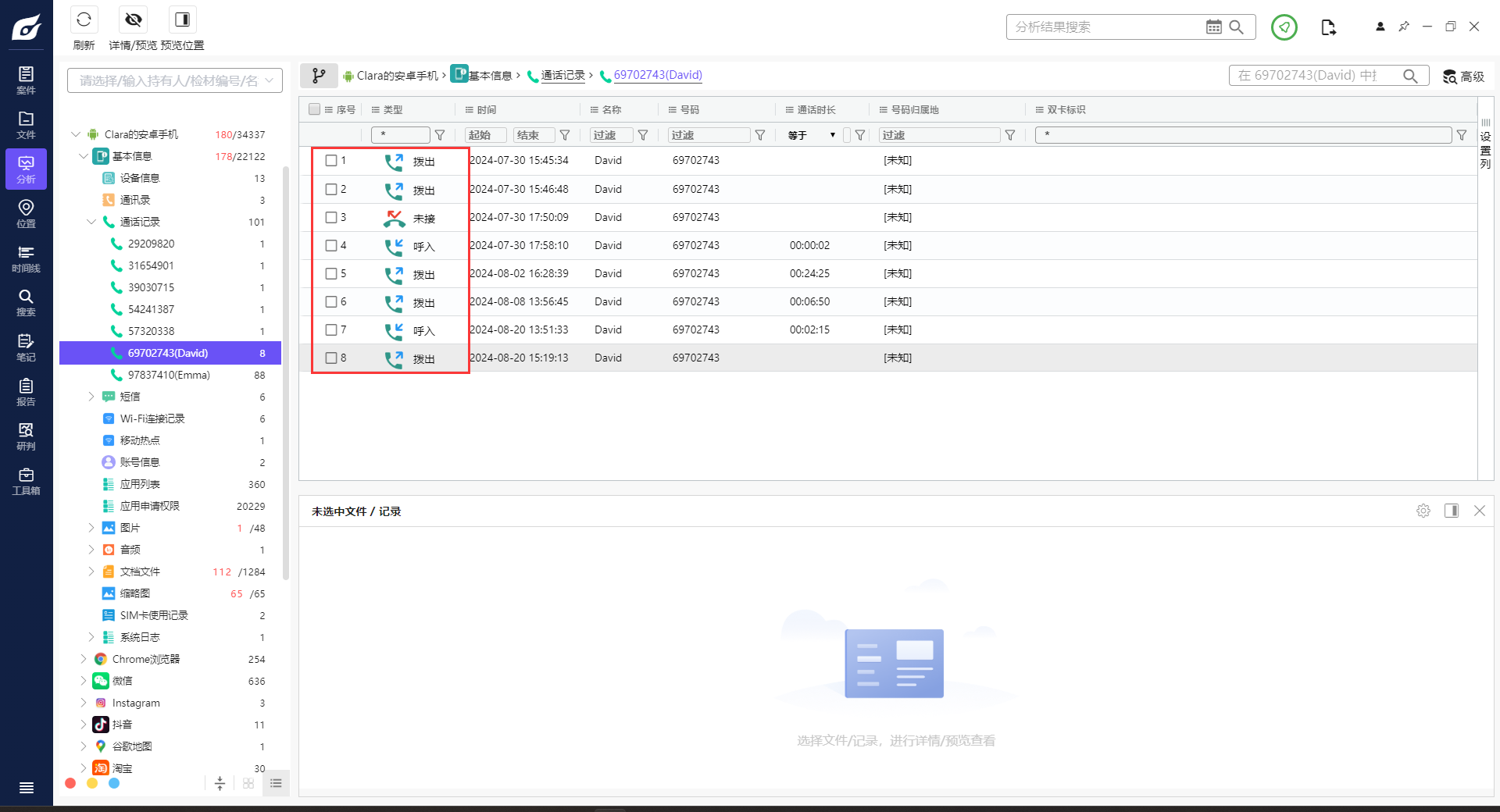

31. 参考Clara_Smartphone.bin,David和Clara之间通话次数?

A) 0

B) 8

C) 10

D) 24

答案:B) 8

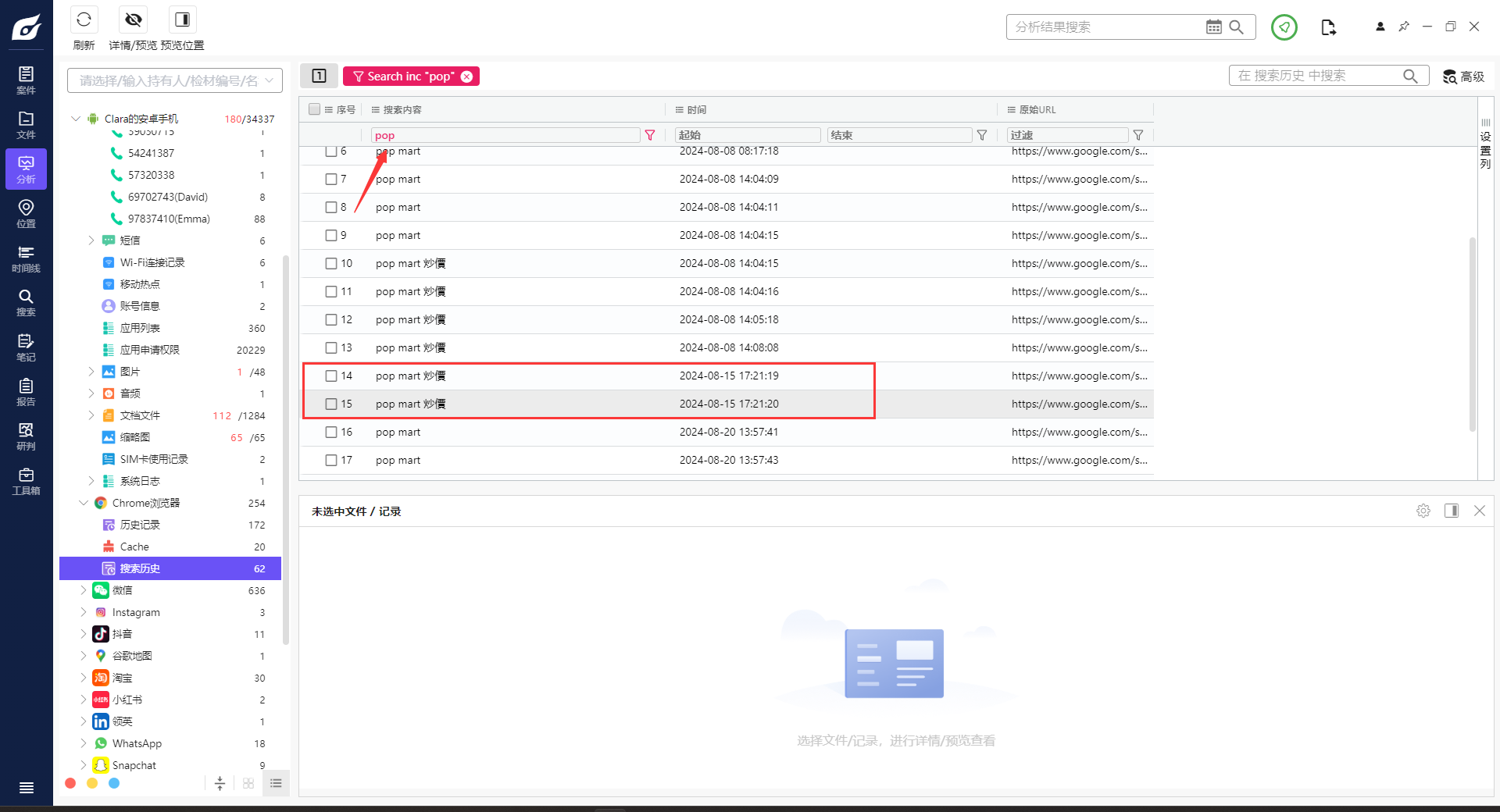

32. 参考Clara_Smartphone.bin,Clara在Chrome浏览器搜索中哪天使用了关键词”popmart 炒价”?

A) 2024-08-10

B) 2024-08-15

C) 2024-08-20

D) 2024-08-25

答案:B) 2024-08-15

33. 参考Clara_Smartphone.bin,2024年7月30日共收到多少封电子邮件?

A) 2

B) 3

C) 4

D) 5

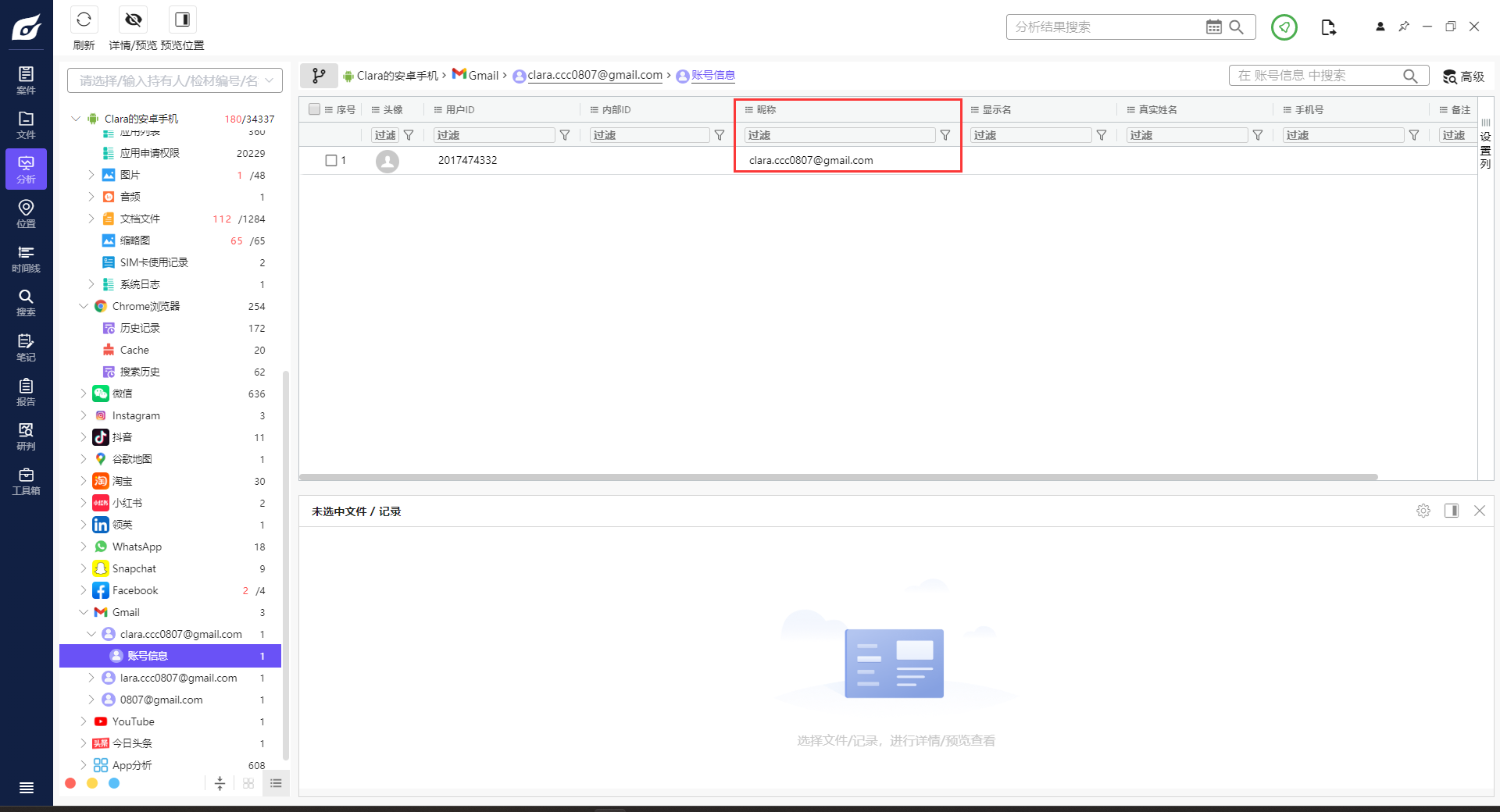

34. 参考Clara_Smartphone.bin,Clara的Gmail账号是?

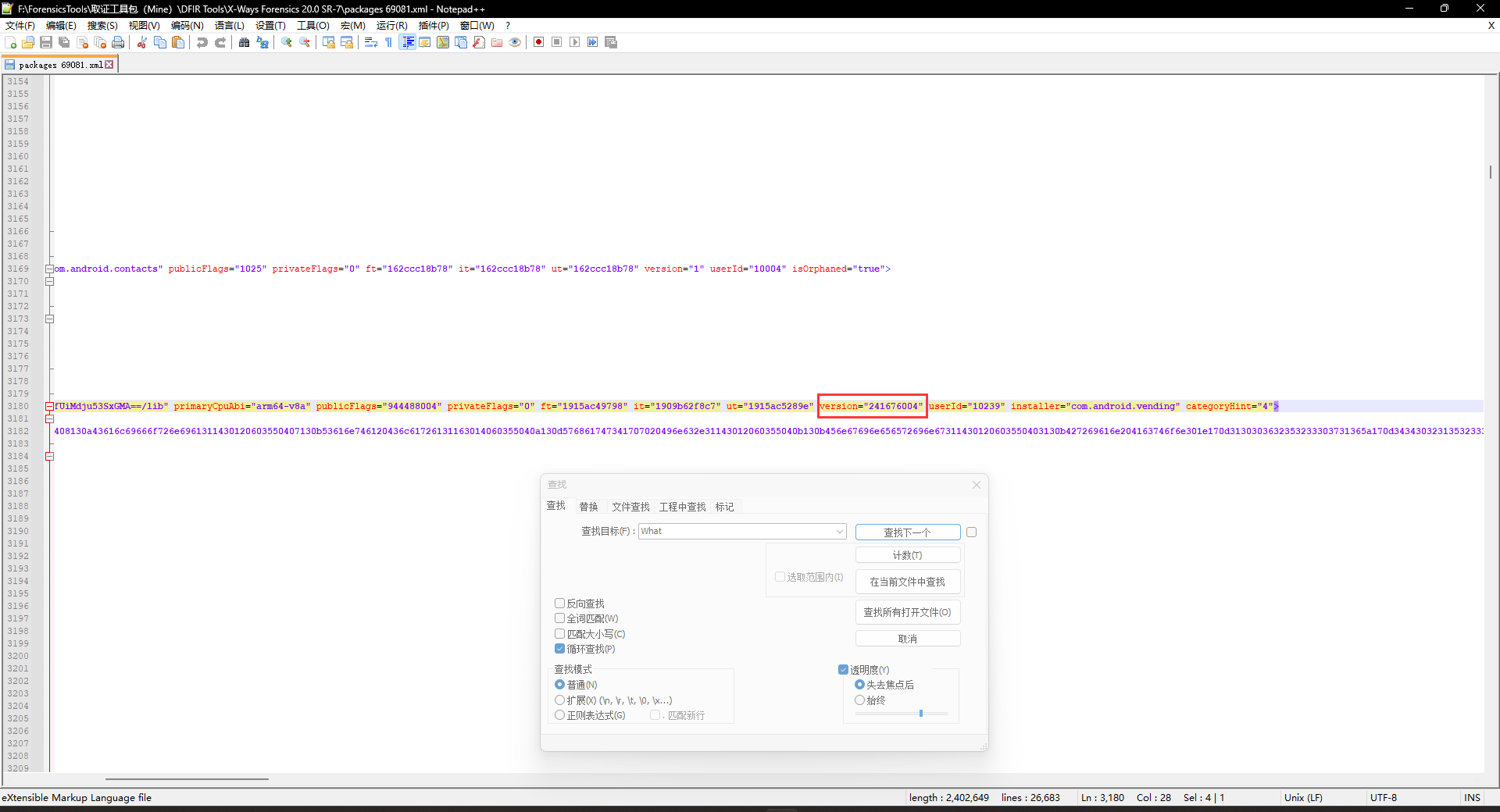

35. 参考Clara_Smartphone.bin,Clara的手机安装了哪个版本的WhatsApp?

A) 241676000

B) 241676001

C) 241676004

D) 241676007

答案:C) 241676004

在\system\packages.xml下面储存了

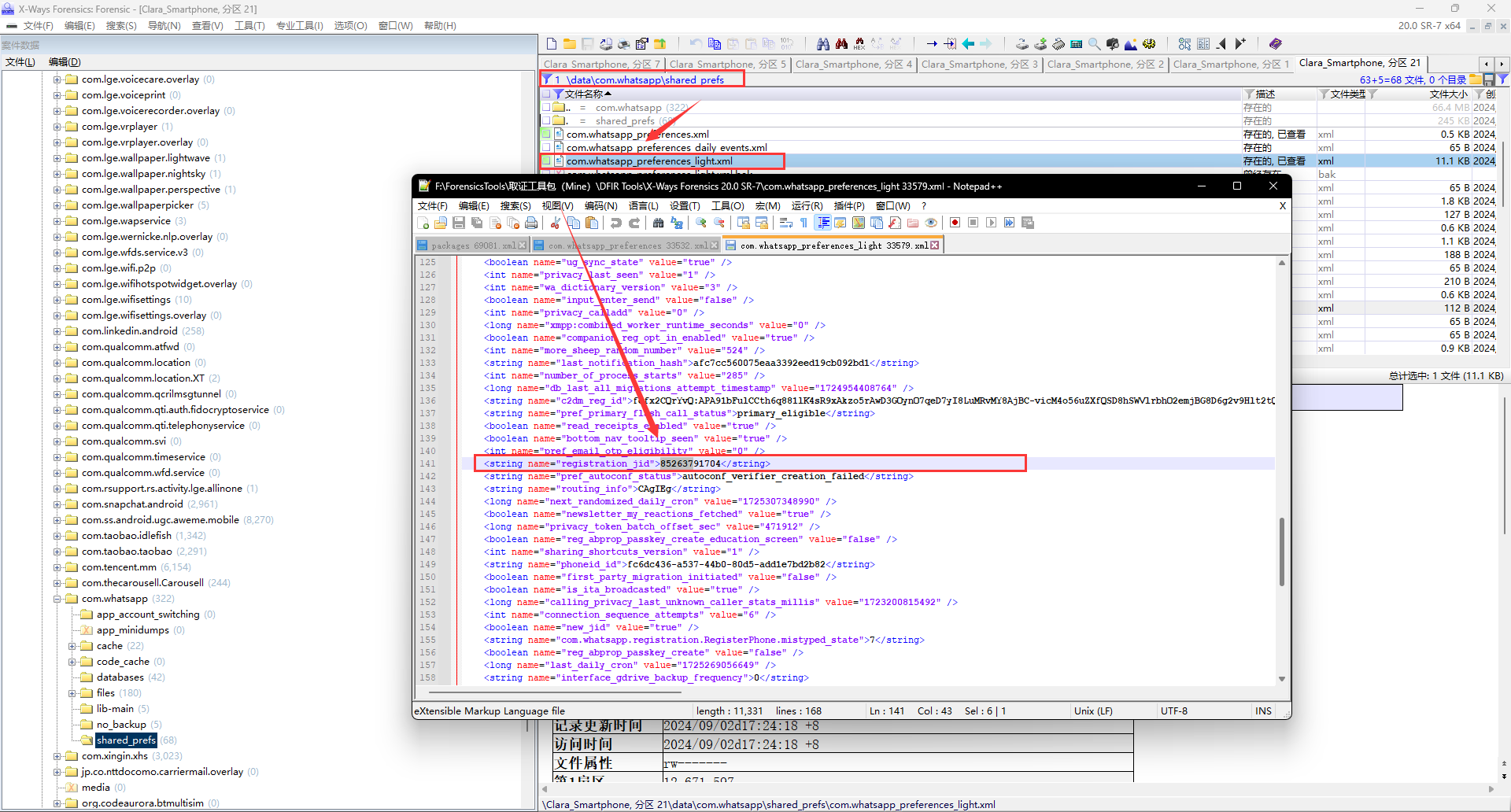

36. 参考Clara_Smartphone.bin,Clara的WhatsApp账号?答案格式:只需填写11位阿拉伯数字)

答案:85263791704

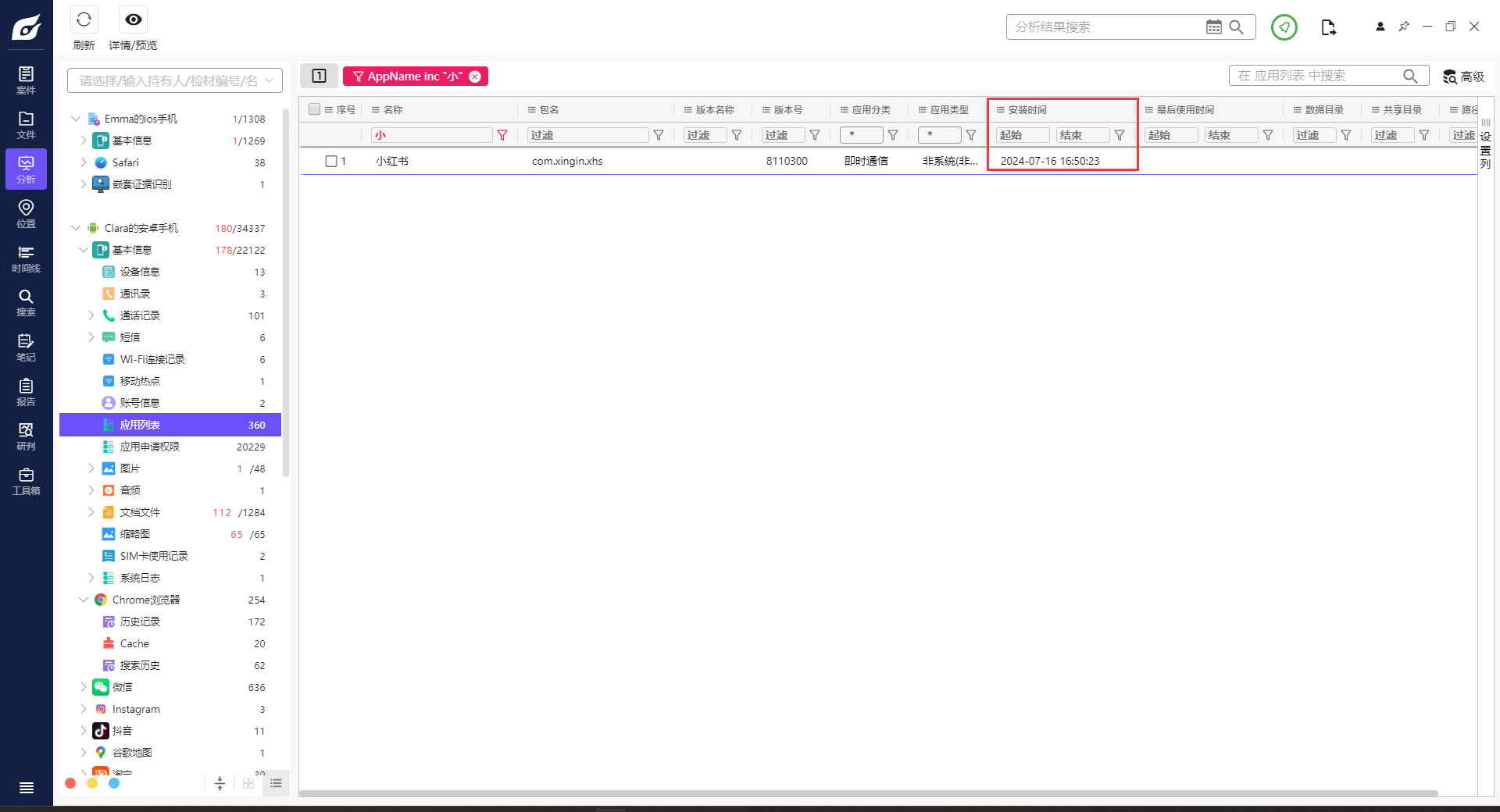

37. 参考Clara_Smartphone.bin,Clara的手机在什么时候安装了小红书APP?

A) 2024-07-10

B) 2024-07-16

C) 2024-07-20

D) 2024-07-30

答案:B) 2024-07-16

又或者可以直接在packages.xml里面查看

1 | <package name="com.xingin.xhs" codePath="/data/app/com.xingin.xhs-SjserGxL_Ho0rEG56tHXdQ==" nativeLibraryPath="/data/app/com.xingin.xhs-SjserGxL_Ho0rEG56tHXdQ==/lib" primaryCpuAbi="arm64-v8a" publicFlags="945307204" privateFlags="0" ft="19176504610" it="190babc5545" ut="1917650af59" version="8110300" userId="10242" installer="com.android.vending" categoryHint="4"> |

此时包含的信息如下:

1 | Package 信息: |

38. 参考Clara_Smartphone.bin,2024年8月21日David的虚拟貨幣钱包里有多少IDFC?

A) 5022915.66

B) 3212695.22

C) 210355633.91

D) 以上皆不是

答案:D) 以上皆不是

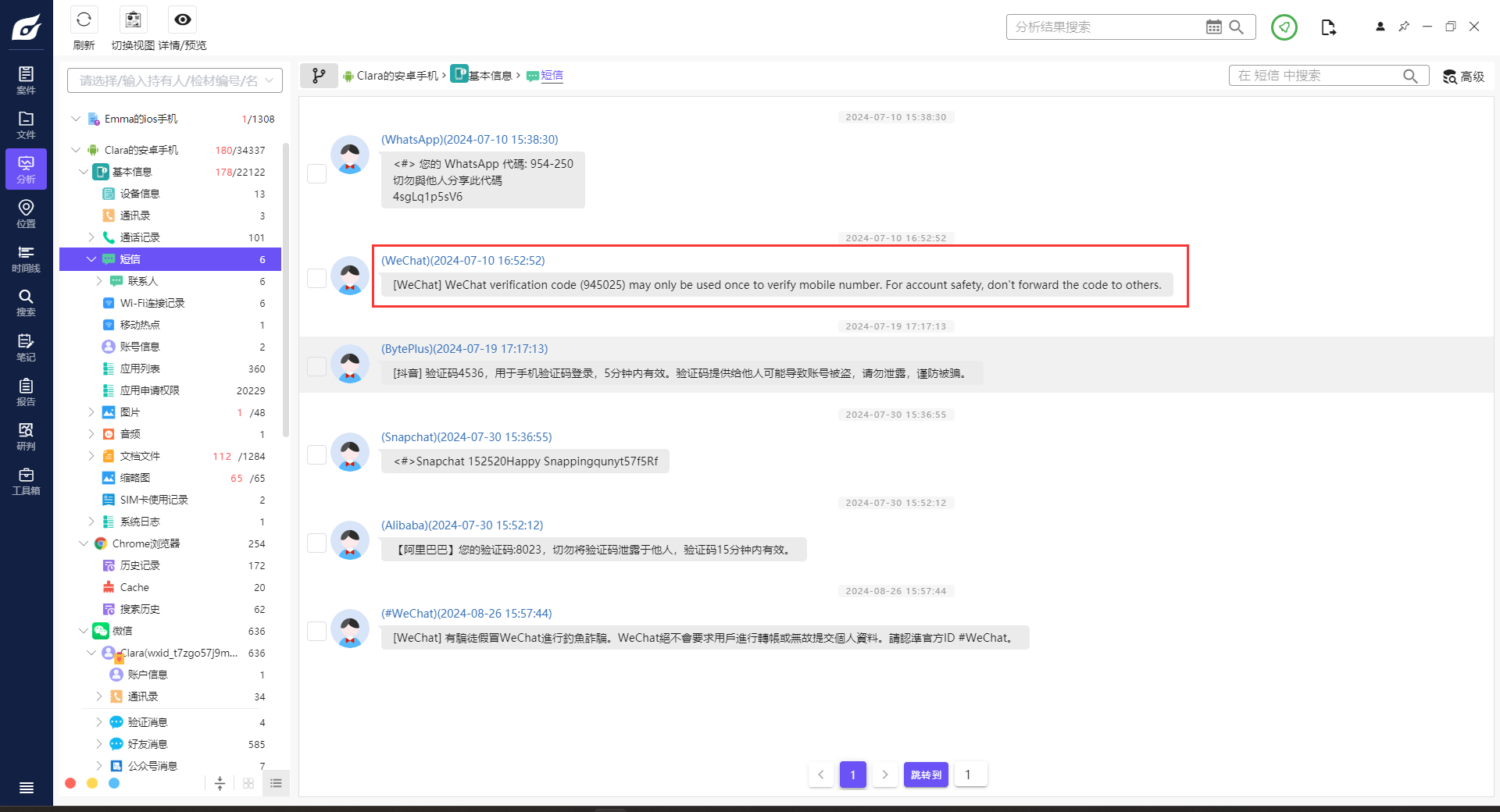

39. 参考Clara_Smartphone.bin,Clara注册的微信账号验证码是多少?

答案:945025

40. 参考Clara_Smartphone.bin,David为庆祝结婚周年纪念预订了哪家酒店?提示:请使用大写英文字母作答, 例如:HONG KONG HOTEL)

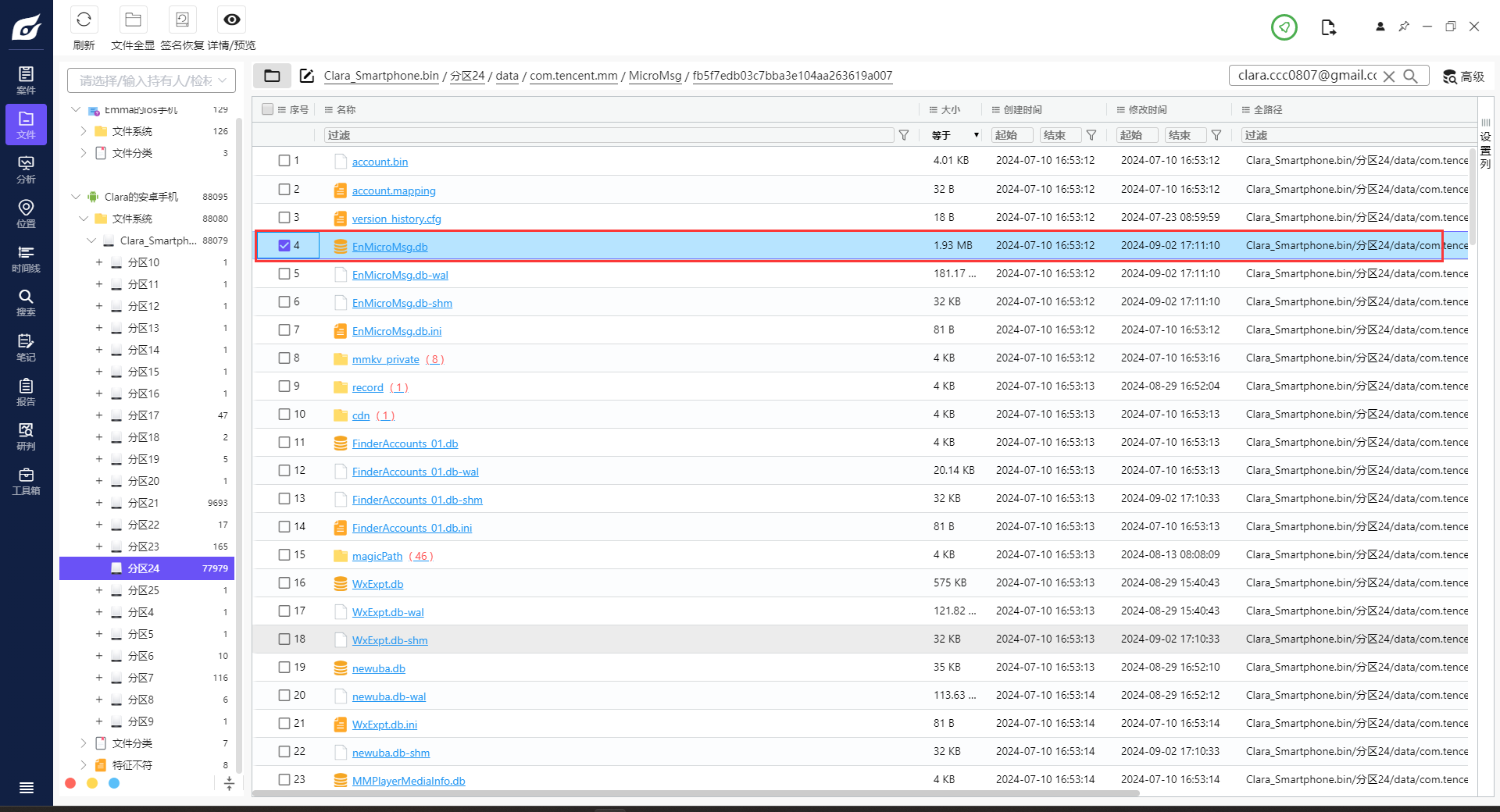

41. 参考Clara_Smartphone.bin,哪个数据库文件存储了微信消息?答案格式:只需使用全部大写回答, 例如:ABC.DB)

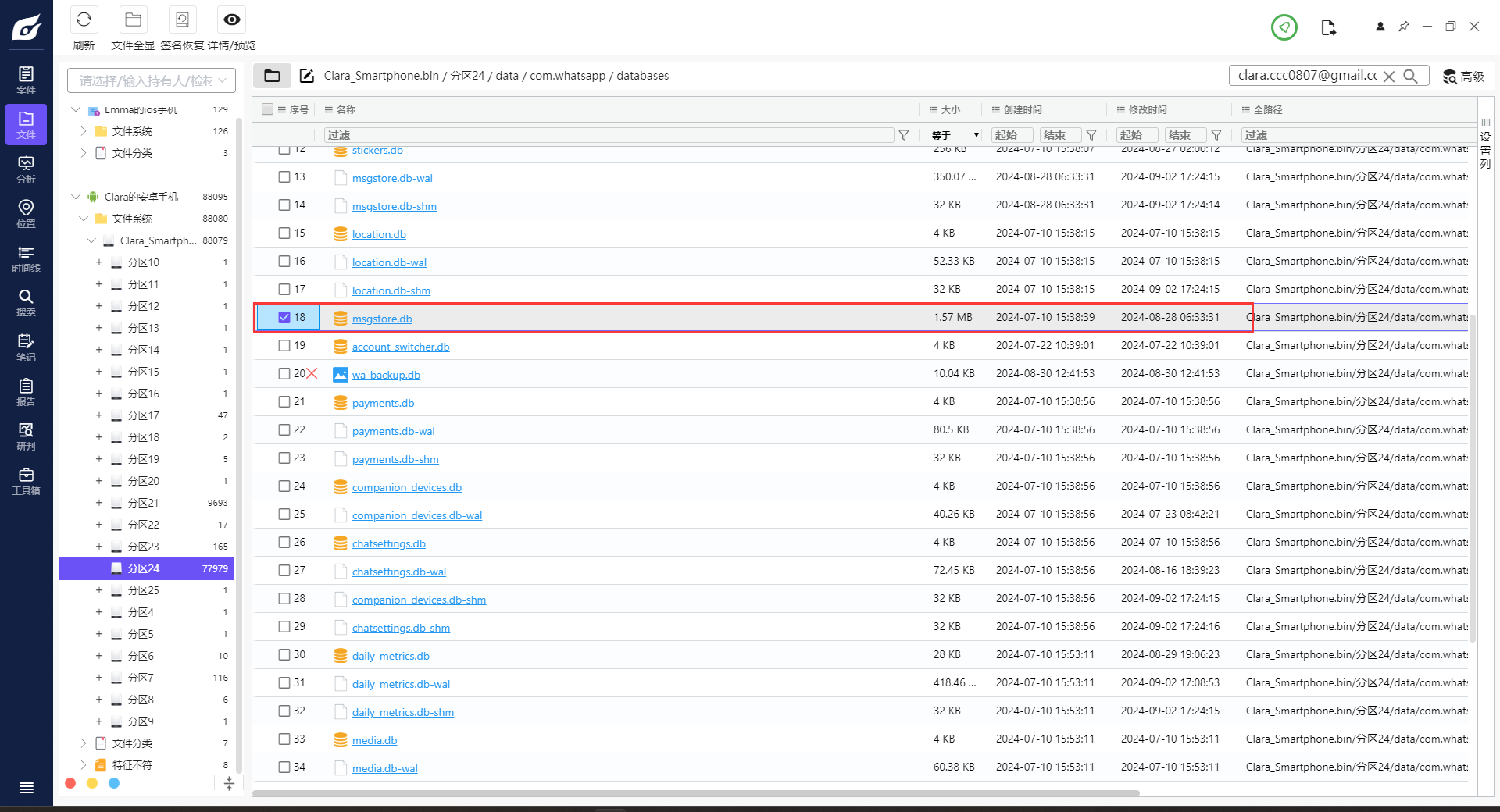

42. 参考Clara_Smartphone.bin,哪个数据库文件(.db)存储了WhatsApp訊息?

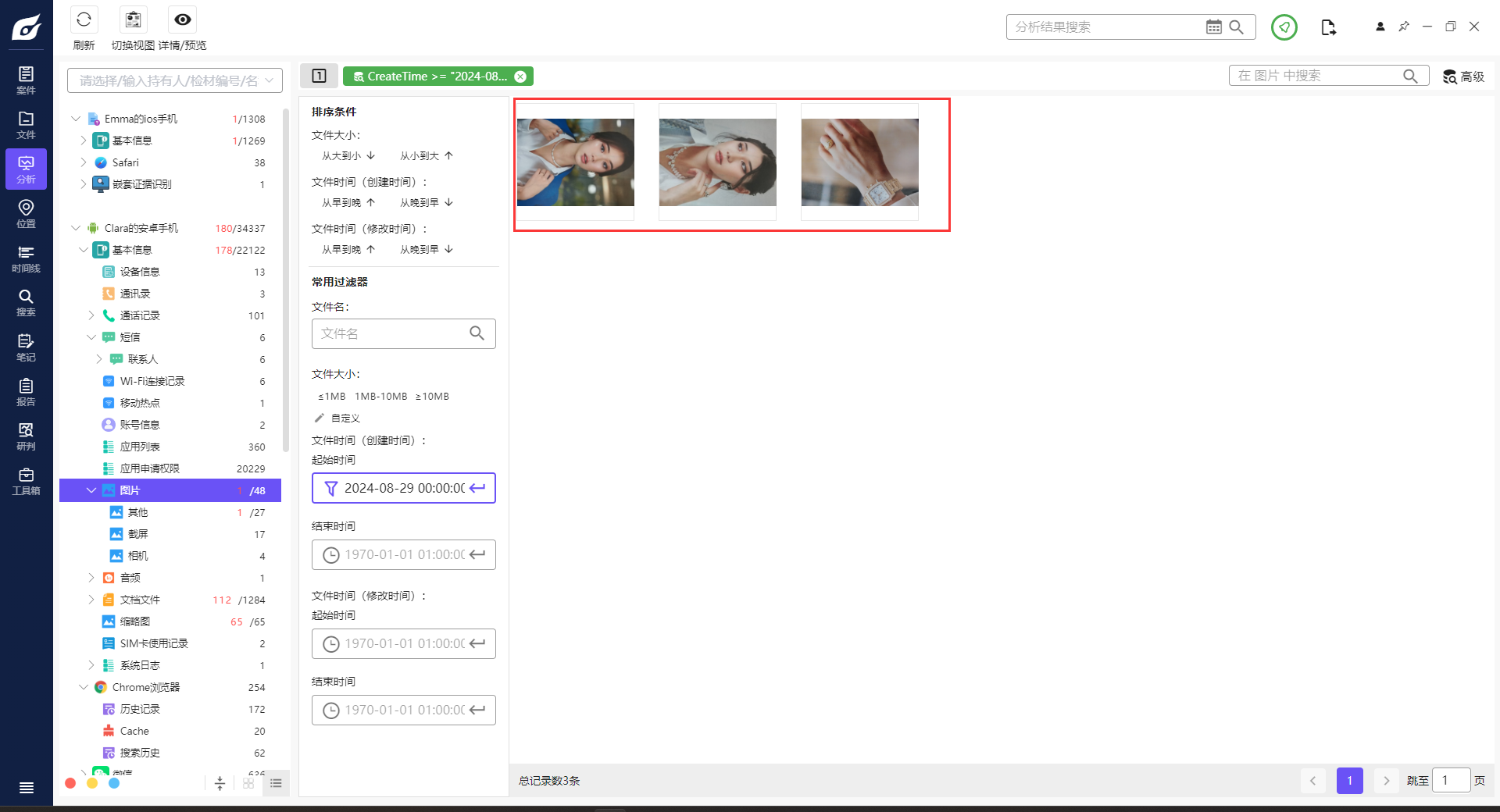

43. 参考Clara_Smartphone.bin,Clara在2024年8月29日拍了多少张照片?

A) 0

B) 3

C) 4

D) 5

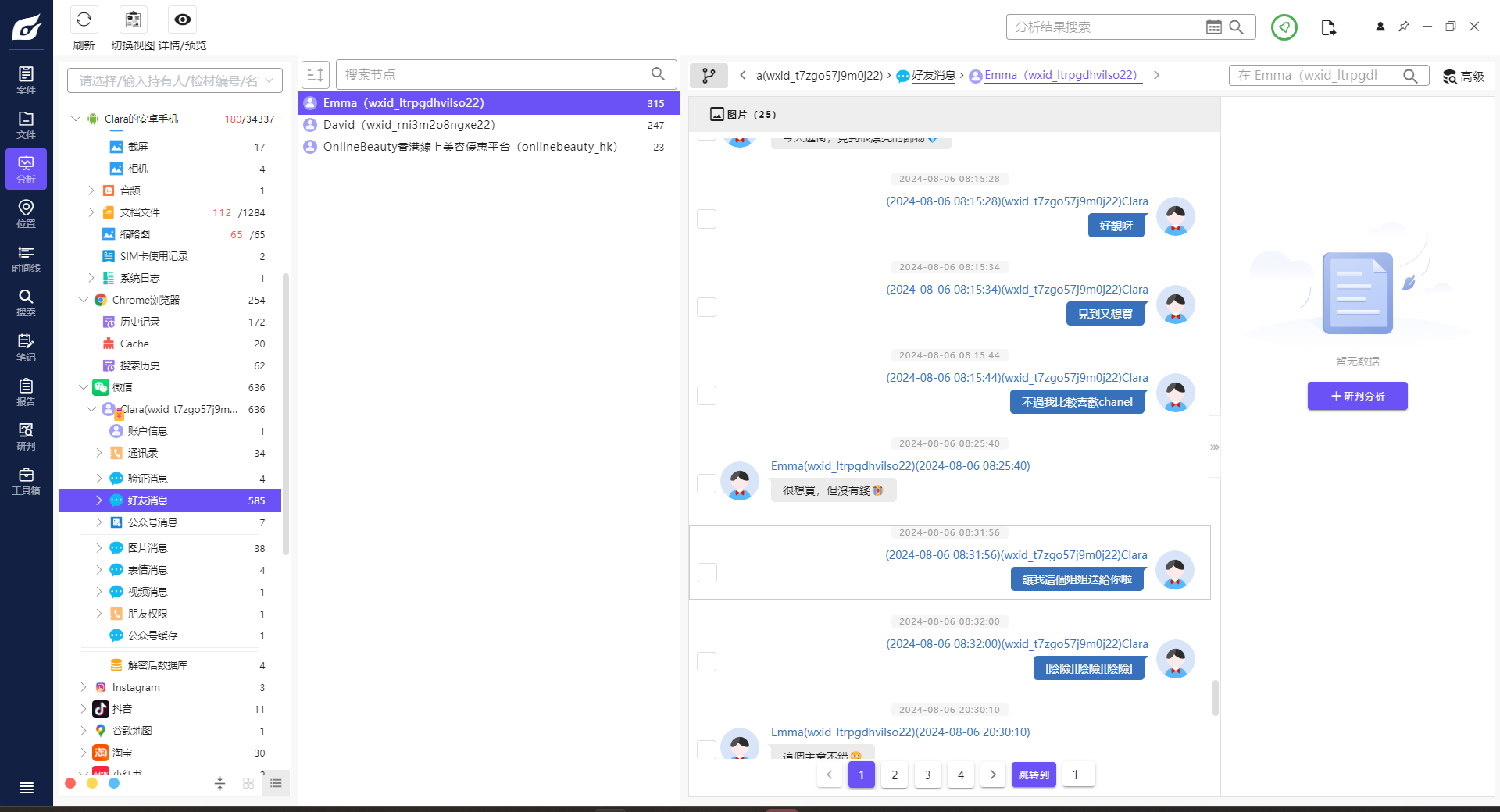

44. 参考Clara_Smartphone.bin,Emma在2024年8月6日通过微信发送了多少张照片给Clara?

A) 0

B) 1

C) 5

D) 12

答案:0

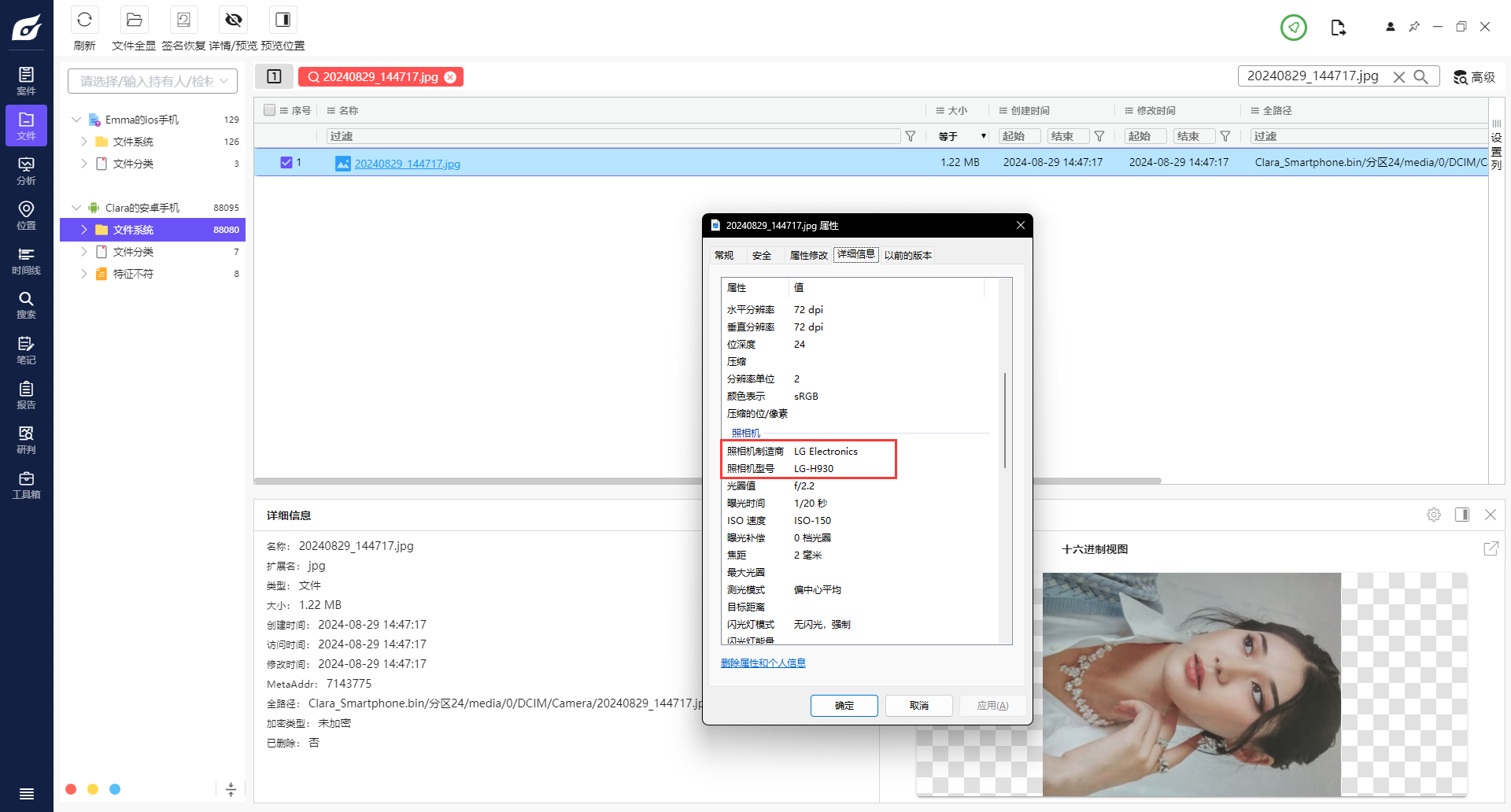

45. 参考Clara_Smartphone.bin,照片20240829_144717.jpg的拍摄相机型号是什么?

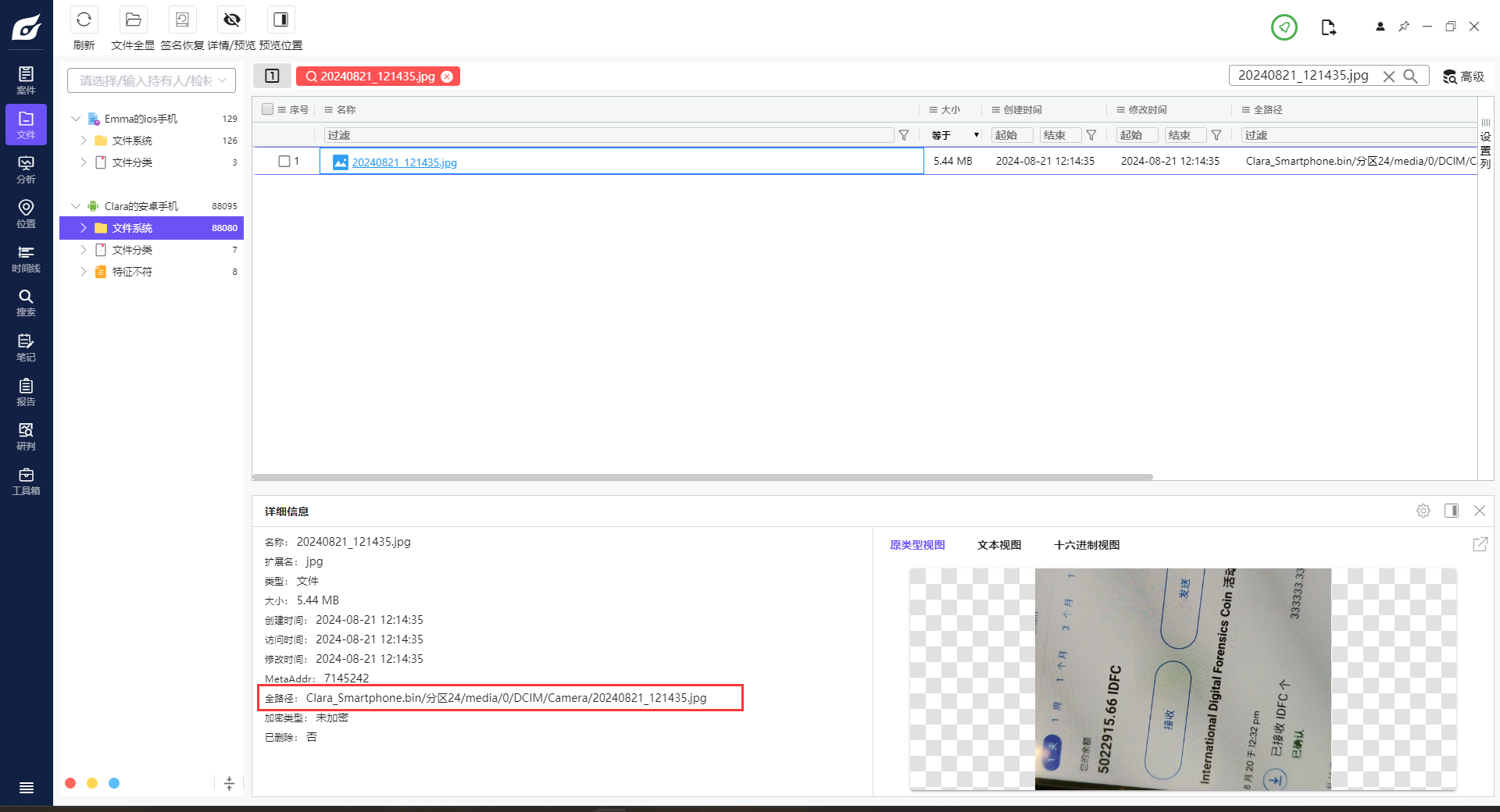

46. 参考Clara_Smartphone.bin,20240821_121435.jpg的储存路径是什么?

A) /media/0/DCIM/Camera

B) /media/1/DCIM/Camera

C) /media/00/DCIM/Camera

D) /media/11/DCIM/Camera

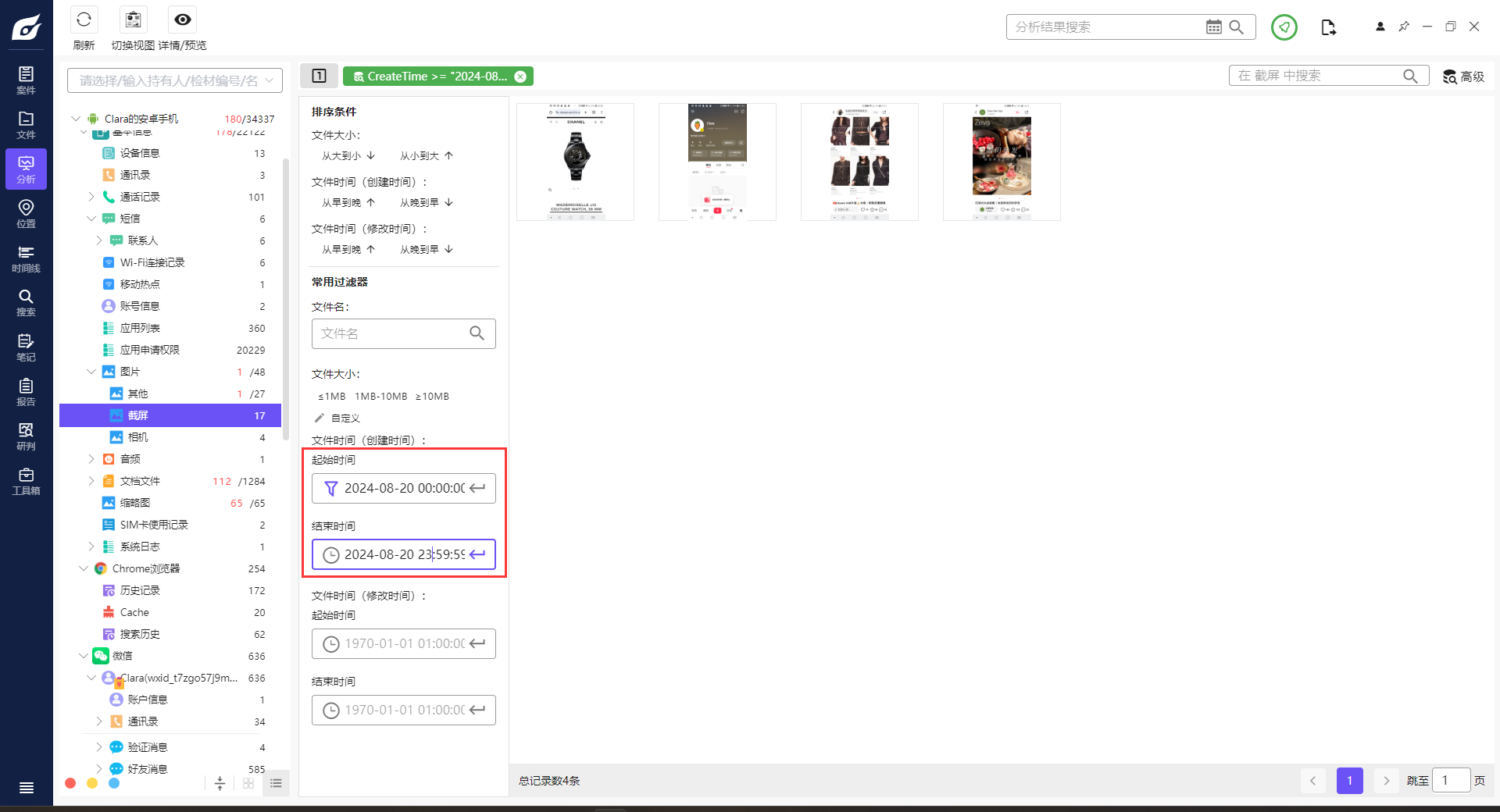

47. 参考Clara_Smartphone.bin,2024年8月20日有多少张截图?

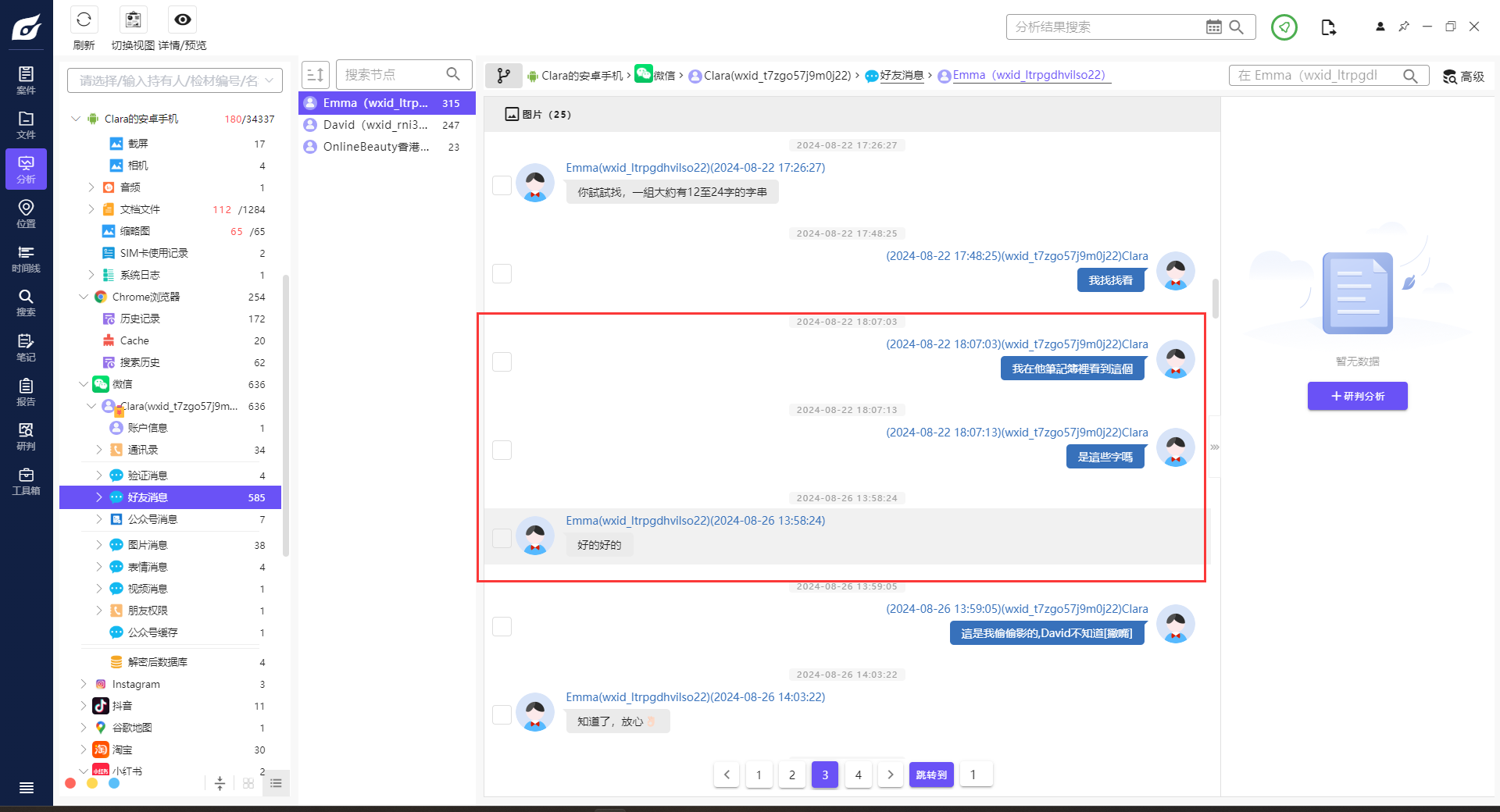

48. 参考Clara_Smartphone.bin,2024年8月22日被删除微信消息的类型是?

A) 照片

B) 视频

C) 文本

D) 以上都不是

此时根据判断应该为Recovery seed的照片。

David_Smartphone_1.zip

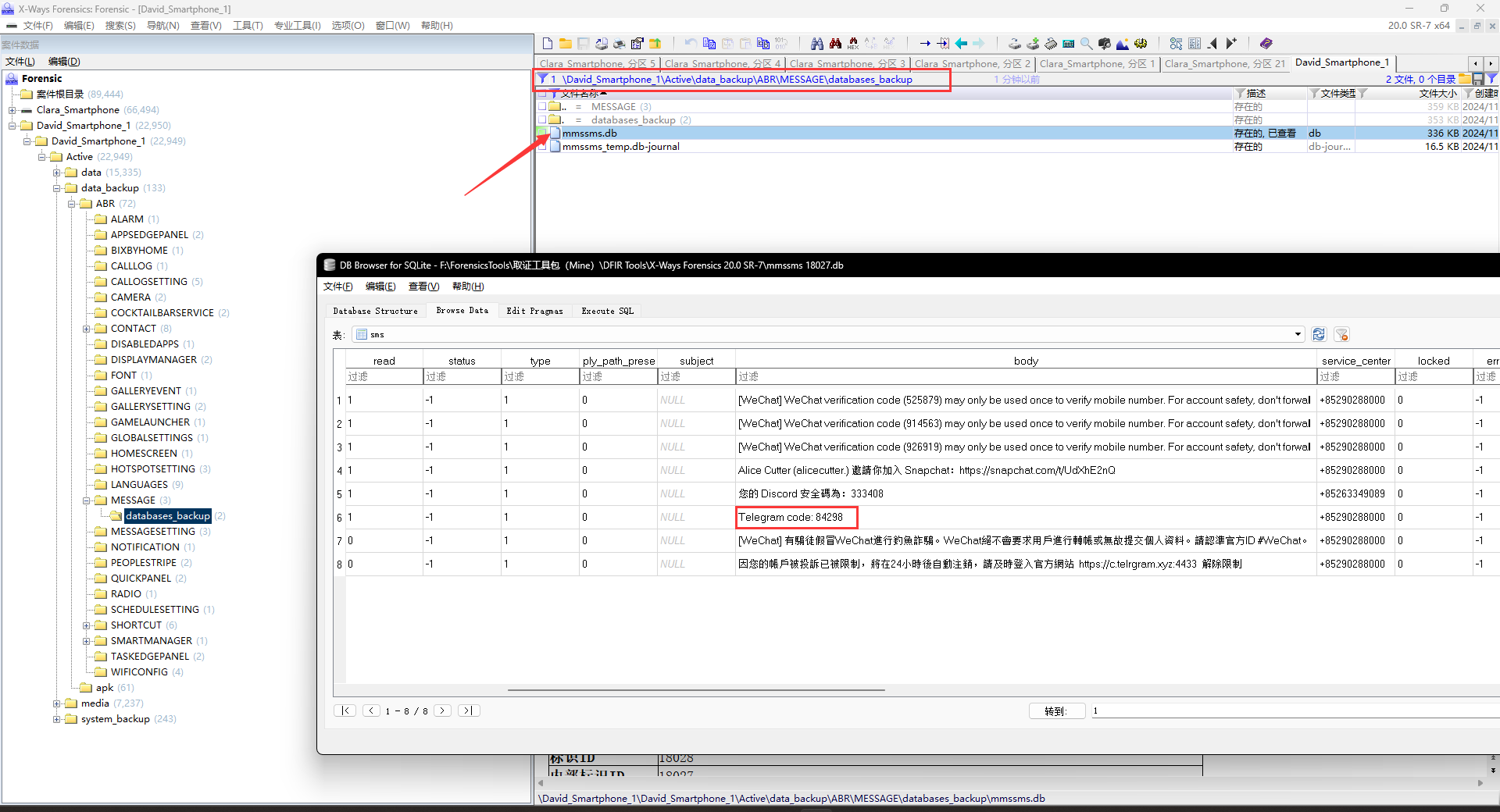

49. 你在查看Clara的手机镜像后,确定Clara是David的妻子,调查员通过查询酒店预订记录确认了这一点。他们现在定位David的住所,以进行进一步调查。 你首先分析David的手机。参考David_Smartphone_1.zip, 根据Contents.db,David 手机接收了通讯软件”Telegram”的验证短信,该验证码是多少?

\Active\data_backup\ABR\MESSAGE\databases_backup\mmssms.db

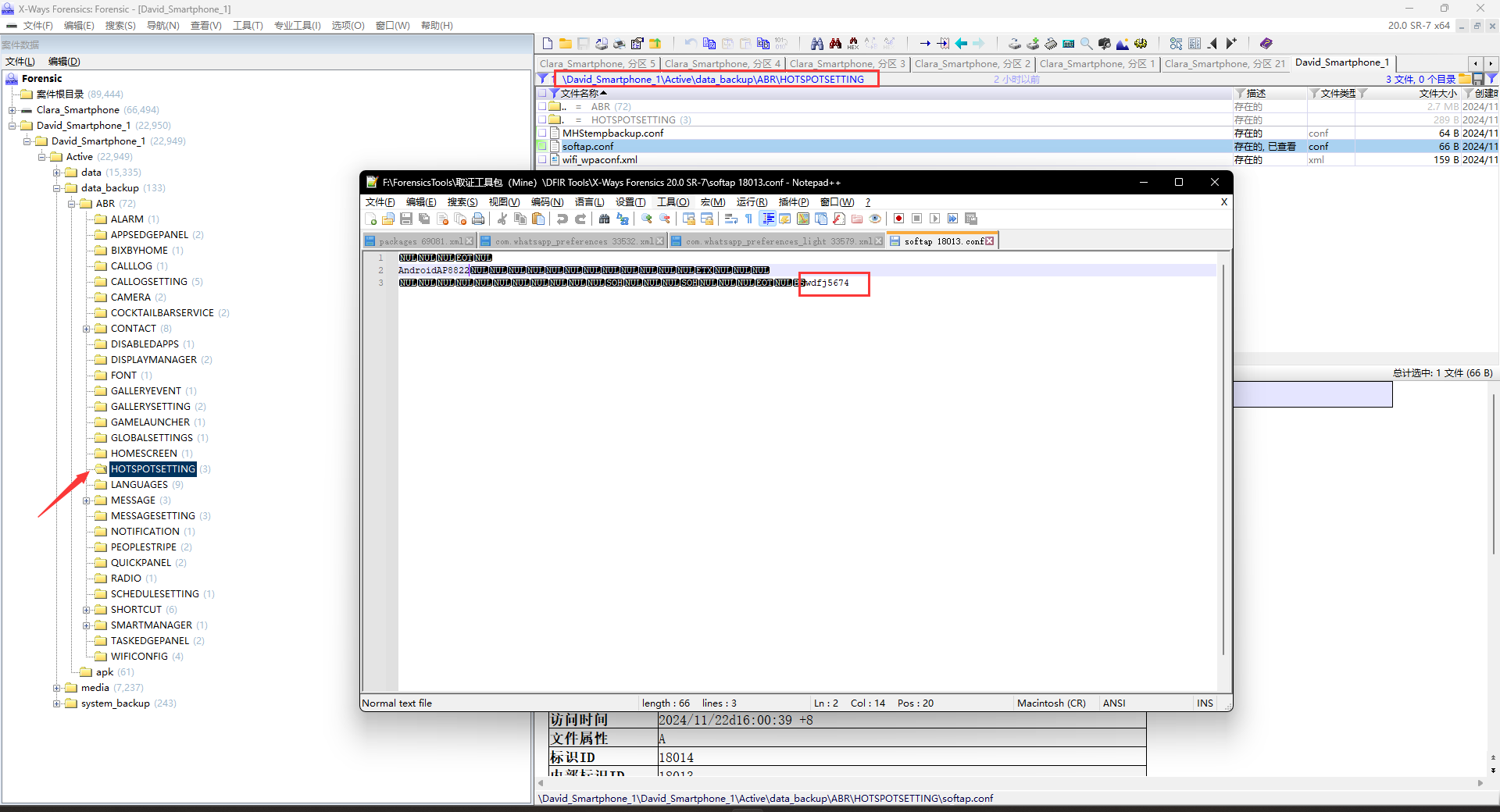

50. 参考David_Smartphone_1.zip, David 把手机设置为个人热点,请找出个人热点的密码。

\Active\data_backup\ABR\HOTSPOTSETTING\softap.conf

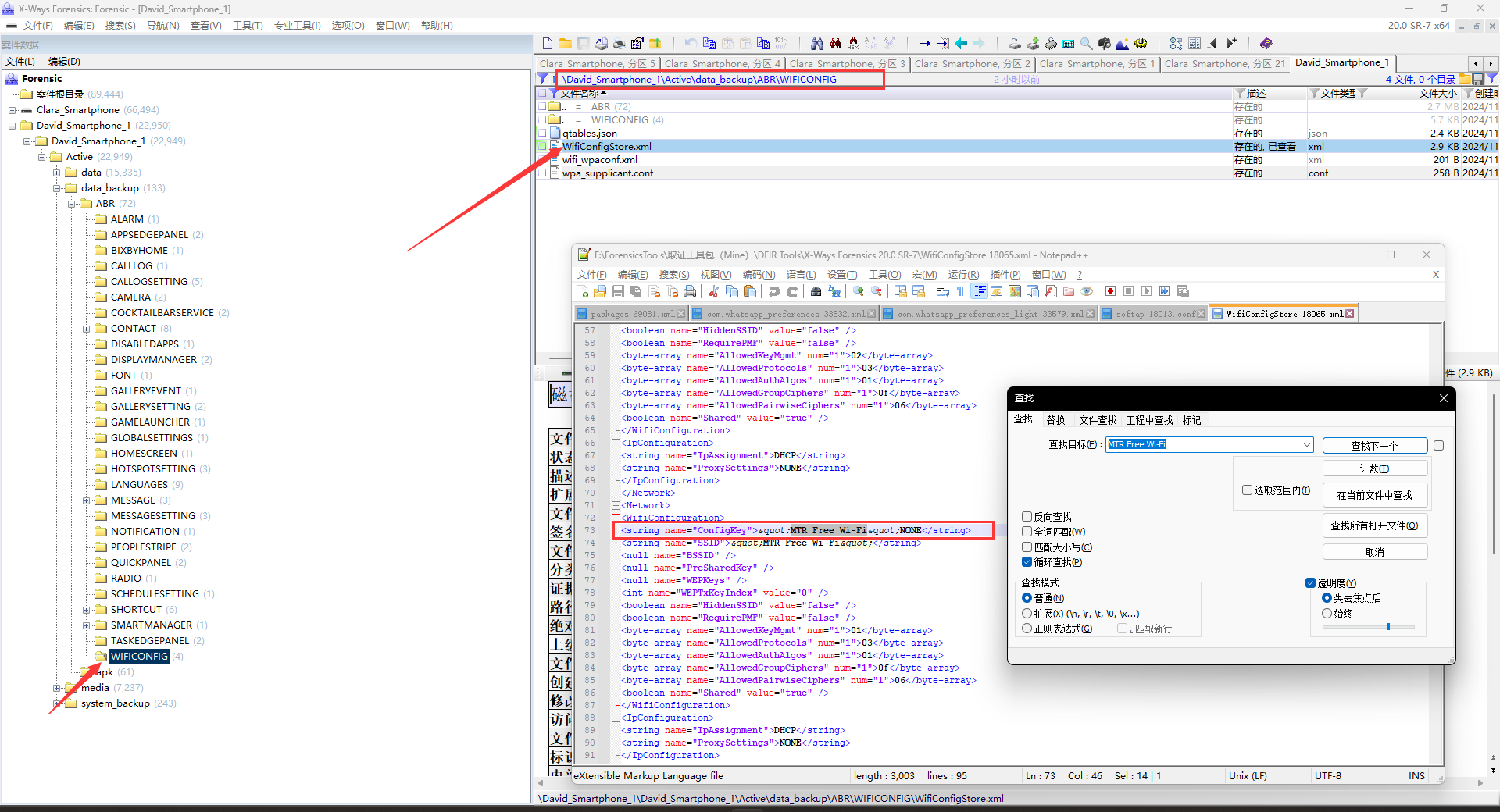

51. 参考David_Smartphone_1.zip, David 手机曾连接名为”MTR Free Wi-Fi” 的Wi-Fi 。

Active\data_backup\ABR\WIFICONFIG\WifiConfigStore.xml

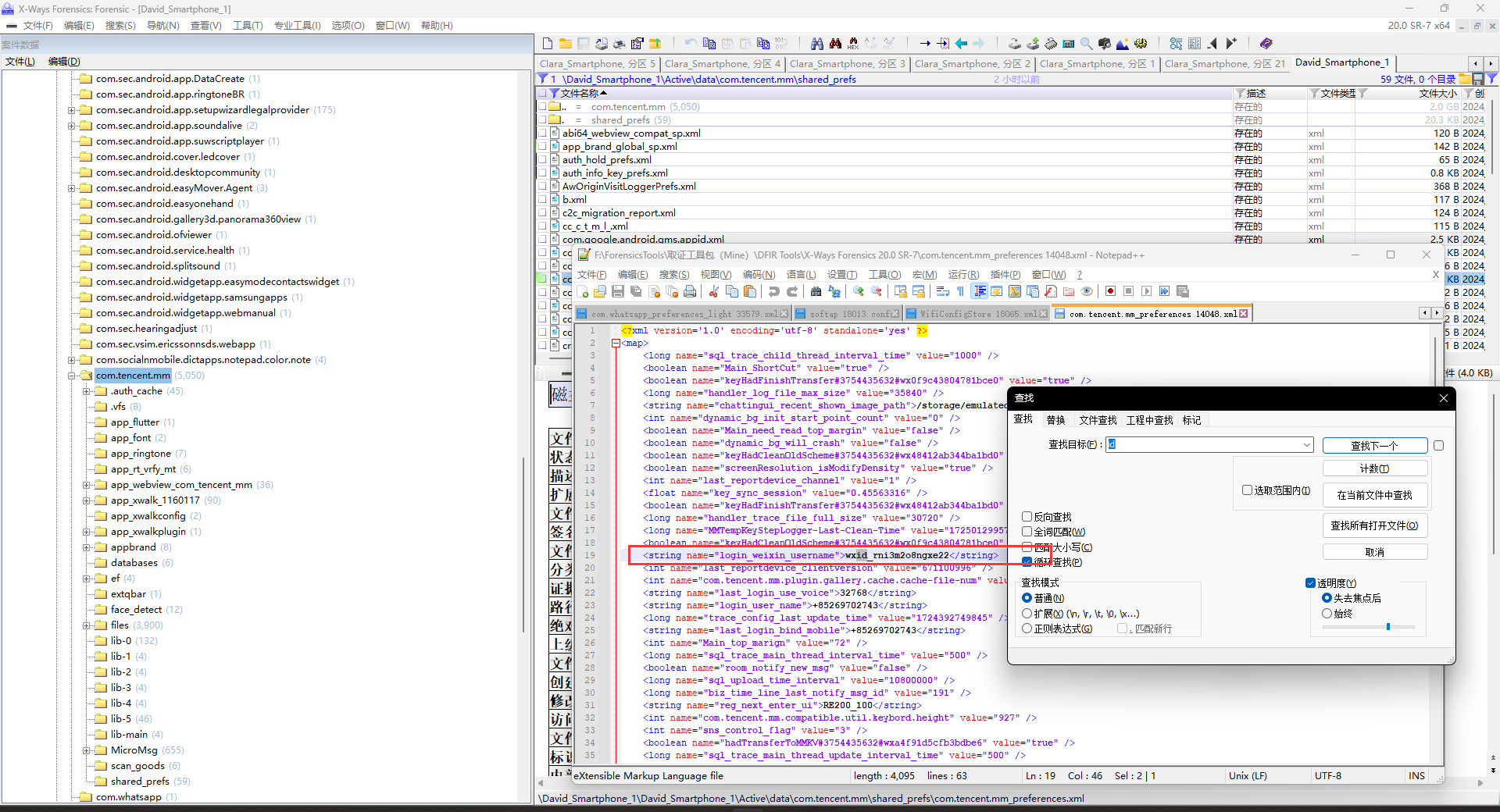

52. 参考David_Smartphone_1.zip, 根据com.tencent.mm_preferences.xml,David 的手机最后登录微信的微信 ID 是?

53. 参考David_Smartphone_1.zip, 请指出哪一张图片是于2024年8月28日利用屏幕截取的。(答案格式:ABC_123.jpg)

54. 参考 David_Smartphone_1.zip,根据Contents.db,David 手机的型号(Model)?(答案格式:大写英文字母和符号’-‘ 混合组成)

55. 参考 David_Smartphone_1.zip的Contents.db,David所使用的手机SIM 卡的序号?(答案格式:只需要用阿拉伯数目字回答)

56. 参考 David_Smartphone_1.zip,David 手机安装了应用程序”MetaMask”。根据persist-root中,”MetaMask”钱包内有多少个账号?

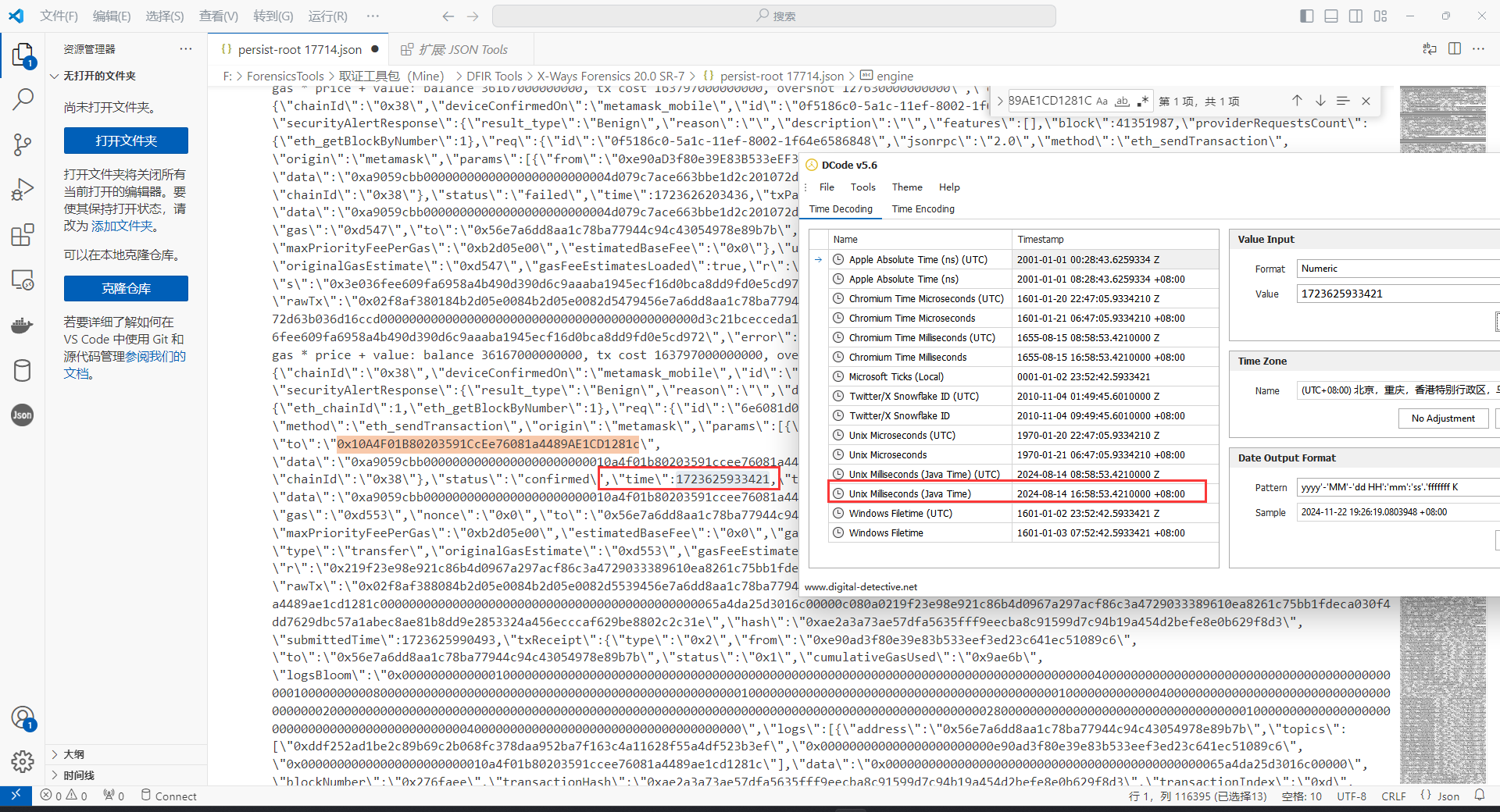

57. 参考 David_Smartphone_1.zip,根据persist-root中,何时从应用程序”MetaMask”发送虚拟货币至以下地址: 0X10A4F01B80203591CCEE76081A4489AE1CD1281C

A) 2024-08-11 1249(GMT+8)

B) 2024-08-14 1658 (GMT+8)

C) 2024-08-14 1659 (GMT+8)

D) 2024-08-16 1724 (GMT+8)

答案:B) 2024-08-14 1658 (GMT+8)

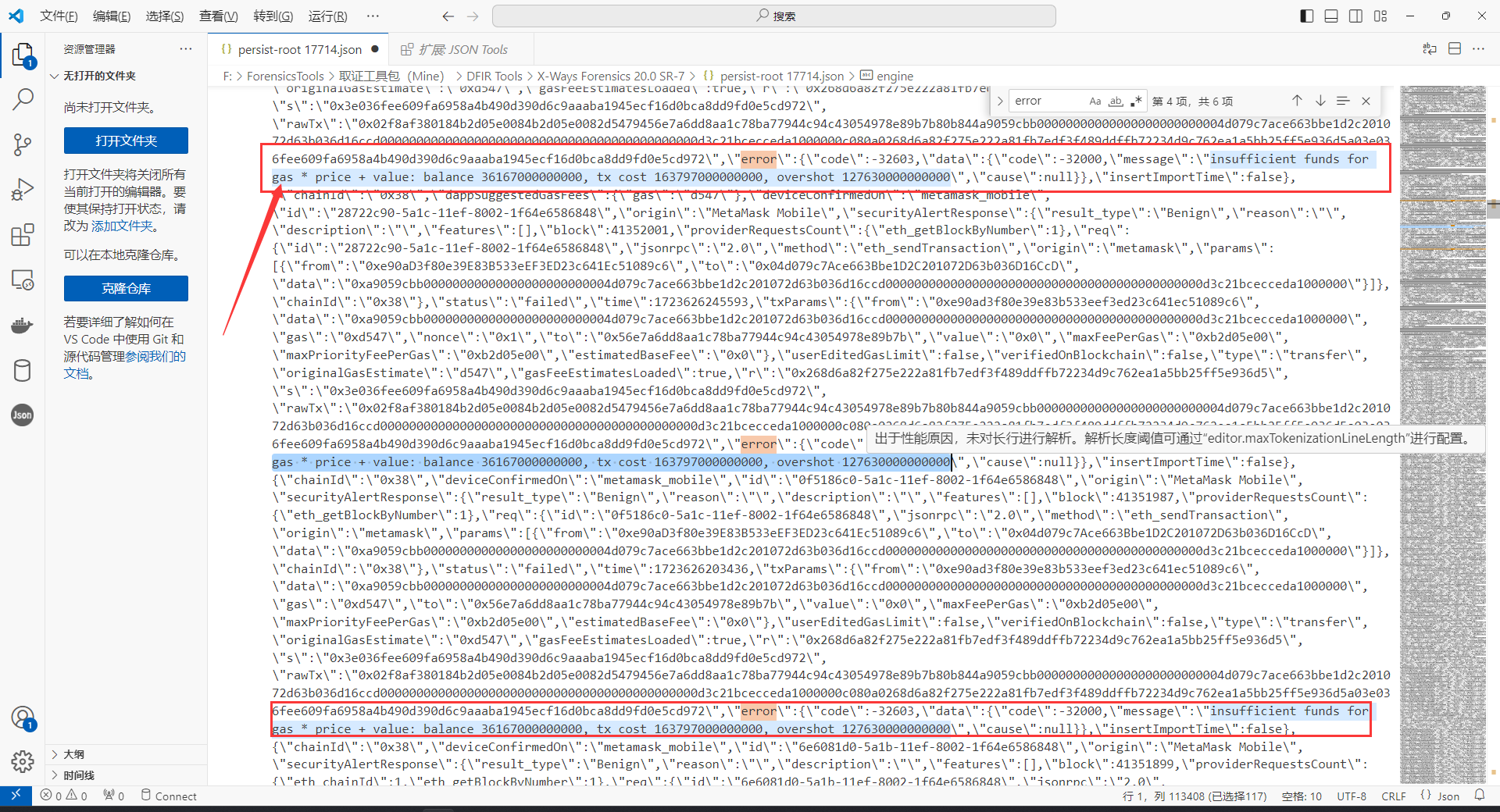

58. 参考 David_Smartphone_1.zip,David 曾利用手机应用程序”MetaMask”三次发送虚拟货币失败。根据persist-root,发送虚拟货币失败的原因是什麼?

A) 网络连接问题

B) 应用程序权限被拒

C) 接收地址错误

D) 手续费不足

答案:D) 手续费不足

RAM_Capture_David_Laptop.RAW

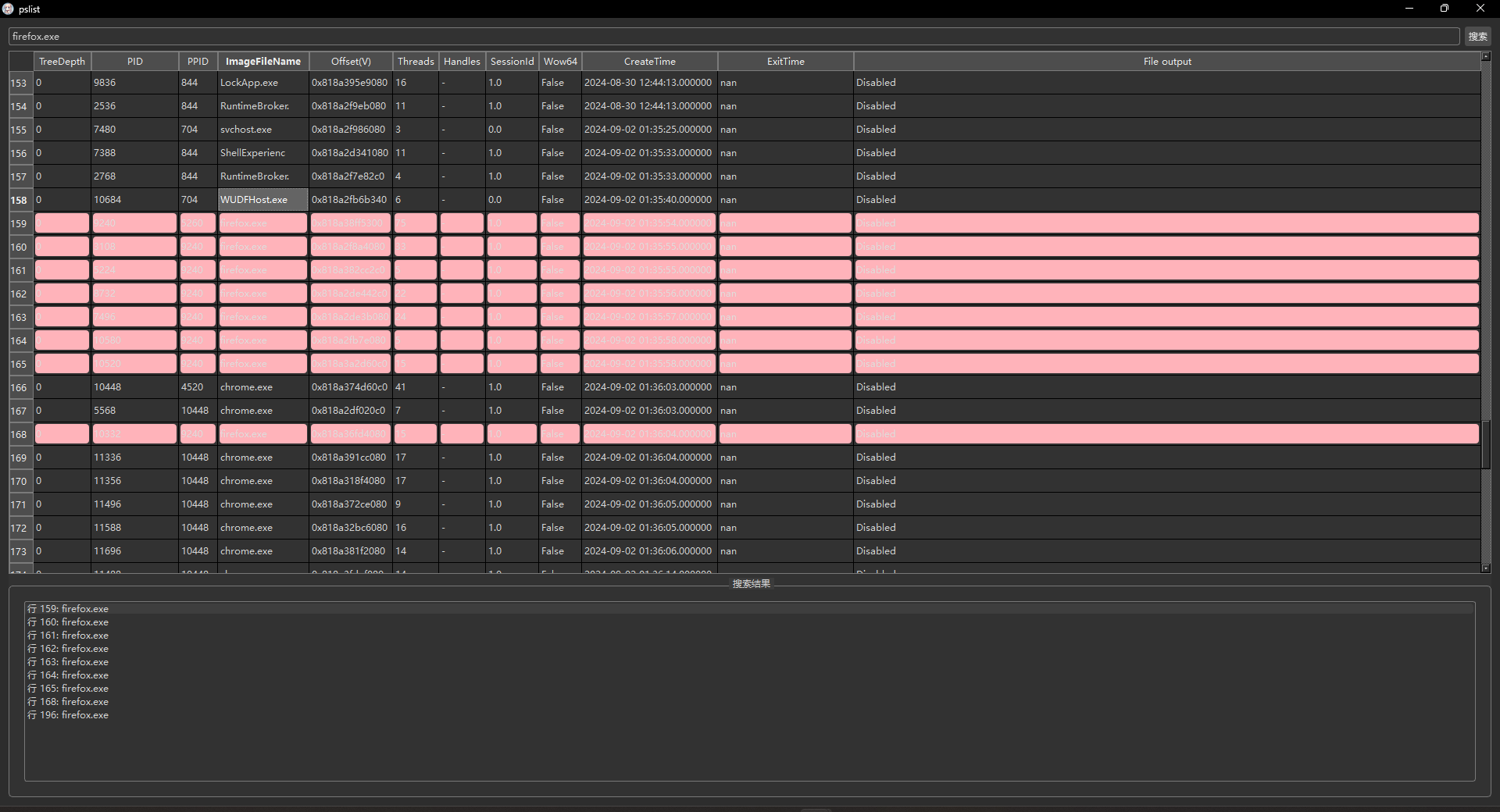

59. 你根据易失性(Volatility Level)优先次序,进行内存取证分析David的笔记本电脑。参考RAM_Capture_David_Laptop.RAW,以下哪一个不是程序”firefox.exe”的PID?

A) 9240

B) 8732

C) 5260

D) 3108

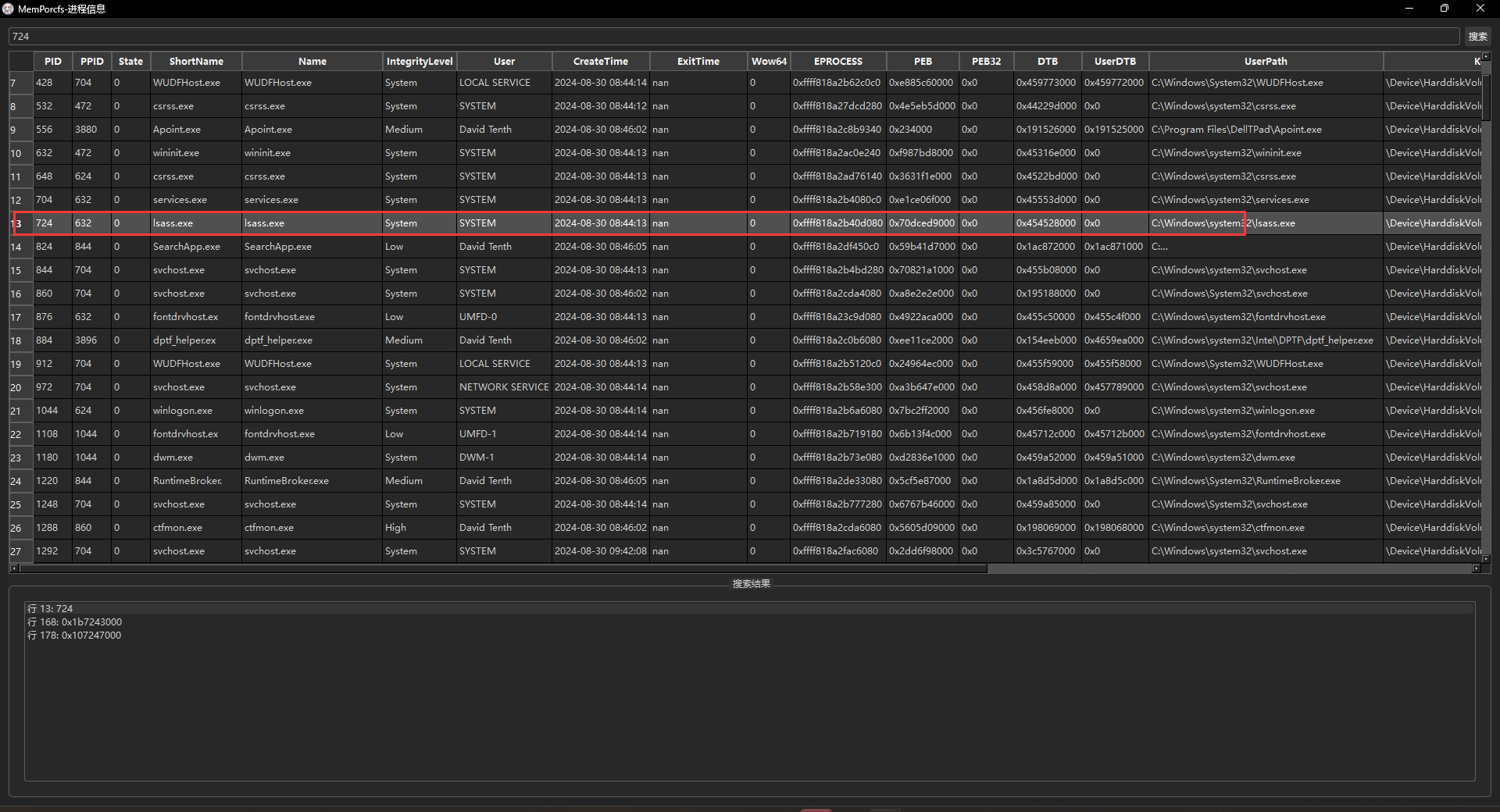

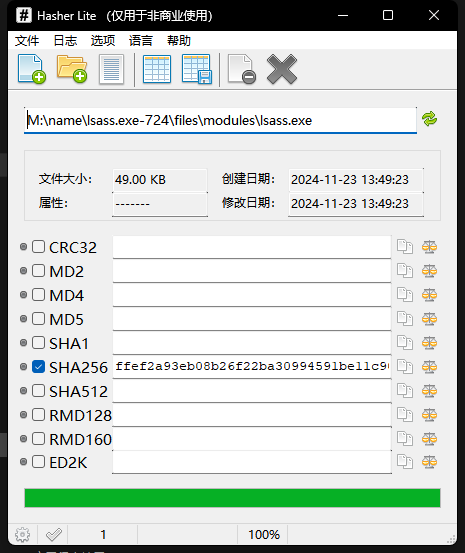

60. 参考RAM_Capture_David_Laptop.RAW,汇出PID:724的程序,其哈希值 (SHA-256) 是?

使用lovelymem加载会自动用MemProcFS挂载,直接去挂载的M:\name目录下找到

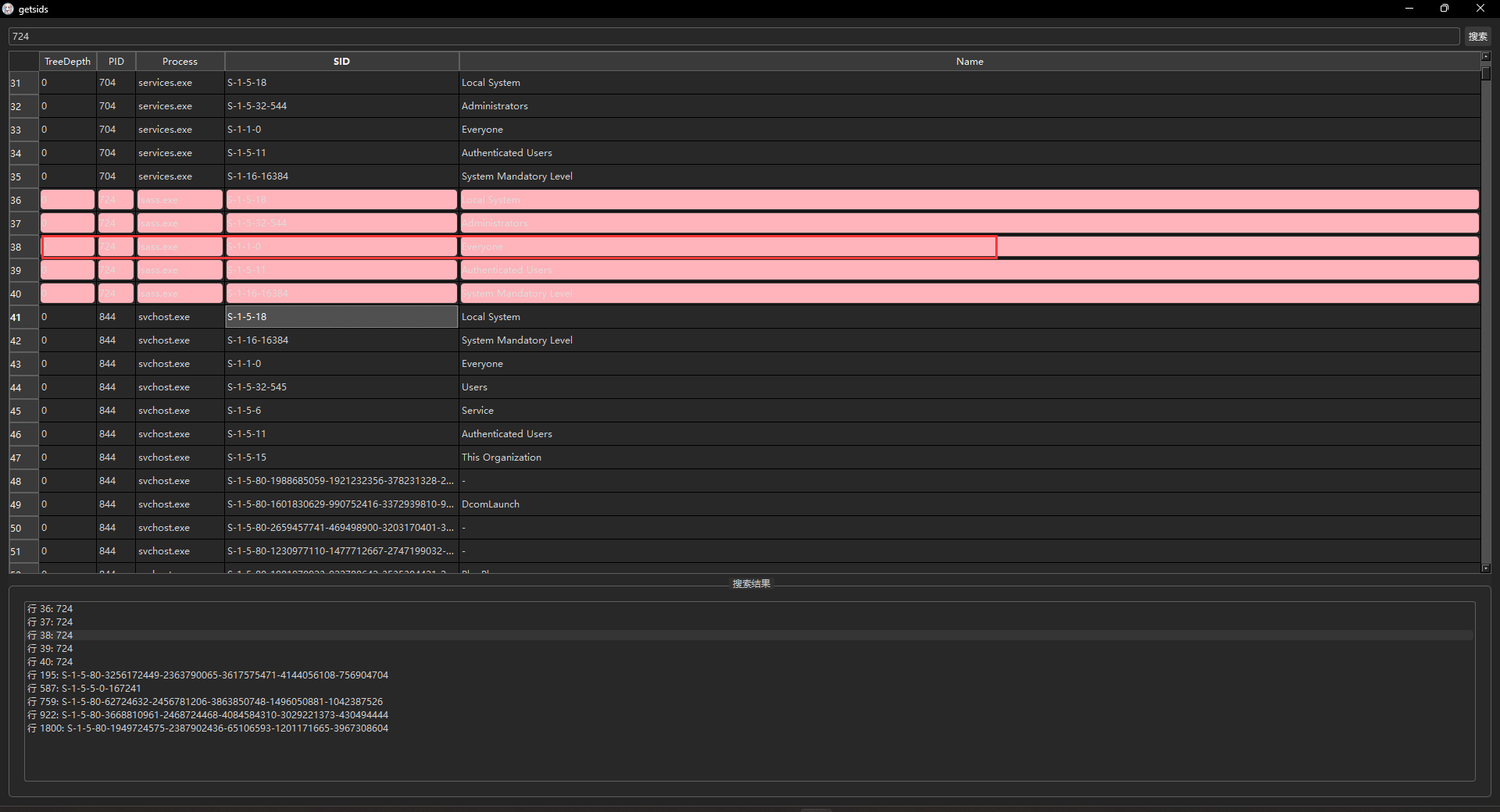

61. 参考RAM_Capture_David_Laptop.RAW,哪一个是执行PID:724程序的SID?

A) S-1-1-0

B) S-1-2-0

C) S-1-5-21-1103701427-1706751984-2965915307-1001

D) S-1-5-21-1103701427-1706751984-2965915307-513

答案:A) S-1-1-0

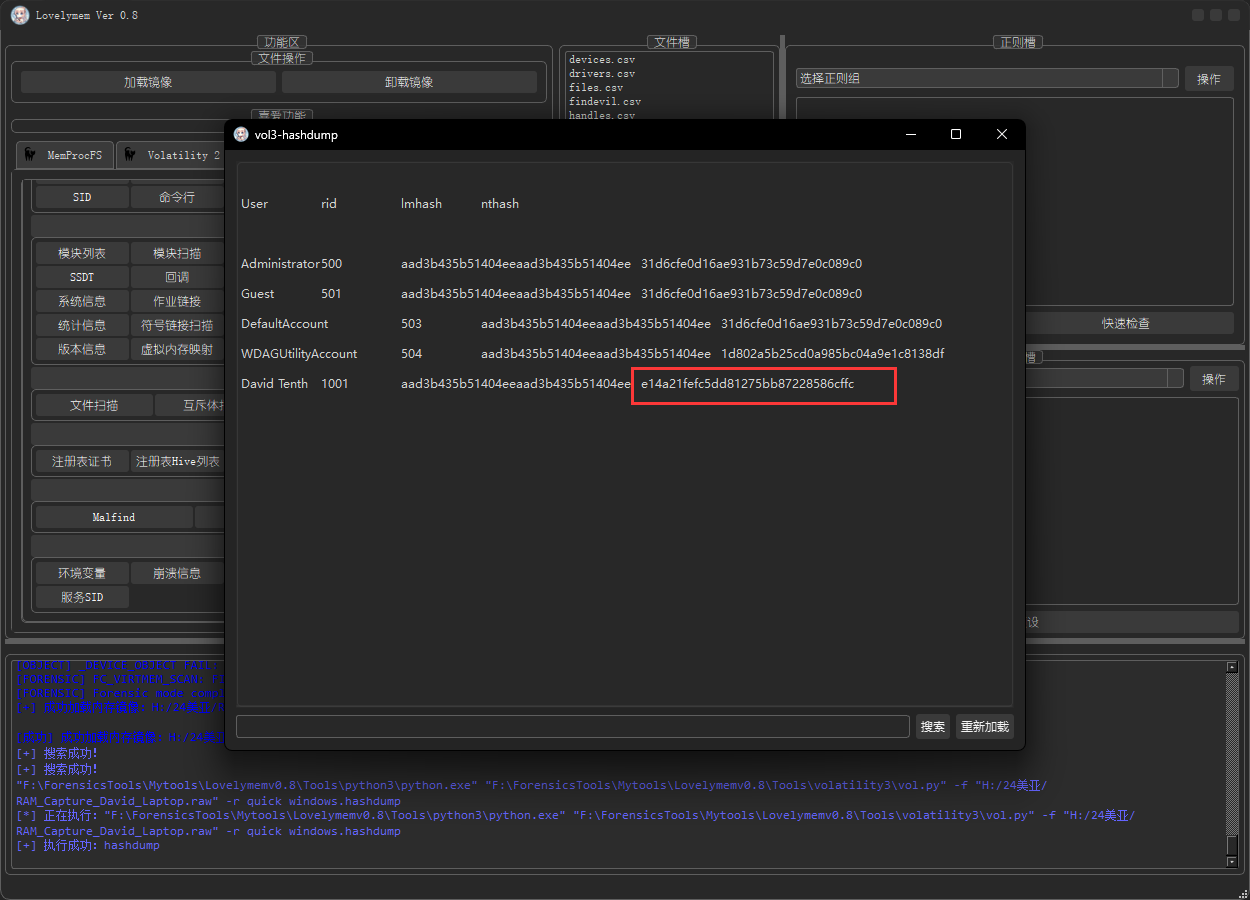

62. 参考RAM_Capture_David_Laptop.RAW,账户David Tenth的NT LAN Manager的哈希值(NTLM Hash) ?\n(答案格式:只需使用全部小写及阿拉伯数字回答)

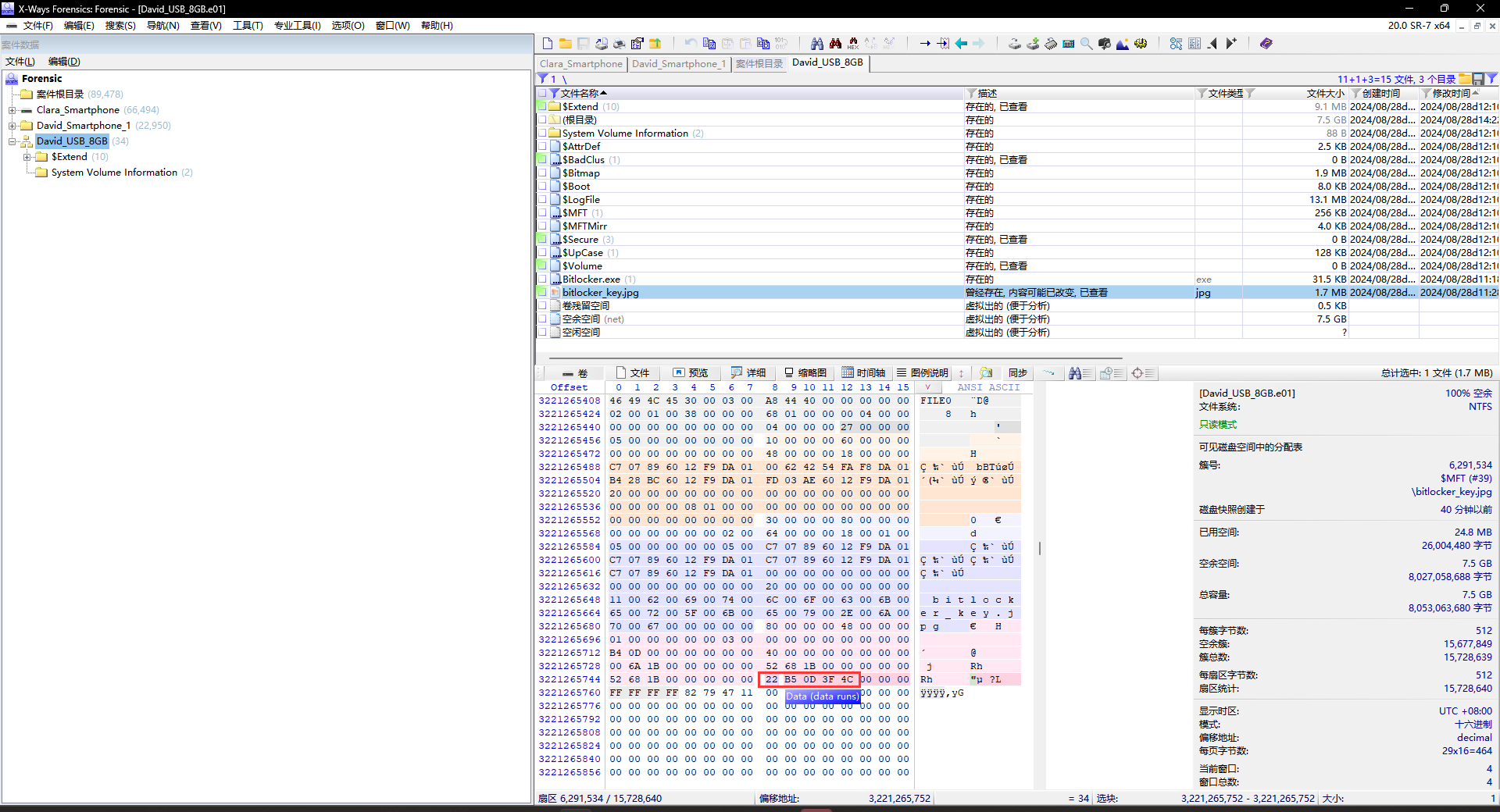

David_USB_8GB.e01

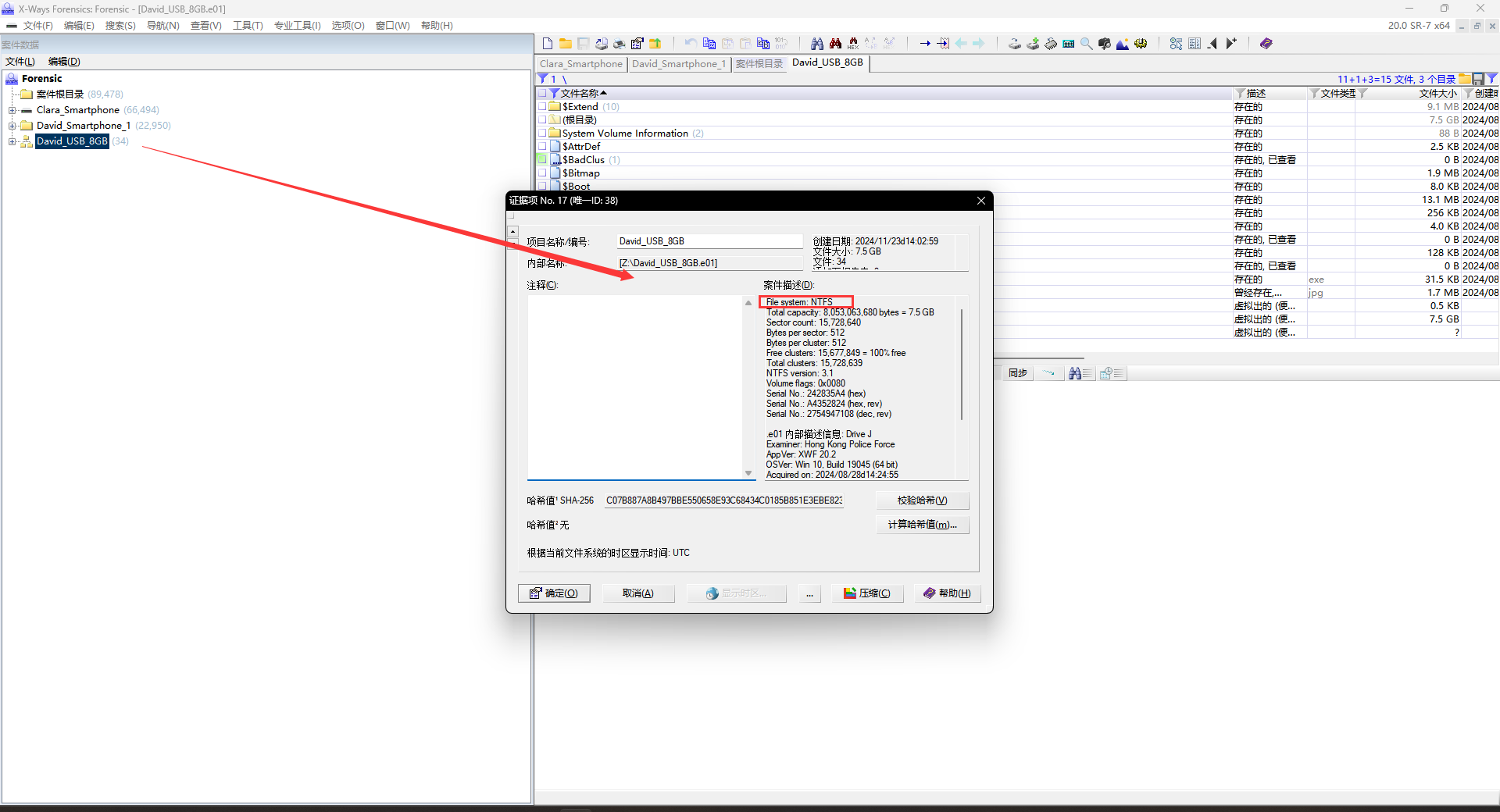

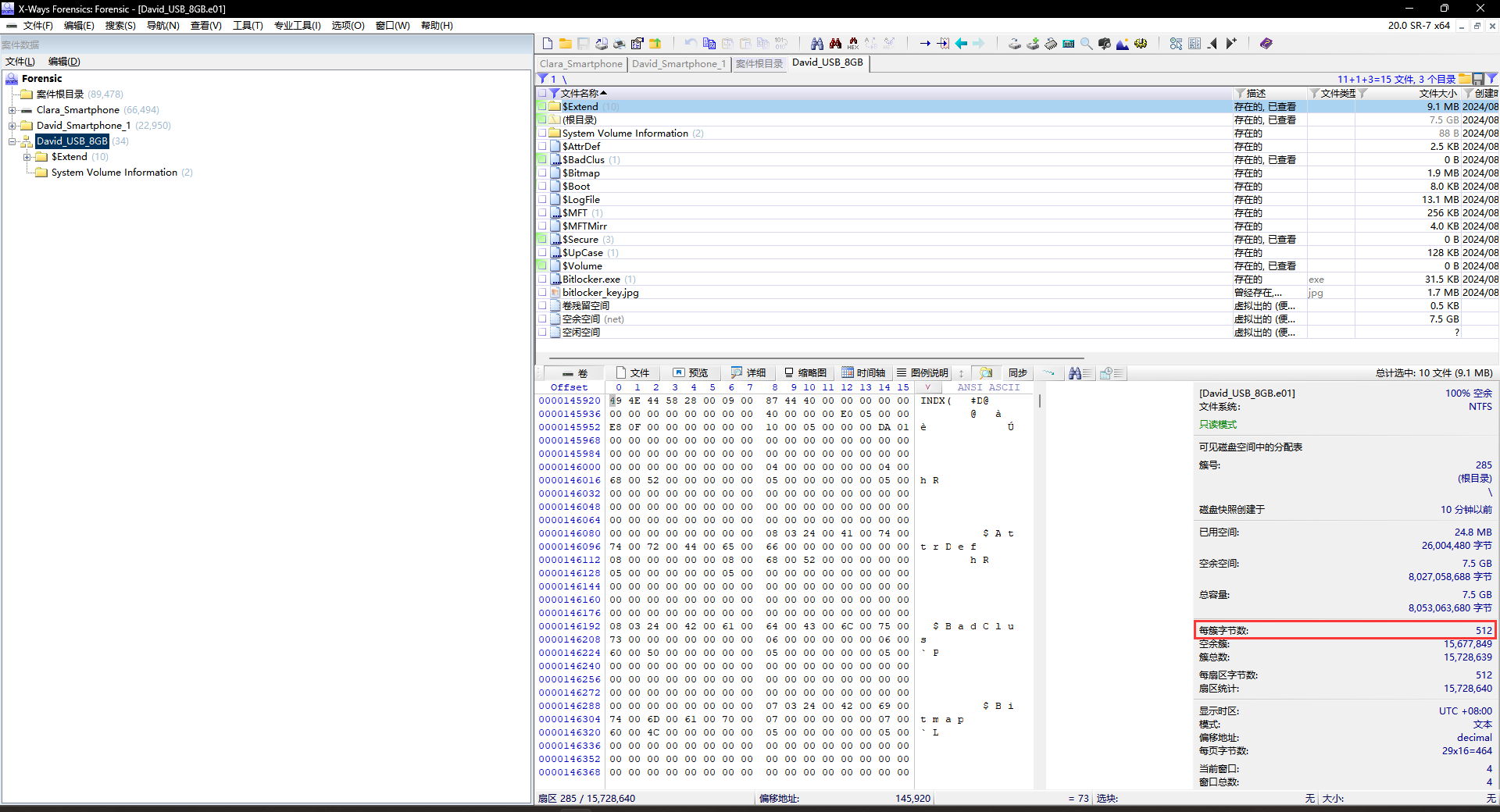

63. 在取证中,你发现D盘被BitLocker 加密。U盘上可能有一些线索,你对U盘进行了取证。参考David_USB_8GB.e01,David 的U盘文件系统的格式?

A) NTFS

B) FAT32

C) exFAT

D) ReFS

答案:A) NTFS

64. 参考David_USB_8GB.e01,David 的U盘文件系统中,每簇(Cluster)定义了多少字节(Byte)?

答案:C) 512

A) 128

B) 256

C) 512

D) 1024

65. 参考David_USB_8GB.e01,David 的U盘中有多少个已删除的文件?

答案:A) 1

A) 1

B) 2

C) 3

D) 4

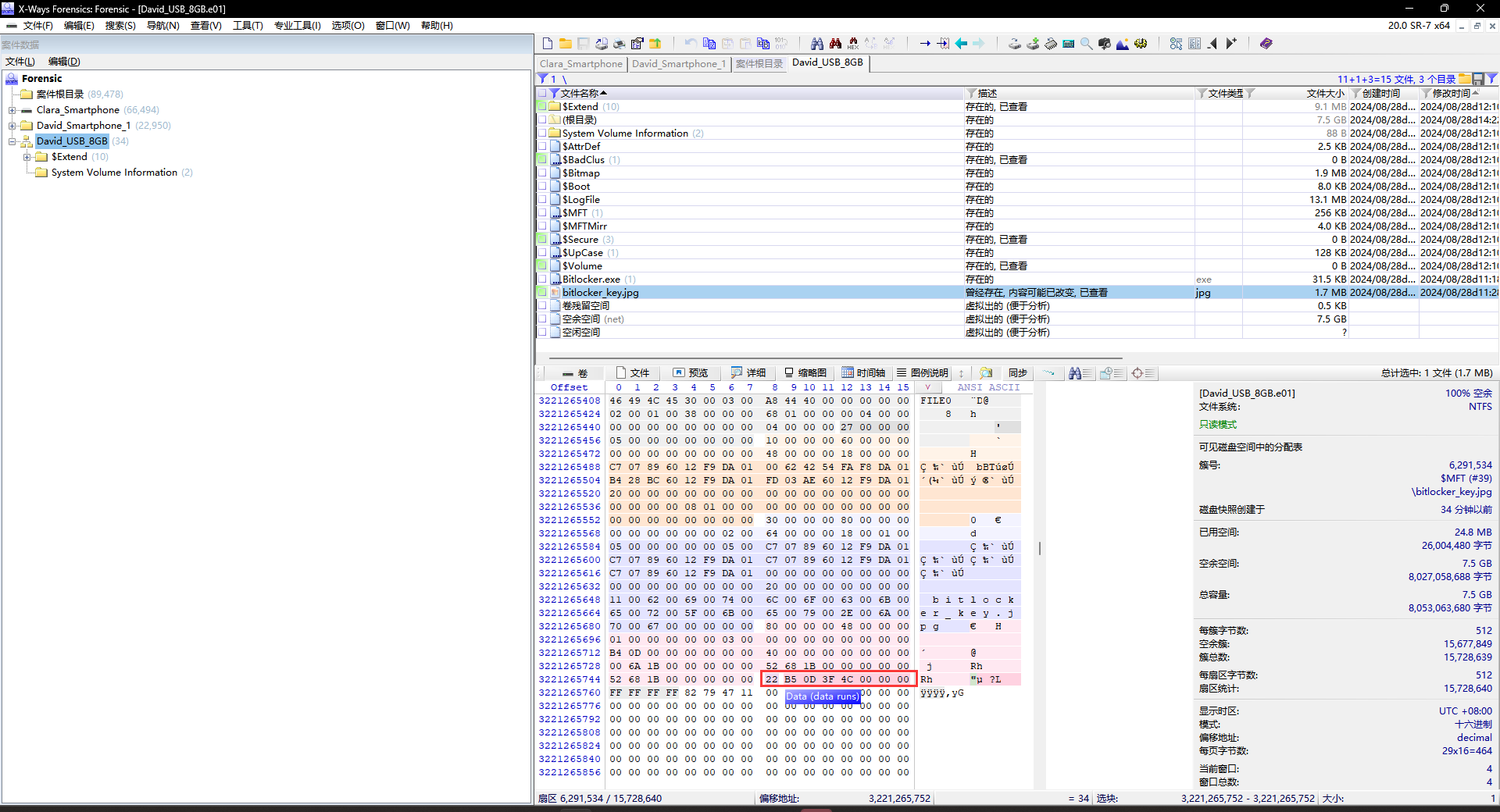

66. 承上题,参考David_USB_8GB.e01,已删除的文件的运行列表(Run List)的运行偏移量(Run Offset)数量是多少?

A) 16

B) 32

C) 64

D) 128

跳转至文件记录

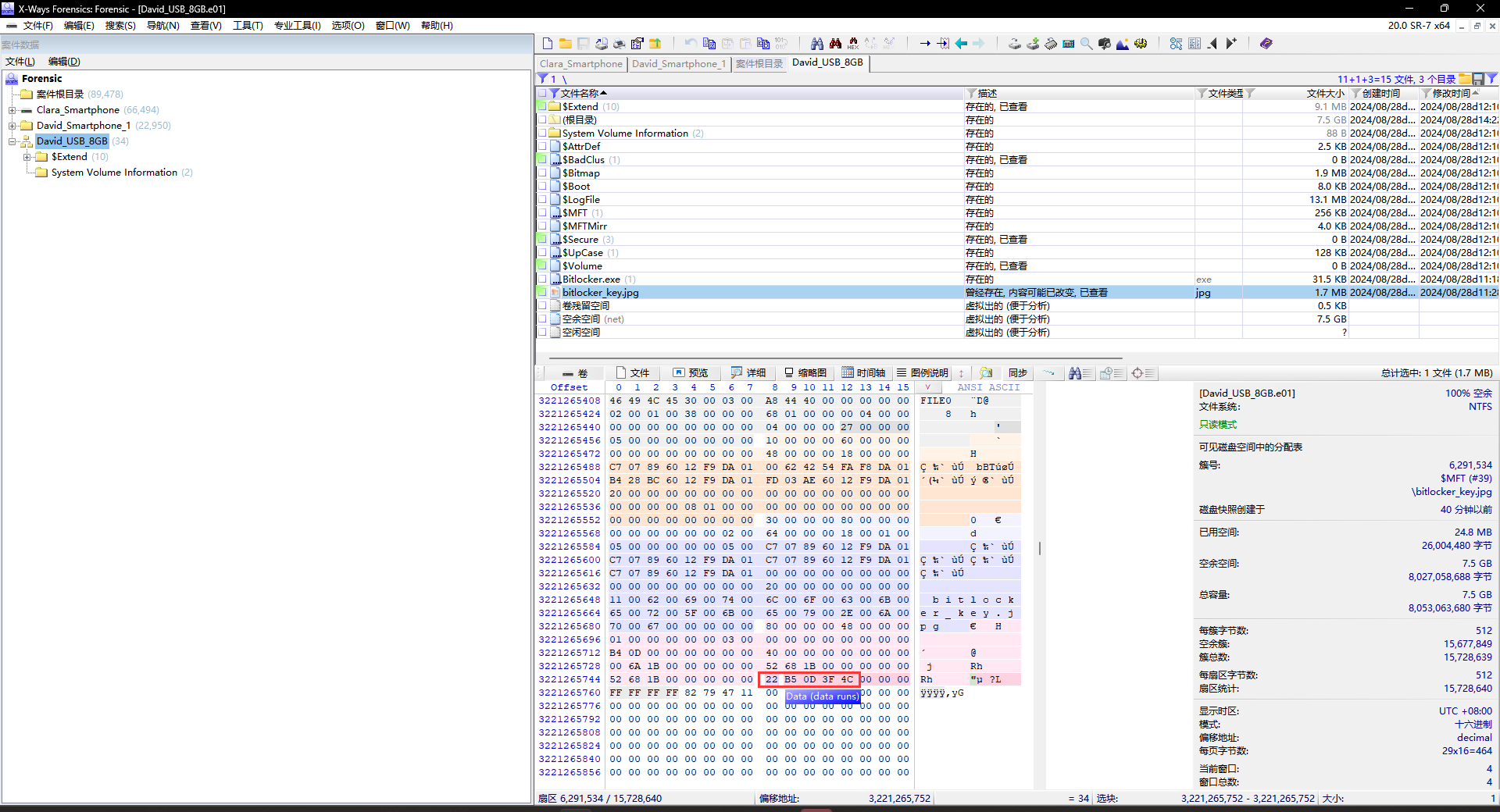

67. 承上题,参考David_USB_8GB.e01,已删除文件的第一个运行的十六进制值(低端字节序 Little-Endian)是多少?

A) 0x4C3F0DB522

B) 0x4C3F0D22B5

C) 0x224C3F0DB5

D) 0x3F4C0DB522

答案:A) 0x4C3F0DB522

逆序问题;将后面的反着读即可

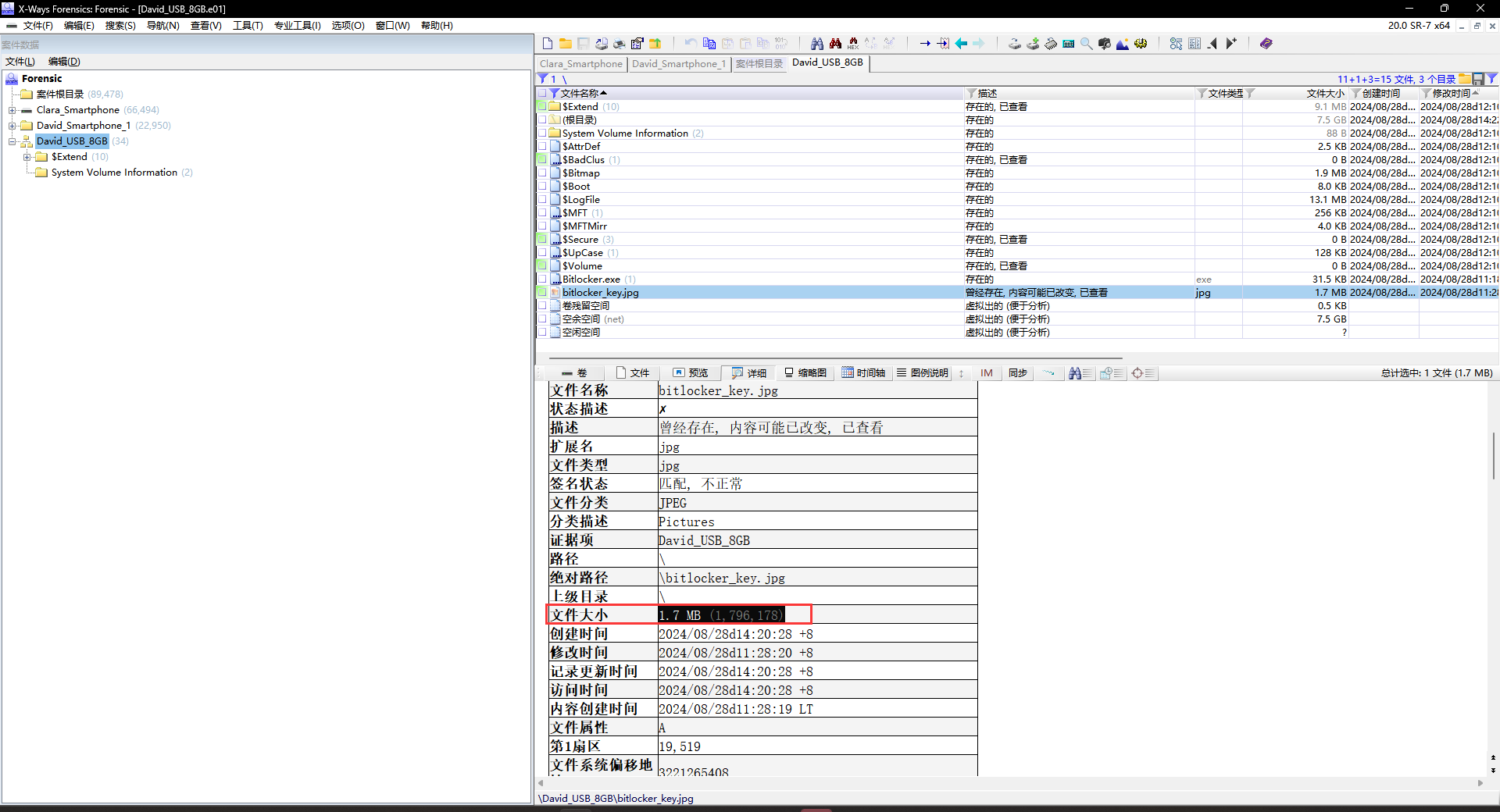

68. 承上题,参考David_USB_8GB.e01,已删除的文件的实际大小(单位:字节 Byte)是多少?答案格式:只需使用阿拉伯数字回答

答案:1,796,178byte

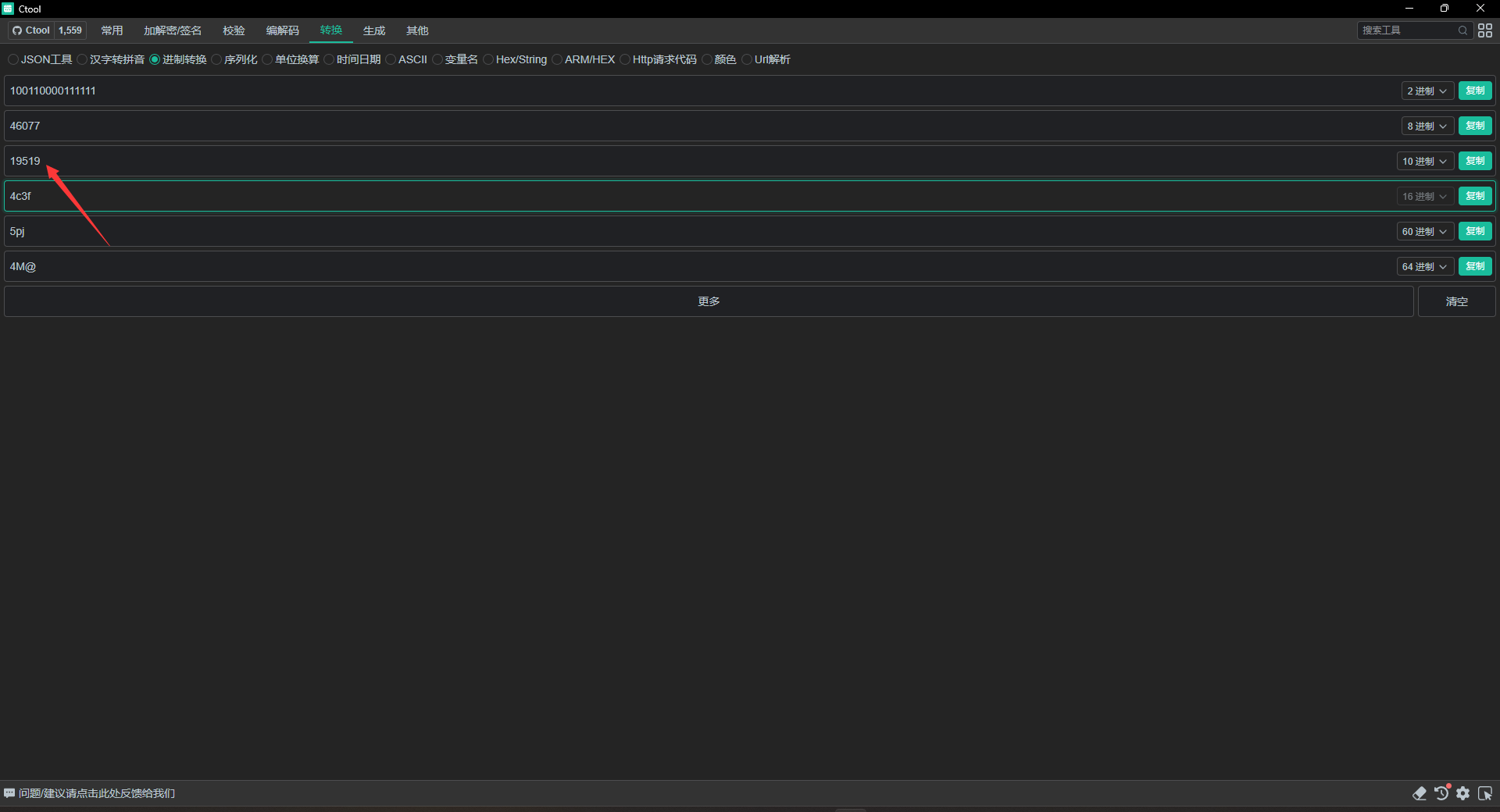

69. 承上题,参考David_USB_8GB.e01,已删除文件的第一个运行偏移量(Run Offset)是多少?(答案格式:只需使用阿拉伯数字回答)

答案:19519

运行偏移量是由NTFS系统下的DateRun格式决定的,第一个运行偏移量0x4C3F

70. 承上题,参考David_USB_8GB.e01,已删除的文件的第一个运行的簇运行长度(Run Length)是多少?

A) 2408

B) 3509

C) 3128

D) 4021

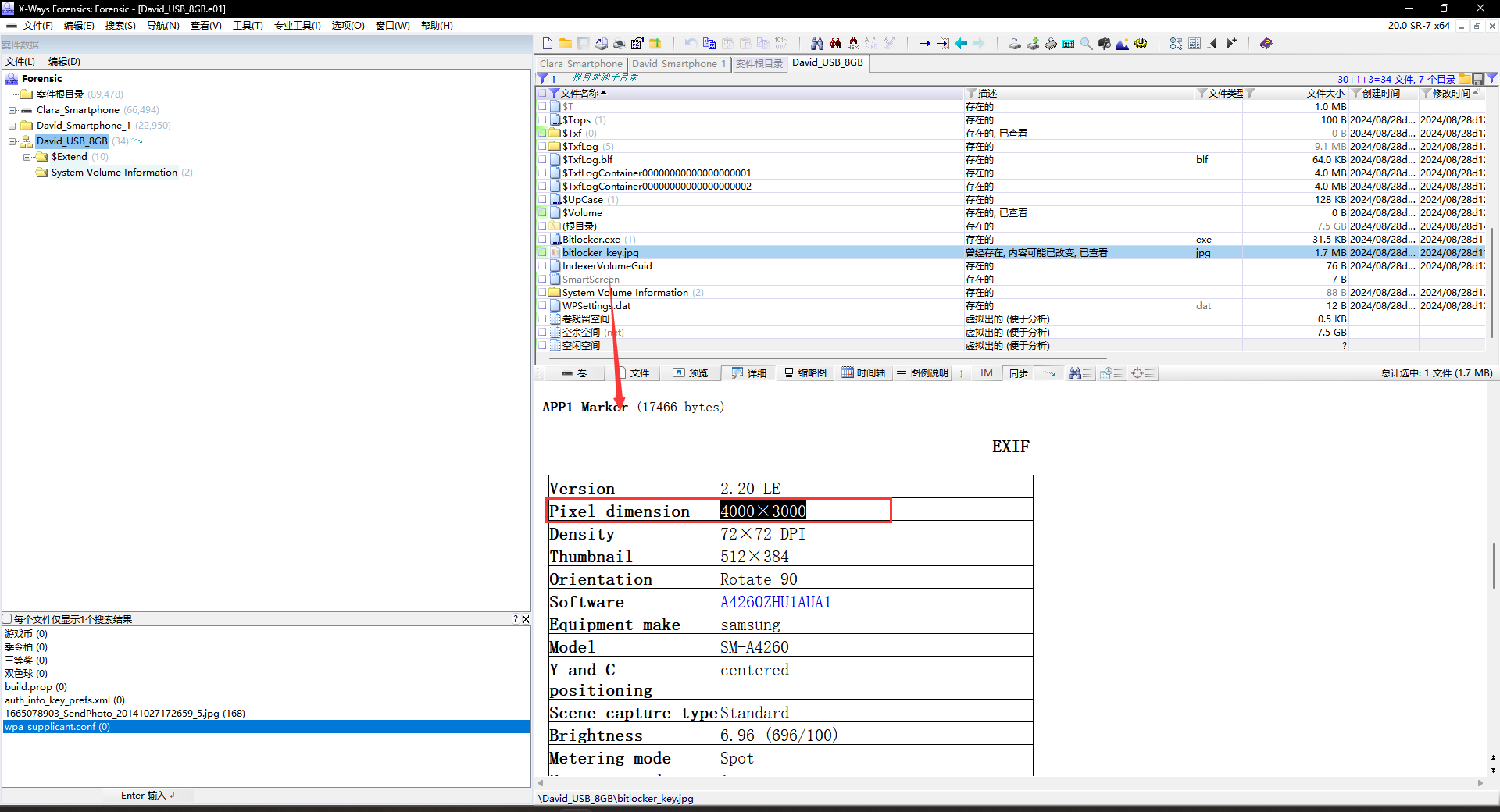

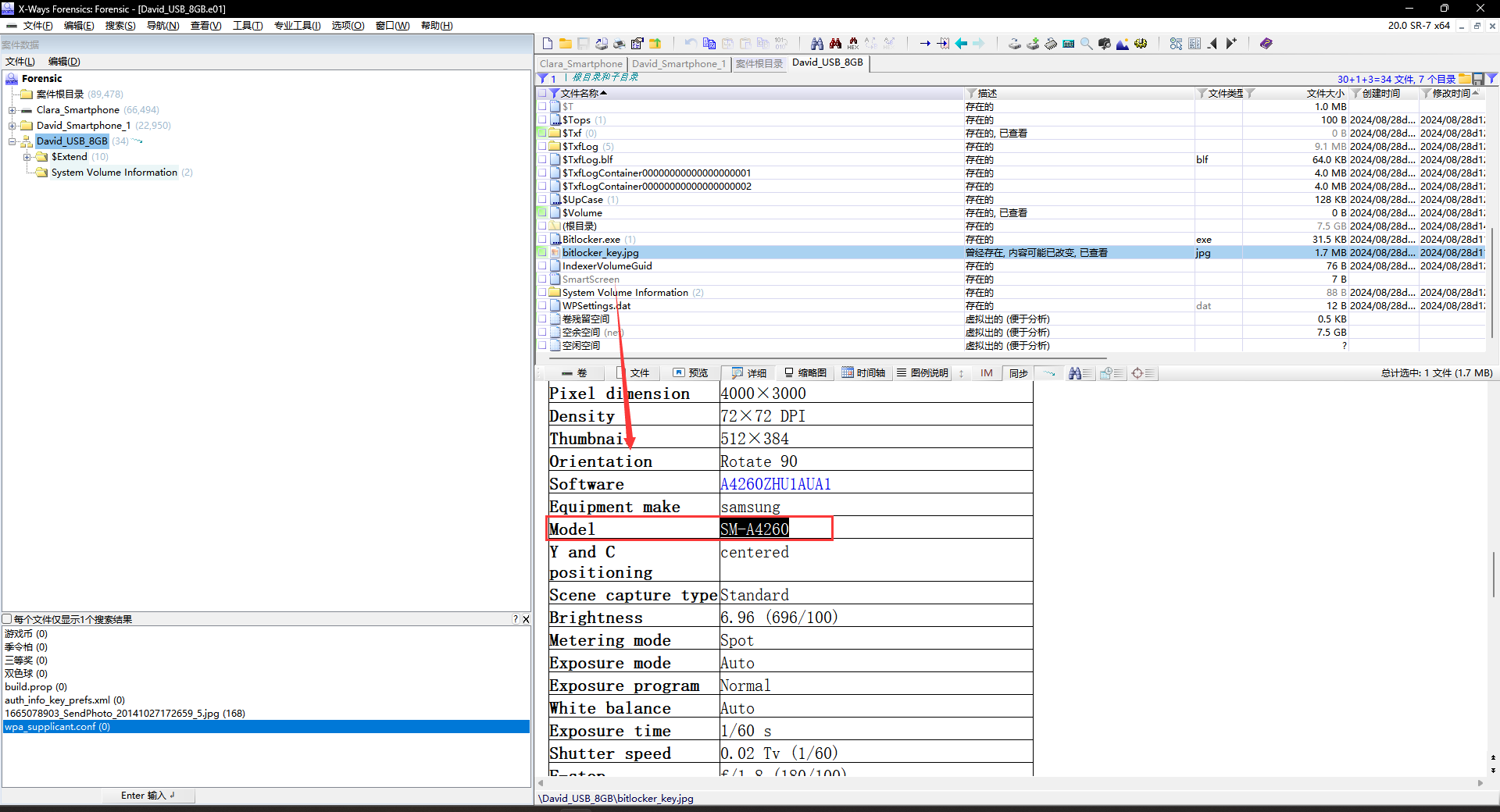

71. 承上题,参考David_USB_8GB.e01,已删除文件的图像文件像素值(Pixel)是多少?

A) 1000 x 2000

B) 2000 x 3000

C) 3000 x 4000

D) 4000 x 5000

答案:C) 3000 x 4000

72. 承上题,参考David_USB_8GB.e01,已删除图像文件是用哪个品牌和型号的手机拍摄?

A) SAMSUNG SM-A425

B) SAMSUNG SM-A4580

C) SAMSUNG SM-A4260

D) SAMSUNG SM-A5G

答案:C) SAMSUNG SM-A4260

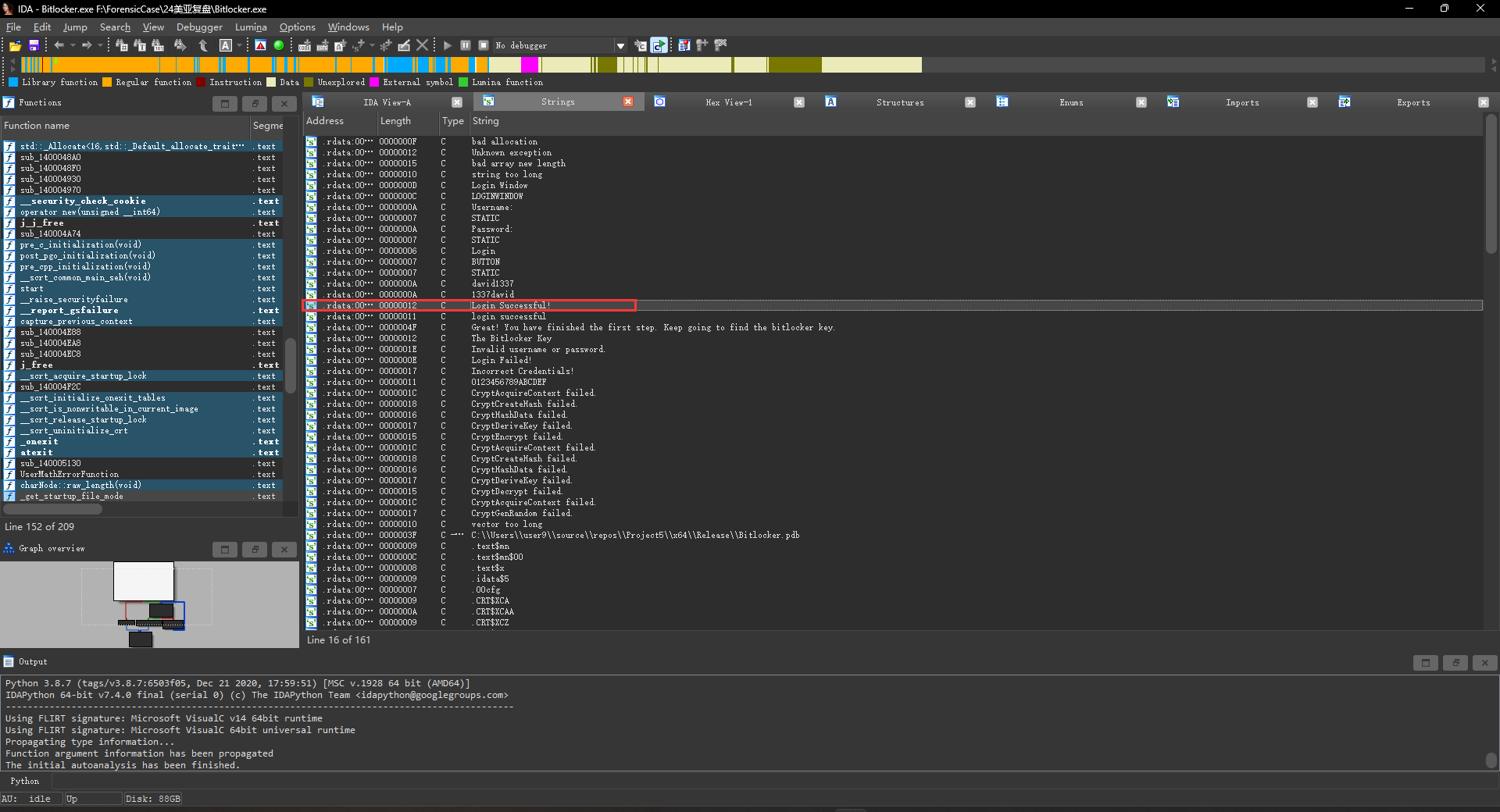

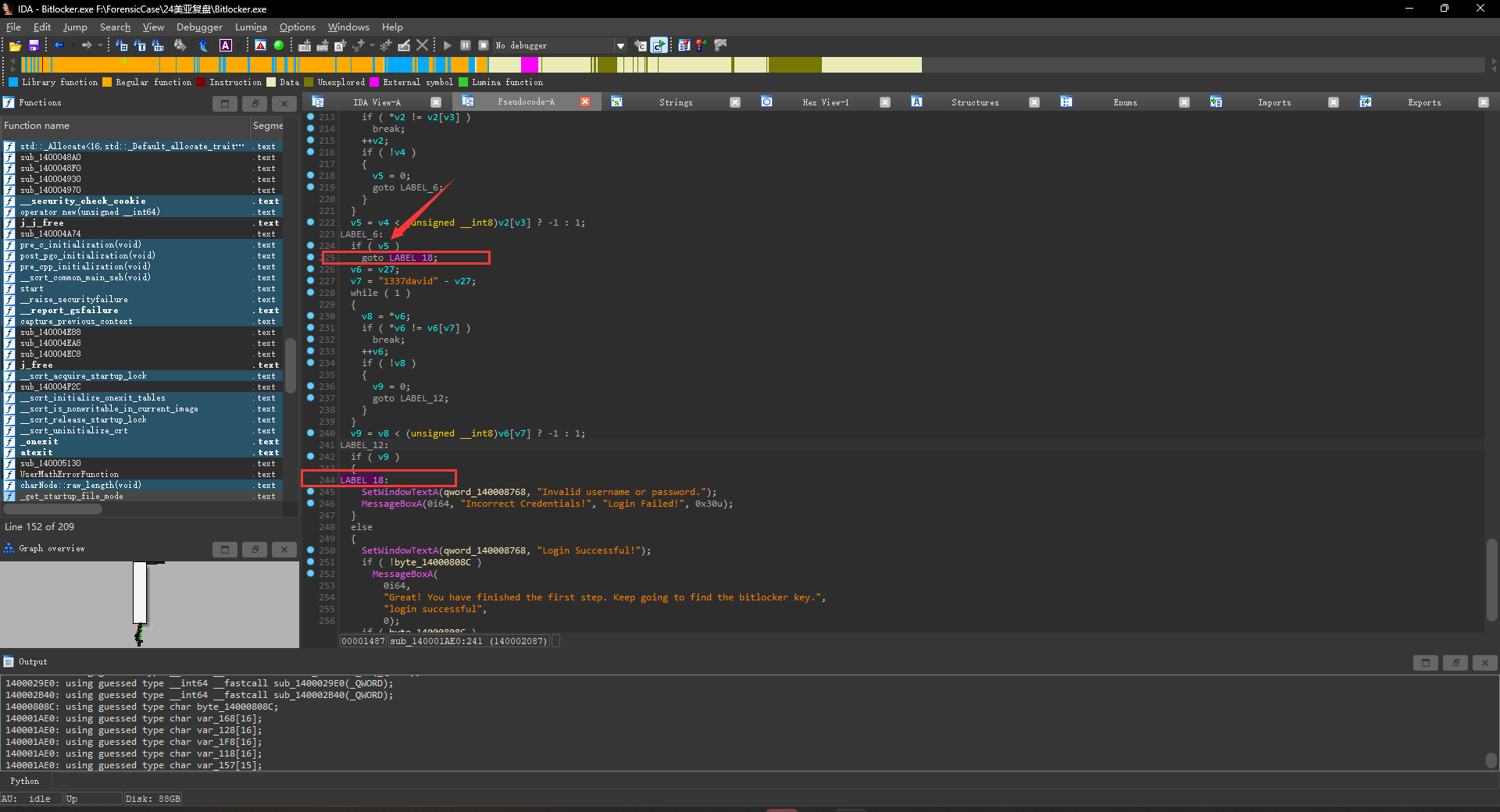

73. 在 U盘中,你还发现了一个exe文件,但它被锁定,可能需要进行反编译以便进一步检查。参考David_USB_8GB.e01,使用x64dbg的字符串搜索(String Search)功能,在Bitlocker.exe中查找哪个字符串最有可能与显示的登录状态有关?

A) Welcome

B) Invalid input

C) Login Successful!

D) Access Denied

答案:C) Login Successful!

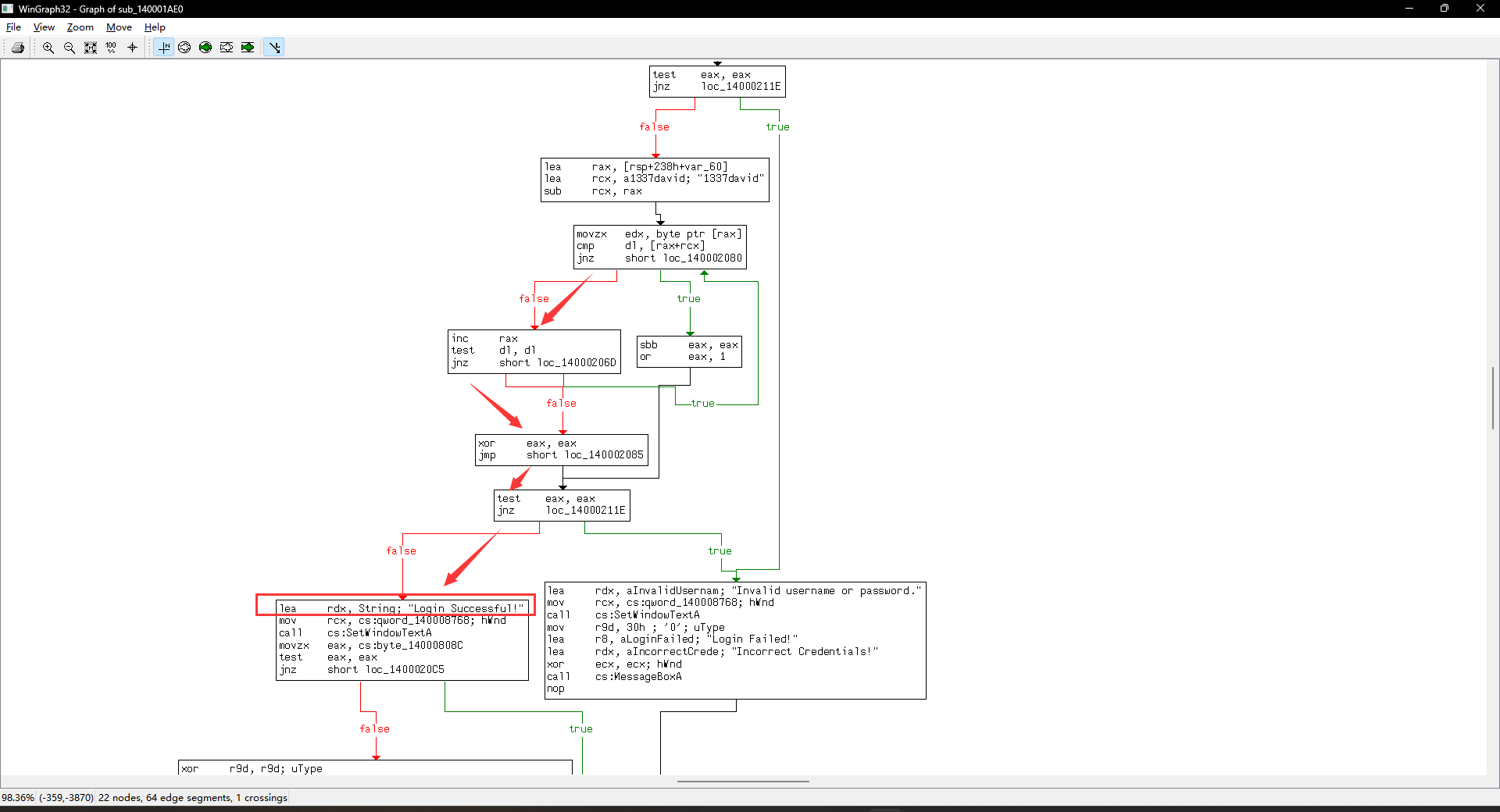

74. 承上題,当找到控制登录成功的逻辑代码时,如何修改汇编代码(Assembly Code)来绕过检查,达到任意输入,都成功登录的效果?

A) 修改CMP指令,使其总是比较相等

B) 修改CMP 指令後的跳转指令JNE 為nop,使跳转指令失效

C) 修改MOV指令,使其移动错误的数据

D) 修改TEST 指令後的跳转指令JNE 為nop,使跳转指令失效

感觉B和D都可以。。。

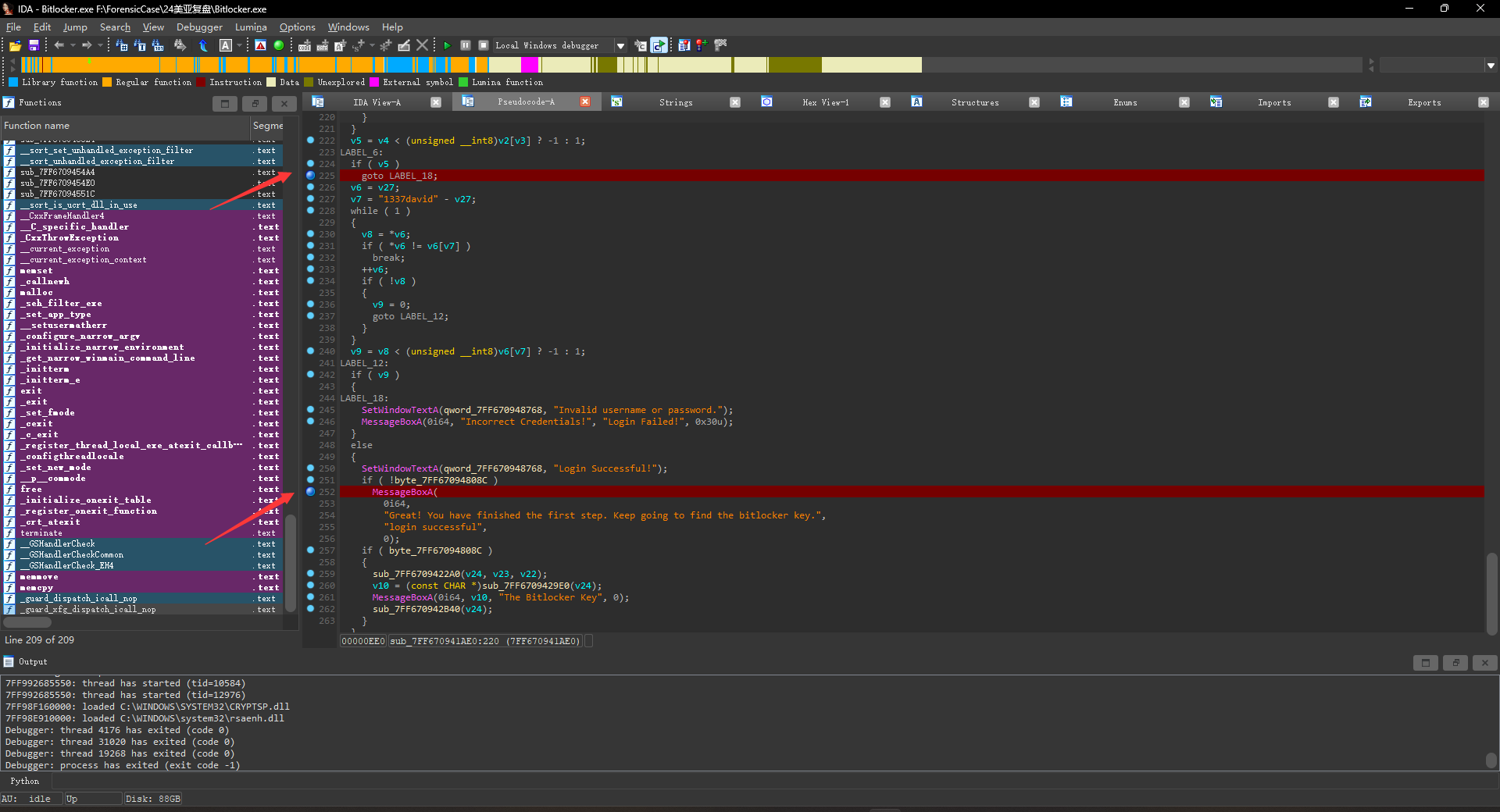

75. 参考David_USB_8GB.e01,Bitlocker.exe的正确用户登录名称是?

答案:david1337

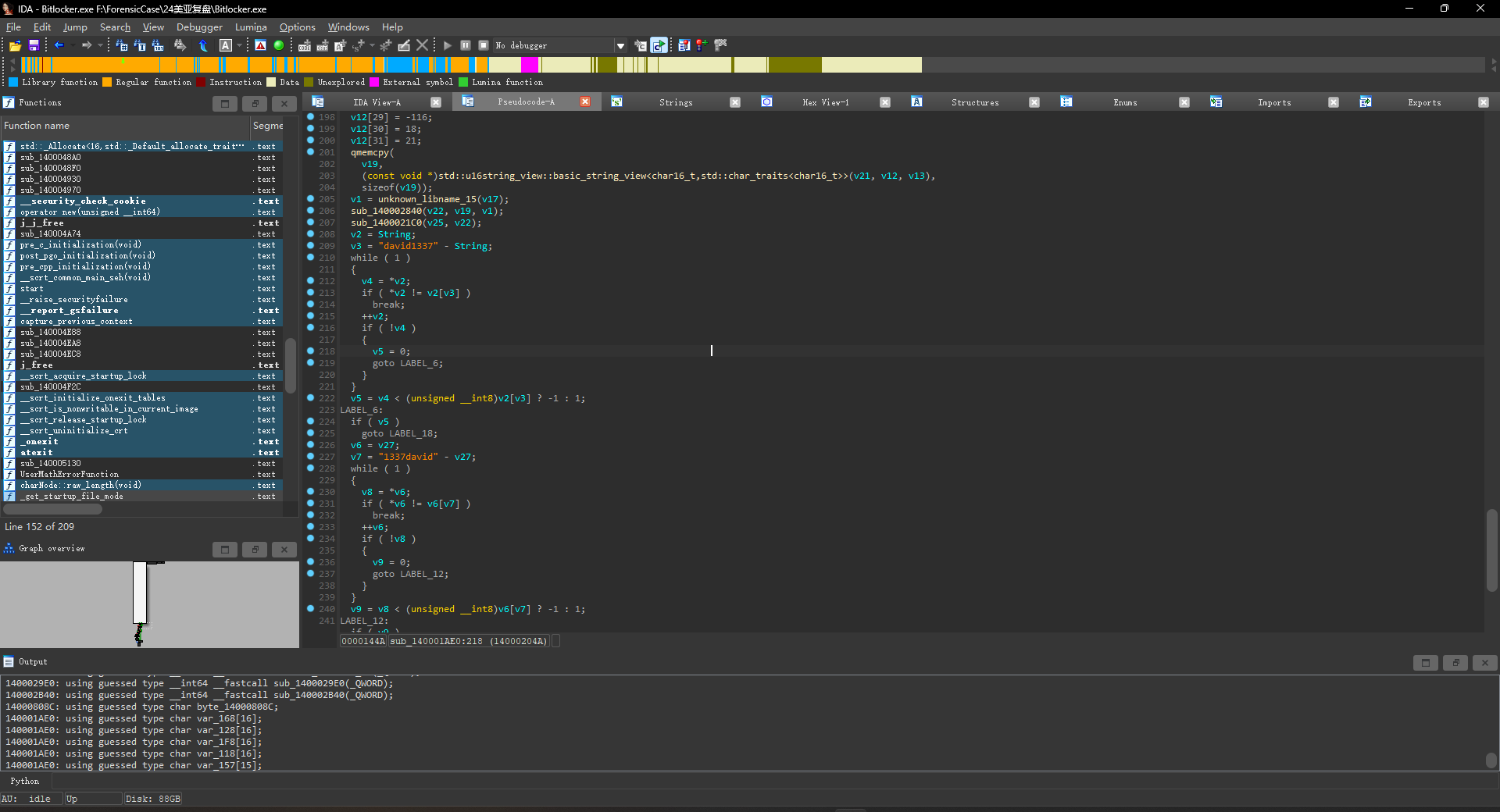

通过String窗口定位到这一部分代码

其中有一个验证的逻辑:

1 | v2 = String; |

初始化变量:

v2 = String:指向用户输入的字符串String。v3 = "david1337" - String:计算常量字符串"david1337"和String在内存中的偏移值。

循环逐字符比较:

- 每次从

String和"david1337"中取出对应字符,比较两者是否相等。 - 如果字符不相等,退出循环,

v5的值表示比较结果。

结束条件:

- 如果两字符串完全匹配,

v5 = 0。 - 如果某字符不匹配,

v5根据大小关系被赋值为-1或1。

验证结果:

- 如果

v5 != 0,跳转到LABEL_18,处理验证失败逻辑。

此时猜测这个为用户名。

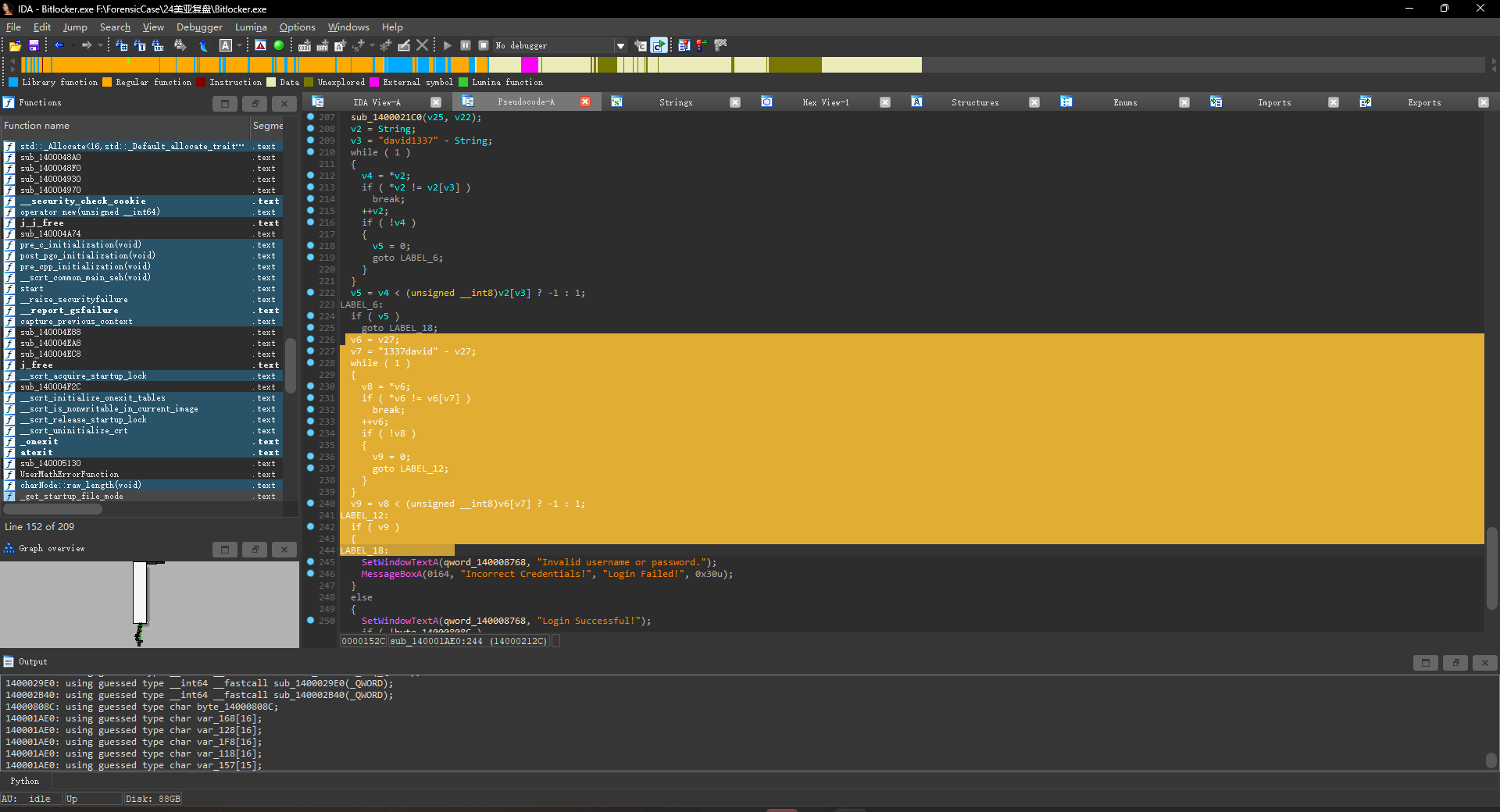

76. 参考David_USB_8GB.e01,Bitlocker.exe的正确登录密码是?

答案:1337david

此时的逻辑判断如下

1 | v6 = v27; |

初始化变量:

v6 = v27:指向用户输入的字符串v27。v7 = "1337david" - v27:计算常量字符串"1337david"和v27在内存中的偏移值。

循环逐字符比较:

- 从

v27和"1337david"中取出对应字符,比较两者是否相等。 - 如果字符不相等,退出循环。

结束条件:

- 如果匹配,

v9 = 0。 - 如果不匹配,

v9根据大小关系被赋值为-1或1。

验证结果:

- 如果

v9 != 0,则跳转到失败处理逻辑(弹窗提示等)。

此时可以猜测为密码。

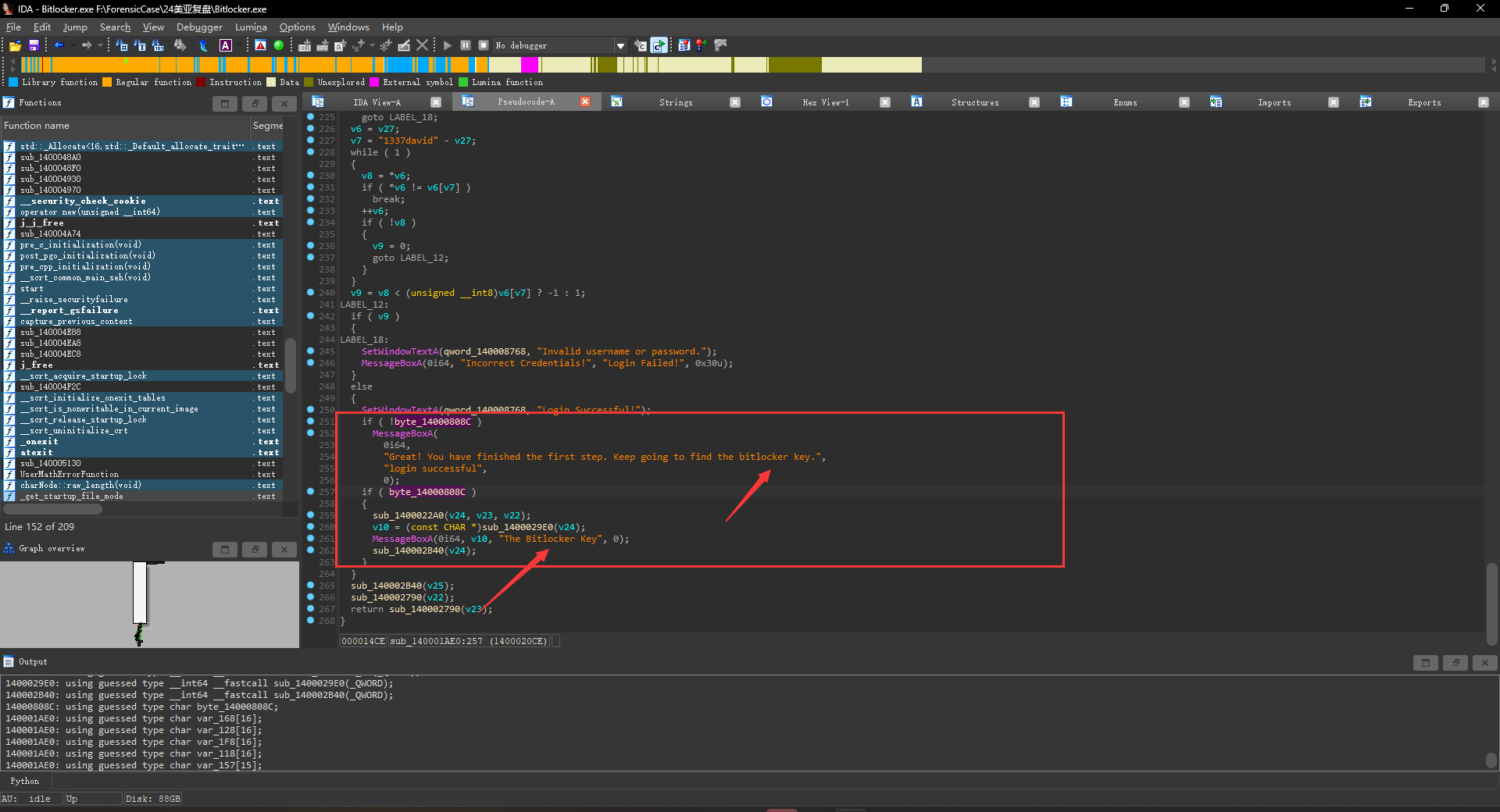

77. 参考David_USB_8GB.e01,当Bitlocker.exe程序尝试显示登录结果(成功或失败)时,使用了哪一种途径来决定显示的消息?

A) 通过检查某个寄存器的值来决定跳转到不同的汇编代码区段

B) 通过调用硬编码的内存地址来显示特定的消息框

C) 通过堆栈中的返回地址来确定要显示的消息

D) 通过逐位操作来修改显示消息的字符串内容

答案:A) 通过检查某个寄存器的值来决定跳转到不同的汇编代码区段

通过寄存器v5、v9的值来判断:

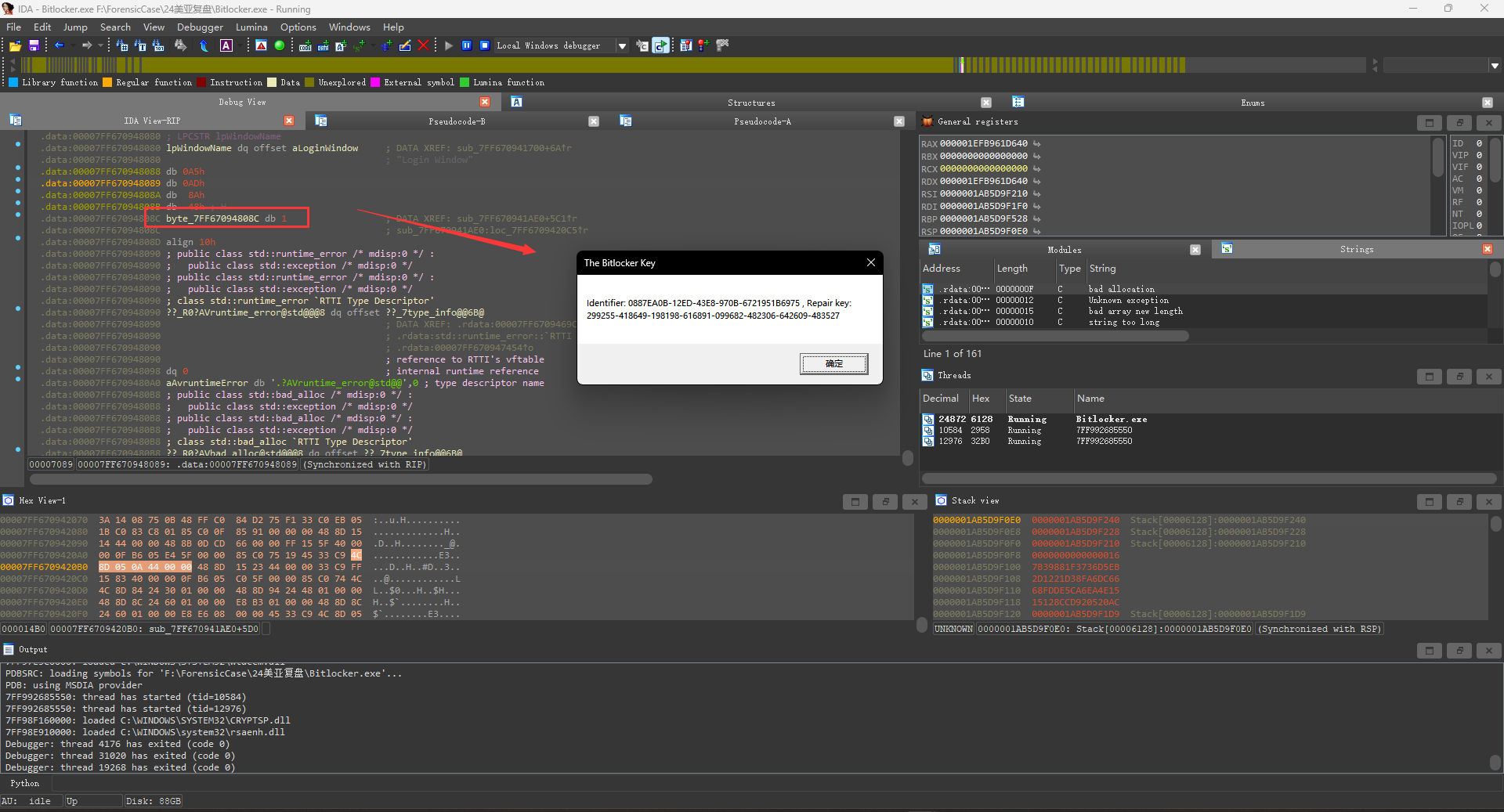

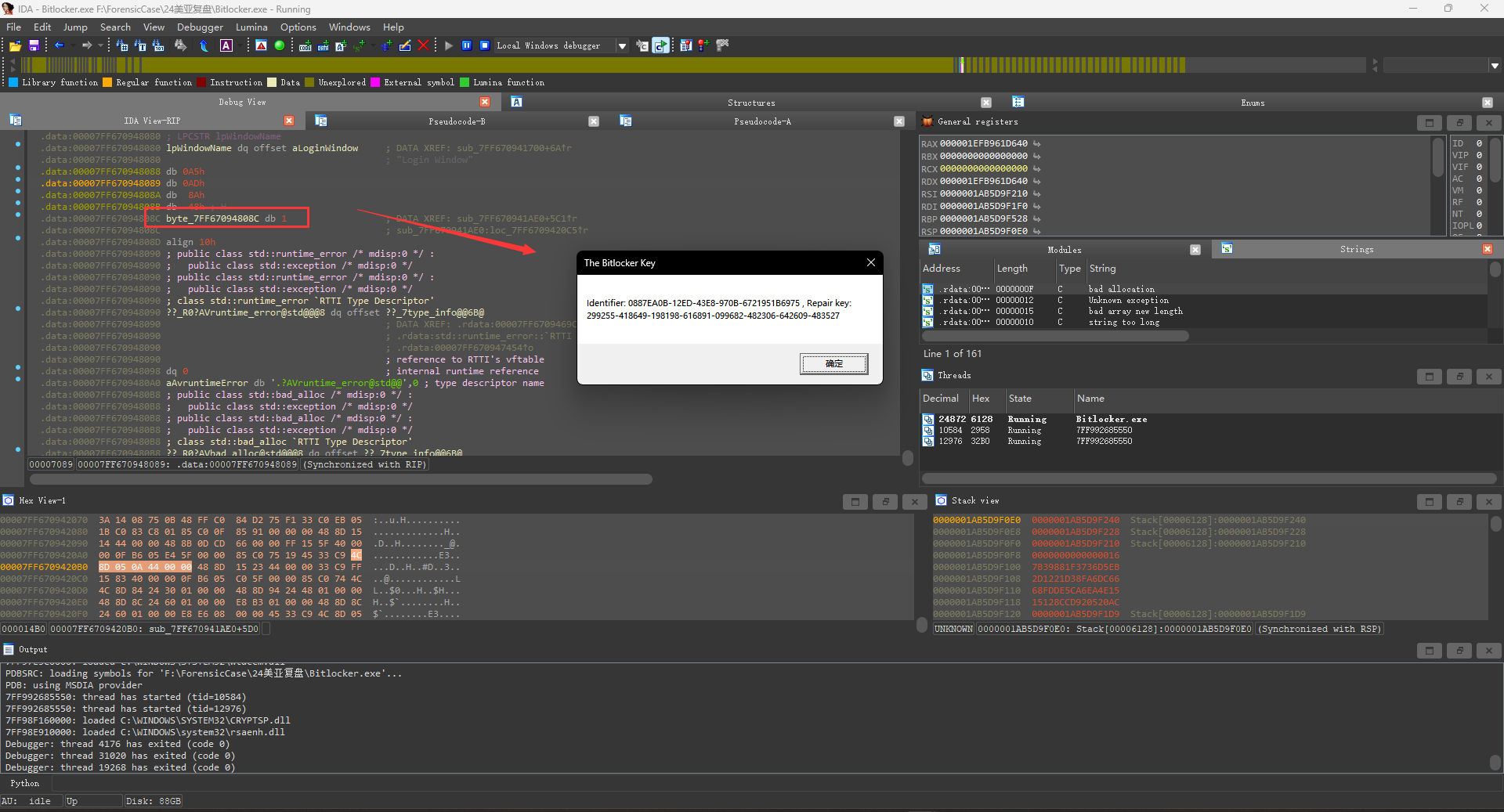

78. 参考David_USB_8GB.e01,决定能否解密 Bitlocker Key 的字节的内存偏移量(Memory Offset)(相对于基址”bitlocker.exe”)是什么?

A) 0xA0B2

B) 0x808C

C) 0xA0C8

D) 0xA0E0

答案:B) 0x808C

79. 参考David_USB_8GB.e01,决定能否解密 Bitlocker Key 的内存偏移量(Memory Offset)后,应该如何利用它来进行解密?

A) 将该偏移量处的值改为 1 (true),以启用解密过程

B) 将该偏移量处的值改为 0 (false),以重新初始化加密过程

C) 将该偏移量的内容保存到档中以作解密过程中的key

D) 清空该偏移量的内存并强制退出程序

此时先进行尝试先将寄存器的值改为非0

答案:A) 将该偏移量处的值改为 1 (true),以启用解密过程

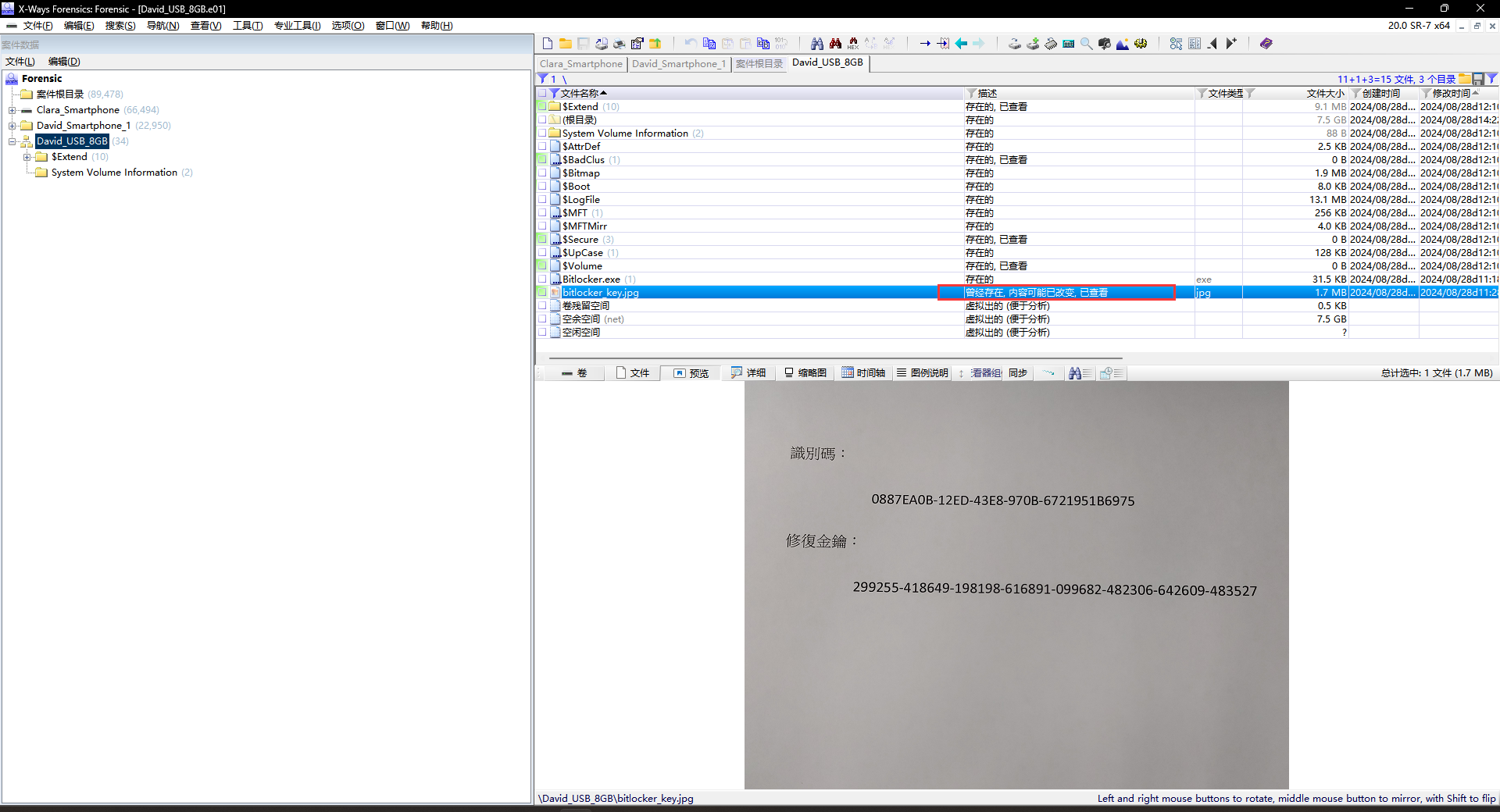

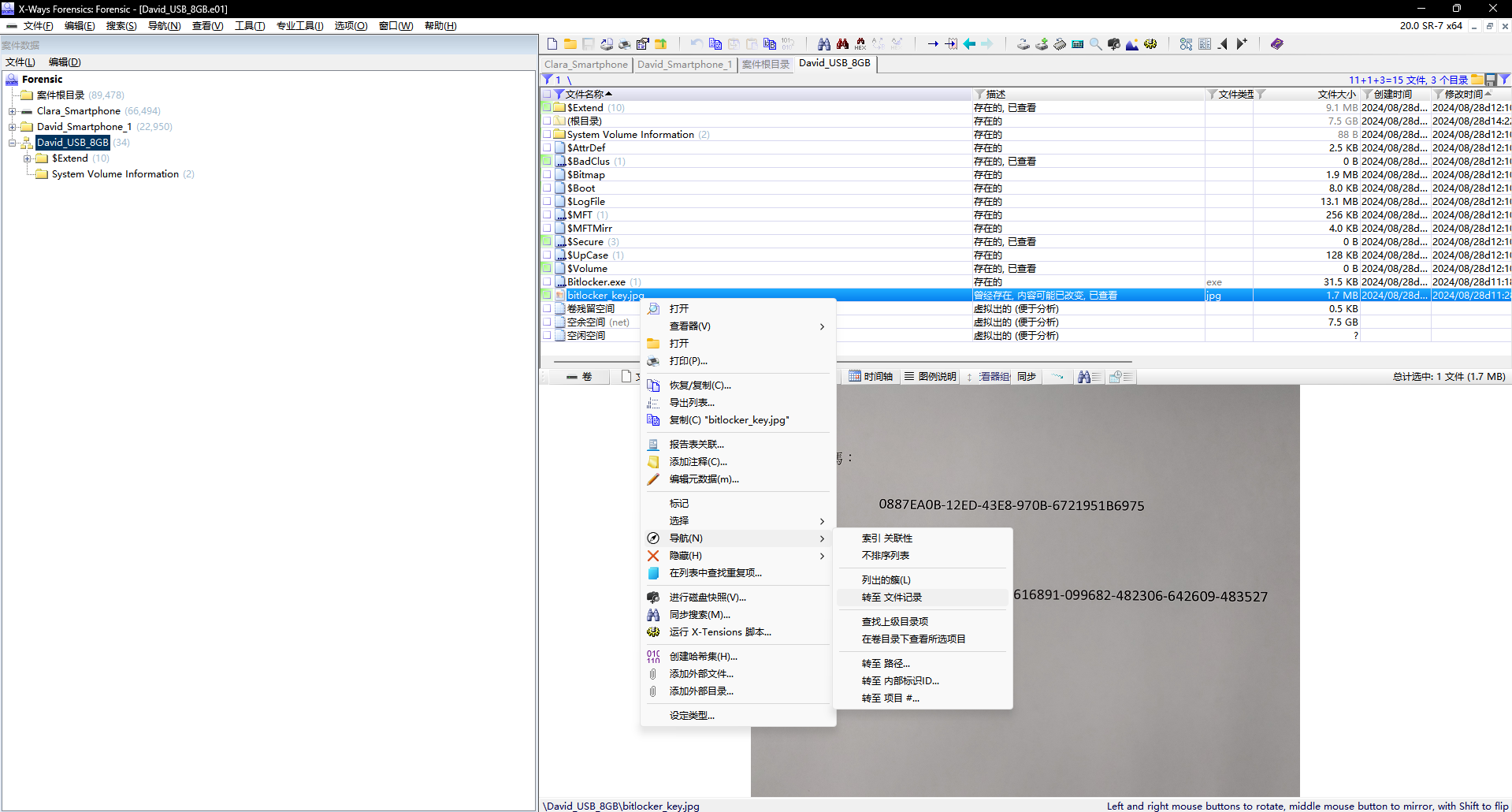

80. 参考David_USB_8GB.e01,解密后的 Bitlocker Key 是?

A) 299255-418649-198198-616891-099682-482306-642609-483527

B) 745823-918273-564738-290183-475920-182736-594827-162839

C) 539823-847291-094857-194756-382910-472918-482937-120984

D) 829384-192837-475910-298374-019283-847362-564738-293847

答案:A) 299255-418649-198198-616891-099682-482306-642609-483527

这个时候将断点下在进行判断前:

根据上一题得选项进行动调后发现可以得到密钥

David_Laptop_64GB.e01

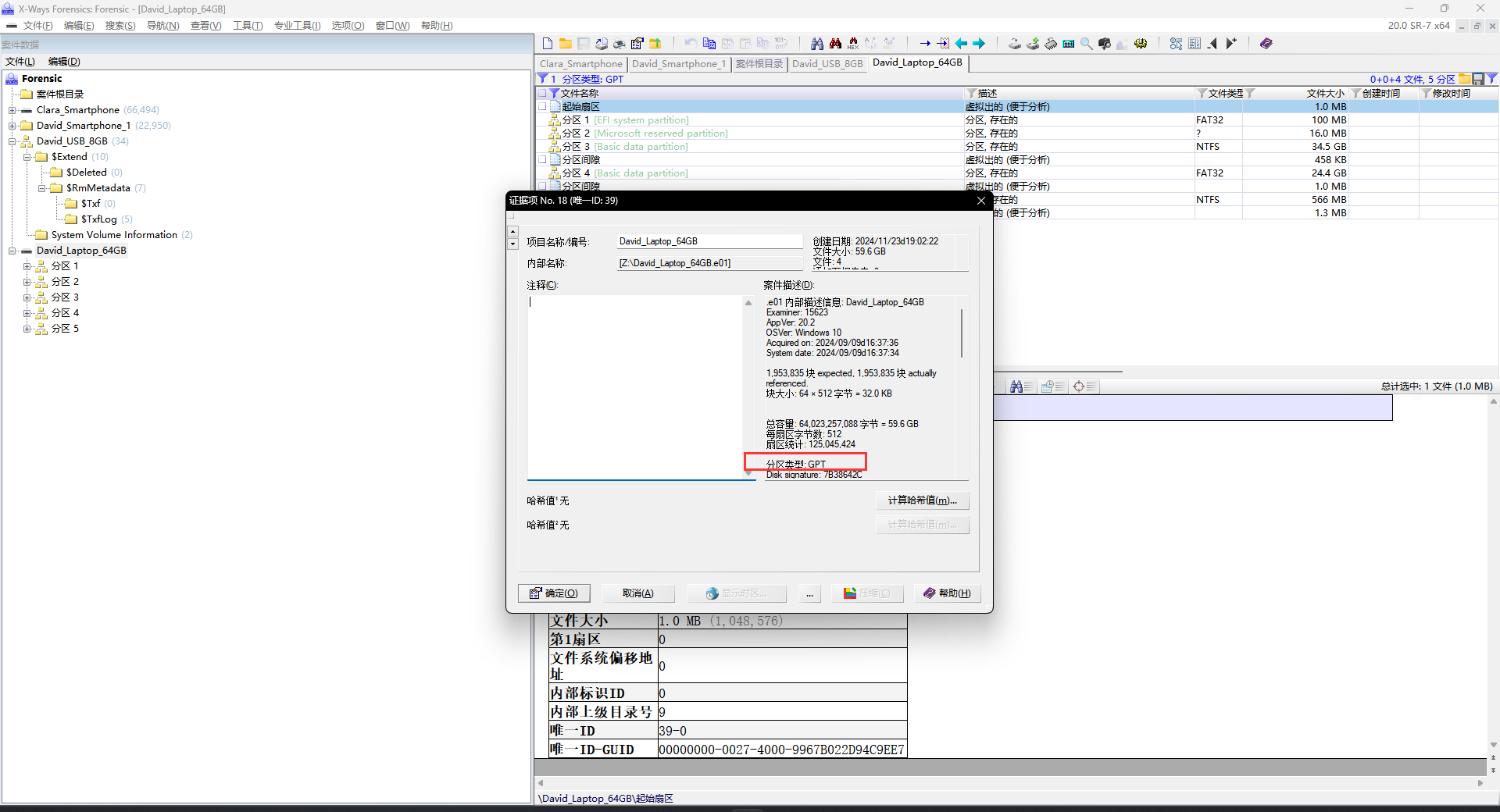

81. 到目前为止,你已经获得了 BitLocker 密钥以解密 D盤,通过对David 笔记本电脑D盤的分析,并发现了一些重要信息。你现在将继续调查未加密的 C盤。 参考David_Laptop_64GB.e01,分区格式(Partition)是?

A) MBR

B) GPT

C) RAW

答案:B) GPT

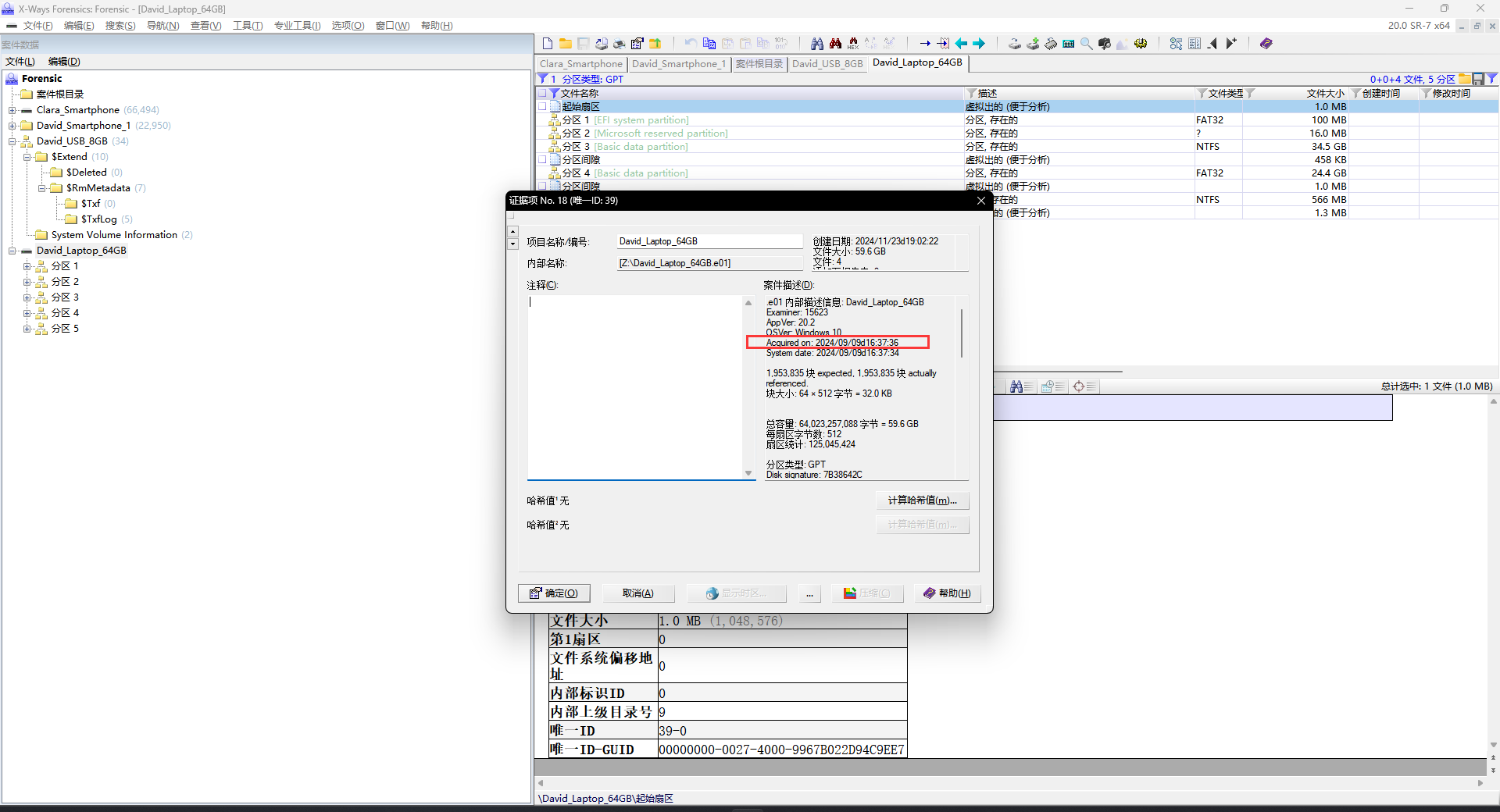

82. 参考David_Laptop_64GB.e01,该e01 成功提取的日期和时间是?

A) 2024-09-05 15:55:28

B) 2024-09-02 11:52:31

C) 2024-09-03 14:37:28

D) 2024-09-03 12:16:49

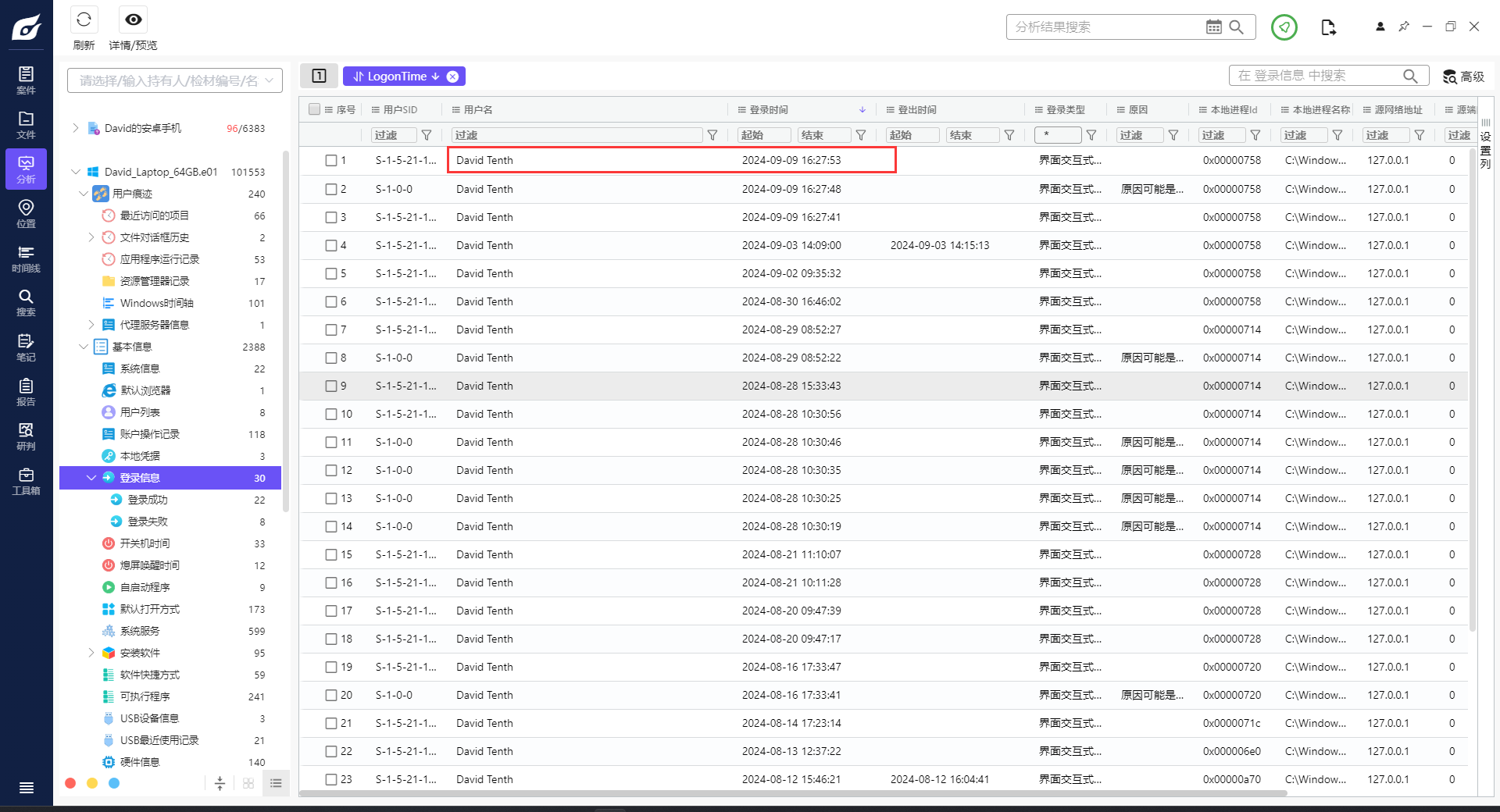

83. 参考David_Laptop_64GB.e01,最后登录的用户是谁?(答案格式:大写英文字母,小写英文字母和空格混合组成,例如:Tom Hanks)

答案:David Tenth

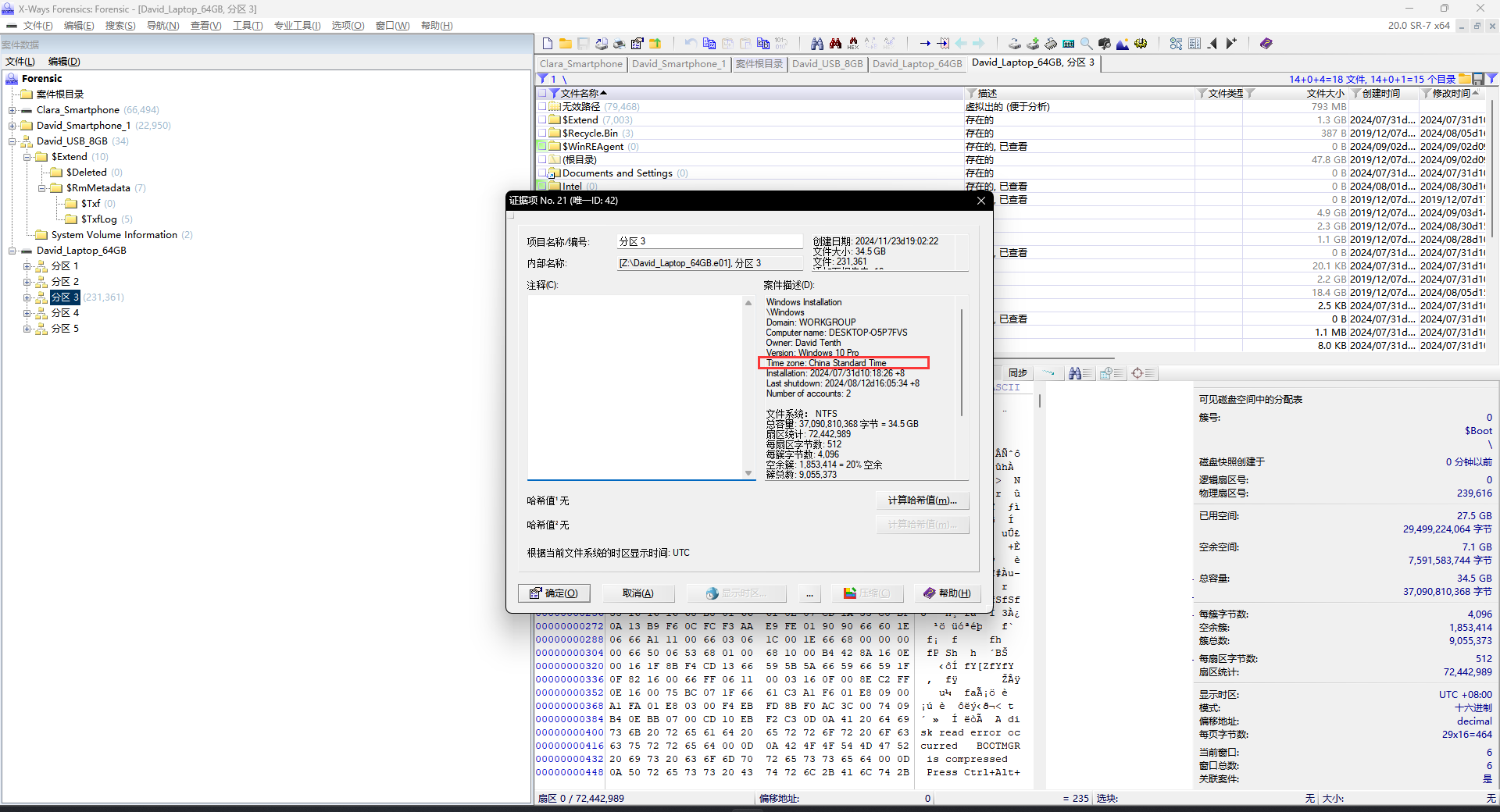

84. 参考David_Laptop_64GB.e01,用户配置的时区是?

A) Australian Central Time

B) China Standard Time

C) New Zealand Standard Time

D) Nepal Time

答案:B) China Standard Time

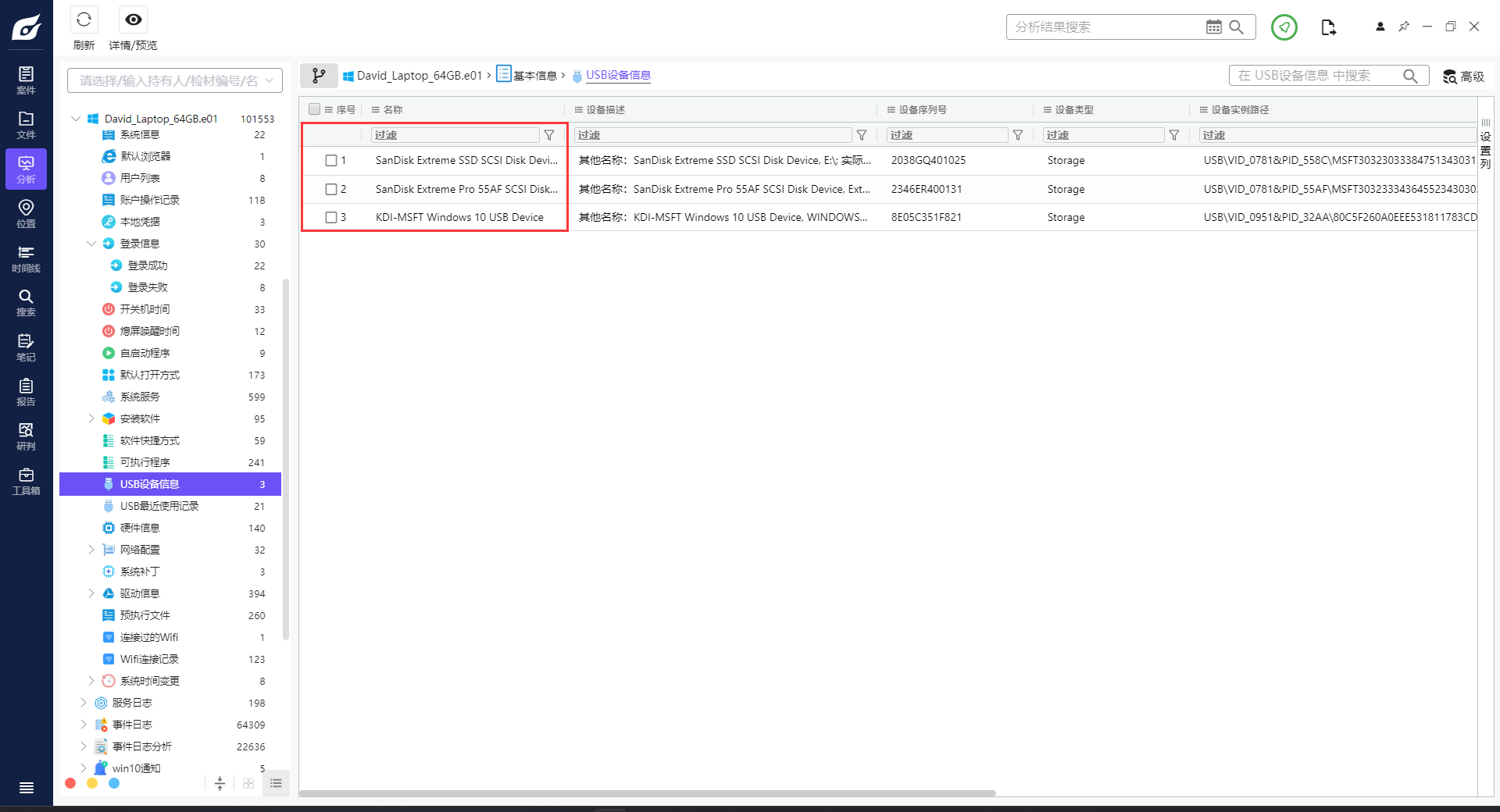

85. 参考David_Laptop_64GB.e01,David的笔记本电脑曾經连接了多少个设备?

A) 1

B) 2

C) 3

D) 4

答案:C) 3

86. 参考David_Laptop_64GB.e01,David的笔记本电脑上的Firefox浏览器安装了哪些扩展工具?答案格式:请以大寫英文字母作答,无须留空白位)

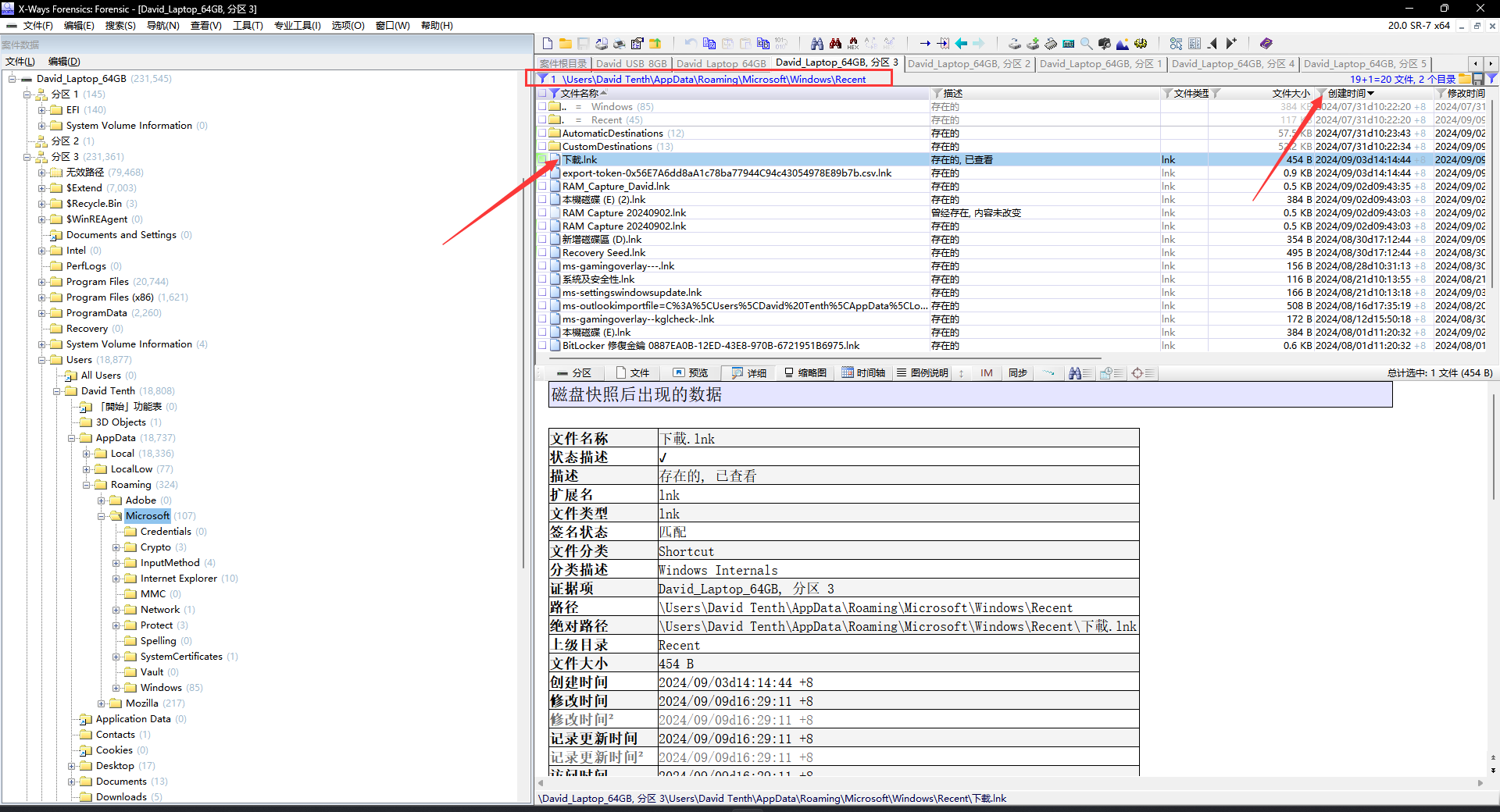

87. 参考David_Laptop_64GB.e01,根据用户配置文件中的.lnk文件,最后访问的文件名称是?

A) 下載

B) export-token

C) RAM_Capture_DaviD

D) 本機磁碟(E) (2)

答案:A) 下載

在这个目录下查看:\Users\David Tenth\AppData\Roaming\Microsoft\Windows\Recent

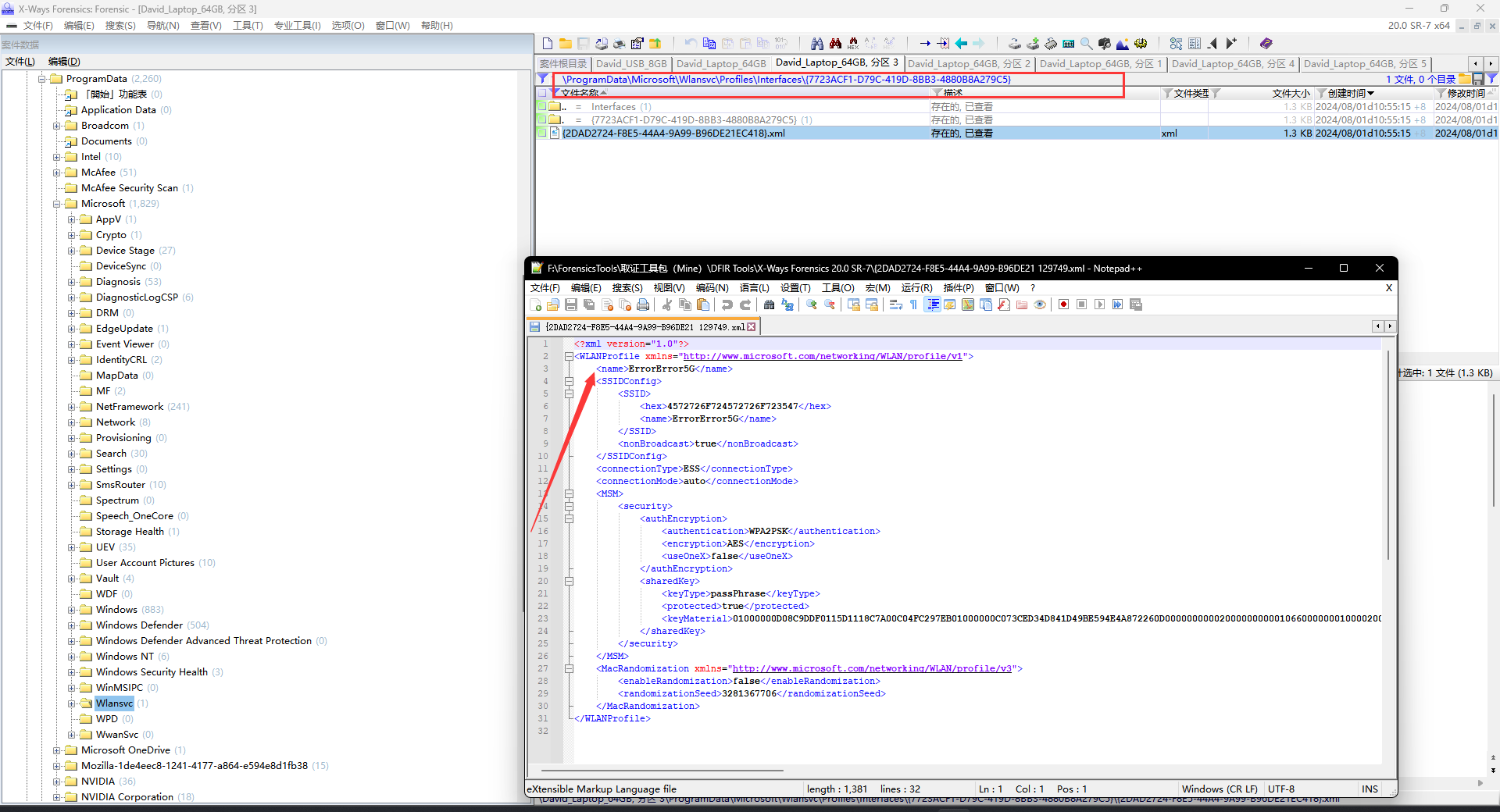

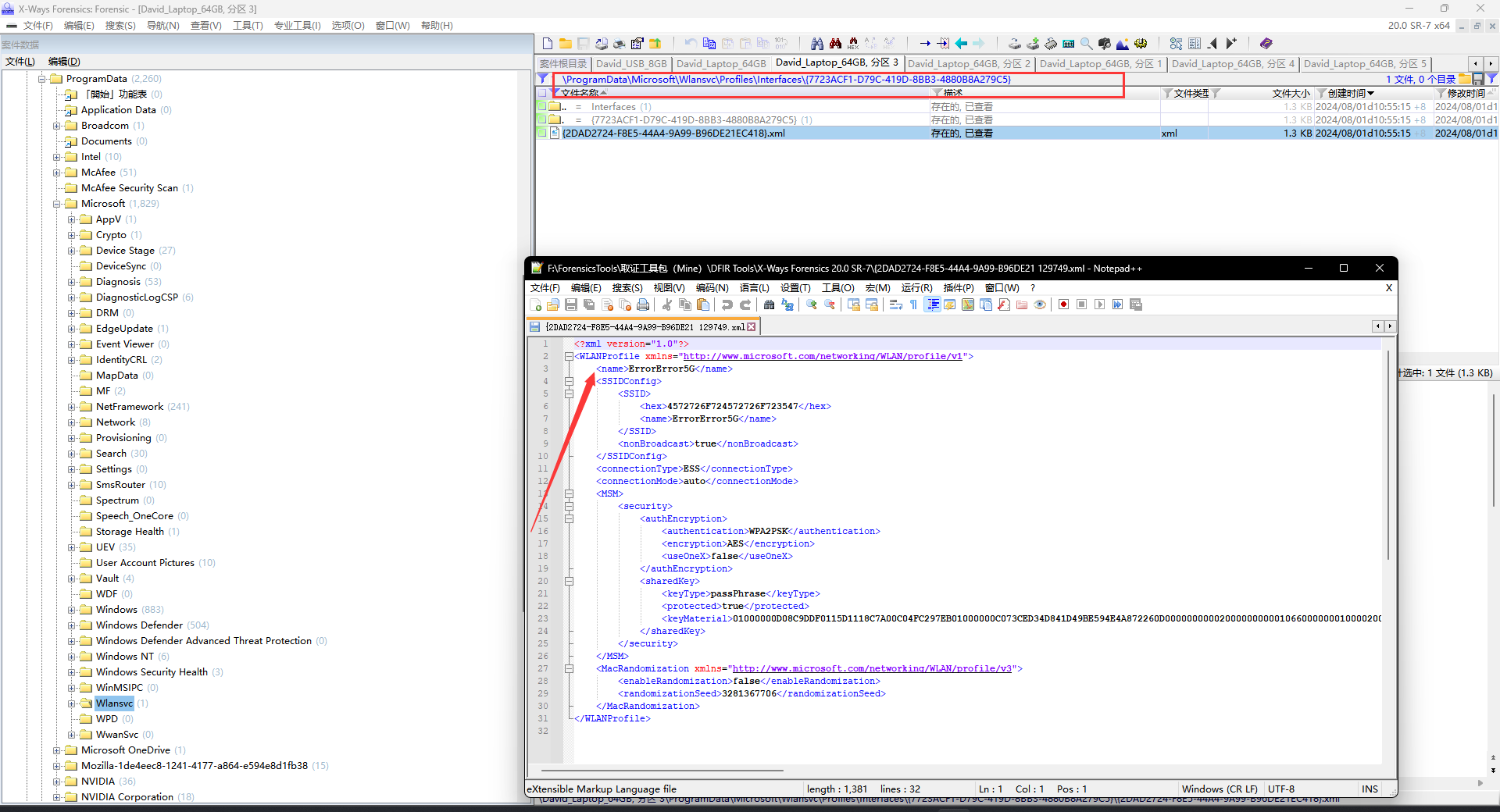

88. 参考David_Laptop_64GB.e01,David的笔记本电脑曾經连接了多少个不同的Wi-Fi?

A) 1

B) 2

C) 3

D) 4

答案:A) 1

在这个目录下查看:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces\{7723ACF1-D79C-419D-8BB3-4880B8A279C5}

89. 承上题,参考David_Laptop_64GB.e01,该Wi-Fi网络的名称(SSID)是?答案格式:大写英文字母和小写英文字母混合组成)

答案:ErrorError5G

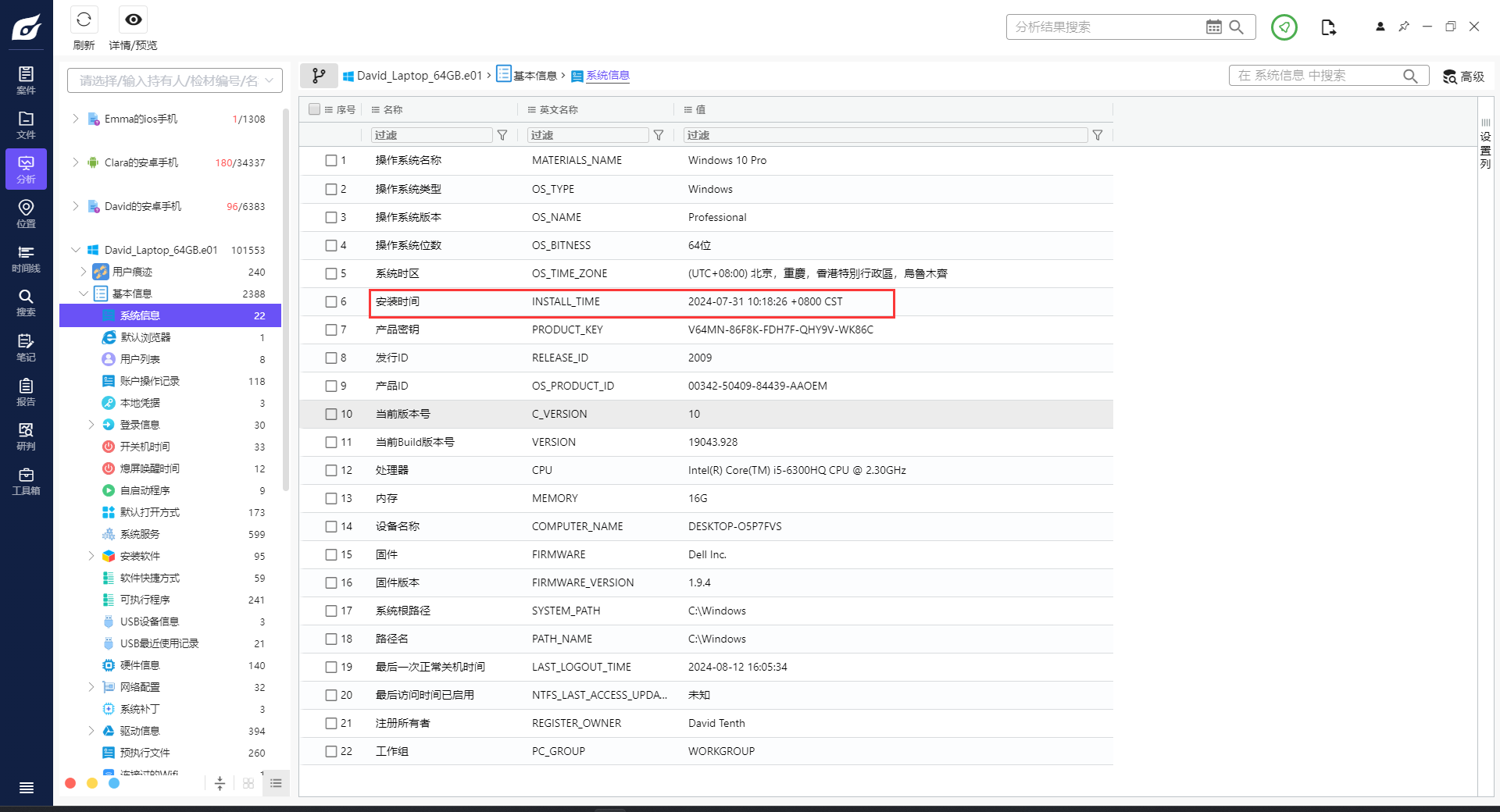

90. 参考David_Laptop_64GB.e01,该电脑的Windows操作系统的安装日期是什么?

A) 2024-07-31 09:55:37 UTC+8

B) 2024-08-01 13:10:15 UTC+8

C) 2024-07-31 10:18:26 UTC+8

D) 2024-08-01 14:43:55 UTC+8

答案:C) 2024-07-31 10:18:26 UTC+8

可以去看注册表

虚拟货币取证

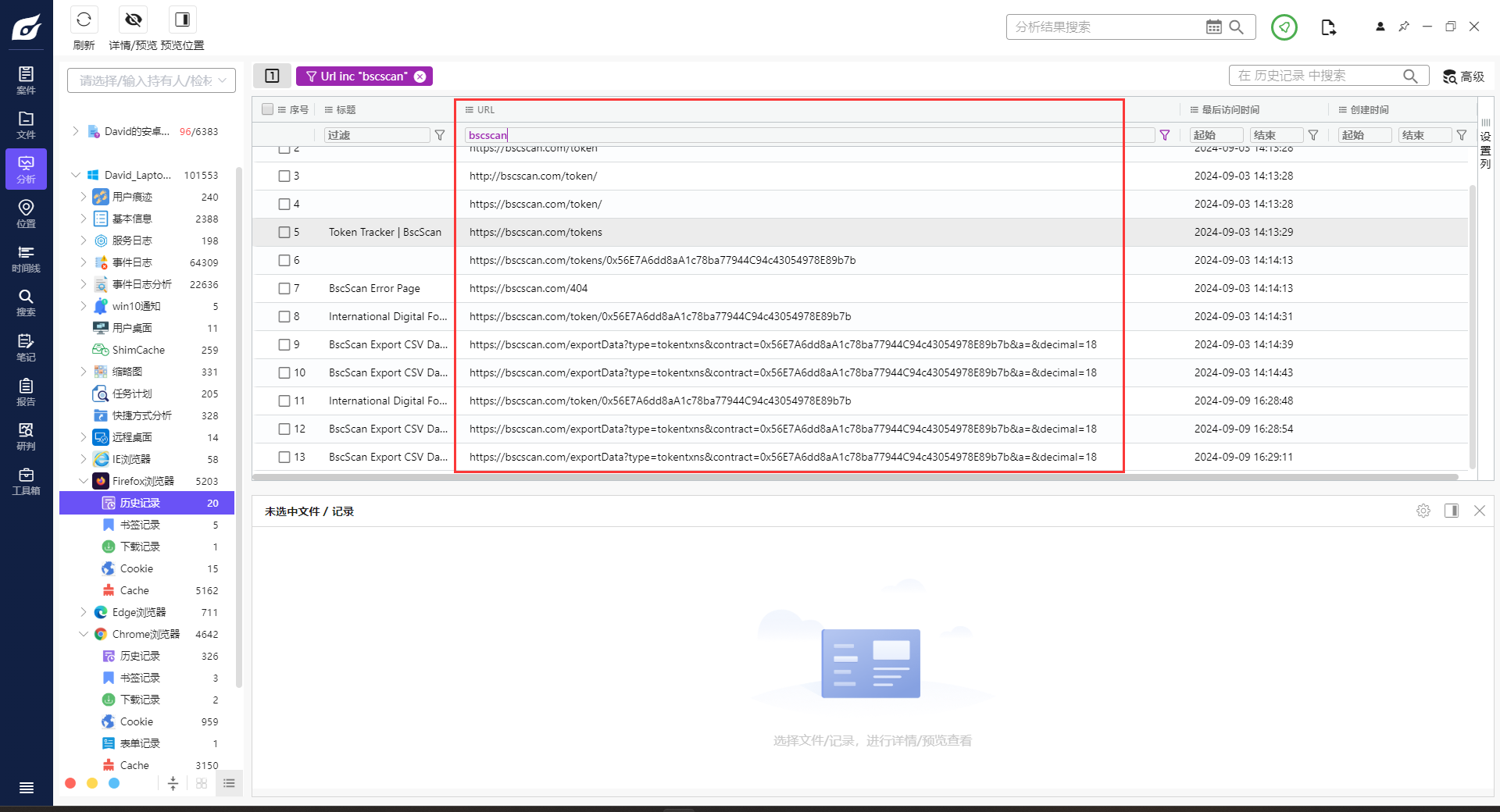

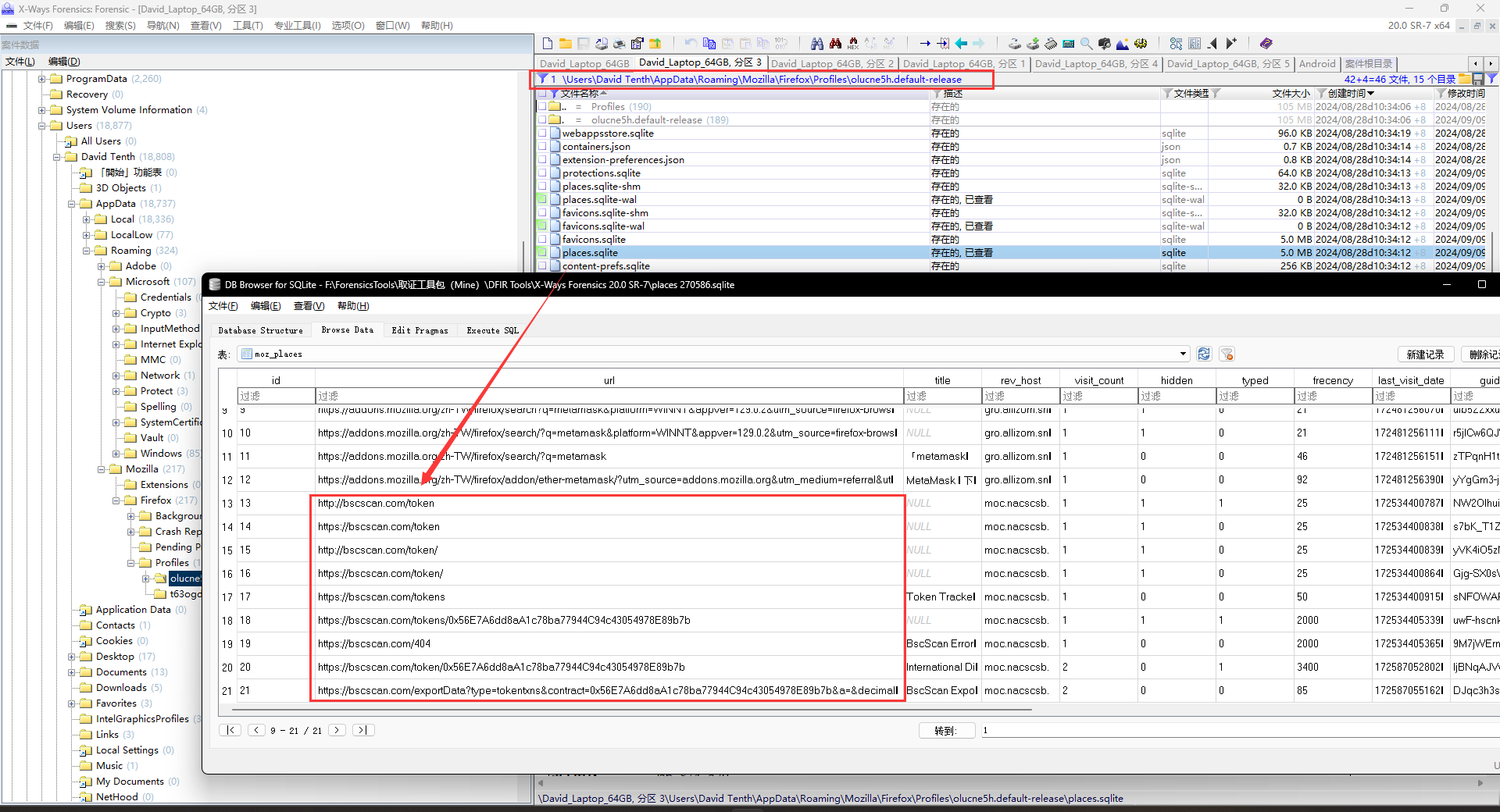

91. 通过对David 笔记本电脑的电子数据取证和痕迹分析,你了解到David是一名 cryptocurrency 专家。假設虚拟貨幣International Digital Forensics Coin (IDFC)面值是每1個IDFC等如1-HKDIDFC Token Address: 0x56E7A6dd8aA1c78ba77944C94c43054978E89b7b區塊鏈: Binance Smart Chain)\n下列那个网站能够找到区块链:Binance Smart Chain的交易记录?

A) binance.com

B) bscscan.com

C) etherscan.io

D) blockchain.com

去看数据库也行

92. 参考Emma_Mobile.zip中的微信聊天记录分析,Emma用什么方法盜取David的IDFC?

A) Emma经Clara盗取了David虚拟货币钱包的私匙(Private Key)

B) Emma经Clara盗取了David虚拟货币钱包的公匙(Public Key)

C) Emma经Clara盗取了David虚拟货币钱包的回复匙(Recovery seed)

D) Emma盗取了David电话

答案:C) Emma经Clara盗取了David虚拟货币钱包的回复匙(Recovery seed)

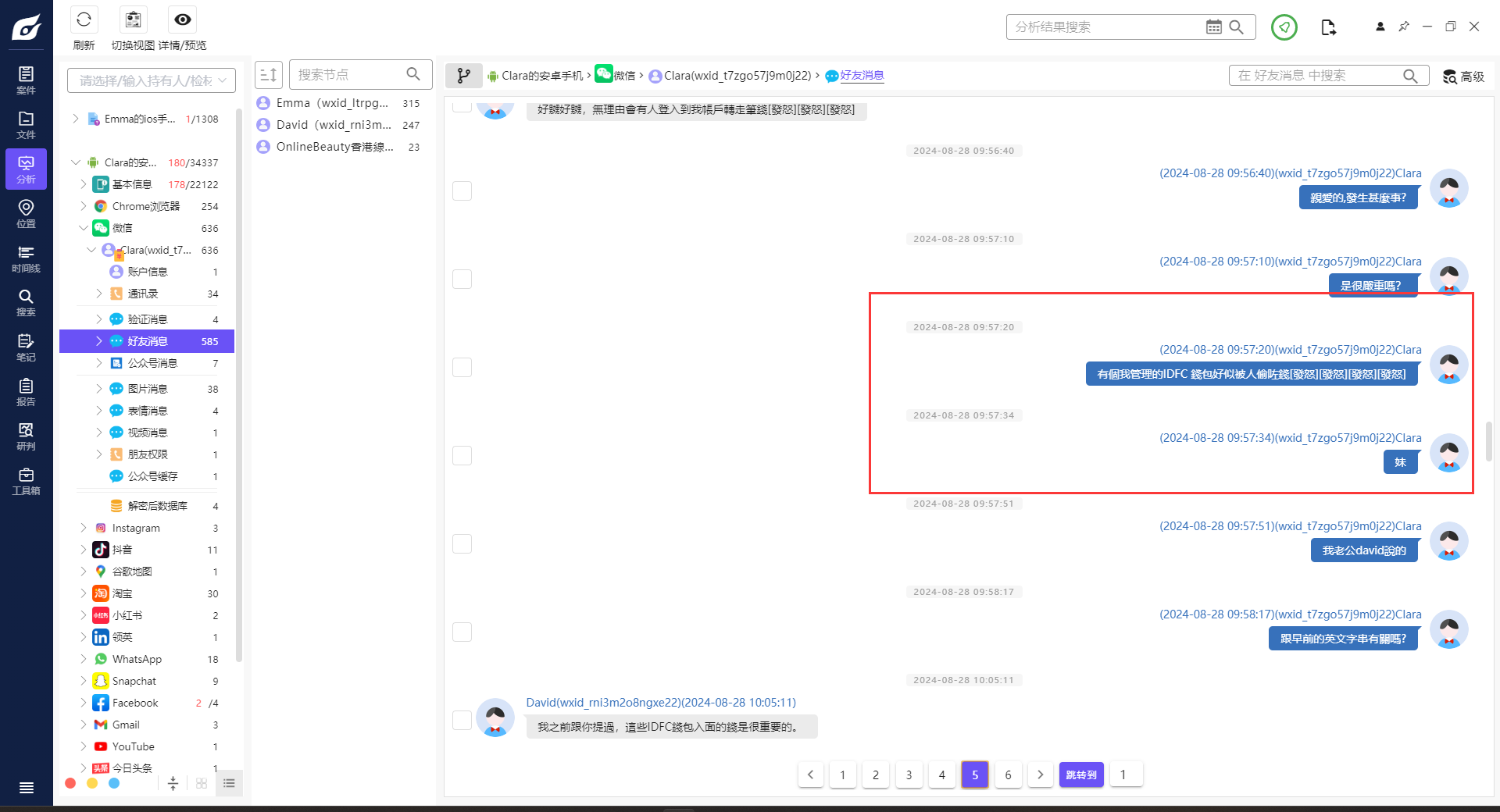

93. 根据David,Emma及Clara的微信对话,David在什么日期时间发现IDFC被盗?

A) 2024-8-22 18:06

B) 2024-8-28 09:14

C) 2024-8-28 09:57

D) 2024-8-29 15:52

答案:C) 2024-8-28 09:57

94. 参考Emma_Mobile.zip中的微信对话分析,Emma为什么盜取David的IDFC?

A) Emma为了买名贵手表

B) Emma为了赌钱

C) Emma为了炒卖虚拟货币

D) Emma为了还财务公司的欠债

答案:D) Emma为了还财务公司的欠债

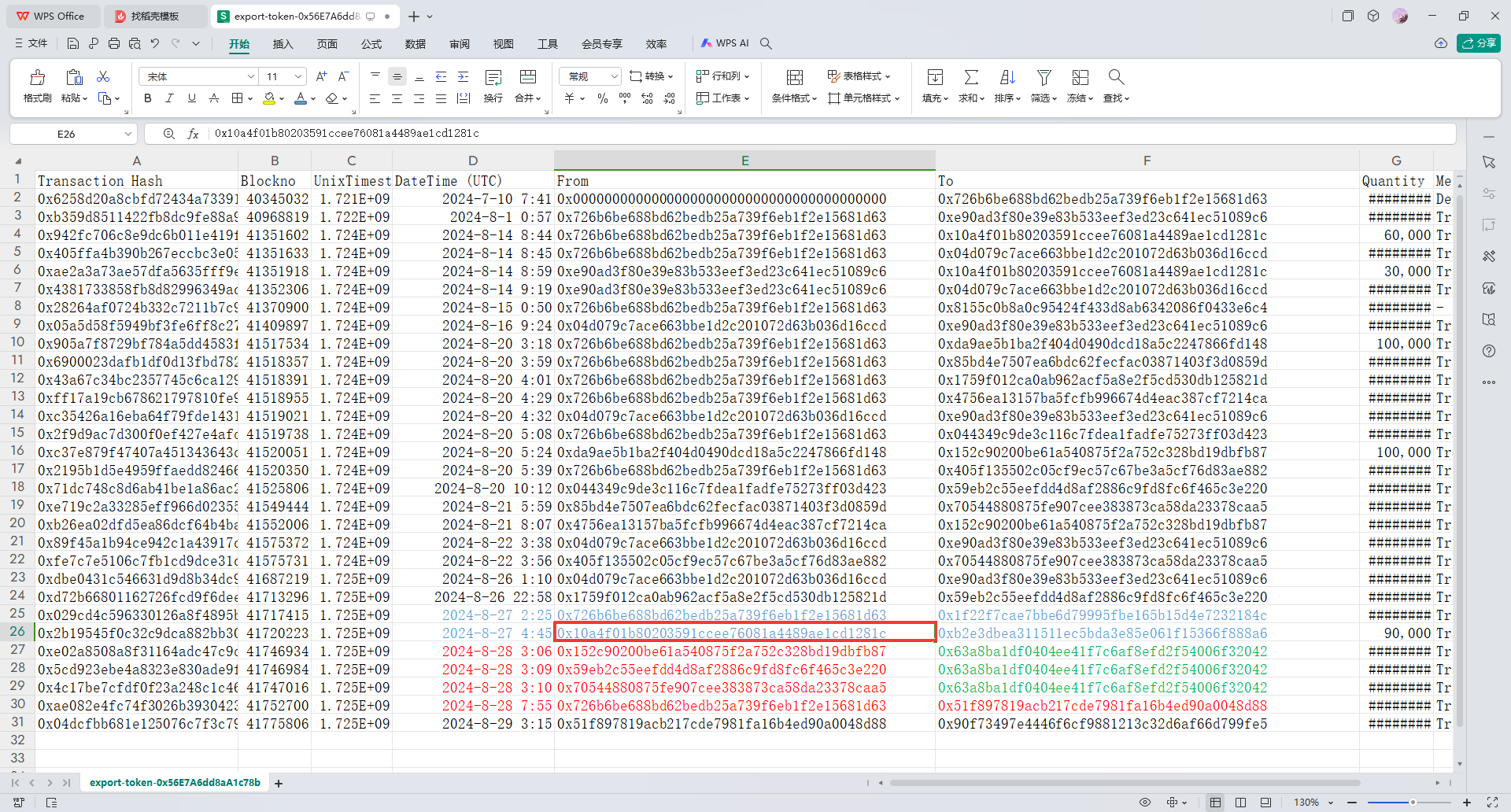

95. 参考David_Laptop_64GB.e01及David,Emma及Clara的微信对话,分析IDFC的交易记录,Emma盜取了David虚拟货币钱包内哪个地址的IDFC?

A) 0x10a4f01b80203591ccee76081a4489ae1cd1281c

B) 0x152c90200be61a540875f2a752c328bd19dbfb87

C) 0x59eb2c55eefdd4d8af2886c9fd8fc6f465c3e220

D) 0x70544880875fe907cee383873ca58da23378caa5

答案:A) 0x10a4f01b80203591ccee76081a4489ae1cd1281c

Emma在26日14点半得知了回复种子,David在28日9点左右发现失窃;注意 导出表的时间为UTC要+8。经过筛选只有

1 | 2024-8-27 2:25 0x726b6be688bd62bedb25a739f6eb1f2e15681d63 0x1f22f7cae7bbe6d79995fbe165b15d4e7232184c |

在时间范围之内,又因为地址0x726b6be688bd62bedb25a739f6eb1f2e15681d63在被发现之后依旧存在转账操作,所以只有0x10a4f01b80203591ccee76081a4489ae1cd1281c更加的可疑。

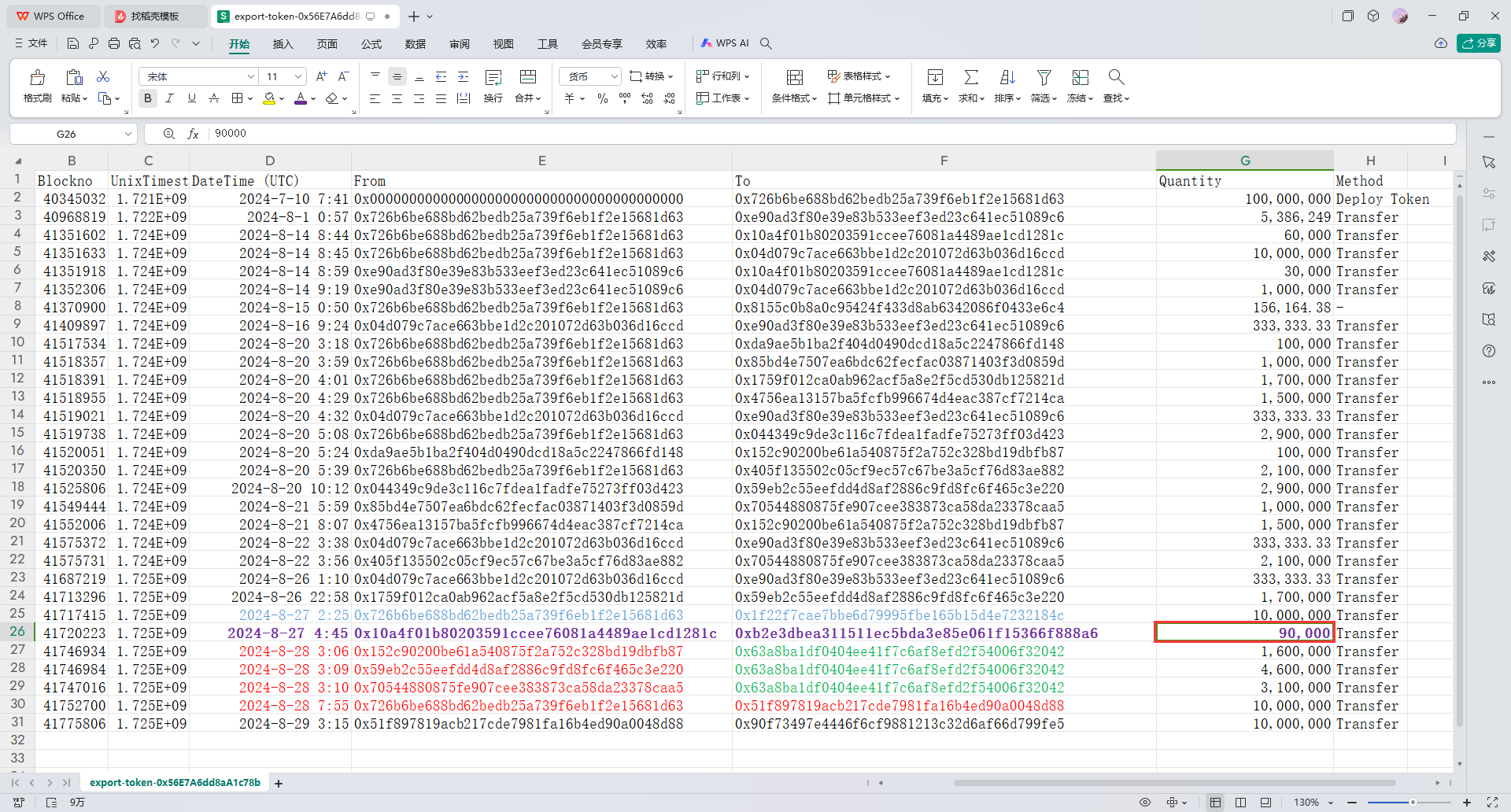

96. 根据David,Emma及Clara的微信对话及IDFC的交易记录作分析,Emma总共盗取了David多少IDFC?

A) 90,000 IDFC

B) 170,000 IDFC

C) 9,300,000 IDFC

D) 9,390,000 IDFC

答案:A) 90,000 IDFC

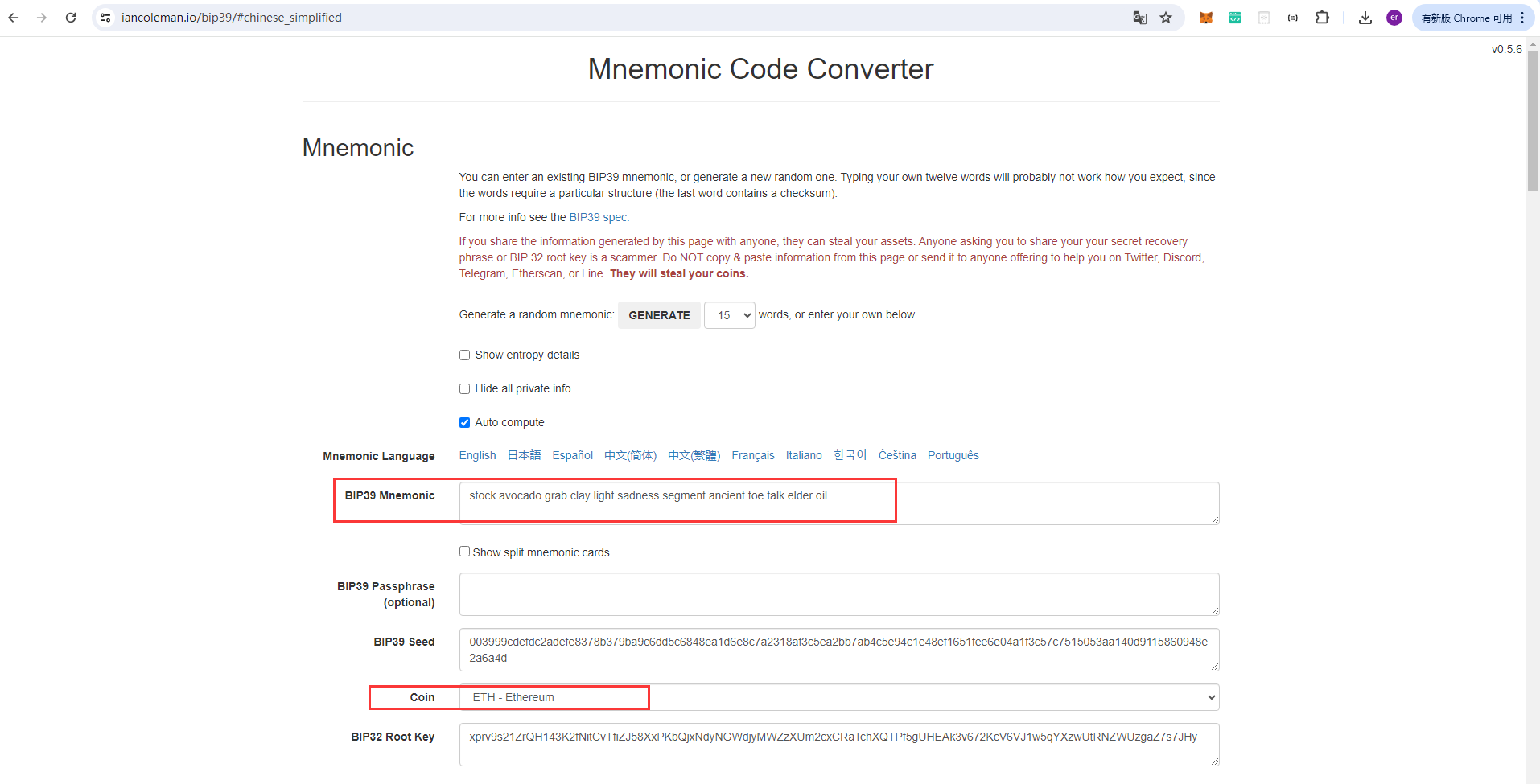

97. 根据Emma及Clara的微信对话,下列哪些地址是由相同的恢复短语(Recovery Seed)所生成?

A) 0x10a4f01b80203591ccee76081a4489ae1cd1281c

B) 0x152c90200be61a540875f2a752c328bd19dbfb87

C) 0x59eb2c55eefdd4d8af2886c9fd8fc6f465c3e220

D) 0x63a8ba1df0404ee41f7c6af8efd2f54006f32042

答案:0x10a4f01b80203591ccee76081a4489ae1cd1281c、0x152c90200be61a540875f2a752c328bd19dbfb870x59eb2c55eefdd4d8af2886c9fd8fc6f465c3e220

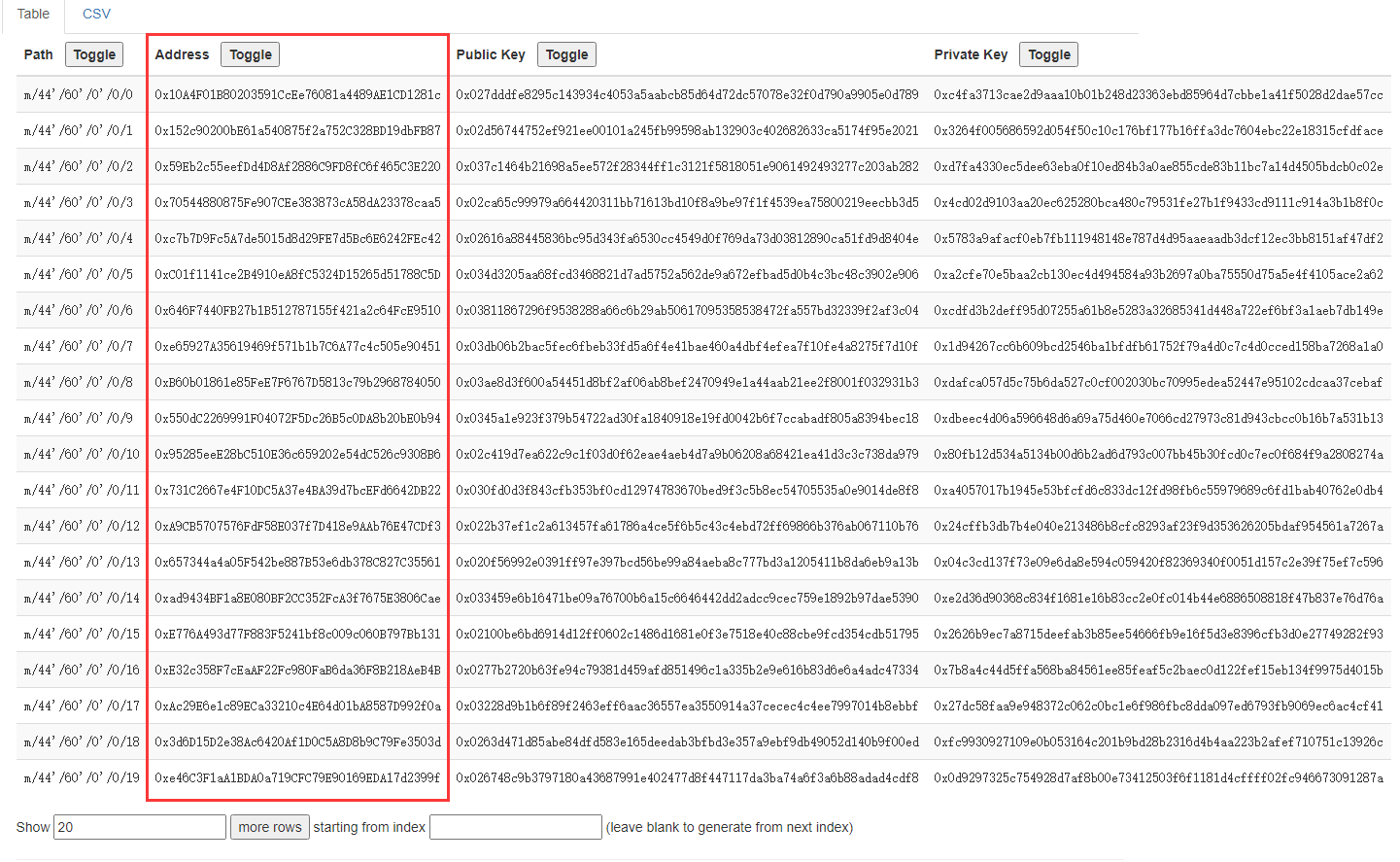

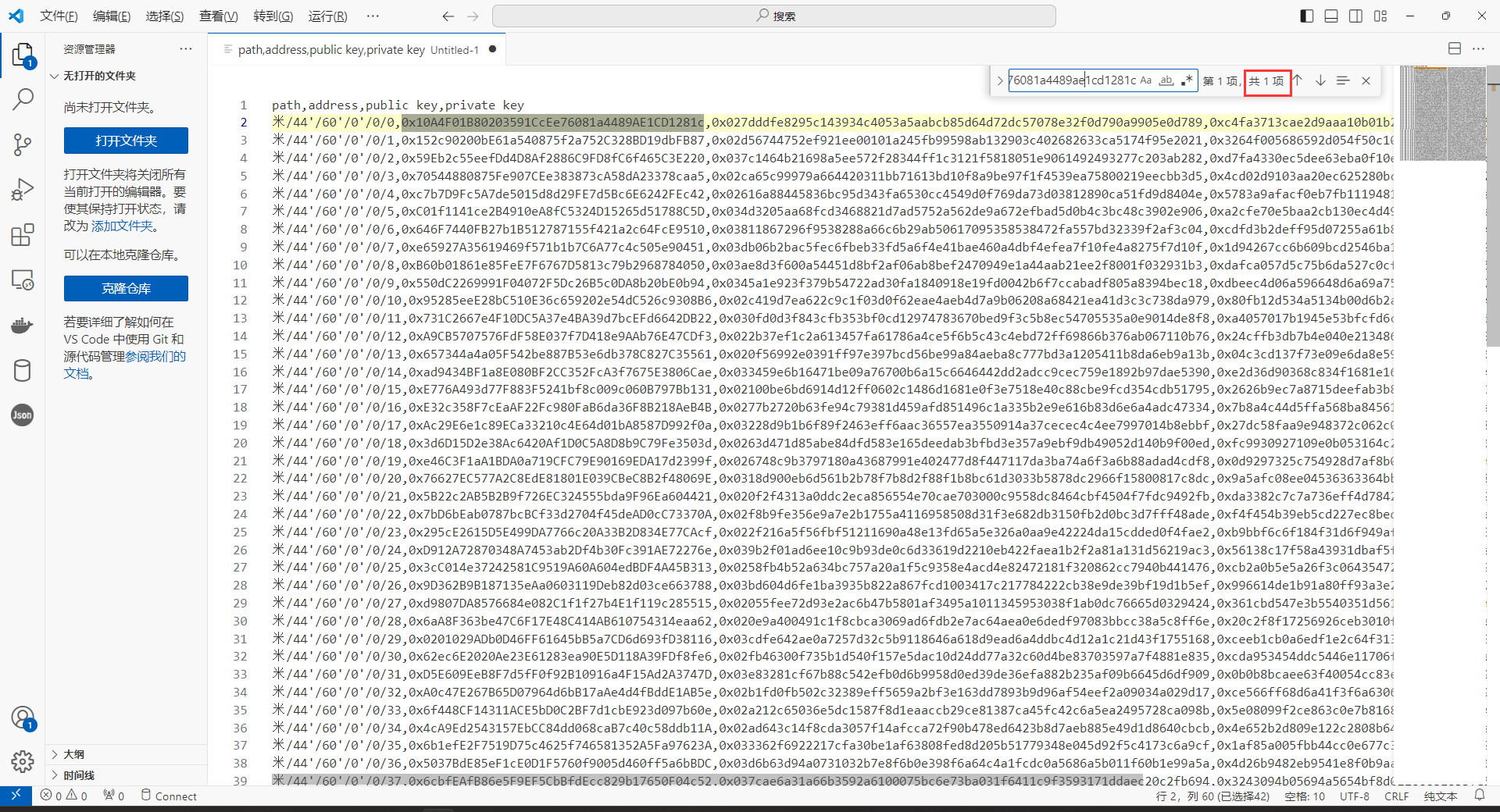

使用种子恢复工具:https://iancoleman.io/bip39/#chinese_simplified

查看

98. 根据IDFC的交易记录作分析,总共有多少次IDFC交易流入地址0x10a4f01b80203591ccee76081a4489ae1cd1281c?

A) 0

B) 1

C) 2

D) 3

答案:B) 1

99. 参考David_Laptop_64GB.e01,在David计算机的D盘内有一张图片,根据图片上的信息,找出David另一个虚拟货币钱包的恢复短语(2)(Recovery Seed),下列哪一个单词是在此恢复短语(2)(Recovery Seed)内?

A) fall

B) bread

C) brain

D) dove

答案:D) dove

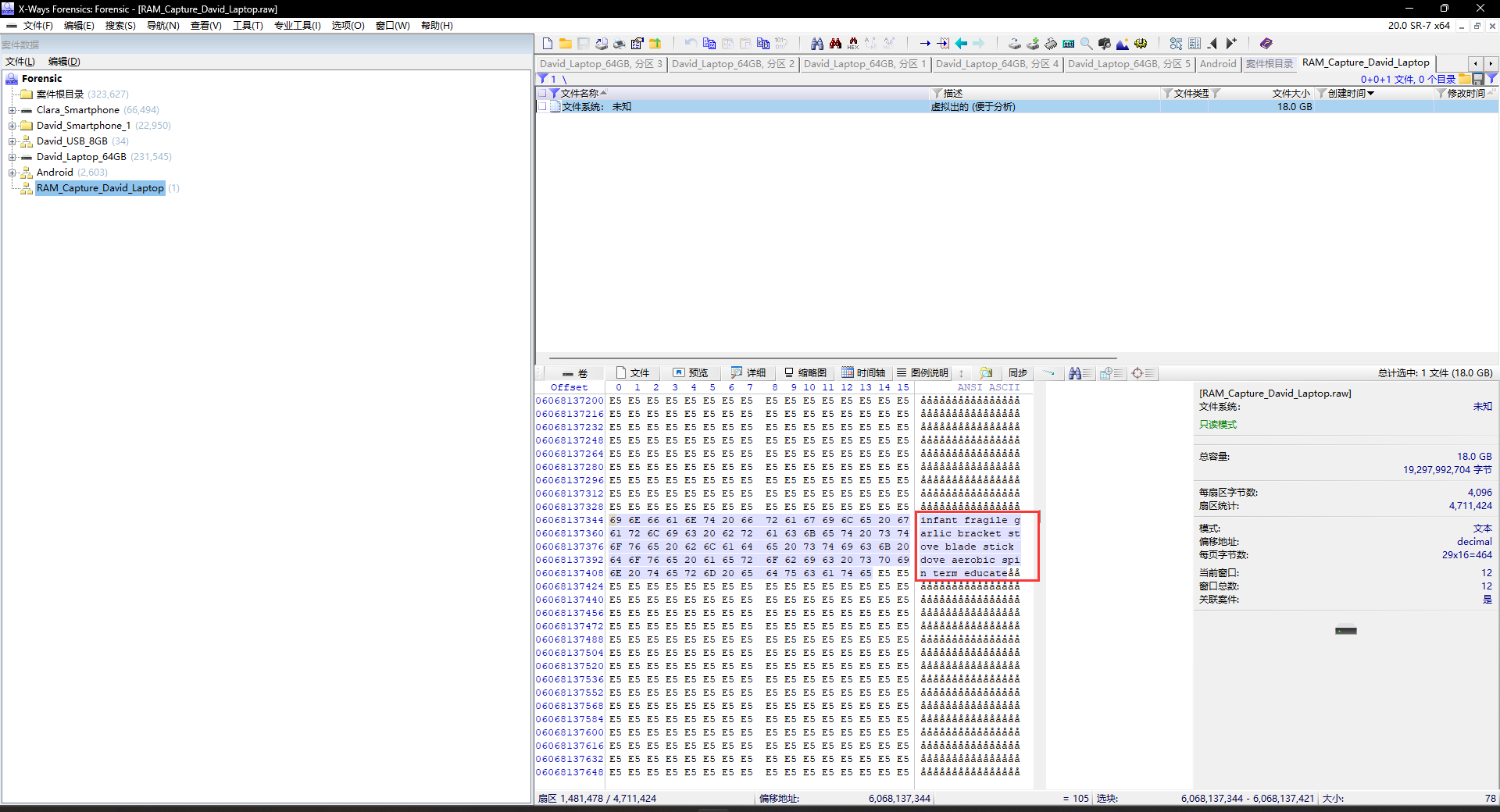

此时只出现了两个恢复词,我们将目光转到David电脑的内存镜像;对关键词进行检索

结果为infant fragile garlic bracket stove blade stick dove aerobic spin term educate

100. 承上题,参考David_Laptop_64GB.e01,在IDFC的交易记录中,下列哪些地址由上述恢复短语(2)(Recovery Seed)所生成?

选择项:

A) 0xb2e3dbea311511ec5bda3e85e061f15366f888a6

B) 0xe90ad3f80e39e83b533eef3ed23c641ec51089c6

C) 0x90f73497E4446f6Cf9881213C32D6af66d799fE5

D) 0x63a8ba1df0404ee41f7c6af8efd2f54006f32042

答案:0x90f73497E4446f6Cf9881213C32D6af66d799fE5、0x63a8ba1df0404ee41f7c6af8efd2f54006f32042

致谢