初探内网信息收集

前言

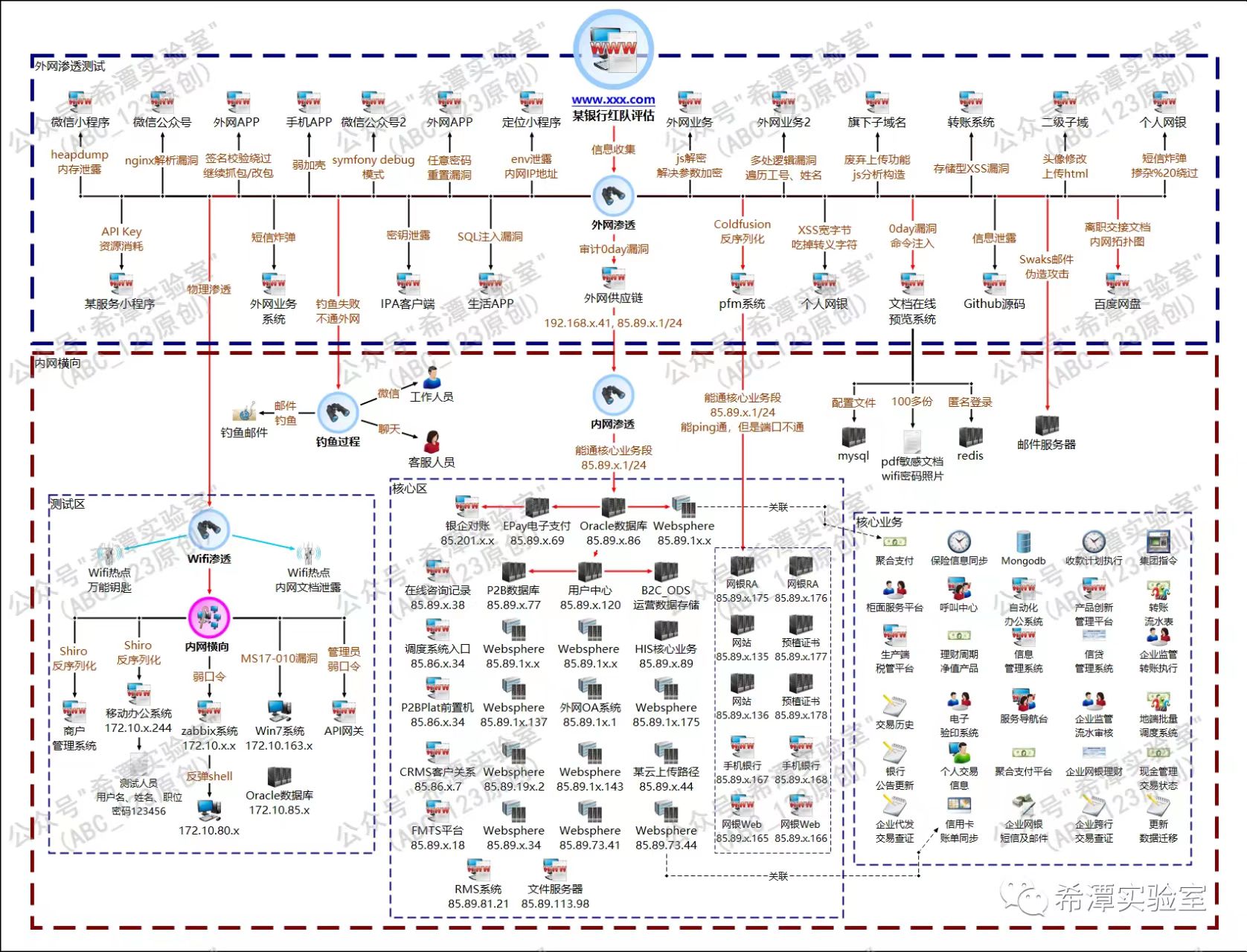

当我们通过外网的漏洞getshell后接下来就是漫漫的内网渗透;而知识面决定了我们的攻击面,之前打内网的时候往往因为知识面的不足导致攻击面较为狭窄,漏掉了很多的分数;而当我们进入到内网中,我们身处在一个陌生的环境之中,在这个陌生的环境中,我们需要对当前的网络环境做出如下判断:

1.我是谁:对当前角色的判断

一个内网环境中存在各种各样角色的服务器,如Web服务器、文件服务器、代理服务器、数据库服务器、DNS服务器、内网PC机成员等,而我们要做的就是对自己所拿到的服务器的角色做出判断。此时可以通过端口的扫描来判断开启的服务、安装的软件、检查系统的代理设置和代理服务器的日志、使用nslookup或dig命令测试DNS解析功能等

2.我在哪:对当前机器所处区域的判断

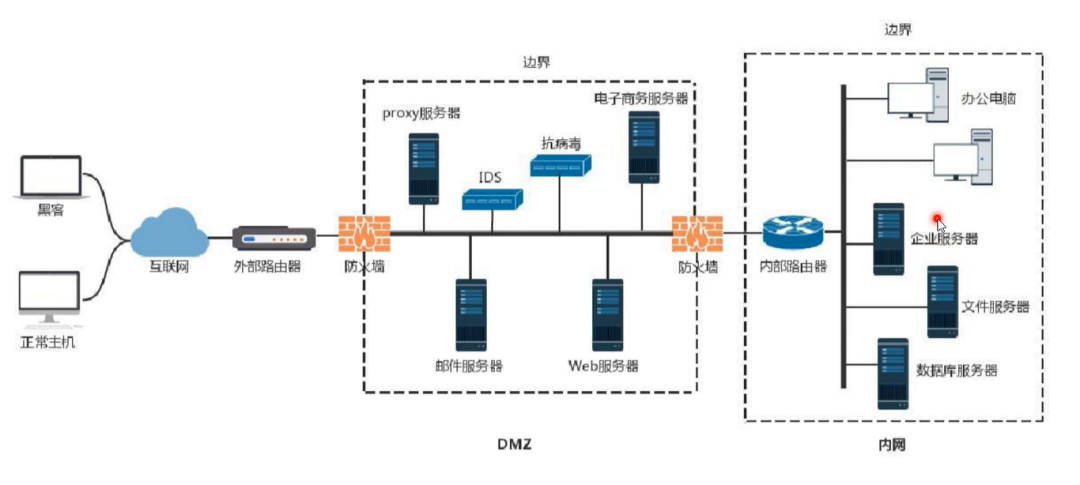

在网络中一般存在三种区域。分别是外网区域、DMZ区域、内网区域

外网即互联网,内网即局域网,这里有个DMZ的区域,DMZ称为隔离区,又被称作为”非军事化区”。他的存在是为了解决安装了防火墙后外网不能访问内网而设立的一个非安全系统与安全系统之间的缓冲区。

我们假设这样一种场景,我们有在内网有安放Web服务器或者邮件服务器这种需要对外网开放访问的需求,这个时候假如我们把我们的Web服务器或邮件服务器放在内网区域中,由于为了安全考虑,一般外网是访问不了内网的,但是为了外网可以访问到我们的Web和邮件服务器,我们需要对防火墙作出相应的配置使其能被外网访问到。但是不巧的是黑客通过一些漏洞拿到了这个Web或邮件服务器的权限,且拿到的服务器和内网中一些重要服务器(如数据库服务器、企业服务器等)在同一个内网,所以黑客想要通过后续信息收集和漏洞利用可以很容易的去拿到同一内网中的其他服务器。当Web和邮件服

务器在DMZ区域时,就算黑客拿到了Web或邮件服务器的权限,黑客还面对一层防火墙,就可以很好的保护到内部网络。

一般网络的互通情况:

内网可以访问外网:内网的用户需要自由地访问外网。在这一策略中,防火墙需要执行NAT。

内网可以访问DMZ:此策略使内网用户可以使用或者管理DMZ中的服务器。

外网不能访问内网:这是防火墙的基本策略了,内网中存放的是公司内部数据,显然这些数据是不允许外网的用户进行访问的。如果要访问,就要通过VPN方式来进行。

外网可以访问DMZ:DMZ中的服务器需要为外界提供服务,所以外网必须可以访问DMZ。同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

DMZ不能访问内网:如不执行此策略,则当入侵者攻陷DMZ时,内部网络将不会受保护。

DMZ不能访问外网:此条策略也有例外,比如我们的例子中,在DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。

3.这是哪:对当前的网络环境的拓扑结构做出分析和判断

对该内网环境进行全面的数据收集与分析,尝试画出目前该环境的部分拓补图,随着信息收集的深入渐渐填充拓补图