2023SHCTF-MISC

[WEEK1]也许需要一些py

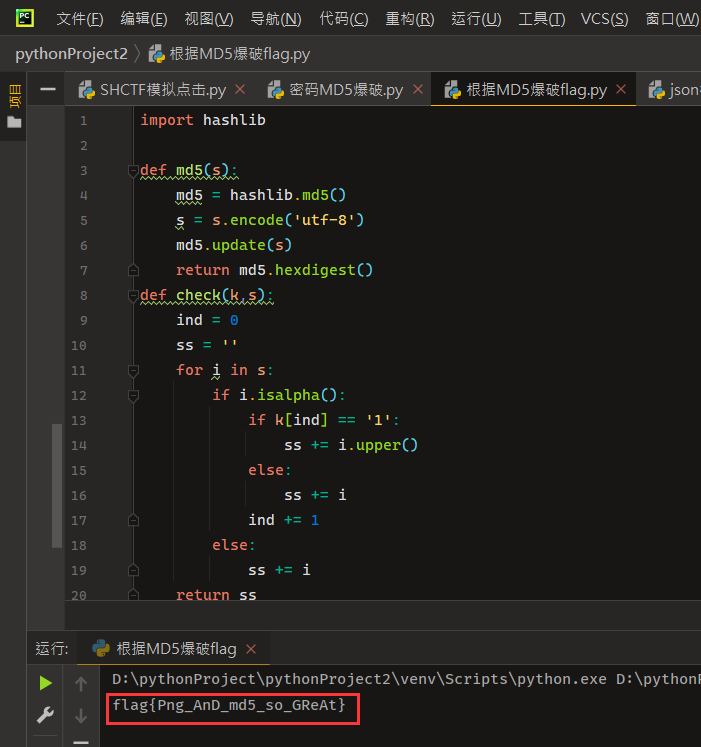

hint:这flag怎么没大没小的捏

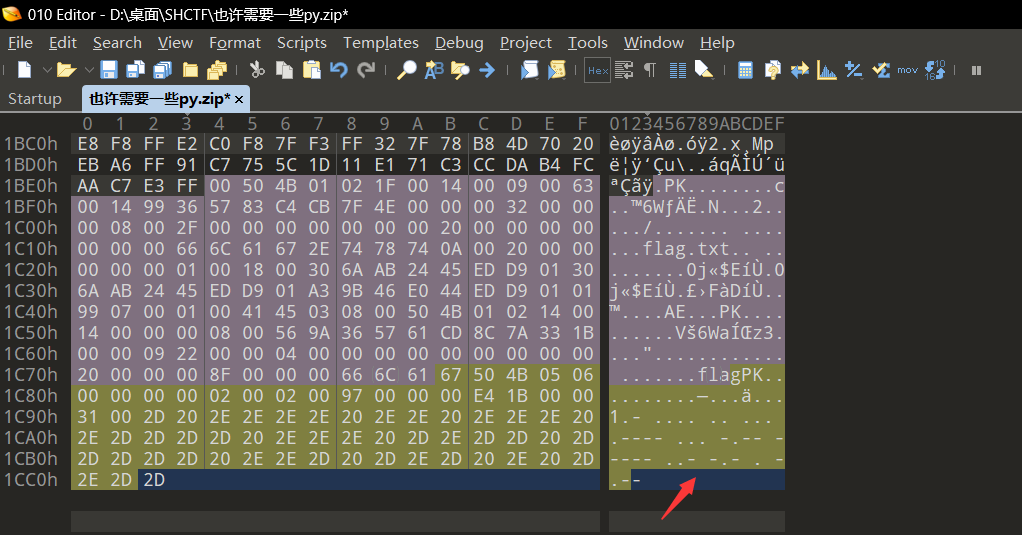

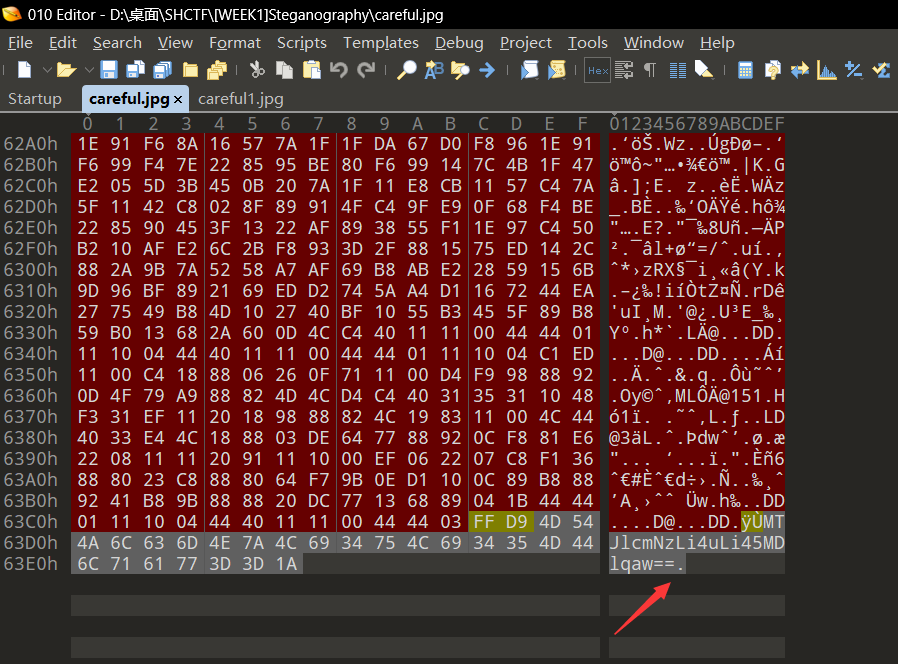

这个时候解压压缩包发现需要密码,此时使用010打开后发现尾部存在莫斯密码

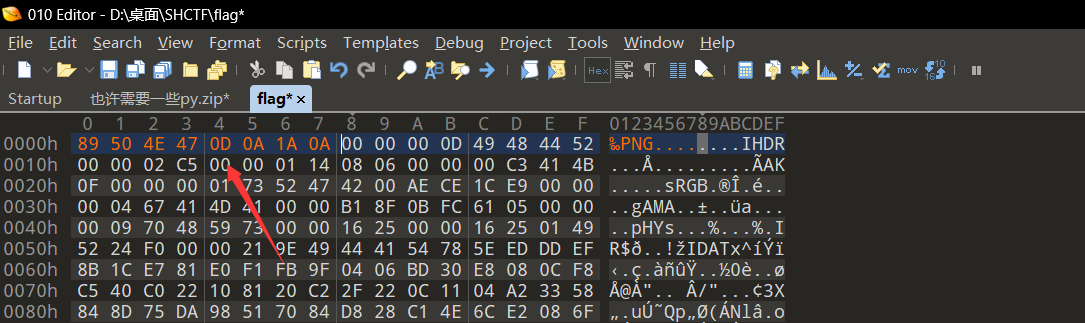

解密后得到AHIS1SY0UKEN发现密码不对,根据提示转为小写this1sy0ukey;此时将flag拖入010发现是文件头损坏的png文件;补全文件头

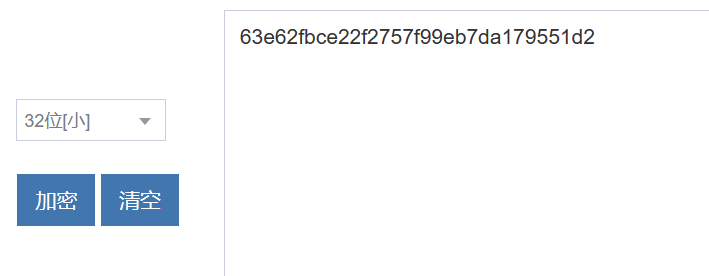

得到一串MD5值

一眼为根据MD5爆破flag

exp:

1 | import hashlib |

[WEEK1]ez-misc

此时打开01game.txt发现是一串01字符;这个时候可能是进制转换,摩斯密码,二维码之类的;这个时候尝试二进制转二维码

exp:

1 | from PIL import Image |

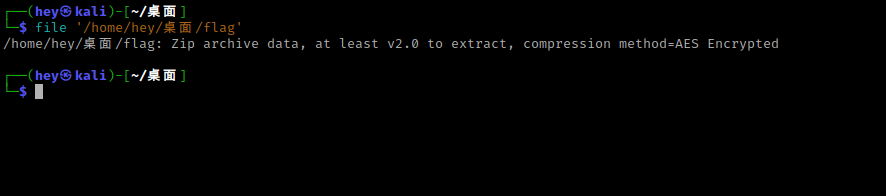

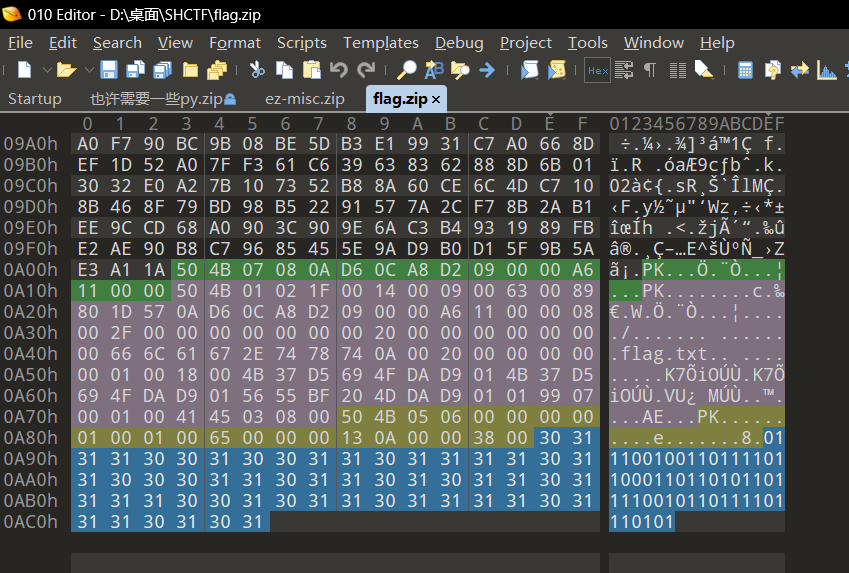

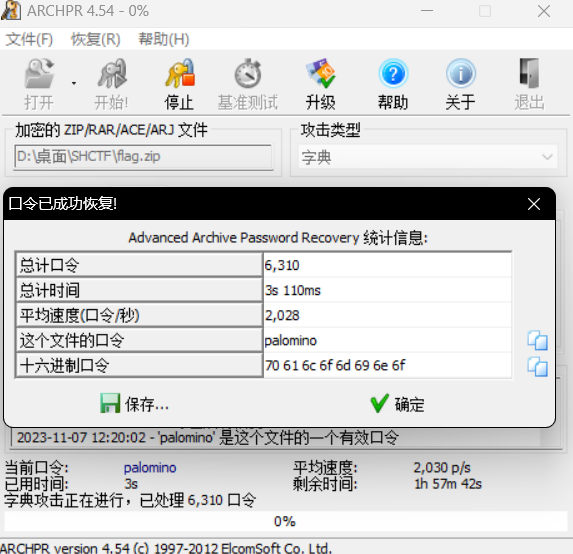

扫描得hit_k1sme4_4_fun;解压压缩包得到flag;识别文件之后发现是一个压缩包

拖入010分析可以发现文件末尾存在01;此时进行进制转换得到rockyou

此时知道存在弱口令,直接进行爆破即可

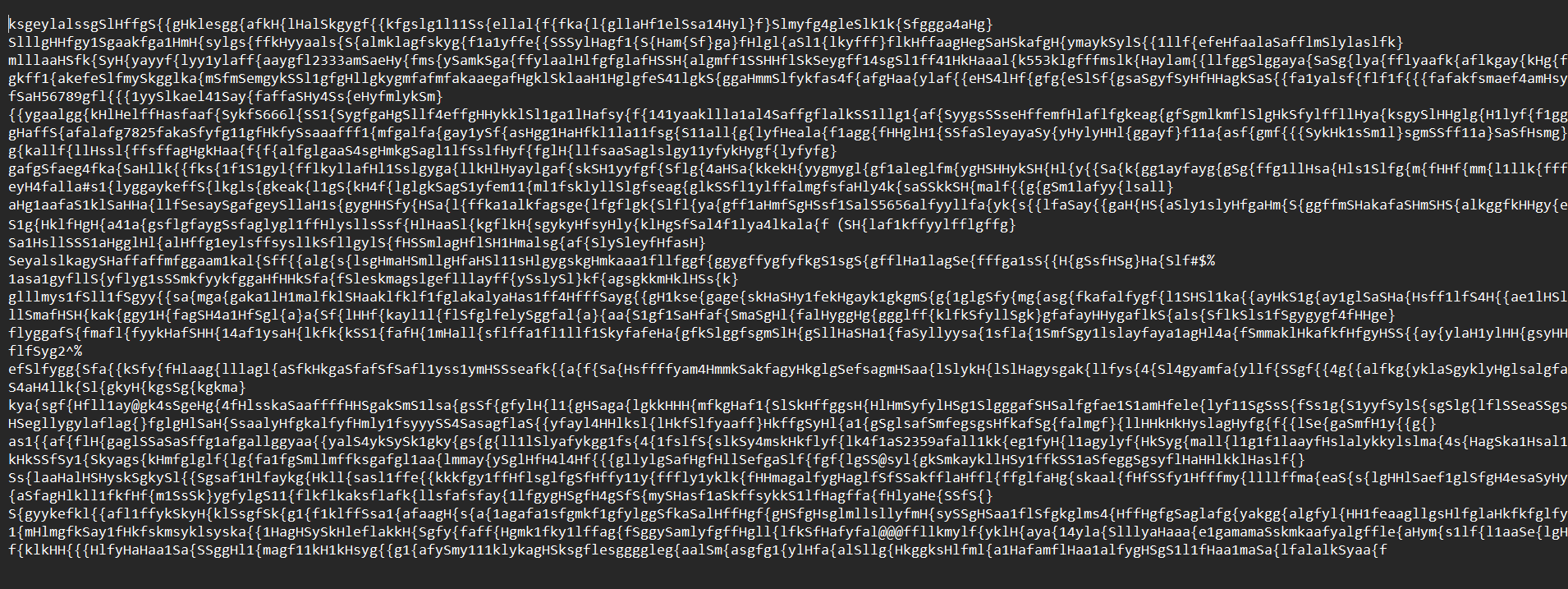

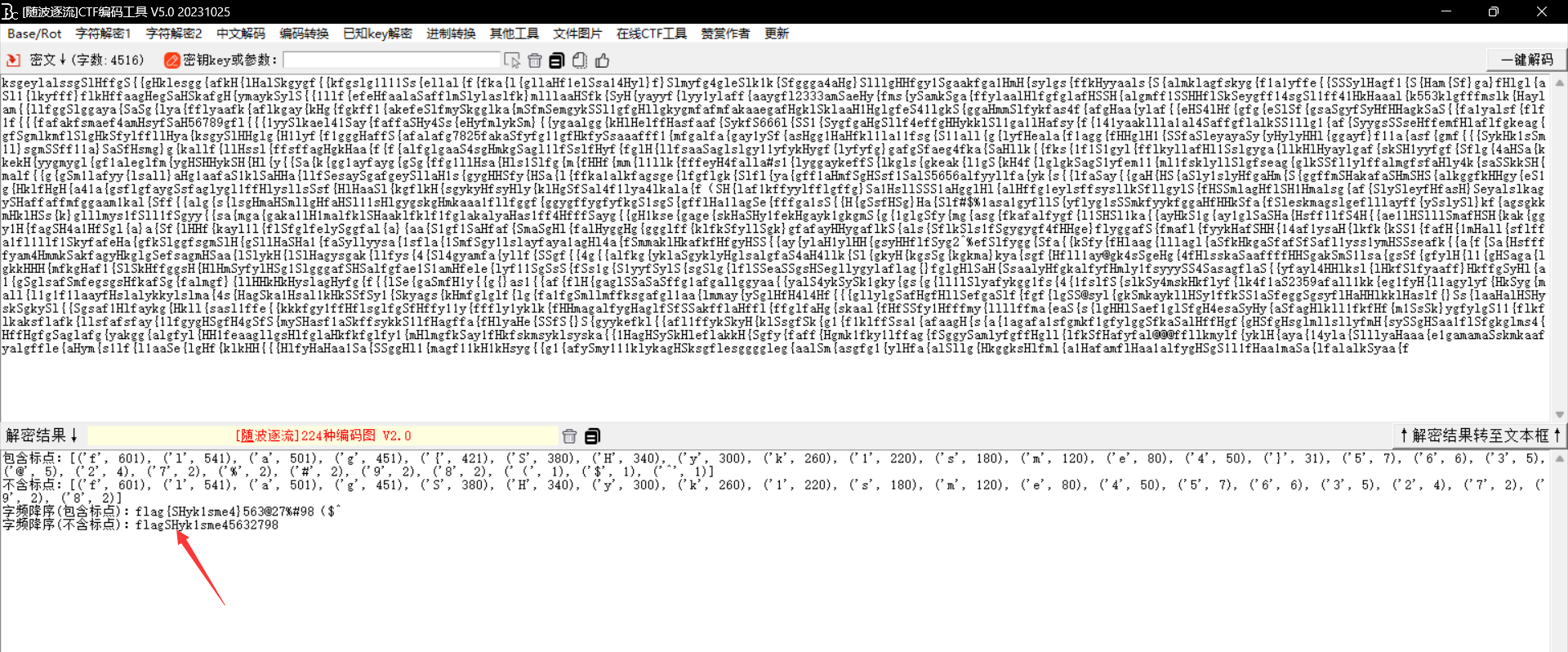

打开之后一眼顶真-字频分析

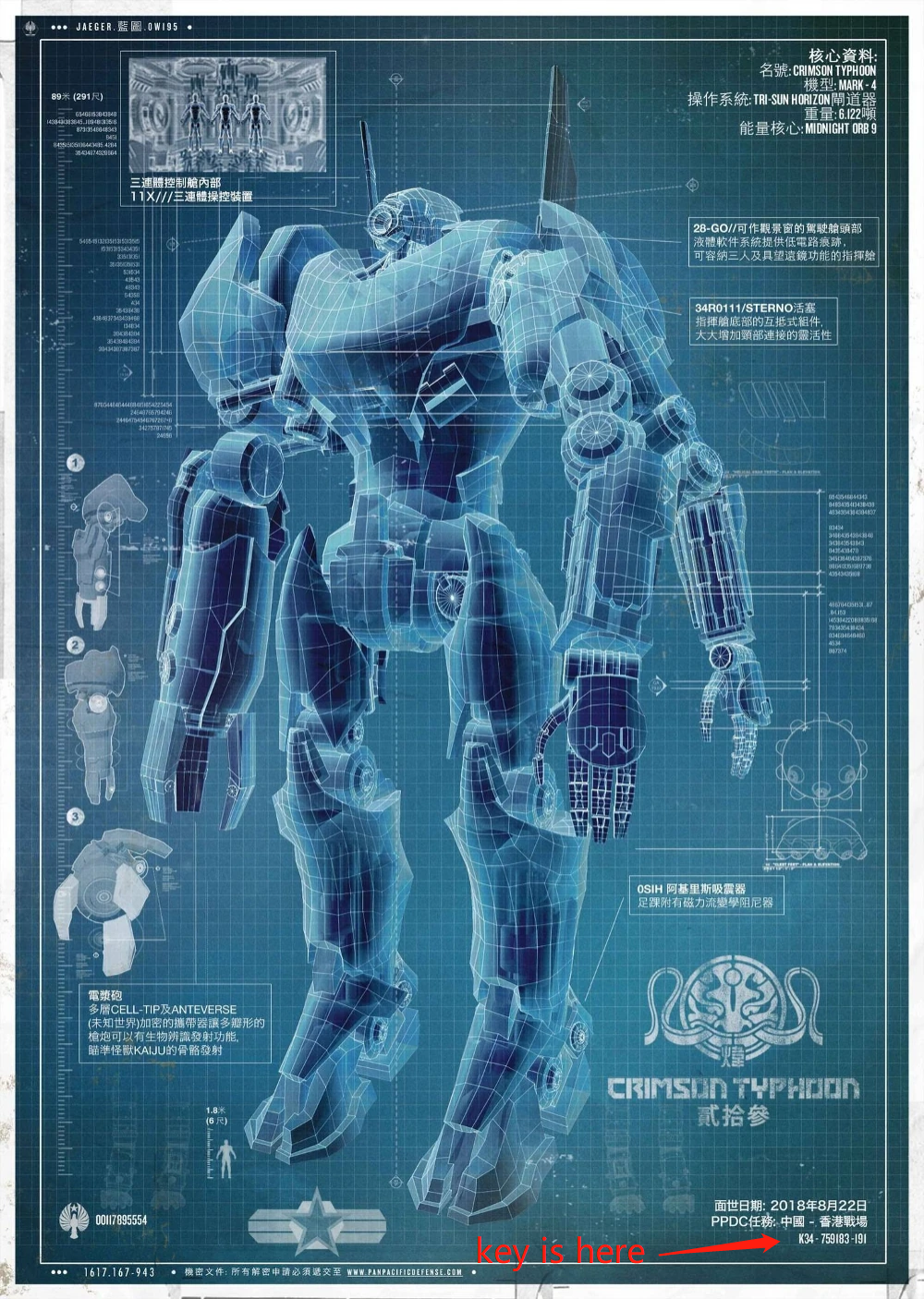

[WEEK1]Jaeger lover

hint:do you know Pacific Rim?(all have 4 steg,every image file have 2 steg)

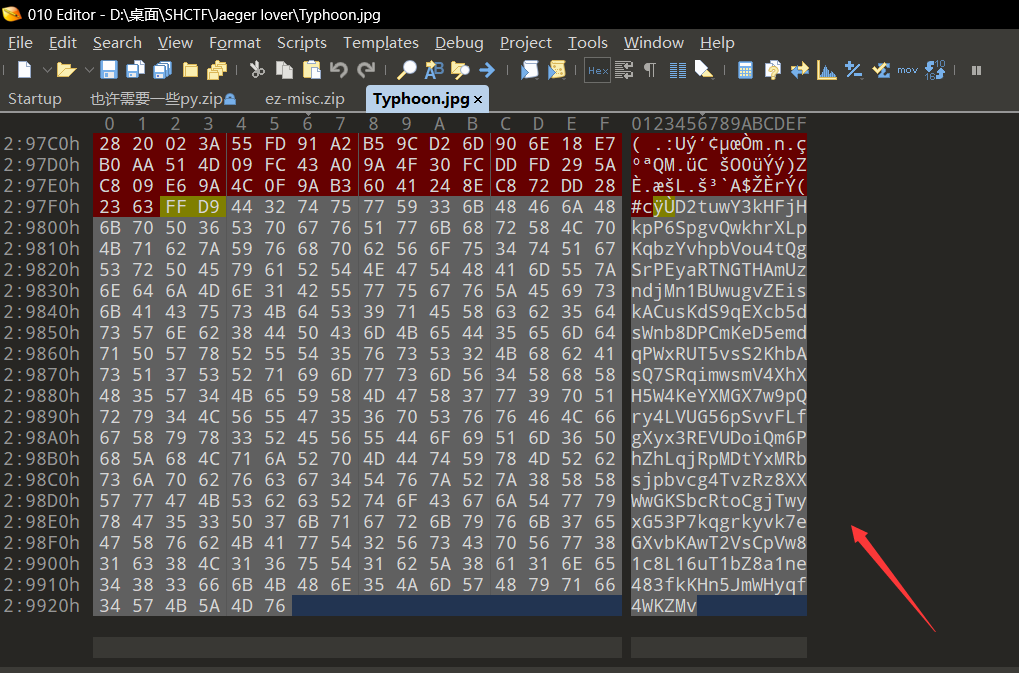

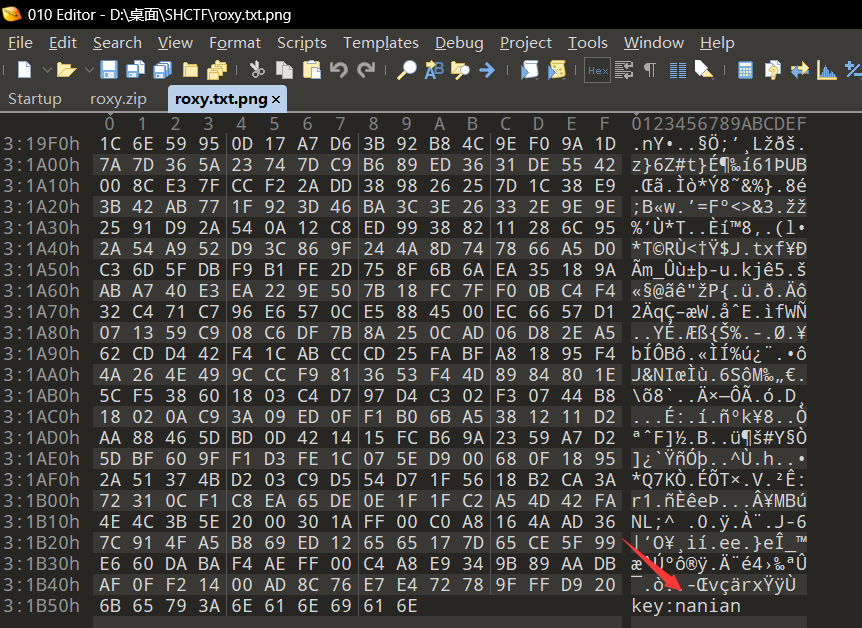

将图片拖入010发现文件末尾存在字符串

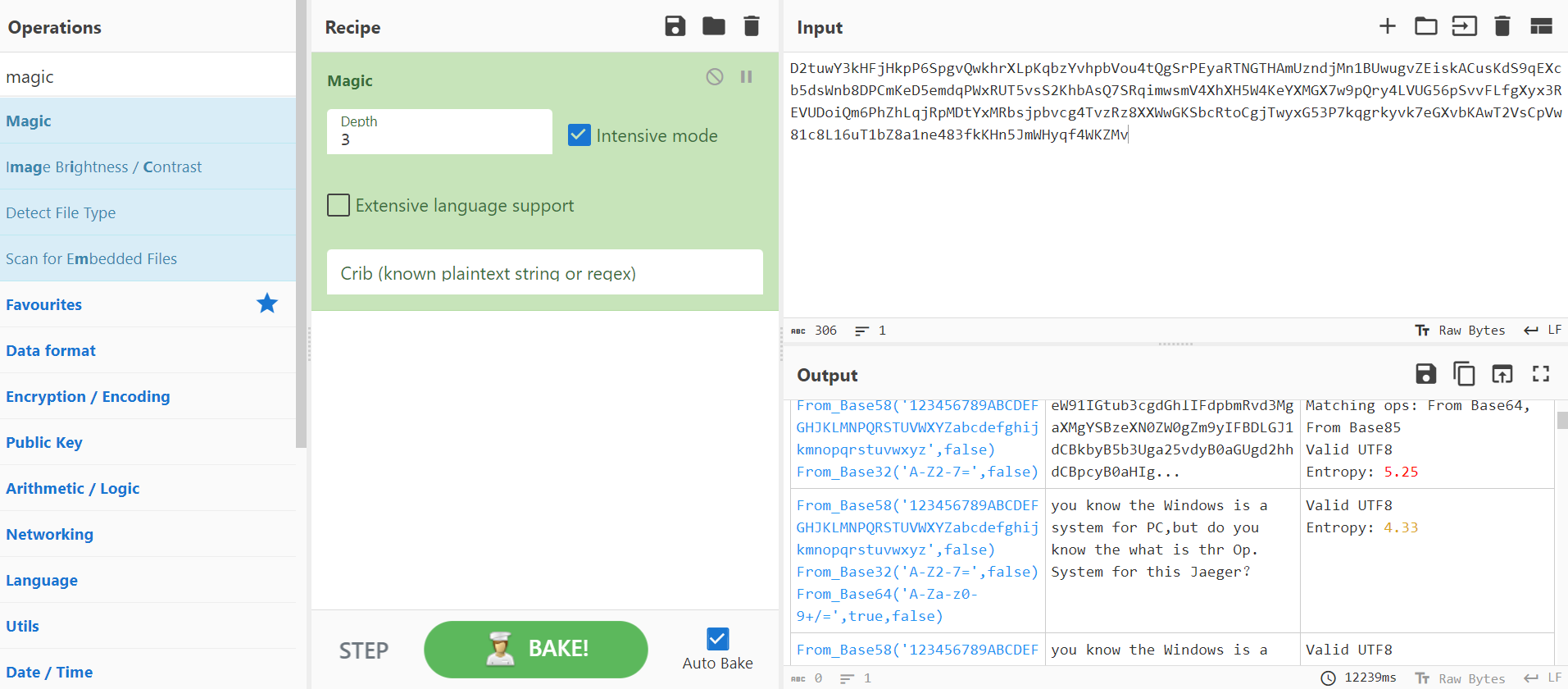

解码得到

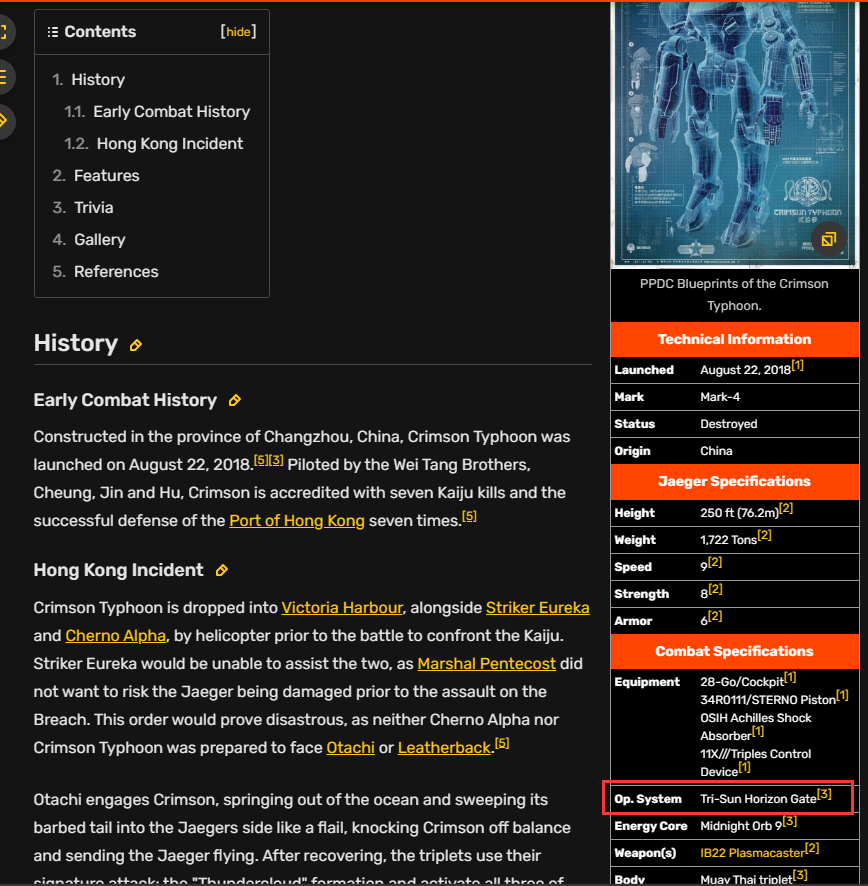

you know the Windows is a system for PC,but do you know the what is thr Op. System for this Jaeger?要我们找jaeger的操作系统,这里考察搜索能力,可以找到一篇文章得到Tri-Sun Horizon Gate

此时发现并不为压缩包的密码;接下来考虑到该图片存在隐写并且根据hint可以猜测为steghide

根据命令steghide extract -sf Typhoon.jpg -p "Tri-Sun Horizon Gate" 得到.*+#1Ao/aeS

解压压缩包得到一张图片;此时发现与文章中的图片高度有些不同,使用工具进行梭哈得到key=K34-759183-191

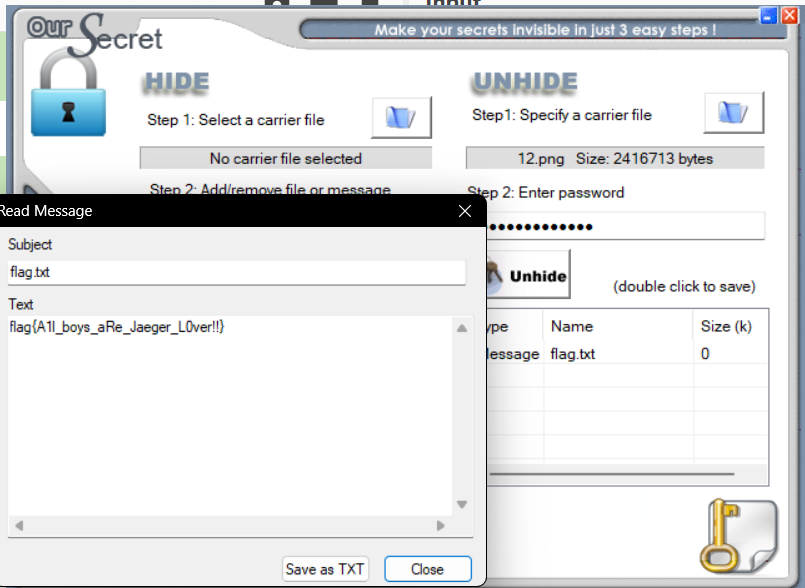

根据图片名字secret;尝试oursecret解密,图片选择修复后的图片,密码:K34-759183-191

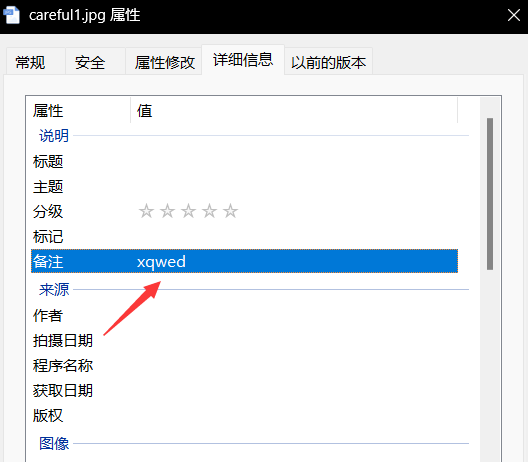

[WEEK1]Steganography

将密码组合得到12ercsxqwed909jk

flag{4d72e4f3-4d4f-4969-bc8c-a2f6f7a4292c}

[WEEK1]可爱的派蒙捏

hint:派蒙藏了一些东西,你能找到他们吗

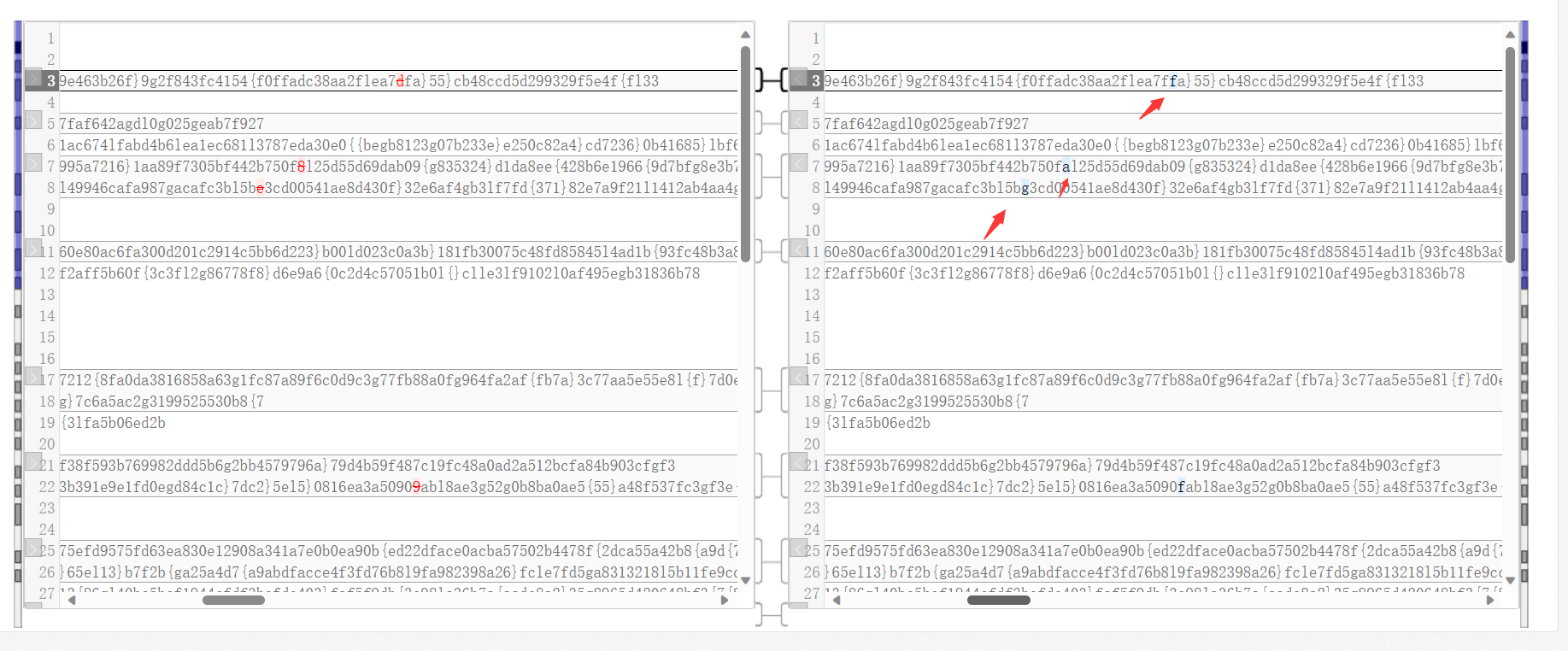

根据提示使用foremost分离出一个压缩包,里面是两个txt文档并发现其内容十分相近,此时怀疑flag使其不一样的部分

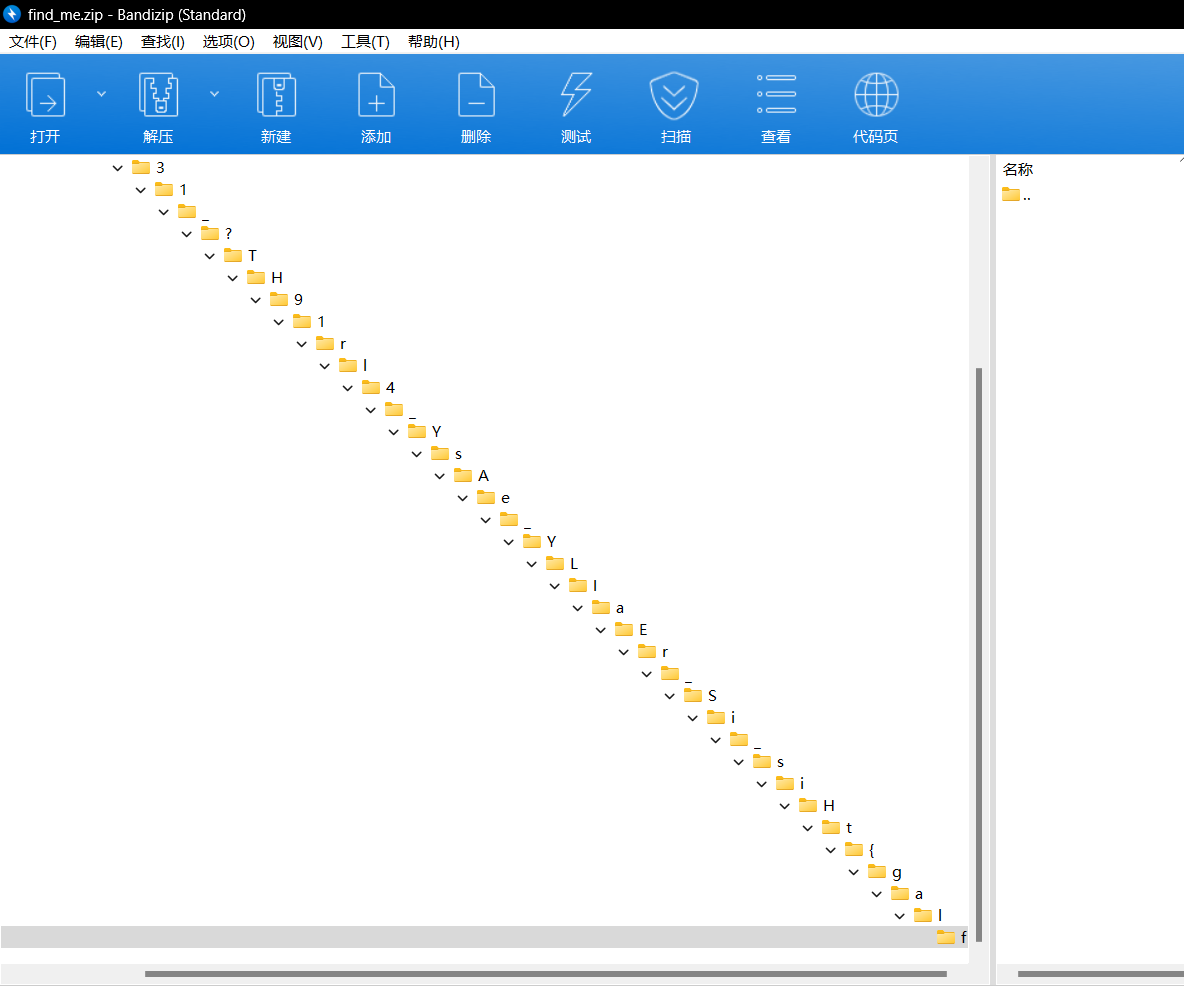

[WEEK2]远在天边近在眼前

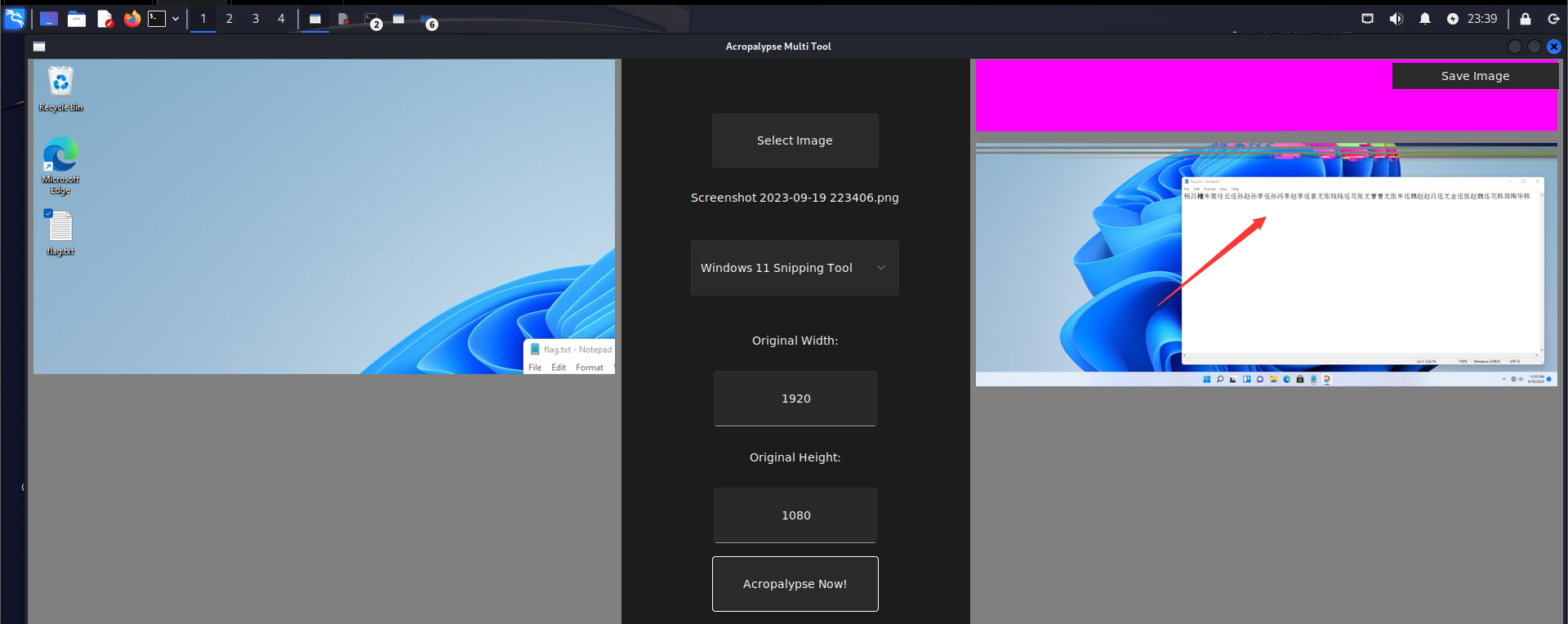

[WEEK2]奇怪的screenshot

hint:没想到残缺的截图也会泄露机密……

此时这题的考点和XCTF国际联赛*CTF2023的snippingTools考点是一样的;

使用的工具为https://github.com/frankthetank-music/Acropalypse-Multi-Tool

一眼为百家姓密码,直接解码即可

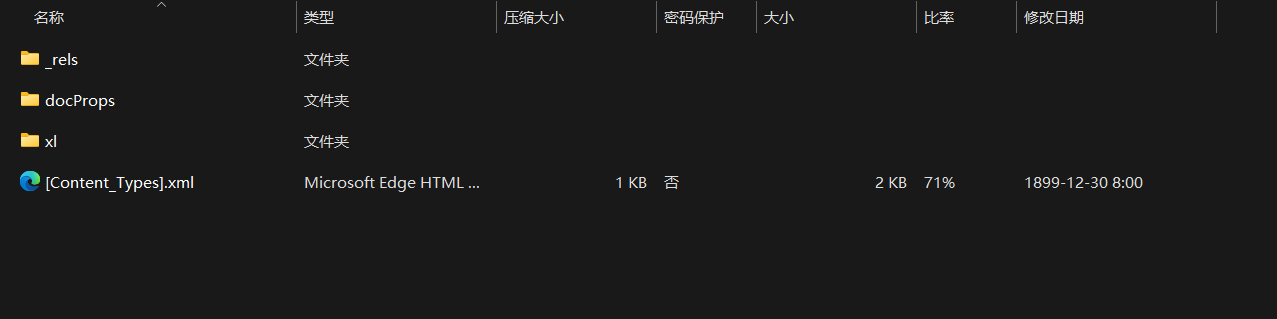

[WEEK2]表里的码

hint:细狗配粗人,j_0k3r配我 )

拿到附加之后看到这个格式就知道是xlsx的文件

后缀改为xlsx直接打开即可;此时发现是一个29*29的正方形,此时结合题目可以考虑是一个二维码;接下来随便点点表格可以发现有些字体是粗体有

些不是粗写;这个时候刚好对应两种情况黑色和白色,这个时候使用粗写替换为黑色看看

[WEEK2]图片里的秘密

hint:盲僧能出水银鞋吗?

些不是粗写;这个时候刚好对应两种情况黑色和白色,这个时候使用粗写替换为黑色看看

此时使用binwalk -e分离出尊嘟假嘟图片;

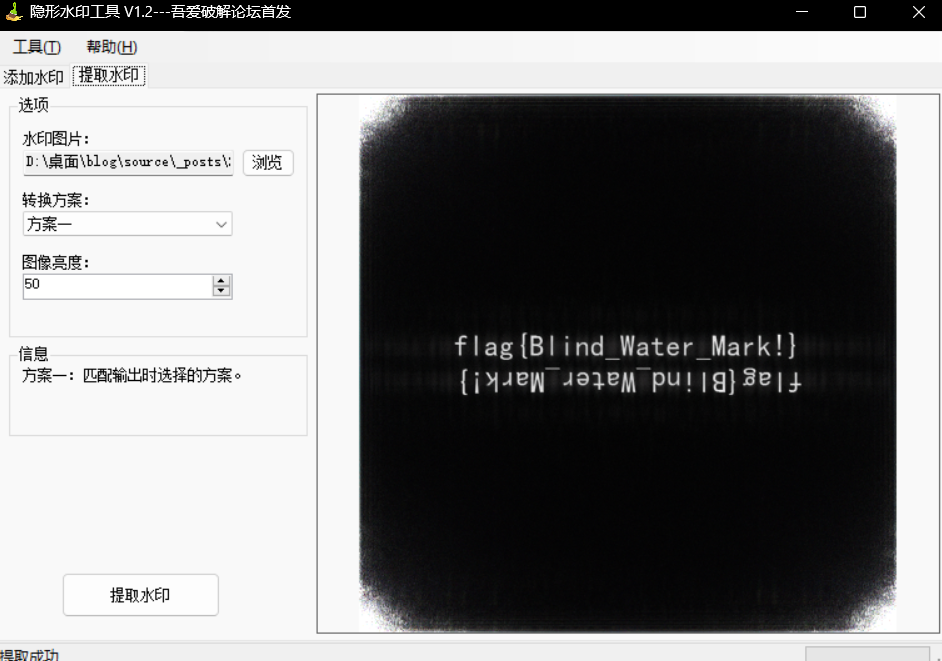

经过尝试多种图片隐写的方式最后得出是盲水印

[WEEK2]可爱的洛琪希

hint:把你的详细信息都交出来!

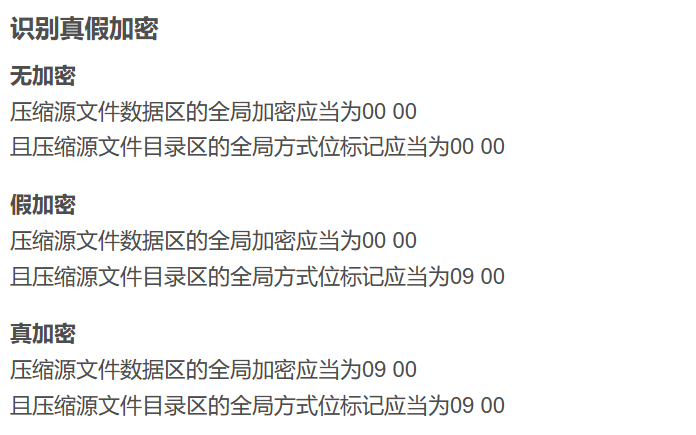

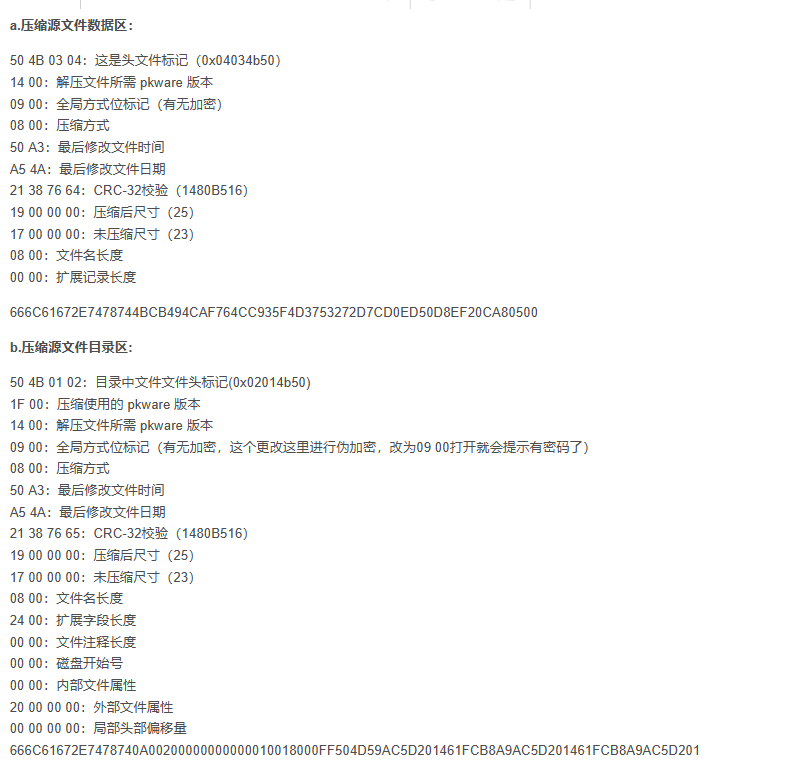

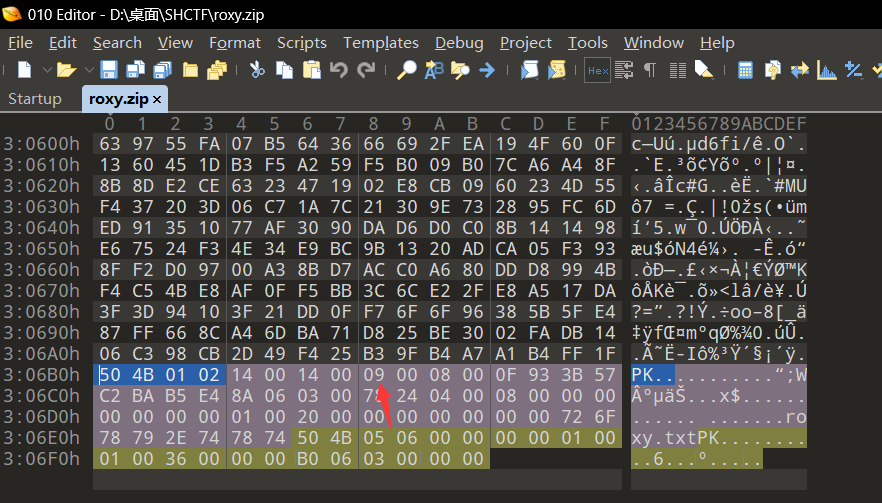

尝试之后发现是老生常谈的伪加密

此时将09改为00即可;解压完后发现出现大量的字符串经过尝试后发现是base64转图片

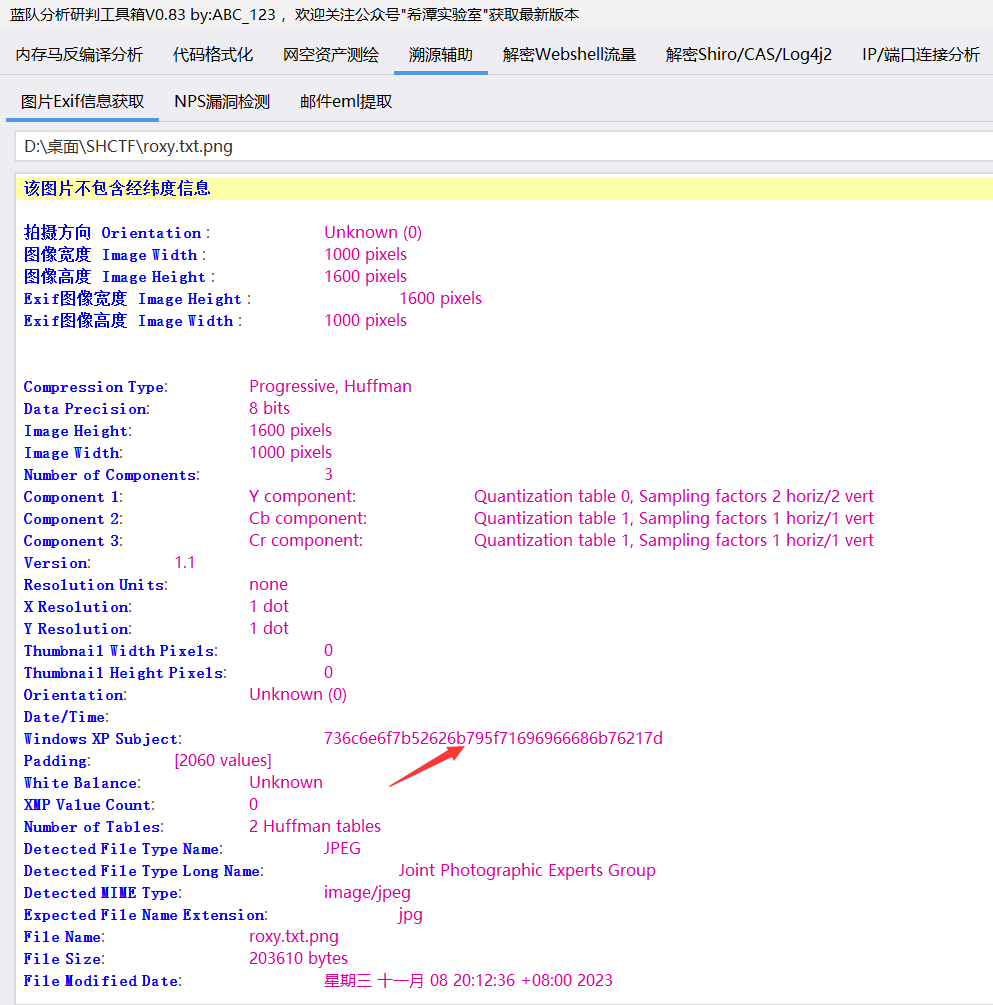

此时根据hint我们可以感觉此题的考点在于图片的exif信息;使用工具进行提取

将其转为ascii得到slno{Rbky_qiifhkv!};此时要么是凯撒要么就是维吉尼亚;经过尝试发现不是凯撒,这个时候可以试试维吉尼亚,看看还有什么

信息我们没有提取的;最终发现密钥确定是维吉尼亚

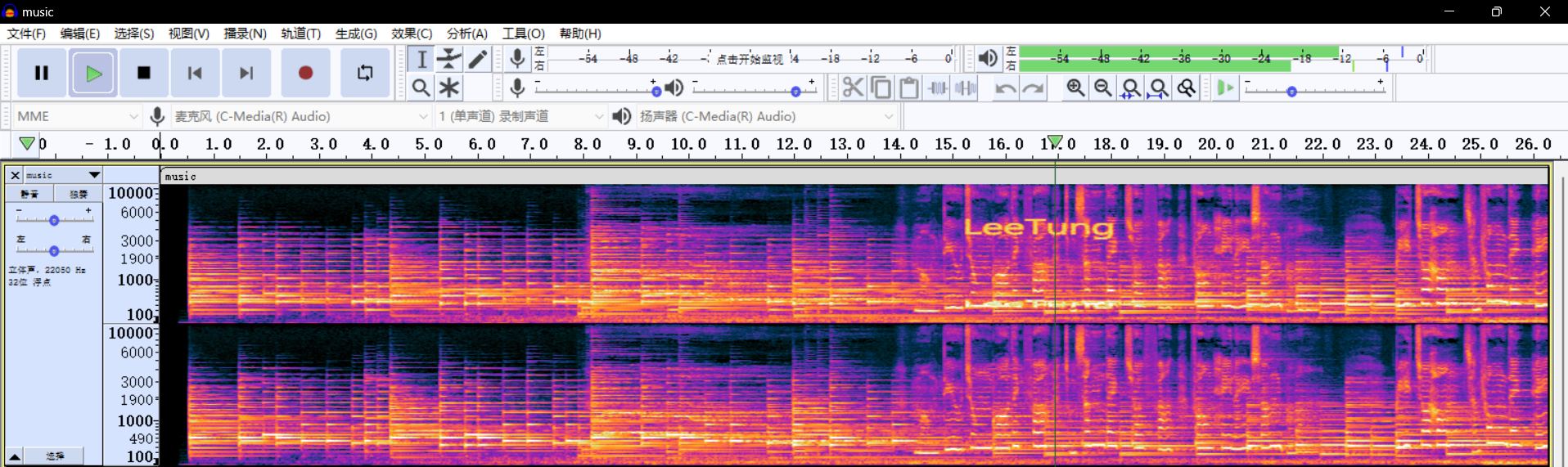

[WEEK2]喜帖街

hint:喜帖街里就得有“喜帖”,ok?

存在密钥的音频隐写无非就那几个,使用steghide进行提取steghide extract -sf music.wav -p LeeTung

提取之后发现是okk编码flag{w@v2txt_s0_Int3r3st1ng!}

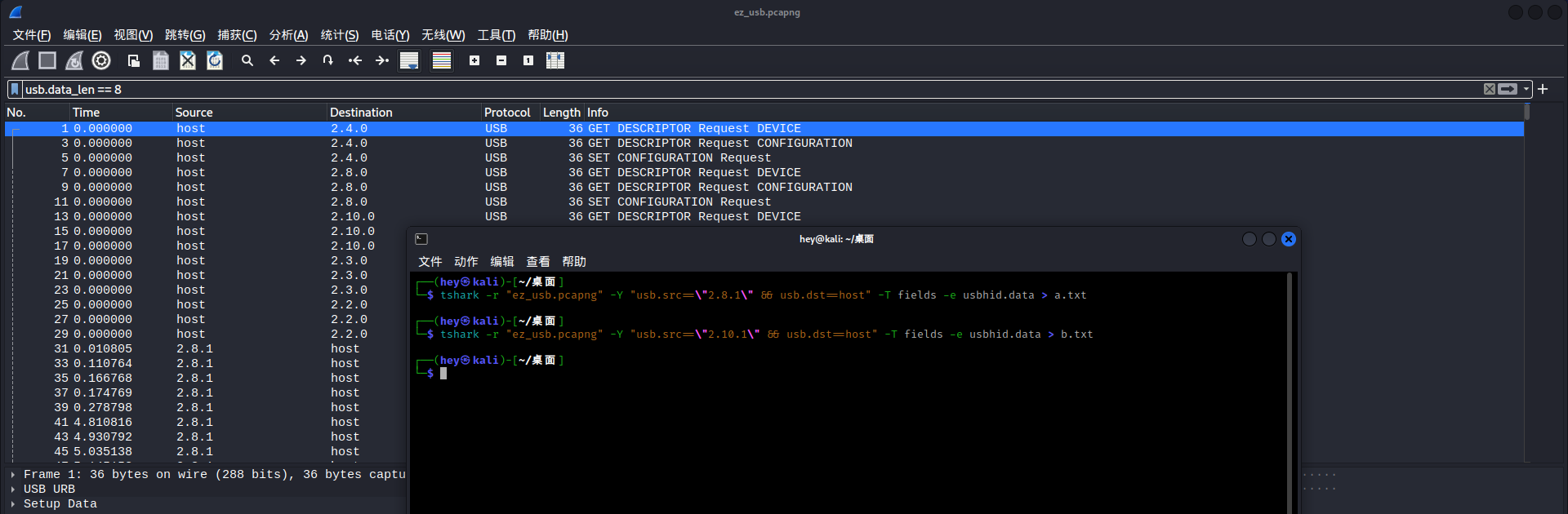

[WEEK3]ez_usb

键盘流量的长度为8,可以使用usb.data_len == 8进行过滤;可以发现有2.8.1和2.10.1两个通道。分别提取即可

1 | tshark -r "ez_usb.pcapng" -Y "usb.src==\"2.8.1\" && usb.dst==host" -T fields -e usbhid.data > a.txt |

此时使用wp中的数据包转换脚本进行解密

1 | mappings_a = {0x04: "a", 0x05: "b", 0x06: "c", 0x07: "d", 0x08: "e", 0x09: "f", 0x0a: "g", 0x0b: "h", 0x0c: "i", |

52 61 72 21为rar文件头,大小写不影响hex,忽略[cap],[tab]只在开头有一次,也可以忽略;[del]删除前一个键入

最终以16进制另存为rar文件,用另一串数据作为密码即可

flag{c6bd1c7bcfef89ffbf59d86ccaf97d3c}

[WEEK3]strange data

hint:android data、adb shell getevent、https://www.kernel.org/doc/html/v4.14/input/event-codes.html

[WEEK3]尓纬玛

hint:恏渏怪哋②惟犸,芣確萣,侢看看,還湜恏渏怪