校赛鲲鹏杯取证复盘

ezvmem

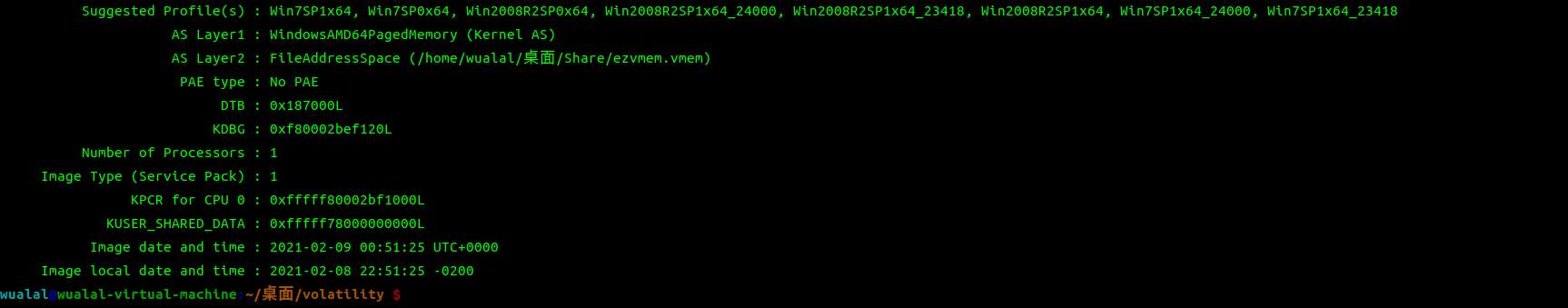

此时题目要求我们找出一个恶意的进程;此时我们先利用imageinfo命令来查看操作系统、服务包、硬件体系结构(32or64);此时我们用这个命令是为了知道所使用

镜像系统

1 | python2 vol.py -f '/home/wualal/桌面/Share/ezvmem.vmem' imageinfo |

此时利用psscan来扫描所有进程;想通过这个命令来找到之前终止和被隐藏的进程;此时依旧是没有结果;此时我们猜测rookit使用覆盖标签池的方法来隐藏进程

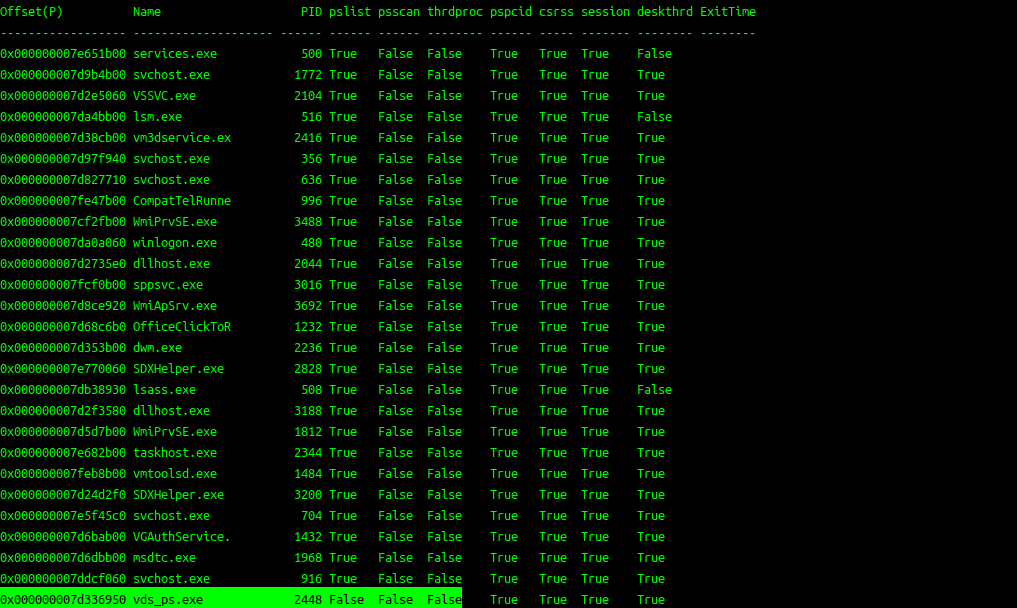

此时我们还可以使用psxview来查看进程

1 | python2 vol.py -f '/home/wualal/桌面/Share/ezvmem.vmem' --profile=Win7SP1x64 psxview |

此时便找到了这个恶意文件vds_ps.exe

flag1{0x000000007d336950}

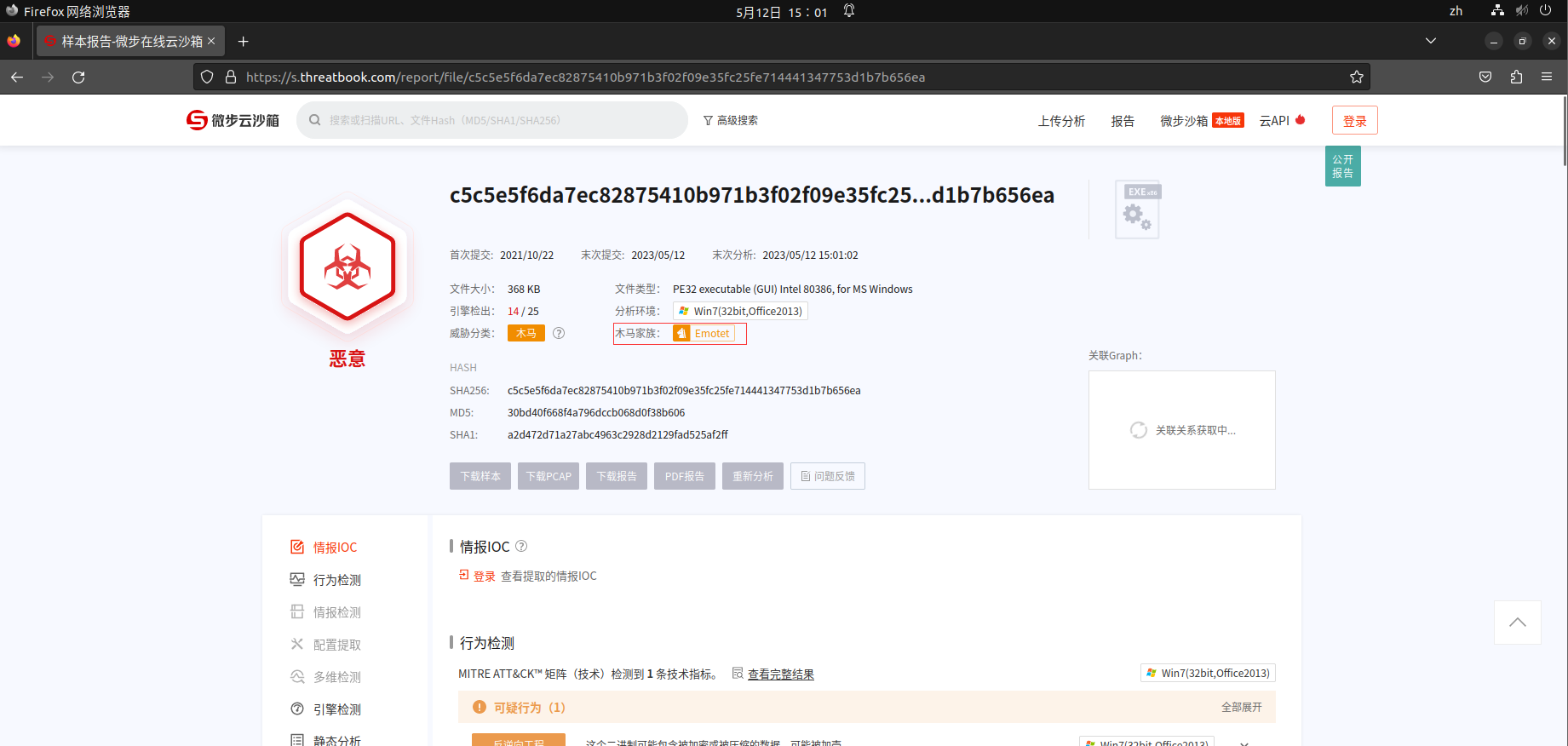

接下来要我们获取这个木马类型;此时我们通过上面的psxview可以知道这个恶意程序的PID值为2448和offset=0x000000007d336950;此时我们可以利用procdump命令对它做出一个提取

1 | python2 vol.py -f '/home/wualal/桌面/Share/ezvmem.vmem' --profile=Win7SP1x64 procdump --offset=0x000000007d336950 -D./ |

此时我们可以将我们提取的木马放到沙箱中进行分析即可知道这个木马的家族 https://s.threatbook.com

flag2{Emotet}

此时要求我们利用vloshell到这个恶意进程在内存池中的池标签